É possível usar o Private Service Connect para acessar uma instância do Looker (Google Cloud Core) de conexões particulares ou conectar uma instância do Looker (Google Cloud Core) de conexões particulares a outros serviços internos ou externos. Para usar o Private Service Connect, sua instância do Looker (Google Cloud Core) precisa atender aos seguintes critérios:

- As edições de instância precisam ser Enterprise (

core-enterprise-annual) ou Embed (core-embed-annual). - O Private Service Connect precisa ser ativado na criação da instância.

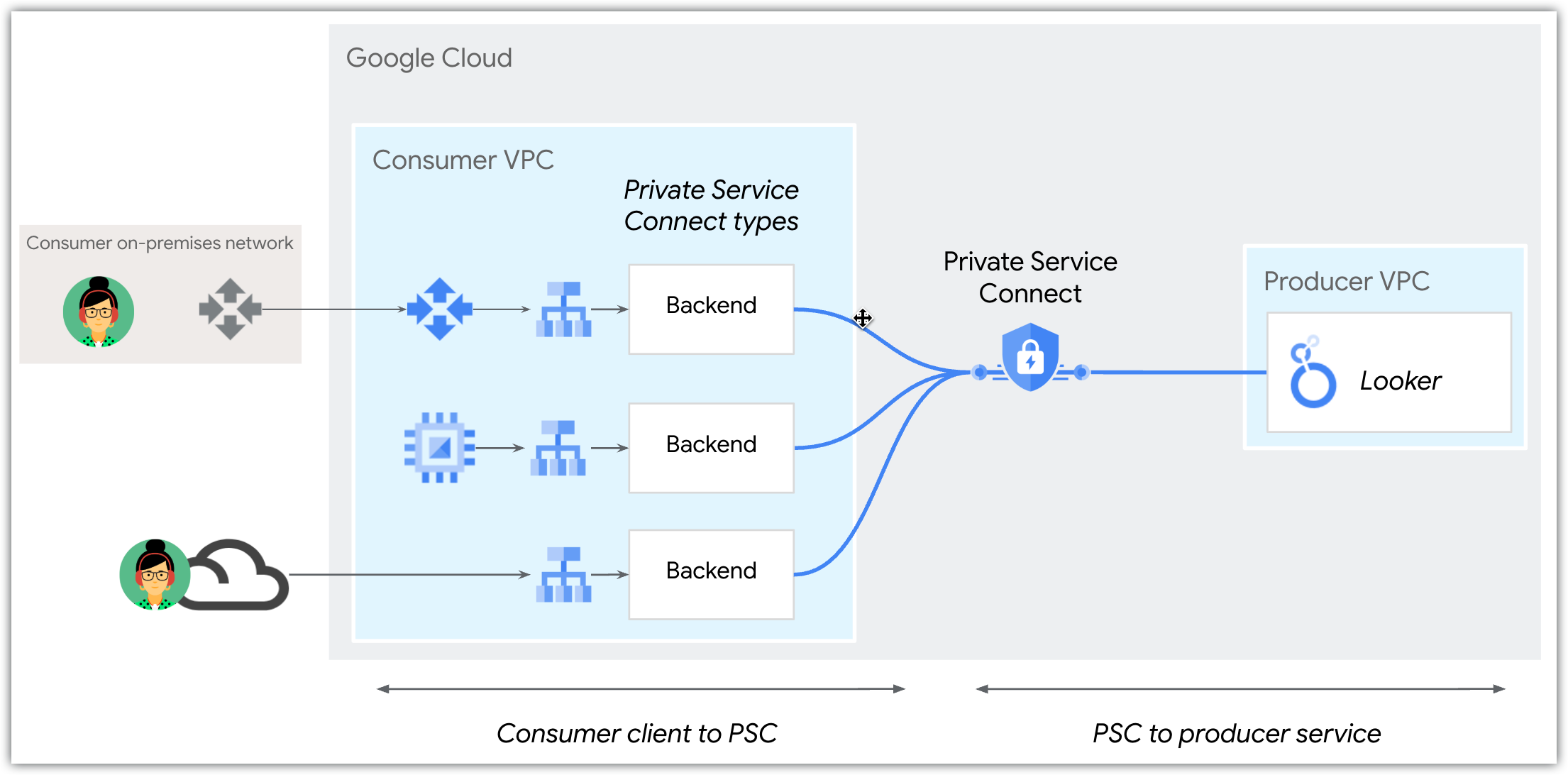

O Private Service Connect permite o acesso de entrada ao Looker (Google Cloud Core) usando endpoints ou back-ends. Os grupos de endpoints de rede (NEGs), depois de expostos como produtores de serviços do Private Service Connect, permitem que o Looker (Google Cloud Core) acesse recursos locais de saída, ambientes multicloud, cargas de trabalho da VPC ou serviços da Internet.

Para saber mais sobre o Private Service Connect, assista aos vídeos O que é o Private Service Connect? e Private Service Connect e Diretório de serviços: uma revolução para conectar seu aplicativo na nuvem.

Anexo de serviço

Quando você cria uma instância do Looker (Google Cloud Core) que está habilitada para usar o Private Service Connect, o Looker (Google Cloud Core) cria automaticamente um anexo de serviço para a instância. Um anexo de serviço é um ponto de anexo que as redes VPC usam para acessar a instância. O anexo de serviço tem um URI, que é usado para fazer conexões. É possível encontrar esse URI na guia Detalhes da página de configuração da instância do console Google Cloud .

Em seguida, crie um back-end do Private Service Connect que outra rede VPC usa para se conectar ao anexo de serviço. Isso permite que a rede acesse a instância do Looker (Google Cloud Core).

Como atualizar o anexo de serviço

Para ativar novos recursos, como acesso global e certificados gerenciados pelo Google, os endpoints ou back-ends de entrada do Private Service Connect da sua instância precisam apontar para um anexo de serviço atualizado. Consulte a página de documentação Migrar conexões do Private Service Connect para o novo URI de anexo de serviço para mais informações e instruções.

Como usar o acesso global

As instâncias do Looker (Google Cloud Core) que usam o URI atualizado do anexo de serviço do Private Service Connect oferecem suporte ao acesso global. Com o acesso global, é possível criar um endpoint do Private Service Connect em uma região diferente da sua instância do Looker (Google Cloud Core). Por exemplo, se a instância estiver em us-central1, crie um balanceador de carga com um grupo de endpoints de rede (NEG) do Private Service Connect em us-west1 para acessar a instância.

Para ativar esse recurso, selecione Ativar acesso global na regra de encaminhamento do back-end ou endpoint do Private Service Connect.

Acesso de entrada

Entrada: o acesso envolve a configuração do roteamento de clientes para o Looker (Google Cloud Core). O Looker (Google Cloud Core) implantado com o Private Service Connect é compatível com conexões de back-end para acesso de entrada.

As instâncias do Private Service Connect do Looker (Google Cloud Core) podem ser acessadas por consumidores de serviços usando um balanceador de carga de aplicativo regional externo ou de forma privada por um back-end do Private Service Connect. No entanto, o Looker (Google Cloud Core) é compatível com um único domínio personalizado. Portanto, o acesso de entrada a uma instância do Looker (Google Cloud Core) precisa ser público ou privado, não ambos.

Back-ends

Os back-ends são implantados usando grupos de endpoints de rede (NEGs), que permitem aos consumidores direcionar o tráfego público e particular para o balanceador de carga antes que ele chegue a um serviço do Private Service Connect. Eles também oferecem encerramento de certificado. Com um balanceador de carga, os back-ends oferecem as seguintes opções:

- Observabilidade (todas as conexões são registradas)

- Integração do Cloud Armor

- Certificados do lado do cliente e rotulagem privada de URL

- Decoração de solicitação (adição de cabeçalhos de solicitação personalizados)

Como usar certificados gerenciados pelo Google com um domínio personalizado

Agora você pode usar um certificado gerenciado pelo Google para domínios personalizados que usam o formato *.private.looker.app. Para isso, configure seu DNS particular para apontar seu domínio personalizado (por exemplo, my-instance.private.looker.app) para o endereço IP do endpoint do PSC.

Como o certificado do domínio *.private.looker.app é gerenciado pelo Google, você não precisa criar nem gerenciar seus próprios certificados.

Você pode continuar usando outros domínios personalizados, mas precisa gerenciar e fornecer seus próprios certificados para eles. Para mais informações, consulte a página de documentação Usar um domínio personalizado com certificados gerenciados pelo Google.

Acessar serviços de saída

O Looker (Google Cloud Core) atua como um consumidor de serviços ao estabelecer comunicação com outros serviços na sua VPC, rede multicloud ou Internet. A conexão com esses serviços do Looker (Google Cloud Core) é considerada tráfego de saída.

Se você quiser se conectar a um serviço externo que usa o protocolo da Web padrão, HTTPS, com as portas 443 ou 8443 disponíveis, use a saída nativa controlada do Looker (Google Cloud Core) e a configuração FQDN global para configurar sua conexão. No entanto, se o serviço externo usar um protocolo diferente, ele precisará ser publicado usando o Private Service Connect para se conectar à sua instância do Looker (Google Cloud Core) usando o FQDN local.

Para se conectar a serviços publicados, siga estas etapas:

- Verifique se o serviço está publicado. Alguns serviços Google Cloud podem cuidar disso para você. Por exemplo, o Cloud SQL oferece uma maneira de criar uma instância com o Private Service Connect ativado. Caso contrário, siga as instruções para publicar um serviço usando o Private Service Connect e consulte as orientações adicionais nas instruções do Looker (Google Cloud Core).

- Especifique a conexão de saída (egresso) do Looker (Google Cloud Core) para o serviço.

É possível usar NEGs de conectividade híbrida ou da Internet ao acessar serviços com o Private Service Connect:

Um NEG de conectividade híbrida oferece acesso a endpoints particulares, como endpoints locais ou multicloud. Um NEG de conectividade híbrida é uma combinação de um endereço IP e uma porta configurados como um back-end para um balanceador de carga. Ele é implantado na mesma VPC que o Cloud Router. Essa implantação permite que os serviços na sua VPC alcancem endpoints roteáveis por conectividade híbrida, como o Cloud VPN ou o Cloud Interconnect.

Um NEG da Internet oferece acesso a endpoints públicos, por exemplo, um endpoint do GitHub. Um NEG da Internet especifica um back-end externo para o balanceador de carga. Esse back-end externo referenciado pelo NEG da Internet é acessível pela Internet.

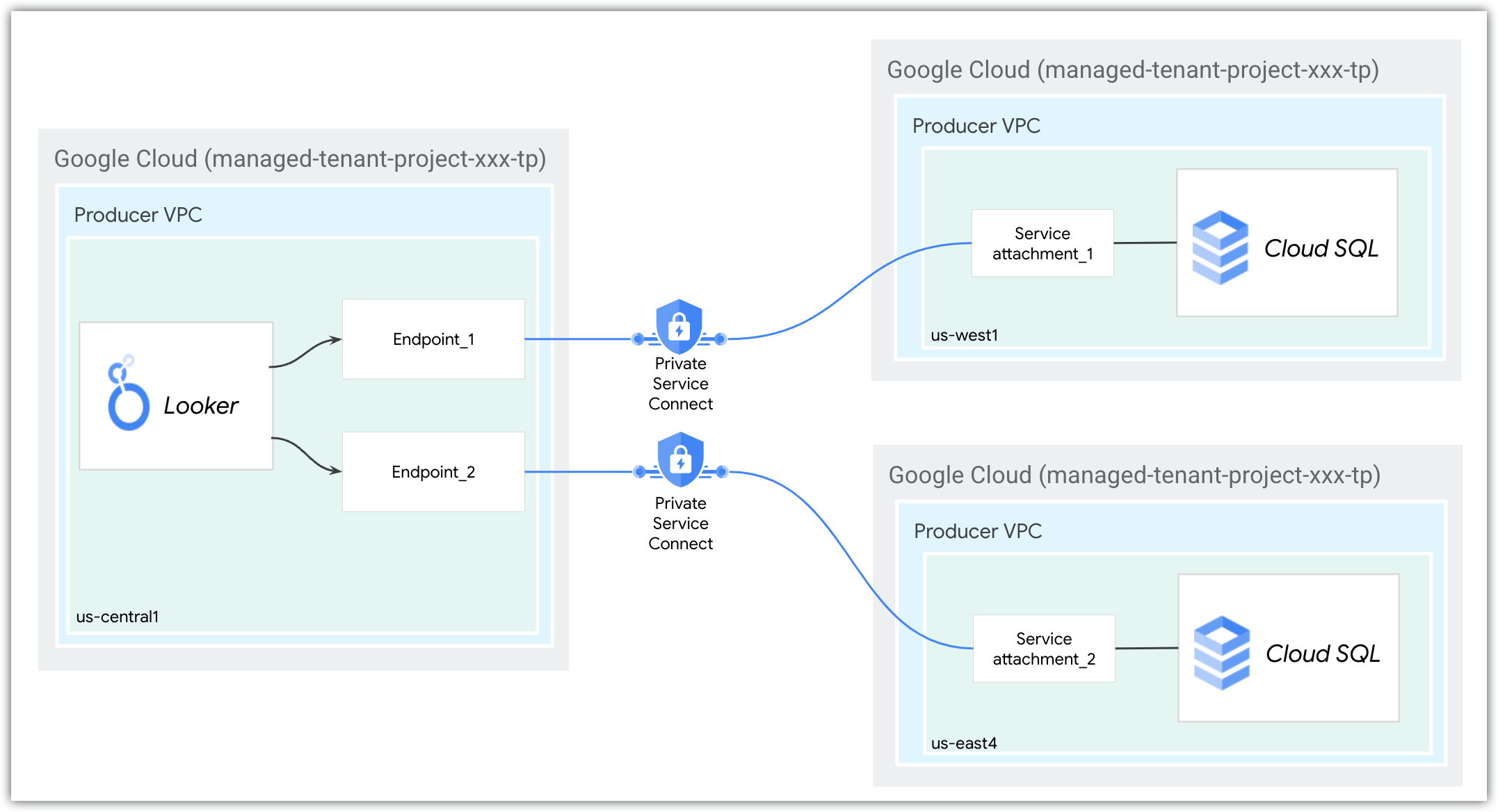

É possível estabelecer uma conexão de saída do Looker (Google Cloud Core) com produtores de serviços em qualquer região. Por exemplo, se você tiver instâncias do Private Service Connect do Cloud SQL nas regiões us-west1 e us-east4, poderá criar uma conexão de saída de uma instância do Private Service Connect do Looker (Google Cloud Core) implantada em us-central1.

As duas vinculações de serviço regionais com nomes de domínio exclusivos seriam especificadas da seguinte maneira. As flags --region se referem à região da instância do Private Service Connect do Looker (Google Cloud Core), enquanto as regiões das instâncias do Cloud SQL estão incluídas nos URIs de anexo de serviço:

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

O acesso de saída a serviços não gerenciados pelo Google exige que você ative o acesso global no balanceador de carga do produtor para permitir a comunicação entre regiões.

A seguir

- Criar uma instância do Private Service Connect do Looker (Google Cloud Core)

- Acessar uma instância do Looker (Google Cloud Core) usando o Private Service Connect