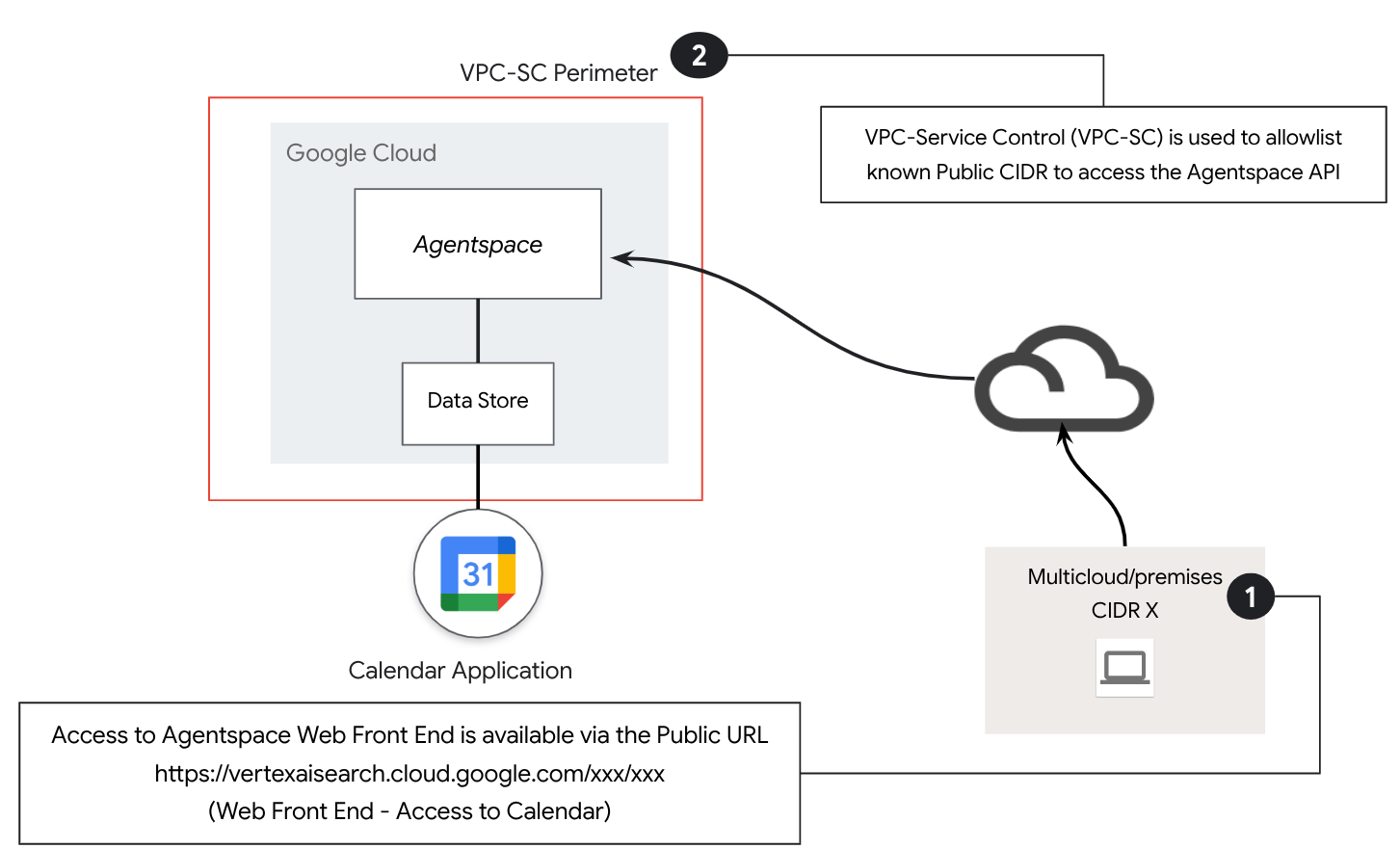

Para proteger correctamente una aplicación de Gemini Enterprise y mitigar el riesgo de filtración externa de datos, debes configurar un perímetro de Controles de Servicio de VPC. Con Controles de Servicio de VPC y Gestor de contexto de acceso, puedes proteger y controlar el acceso a tu aplicación Gemini Enterprise y a los datos empresariales conectados.

.Configurar Controles de Servicio de VPC con Gemini Enterprise

Para proteger tus recursos de Gemini Enterprise con Controles de Servicio de VPC, haz lo siguiente:

Asegúrate de que tienes configurado un perímetro de Controles de Servicio de VPC. Puedes crear un perímetro específicamente para tu aplicación Gemini Enterprise o usar un perímetro que ya contenga recursos relacionados.

Para obtener información sobre los perímetros de servicio, consulta Detalles y configuración de los perímetros de servicio.

Añade el Google Cloud proyecto que contiene tu aplicación Gemini Enterprise a la lista de recursos protegidos del perímetro de servicio.

Añade las siguientes APIs a la lista de servicios restringidos del perímetro:

- API Discovery Engine:

discoveryengine.googleapis.com

- API Discovery Engine:

Una vez que se ha habilitado el perímetro de servicio y la API Discovery Engine se ha incluido en la lista de servicios restringidos, Controles de Servicio de VPC aplica las siguientes medidas de seguridad:

Ya no se puede acceder a la API

discoveryengine.googleapis.comdesde Internet público.El acceso a la interfaz de usuario de Gemini Enterprise está bloqueado, excepto en los casos en los que las reglas de entrada lo permitan.

Las acciones de Gemini Enterprise están bloqueadas y no se pueden crear ni usar hasta que te pongas en contacto con tu representante de Google y le pidas que añada cada servicio a la lista de permitidos. Para obtener más información, consulta Usar acciones después de habilitar Controles de Servicio de VPC.

Restringir el acceso público mediante Administrador de contextos de acceso

Las aplicaciones de Gemini Enterprise son de acceso público en Internet. De forma predeterminada, Gemini Enterprise requiere que los usuarios se autentiquen y tengan autorización para acceder. Controles de Servicio de VPC y el Administrador de contextos de acceso proporcionan controles adicionales que puedes usar para restringir el acceso.

Con el Administrador de contextos de acceso, puedes definir un control de acceso pormenorizado y basado en atributos para proyectos y recursos en Google Cloud. Para ello, debes definir una política de acceso, que es un contenedor de niveles de acceso y perímetros de servicio que se aplica a toda la organización.

Los niveles de acceso describen los requisitos que se deben cumplir para que se acepte una solicitud. Por ejemplo, puedes restringir las solicitudes en función de lo siguiente:

- Tipo de dispositivo y sistema operativo (requiere una licencia de Chrome Enterprise Premium)

- Dirección IP

- Identidad de usuario

En esta arquitectura de referencia, se usa un nivel de acceso de subred con IP pública para crear la política de acceso de Controles de Servicio de VPC.

Para restringir el acceso a Gemini Enterprise mediante Administrador de contextos de acceso, sigue las instrucciones que se indican en el artículo Crear un nivel de acceso básico. Especifica las siguientes opciones:

En Crear condiciones en, elige Modo básico.

En el campo Título del nivel de acceso, introduce

corp-public-block.En la sección Condiciones, en Si se cumple la condición, devolver, selecciona TRUE.

En Subredes de IP, selecciona IP pública.

En el intervalo de direcciones IP, especifica tu dirección IP externa.

Usar acciones después de habilitar Controles de Servicio de VPC

El objetivo principal de Controles de Servicio de VPC es evitar la filtración externa de datos mediante la creación de un perímetro de servicio seguro alrededor de tus proyectos y recursos. Las acciones de Gemini Enterprise, como enviar un correo o crear un ticket de Jira, se consideran posibles vías para que los datos salgan de este perímetro seguro. Como estas acciones pueden interactuar con servicios externos o acceder a datos sensibles, Controles de Servicio de VPC las bloquea para asegurar la integridad de tu perímetro de seguridad.

Cuando habilitas Controles de Servicio de VPC en un Google Cloud proyecto que contiene una aplicación de Gemini Enterprise, la creación y el uso de acciones del asistente de Gemini Enterprise se bloquean de forma predeterminada y la interfaz de usuario te impide crear acciones nuevas. Ponte en contacto con tu representante de Google y pídele que añada el servicio a una lista de permitidos y que lo habilite para que se pueda usar en tu perímetro de servicio.

Solo los almacenes de datos y los dominios de la lista de permitidos de un proyecto pueden ejecutarse y hacer llamadas de red que salgan del perímetro seguro. Es importante destacar que, al añadir una conexión a la lista de permitidas, también se añaden los dominios conocidos y esenciales que requiere ese almacén de datos, como graph.microsoft.com y api.atlassian.com.

Los dominios únicos, como your-company.atlassian.net o your-company.com, también requieren una entrada en la lista de permitidos. Debes proporcionar estos dominios cuando te pongas en contacto con tu representante de Google para añadirlos a la lista de permitidos.