Esta página descreve como configurar uma configuração de terceiros antes de criar o arquivo de dados do ServiceNow.

Sites do ServiceNow

O ServiceNow oferece dois sites principais:

-

- Configura a base de conhecimentos, configura fluxos de trabalho e desenvolve aplicações personalizadas.

- URL:

https://developer.servicenow.com. - Inicie sessão com o seu ID do ServiceNow.

Site principal do ServiceNow [Site do ServiceNow para _Personal Developer Instance (PDI)]: o site da sua instância do ServiceNow.

- Gerir utilizadores, grupos e tarefas de administração do sistema.

- URL: o URL da sua instância do ServiceNow.

- Inicie sessão com as suas credenciais de administrador.

Crie uma conta do ServiceNow

Para criar uma conta do ServiceNow no site para programadores e criar uma instância de PDI, faça o seguinte:

Aceda a developer.servicenow.com e clique em Iniciar sessão.

Selecione Novo utilizador? Obtenha um ID do ServiceNow.

Introduza as informações necessárias e clique em Inscrever-se. Use o seu email e valide-o através do link de confirmação enviado para a sua caixa de entrada.

Para criar uma instância de programador pessoal (PDI):

- Inicie sessão no site para programadores com as credenciais da sua conta e aceite os termos.

- Clique em Pedir instância. Após o aprovisionamento, é apresentada uma caixa de diálogo de confirmação com a seguinte mensagem: "A sua instância está pronta!".

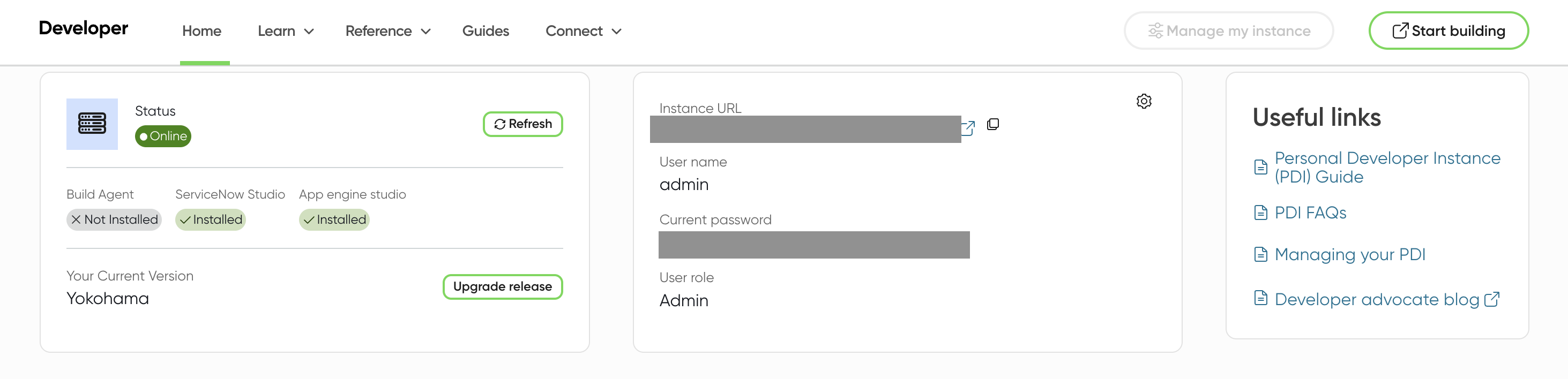

- Guarde o URL da instância apresentado, um nome de utilizador de administrador e uma palavra-passe.

- Para aceder ao seu novo ambiente, clique no botão Começar a criar no cabeçalho do site para programadores. Esta ação abre a sua instância num novo separador.

Obtenha credenciais de autenticação

Para criar um ponto final do OAuth e obter as credenciais de autenticação, faça o seguinte:

Inicie sessão na instância do PDI ServiceNow com as credenciais de administrador que obteve na secção Crie uma conta do ServiceNow.

Navegue para Tudo > OAuth do sistema > Registo de aplicações.

Na página Registos de aplicações, clique em Novo.

Na página Aplicação OAuth, clique em Criar um ponto final da API OAuth para clientes externos.

Na página Novo registo, introduza os seguintes campos obrigatórios:

- Nome: introduza um nome exclusivo.

- URL de redirecionamento: introduza o URL de redirecionamento:

https://vertexaisearch.cloud.google.com/console/oauth/default_oauth.html

Clique em Enviar para criar a credencial.

Após o envio, clique no nome para ver o ID de cliente.

O segredo está oculto. Clique no ícone de cadeado junto ao mesmo para anular a ocultação e ver o segredo do cliente.

Guarde o ID de cliente e o segredo do cliente para utilização posterior.

Configure a função de administrador

Para elevar a sua própria função para security_admin, faça o seguinte:

Inicie sessão na conta do ServiceNow.

Clique no ícone do seu perfil e, de seguida, selecione Elevar função.

Selecione

security_admine, de seguida, clique em Atualizar. A funçãosecurity_adminajuda a criar funções e gerir utilizadores.

Para conceder a função security_admin a outro utilizador:

Selecione Tudo e, de seguida, selecione Utilizadores em Administração de utilizadores.

Localize e selecione o utilizador para o qual tem de elevar a função.

No separador Funções, clique em Editar.

Selecione a função

security_adminem Coleção e adicione-a à Lista de funções.

Configure funções e autorizações de utilizadores

Para criar um repositório de dados do ServiceNow no Gemini Enterprise, tem de conceder as funções e as autorizações adequadas aos utilizadores.

Seguem-se as opções para definir funções e autorizações de utilizadores para as suas instâncias do ServiceNow:

Crie uma função personalizada com regras de ACL (recomendado)

Use uma função personalizada com administradores de entidades

Para mais informações sobre a visibilidade e o controlo de acesso, consulte o artigo Visibilidade e controlo de acesso a incidentes

Crie uma função personalizada com regras de LCA (recomendado)

Crie uma função personalizada com o conjunto mínimo de autorizações.

Aceda a Tudo > Administração de utilizadores > Funções.

Clique em Novo.

Introduza um nome e clique em Enviar.

Aceda a Segurança do sistema > Controlo de acesso (ACL).

Clique em Nova para criar uma nova regra de LCA.

Repita os dois passos seguintes até conceder acesso a todas as tabelas necessárias.

Use

sys_user_rolecomo exemplo para ver como o acesso à tabela é concedido.Clique em Enviar e selecione a função.

Acesso obrigatório à tabela

O conetor precisa de acesso a estas tabelas para que cada entidade seja executada.

| Nome da tabela | Descrição |

|---|---|

incidente |

Mostrar incidentes nos resultados da pesquisa. |

sc_cat_item |

Mostrar artigos do catálogo nos resultados da pesquisa. |

sc_cat_item_user_criteria_mtom |

Mostrar utilizadores que podem aceder a itens do catálogo com base nos critérios do utilizador. |

sc_cat_item_user_criteria_no_mtom |

Mostrar utilizadores que não podem aceder a itens do catálogo com base nos critérios do utilizador. |

sc_cat_item_user_mtom |

Mostrar que utilizadores podem aceder aos itens do catálogo. |

sc_cat_item_user_no_mtom |

Mostrar utilizadores que não conseguem aceder a itens do catálogo. |

kb_knowledge |

A lista de artigos de conhecimentos que podem ser apresentados nos resultados da pesquisa. |

kb_knowledge_base |

A lista de bases de conhecimentos que podem ser apresentadas nos resultados da pesquisa. |

kb_uc_can_contribute_mtom |

Mostrar quem pode contribuir para as bases de conhecimentos com base nos critérios do utilizador. |

kb_uc_can_read_mtom |

Mostrar quem pode ler as bases de conhecimentos com base nos critérios do utilizador. |

kb_uc_cannot_read_mtom |

Mostrar quem não pode ler as bases de conhecimentos com base nos critérios do utilizador. |

sys_user_role |

Lista de funções que podem ser atribuídas aos utilizadores. |

sys_user_has_role |

Lista de funções mapeadas para os utilizadores. |

sys_user_group |

Lista de segmentos de grupos de utilizadores. |

sys_user_grmember |

Lista de membros do grupo para grupos. |

sys_user |

Lista de todos os utilizadores. |

core_company |

Lista de todos os atributos da empresa. |

cmn_location |

Lista de todos os atributos de localização. |

cmn_department |

Lista de todos os atributos do departamento. |

user_criteria |

Lista de registos de critérios do utilizador. |

sp_portal |

URI do portal de links nos resultados da pesquisa. |

m2m_sp_portal_knowledge_base |

URI do portal de links para artigos de conhecimentos nos resultados da pesquisa. |

m2m_sp_portal_catalog |

URI do portal de links para itens do catálogo nos resultados da pesquisa. |

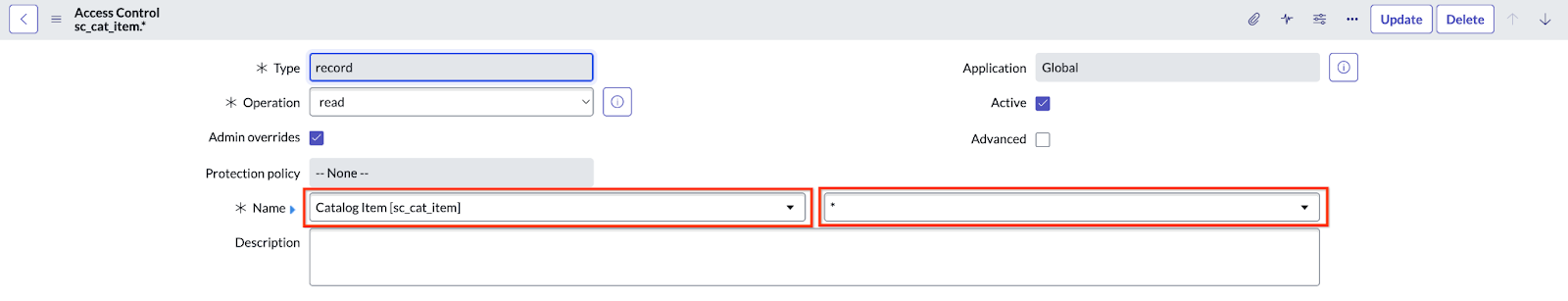

Conceda e valide o acesso à ACL

O conector requer acesso ACL aos campos do item do catálogo da tabela sc_cat_item.

Para conceder e validar o acesso, faça o seguinte:

Conceda acesso explícito criando uma nova regra da ACL e introduzindo manualmente

sc_cat_item.*no campo Nome do formulário.

Introduza `sc_cat_item.*` Verifique se as ACLs estão atualizadas.

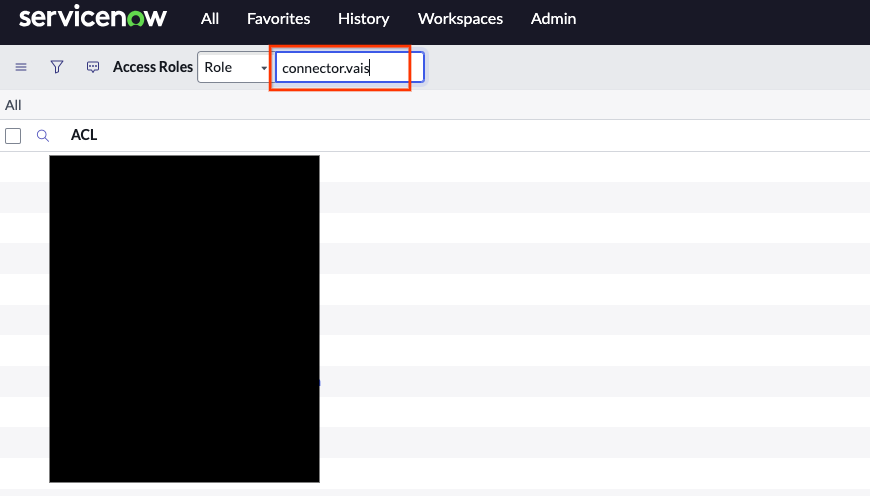

Aceda a

sys_security_acl_role_list.dona barra de pesquisa.Defina Role para a função que quer validar.

Selecione a função a validar Verifique se as ACLs necessárias estão atribuídas à função.

Use uma função personalizada com administradores de entidades

A utilização da função de administrador pode não ser adequada para equipas ou organizações que pretendam evitar a atribuição de autorizações excessivamente poderosas. Esta opção oferece uma função com três autorizações específicas que concedem o acesso necessário.

Aceda a Tudo > Segurança do sistema > Utilizadores e grupos > Funções.

Selecione Novo e introduza um nome.

Clique em Enviar.

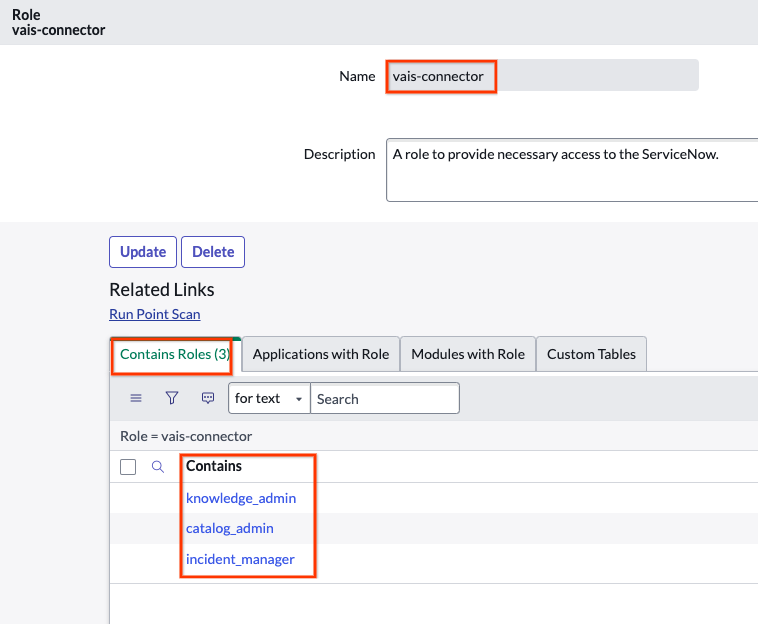

Encontre a função criada na lista.

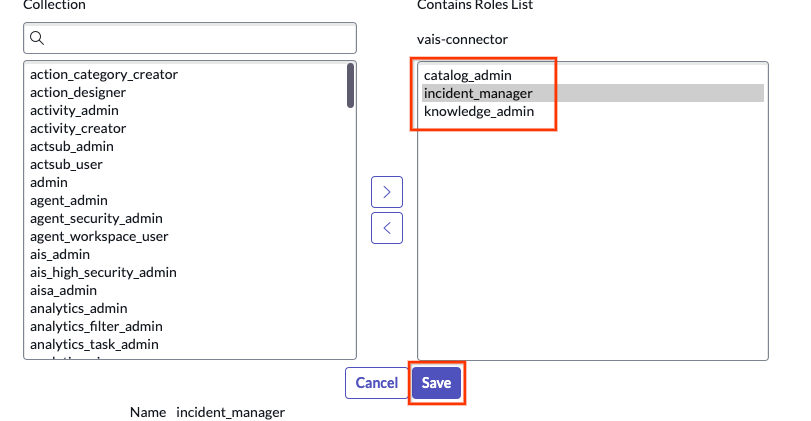

Navegue para Contém funções > Editar.

Adicione as seguintes funções à função recém-criada e, de seguida, clique em Guardar.

catalog_adminknowledge_adminincident_manager

Adicione funções e clique no botão Guardar Confirme as funções atualizadas.

Confirme as funções

Use uma função de administrador

Pode usar uma função de administrador para extrair dados. Use a função de administrador predefinida configurada com a instância ou crie um novo utilizador com uma função de administrador fazendo o seguinte:

Aceda a Tudo > Administração de utilizadores > Utilizadores.

Crie um novo utilizador.

Ative a opção Apenas acesso ao serviço Web. Quando seleciona a opção Acesso apenas ao serviço Web, cria um utilizador não interativo.

- Os utilizadores interativos podem iniciar sessão na IU e no portal de serviços do ServiceNow através de credenciais padrão ou SSO, com acesso total às páginas da IU e aos pontos finais da API.

- Os utilizadores não interativos têm acesso restrito à IU e estão limitados à autorização de ligações de API programáticas para integração de serviço a serviço.

Após a criação do utilizador, selecione-o na lista de utilizadores.

Clique em Funções > Editar.

Adicione Administrador.

Clique em Guardar para adicionar uma lista de funções ao utilizador.

Clique em Definir palavra-passe, gere-a automaticamente e guarde-a.

Conceda uma função a um utilizador

Aceda a Tudo > Administração de utilizadores > Utilizadores.

Encontre ou crie um novo utilizador.

Se não estiver disponível nenhum utilizador, aceda a Segurança do sistema > Utilizadores e grupos > Utilizadores.

Clique em Novo.

Crie uma nova conta de serviço na tabela de utilizadores. Certifique-se de que clica em Acesso apenas ao serviço Web.

Desloque a página até Funções.

Clique em Edit.

Conceda a função que criou e atribua-a ao utilizador. Com base no tipo de função que criou no passo anterior, selecione a adequada e atribua-a ao utilizador. Clique em Guardar.

Veja a função personalizada com a ACL.

Obtenha o nome de utilizador e a palavra-passe do utilizador e clique em Definir palavra-passe.

Gerar automaticamente uma palavra-passe e guardá-la para utilização posterior.

Visibilidade de incidentes e controlo de acesso

Para melhorar a segurança e evitar a exposição não intencional de dados, o conector do ServiceNow usa um controlo de acesso restritivo para a entidade incidente. Isto garante que os utilizadores finais só podem ver incidentes aos quais estão diretamente associados.

Como parte desta abordagem restritiva, o conector não respeita as autorizações amplas baseadas em funções para a visibilidade de incidentes. As funções padrão do ServiceNow, como itil e sn_incident_read, que podem conceder a um utilizador visibilidade sobre todos os incidentes na IU do ServiceNow, não concedem o mesmo nível de acesso no Gemini Enterprise.

Os utilizadores com qualquer uma das seguintes funções têm visibilidade global dos incidentes e podem ver todos os incidentes:

adminincident_managerchange_manager

Todos os outros utilizadores só podem ver um incidente se o tiverem aberto, reaberto, resolvido ou fechado. Também podem ver um incidente se:

- No grupo de atribuição do incidente.

- Uma pessoa que ligou associada ao incidente.

- Um destinatário.

- Numa lista de visualização.

- Numa lista de notas profissionais.

- Numa lista de responsáveis adicional.

Este comportamento impede que um utilizador do Gemini Enterprise encontre um incidente ao qual não tem acesso. Devido às restrições adicionais em comparação com as autorizações mais amplas do ServiceNow, este comportamento pode, ocasionalmente, impedir que um utilizador encontre um incidente no Gemini Enterprise ao qual tem acesso no ServiceNow.