Halaman ini menjelaskan cara menyiapkan dan mengonfigurasi konfigurasi pihak ketiga sebelum membuat penyimpanan data ServiceNow.

Situs ServiceNow

ServiceNow menawarkan dua situs utama:

-

- Mengonfigurasi pusat informasi, menyiapkan alur kerja, dan mengembangkan aplikasi kustom.

- URL:

https://developer.servicenow.com. - Login menggunakan ID ServiceNow Anda.

Situs ServiceNow utama [Situs ServiceNow untuk _Personal Developer Instance (PDI)]: Situs untuk instance ServiceNow Anda.

- Mengelola pengguna, grup, dan tugas administrasi sistem.

- URL: URL untuk instance ServiceNow Anda.

- Login menggunakan kredensial administrator Anda.

Buat akun ServiceNow

Untuk membuat akun ServiceNow di Situs Developer dan membuat instance PDI, lakukan langkah-langkah berikut:

Buka developer.servicenow.com, lalu klik Sign in.

Pilih Pengguna baru? Mendapatkan ID ServiceNow.

Masukkan informasi yang diperlukan, lalu klik Daftar. Gunakan email Anda dan verifikasi menggunakan link konfirmasi yang dikirim ke kotak masuk Anda.

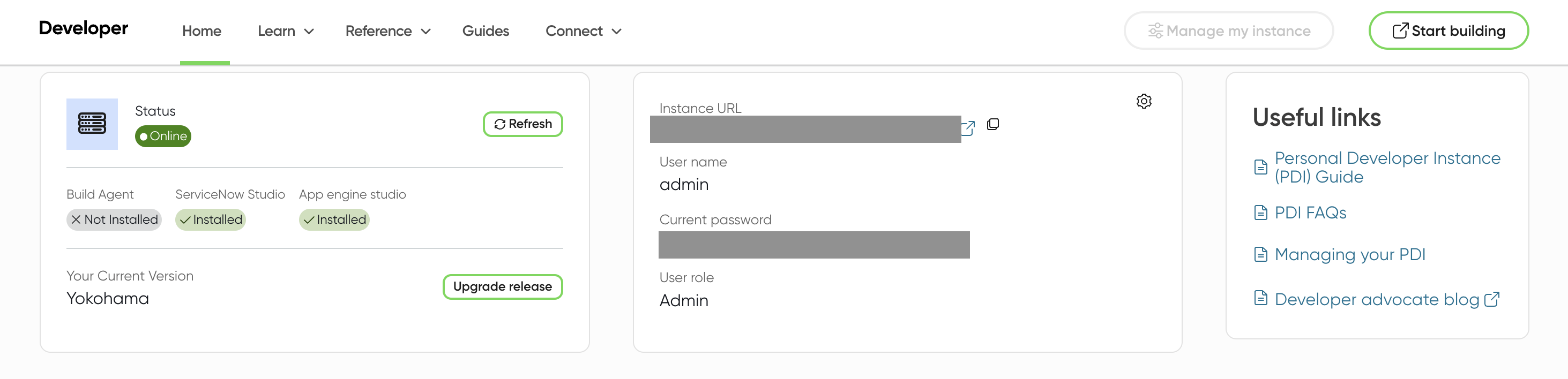

Untuk membuat Personal Developer Instance (PDI):

- Login ke situs Developer menggunakan kredensial akun Anda dan setujui persyaratan.

- Klik Minta instance. Setelah penyediaan, dialog konfirmasi menyatakan: "Instance Anda sudah siap!".

- Simpan URL instance yang ditampilkan, nama pengguna admin, dan sandi.

- Untuk mengakses lingkungan baru Anda, klik tombol Start Building di header Situs Developer. Tindakan ini akan membuka instance Anda di tab baru.

Mendapatkan kredensial autentikasi

Untuk membuat endpoint OAuth dan mendapatkan kredensial autentikasi, lakukan langkah-langkah berikut:

Login ke instance PDI ServiceNow menggunakan kredensial administrator yang Anda peroleh di bagian Buat akun ServiceNow.

Buka All > System OAuth > Application registry.

Di halaman Application registries, klik New.

Di halaman Aplikasi OAuth, klik Buat endpoint OAuth API untuk klien eksternal.

Di halaman New record, masukkan kolom wajib diisi berikut:

- Nama: Masukkan nama unik.

- URL pengalihan: Masukkan URL pengalihan:

https://vertexaisearch.cloud.google.com/console/oauth/servicenow_oauth.html

Klik Kirim untuk membuat kredensial.

Setelah pengiriman, klik nama untuk melihat Client ID.

Rahasia disamarkan. Klik ikon kunci di sampingnya untuk menampilkan dan melihat secret klien.

Simpan Client ID dan Client secret untuk digunakan nanti.

Menyiapkan peran administrator

Untuk meningkatkan peran Anda sendiri menjadi security_admin, lakukan hal berikut:

Login ke akun ServiceNow.

Klik ikon profil Anda, lalu pilih Naikkan peran.

Pilih

security_admin, lalu klik Perbarui. Peransecurity_adminmembantu membuat peran dan mengelola pengguna.

Untuk memberikan peran security_admin kepada pengguna lain:

Pilih Semua, lalu pilih Pengguna di bagian Administrasi Pengguna.

Cari dan pilih pengguna yang perannya perlu Anda tingkatkan.

Dari tab Peran, klik Edit.

Pilih peran

security_admindari Collection dan tambahkan ke Roles List.

Menyiapkan peran dan izin pengguna

Untuk membuat penyimpanan data ServiceNow di Gemini Enterprise, Anda perlu memberikan peran dan izin yang sesuai kepada pengguna.

Berikut adalah opsi untuk menetapkan peran dan izin pengguna ke instance ServiceNow Anda:

Untuk mengetahui informasi selengkapnya tentang visibilitas dan kontrol akses, lihat Visibilitas dan kontrol akses insiden

Membuat peran khusus dengan aturan ACL (Direkomendasikan)

Buat peran khusus dengan serangkaian izin minimum.

Buka Semua > Administrasi pengguna > Peran.

Klik New.

Masukkan nama, lalu klik Kirim.

Buka Keamanan sistem > Kontrol akses (ACL).

Klik Baru untuk membuat aturan ACL baru.

Ulangi dua langkah berikut hingga Anda memberikan akses ke semua tabel yang diperlukan.

Gunakan

sys_user_rolesebagai contoh untuk melihat cara pemberian akses tabel.Klik Kirim, lalu pilih peran.

Akses tabel yang diperlukan

Konektor memerlukan akses ke tabel ini untuk setiap entity yang akan dijalankan.

| Nama tabel | Deskripsi |

|---|---|

insiden |

Menampilkan insiden dalam hasil penelusuran. |

sc_cat_item |

Menampilkan item katalog dalam hasil penelusuran. |

sc_cat_item_user_criteria_mtom |

Menampilkan pengguna yang dapat mengakses item katalog berdasarkan kriteria pengguna. |

sc_cat_item_user_criteria_no_mtom |

Menampilkan pengguna yang tidak dapat mengakses item katalog berdasarkan kriteria pengguna. |

sc_cat_item_user_mtom |

Menampilkan pengguna yang dapat mengakses item katalog. |

sc_cat_item_user_no_mtom |

Menampilkan pengguna yang tidak dapat mengakses item katalog. |

kb_knowledge |

Daftar artikel informasi yang dapat ditampilkan di hasil penelusuran. |

kb_knowledge_base |

Daftar basis pengetahuan yang dapat ditampilkan di hasil penelusuran. |

kb_uc_can_contribute_mtom |

Tampilkan siapa yang dapat berkontribusi ke pusat informasi berdasarkan kriteria pengguna. |

kb_uc_can_read_mtom |

Tampilkan siapa yang dapat membaca pusat informasi berdasarkan kriteria pengguna. |

kb_uc_cannot_read_mtom |

Menampilkan siapa yang tidak dapat membaca pusat informasi berdasarkan kriteria pengguna. |

sys_user_role |

Daftar peran yang dapat ditetapkan kepada pengguna. |

sys_user_has_role |

Daftar peran yang dipetakan ke pengguna. |

sys_user_group |

Daftar segmen grup pengguna. |

sys_user_grmember |

Daftar anggota grup untuk grup. |

sys_user |

Daftar semua pengguna. |

core_company |

Daftar semua atribut perusahaan. |

cmn_location |

Daftar semua atribut lokasi. |

cmn_department |

Daftar semua atribut departemen. |

user_criteria |

Daftar rekaman kriteria pengguna. |

sp_portal |

URI portal link di hasil penelusuran. |

m2m_sp_portal_knowledge_base |

Link URI portal untuk artikel informasi di hasil penelusuran. |

m2m_sp_portal_catalog |

URI portal link untuk item katalog dalam hasil penelusuran. |

Memberikan dan memverifikasi akses ACL

Konektor memerlukan akses ACL ke kolom item katalog tabel

sc_cat_item.

Untuk memberikan dan memverifikasi akses, lakukan hal berikut:

Berikan akses eksplisit dengan membuat aturan ACL baru dan memasukkan

sc_cat_item.*secara manual di kolom Nama formulir.

Masukkan `sc_cat_item.*` Pastikan ACL telah diperbarui.

Buka

sys_security_acl_role_list.dodi kotak penelusuran.Tetapkan Role ke peran yang ingin Anda verifikasi.

Pilih peran yang akan diverifikasi Pastikan ACL yang diperlukan ditetapkan ke peran.

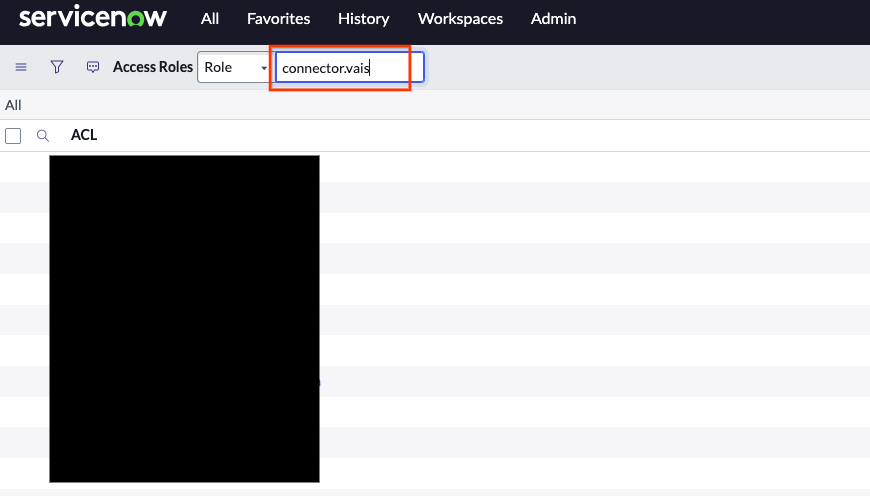

Menggunakan peran kustom dengan administrator entitas

Penggunaan peran administrator mungkin tidak cocok untuk tim atau organisasi yang ingin menghindari pemberian izin yang terlalu kuat. Opsi ini memberikan peran dengan tiga izin spesifik yang memberikan akses yang diperlukan.

Buka Semua > Keamanan sistem > Pengguna dan grup > Peran.

Pilih Baru, lalu masukkan nama.

Klik Kirim.

Temukan peran yang dibuat dalam daftar.

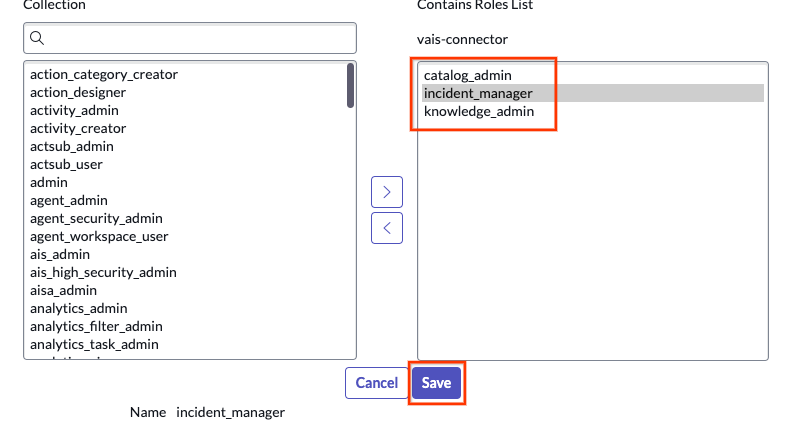

Buka Berisi peran > Edit.

Tambahkan peran berikut ke peran yang baru dibuat, lalu klik Simpan.

catalog_adminknowledge_adminincident_manager

Tambahkan peran dan klik tombol Simpan Konfirmasi peran yang diperbarui.

Konfirmasi peran

Menggunakan peran administrator

Anda dapat menggunakan peran administrator untuk menarik data. Gunakan peran administrator default yang dikonfigurasi dengan instance, atau buat pengguna baru dengan peran administrator dengan melakukan hal berikut:

Buka Semua > Administrasi pengguna > Pengguna.

Buat pengguna baru.

Aktifkan Akses layanan web saja. Jika Anda memilih Web service access only, Anda akan membuat pengguna non-interaktif.

- Pengguna interaktif dapat login ke UI dan portal layanan ServiceNow menggunakan kredensial standar atau SSO, dengan akses penuh ke halaman UI dan endpoint API.

- Pengguna non-interaktif memiliki akses UI terbatas dan hanya dapat mengizinkan koneksi API terprogram untuk integrasi layanan ke layanan.

Setelah pembuatan pengguna, pilih pengguna dari daftar pengguna.

Klik Peran > Edit.

Tambahkan Admin.

Klik Simpan untuk menambahkan daftar peran kepada pengguna.

Klik Setel sandi, buat sandi secara otomatis, lalu simpan.

Memberikan peran kepada pengguna

Buka Semua > Administrasi pengguna > Pengguna.

Temukan atau buat pengguna baru.

Jika tidak ada pengguna yang tersedia, buka Keamanan sistem > Pengguna dan grup > Pengguna.

Klik New.

Buat akun layanan baru di tabel pengguna. Pastikan untuk mengklik Akses layanan web saja.

Scroll ke Peran.

Klik Edit.

Berikan peran yang Anda buat dan tetapkan kepada pengguna. Berdasarkan jenis peran yang Anda buat di langkah sebelumnya, pilih peran yang sesuai dan tetapkan peran tersebut kepada pengguna. Klik Simpan.

Melihat peran khusus dengan ACL.

Dapatkan nama pengguna dan sandi untuk pengguna, lalu klik Setel sandi.

Buat sandi secara otomatis dan simpan untuk digunakan nanti.

Visibilitas insiden dan kontrol akses

Untuk meningkatkan keamanan dan mencegah eksposur data yang tidak disengaja, konektor ServiceNow menggunakan kontrol akses yang ketat untuk entitas insiden. Hal ini memastikan bahwa pengguna akhir hanya dapat melihat insiden yang terkait langsung dengan mereka.

Sebagai bagian dari pendekatan yang ketat ini, konektor tidak mematuhi izin berbasis peran yang luas untuk visibilitas insiden. Peran ServiceNow standar seperti itil dan sn_incident_read, yang dapat memberikan visibilitas kepada pengguna atas semua insiden di UI ServiceNow, tidak memberikan tingkat akses yang sama di Gemini Enterprise.

Pengguna dengan salah satu peran berikut memiliki visibilitas insiden global dan dapat melihat semua insiden:

adminincident_managerchange_manager

Semua pengguna lain hanya dapat melihat insiden jika mereka telah membuka, membuka kembali, menyelesaikan, atau menutup insiden. Mereka juga dapat melihat insiden jika mereka:

- Di grup tugas untuk insiden.

- Penelepon yang terkait dengan insiden.

- Penerima tugas.

- Dalam daftar tontonan.

- Dalam daftar catatan kerja.

- Dalam daftar penerima tugas tambahan.

Perilaku ini mencegah pengguna Gemini Enterprise menemukan insiden yang tidak dapat mereka akses. Karena adanya batasan tambahan dibandingkan dengan izin ServiceNow yang lebih luas, perilaku ini terkadang dapat mencegah pengguna menemukan insiden di Gemini Enterprise yang dapat diaksesnya di ServiceNow.