Cette page explique comment configurer une configuration tierce avant de créer le data store ServiceNow.

Sites ServiceNow

ServiceNow propose deux sites principaux :

-

- Configure la base de connaissances, met en place des workflows et développe des applications personnalisées.

- URL :

https://developer.servicenow.com. - Connectez-vous avec votre ID ServiceNow.

Site ServiceNow principal [site ServiceNow pour l'instance de développement personnel (PDI)] : site de votre instance ServiceNow.

- Gère les utilisateurs, les groupes et les tâches d'administration système.

- URL : URL de votre instance ServiceNow.

- Connectez-vous à l'aide de vos identifiants administrateur.

Créer un compte ServiceNow

Pour créer un compte ServiceNow sur le site des développeurs et une instance PDI :

Accédez à developer.servicenow.com, puis cliquez sur "Sign in" (Se connecter).

Sélectionnez Nouvel utilisateur ? Obtenez un ID ServiceNow.

Saisissez les informations nécessaires, puis cliquez sur S'inscrire. Utilisez votre adresse e-mail et validez-la à l'aide du lien de confirmation envoyé dans votre boîte de réception.

Pour créer une instance de développement personnelle (PDI) :

- Connectez-vous au site pour les développeurs à l'aide des identifiants de votre compte et acceptez les conditions d'utilisation.

- Cliquez sur Demander une instance. Une fois le provisionnement effectué, une boîte de dialogue de confirmation s'affiche : "Votre instance est prête !".

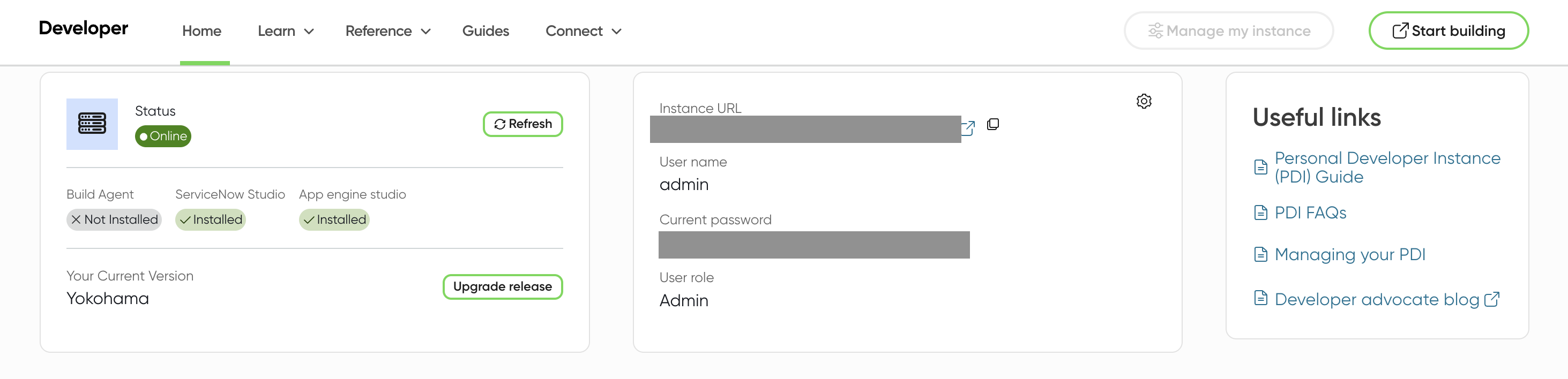

- Enregistrez l'URL de l'instance affichée, un nom d'utilisateur administrateur et un mot de passe.

- Pour accéder à votre nouvel environnement, cliquez sur le bouton Start Building (Commencer à créer) dans l'en-tête du site pour les développeurs. Votre instance s'ouvre dans un nouvel onglet.

Obtenir les identifiants d'authentification

Pour créer un point de terminaison OAuth et obtenir les identifiants d'authentification, procédez comme suit :

Connectez-vous à l'instance ServiceNow PDI à l'aide des identifiants d'administrateur que vous avez obtenus dans la section Créer un compte ServiceNow.

Accédez à All > System OAuth > Application registry (Tous > OAuth système > Registre des applications).

Sur la page Registres d'applications, cliquez sur Nouveau.

Sur la page Application OAuth, cliquez sur Créer un point de terminaison d'API OAuth pour les clients externes.

Sur la page Nouvel enregistrement, saisissez les champs obligatoires suivants :

- Name (Nom) : saisissez un nom unique.

- Redirect URL (URL de redirection) : saisissez l'URL de redirection :

https://vertexaisearch.cloud.google.com/console/oauth/servicenow_oauth.html

Cliquez sur Submit (Envoyer) pour créer l'identifiant.

Une fois la demande envoyée, cliquez sur le nom pour afficher l'ID client.

Le code secret est masqué. Cliquez sur l'icône en forme de cadenas située à côté du code secret du client pour l'afficher.

Enregistrez l'ID client et le code secret du client pour une utilisation ultérieure.

Configurer un rôle d'administrateur

Pour passer au rôle security_admin, procédez comme suit :

Connectez-vous à votre compte ServiceNow.

Cliquez sur l'icône de votre profil, puis sélectionnez Elevate role (Élever le rôle).

Sélectionnez

security_admin, puis cliquez sur Update (Mettre à jour). Le rôlesecurity_adminpermet de créer des rôles et de gérer des utilisateurs.

Pour accorder le rôle security_admin à un autre utilisateur :

Sélectionnez Tous, puis Utilisateurs sous Administration des utilisateurs.

Recherchez et sélectionnez l'utilisateur dont vous devez modifier le rôle.

Dans l'onglet Rôles, cliquez sur Modifier.

Sélectionnez le rôle

security_admindans Collection et ajoutez-le à la liste des rôles.

Configurer des rôles et des autorisations utilisateur

Pour créer un datastore ServiceNow dans Gemini Enterprise, vous devez accorder les rôles et autorisations appropriés aux utilisateurs.

Voici les options permettant de définir les rôles et autorisations utilisateur pour vos instances ServiceNow :

Pour en savoir plus sur la visibilité et le contrôle des accès, consultez Visibilité des incidents et contrôle des accès.

Créer un rôle personnalisé avec des règles LCA (recommandé)

Créez un rôle personnalisé avec l'ensemble minimal d'autorisations.

Accédez à All > User administration > Roles (Tous > Administration des utilisateurs > Rôles).

Cliquez sur New (Nouveau).

Saisissez un nom, puis cliquez sur Envoyer.

Accédez à System security > Access control (ACL) (Sécurité système > Contrôle des accès [LCA]).

Cliquez sur New (Nouveau) pour créer une règle LCA.

Répétez les deux étapes suivantes jusqu'à ce que vous accordiez l'accès à toutes les tables requises.

Utilisez

sys_user_rolecomme exemple pour voir comment l'accès aux tables est accordé.Cliquez sur Submit (Envoyer), puis sélectionnez le rôle.

Accès aux tables requis

Le connecteur a besoin d'accéder aux tables suivantes pour que chaque entité s'exécute.

| Nom du tableau | Description |

|---|---|

incident |

Affichez les incidents dans les résultats de recherche. |

sc_cat_item |

Affichez les éléments du catalogue dans les résultats de recherche. |

sc_cat_item_user_criteria_mtom |

Affichez les utilisateurs qui peuvent accéder aux éléments du catalogue en fonction de critères les concernant. |

sc_cat_item_user_criteria_no_mtom |

Affichez les utilisateurs qui n'ont pas accès aux éléments du catalogue en fonction de critères les concernant. |

sc_cat_item_user_mtom |

Indiquez les utilisateurs qui peuvent accéder aux éléments du catalogue. |

sc_cat_item_user_no_mtom |

Affichez les utilisateurs qui n'ont pas accès aux éléments du catalogue. |

kb_knowledge |

Liste des articles de connaissances pouvant s'afficher dans les résultats de recherche. |

kb_knowledge_base |

Liste des bases de connaissances pouvant s'afficher dans les résultats de recherche. |

kb_uc_can_contribute_mtom |

Affichez qui peut contribuer aux bases de connaissances en fonction des critères utilisateur. |

kb_uc_can_read_mtom |

Indiquez qui peut lire les bases de connaissances en fonction des critères utilisateur. |

kb_uc_cannot_read_mtom |

Affichez les utilisateurs qui ne peuvent pas lire les bases de connaissances en fonction des critères utilisateur. |

sys_user_role |

Liste des rôles pouvant être attribués aux utilisateurs. |

sys_user_has_role |

Liste des rôles attribués aux utilisateurs. |

sys_user_group |

Liste des segments de groupes d'utilisateurs. |

sys_user_grmember |

Liste des membres pour les groupes. |

sys_user |

Liste de tous les utilisateurs. |

core_company |

Liste de tous les attributs de l'entreprise. |

cmn_location |

Liste de tous les attributs de lieu. |

cmn_department |

Liste de tous les attributs de service. |

user_criteria |

Liste des enregistrements de critères utilisateur. |

sp_portal |

URI du portail de liens dans les résultats de recherche. |

m2m_sp_portal_knowledge_base |

URI du portail de liens pour les articles de connaissances dans les résultats de recherche. |

m2m_sp_portal_catalog |

URI du portail de liens pour les éléments du catalogue dans les résultats de recherche. |

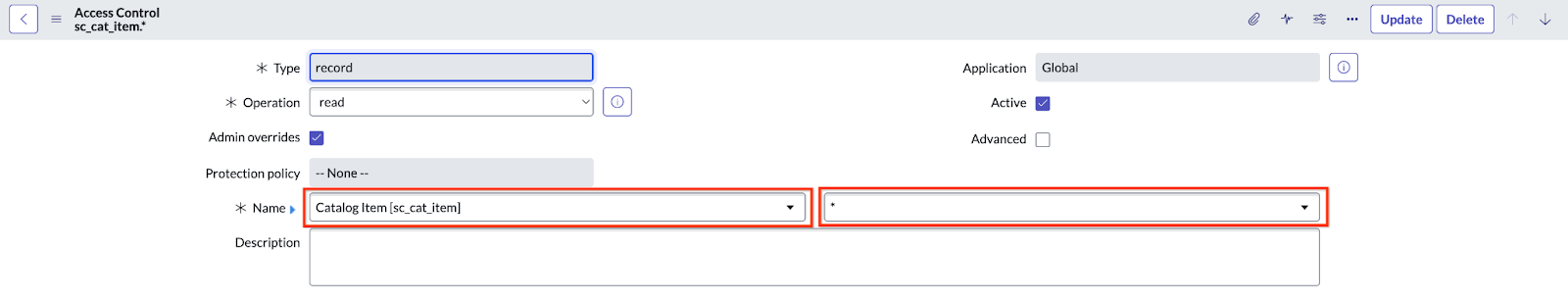

Accorder et vérifier l'accès aux LCA

Le connecteur nécessite un accès LCA aux champs d'éléments du catalogue de la table sc_cat_item.

Pour accorder et vérifier l'accès, procédez comme suit :

Accordez un accès explicite en créant une règle LCA et en saisissant manuellement

sc_cat_item.*dans le champ Name (Nom) du formulaire.

Saisissez `sc_cat_item.*` Vérifiez que les LCA sont à jour.

Accédez à

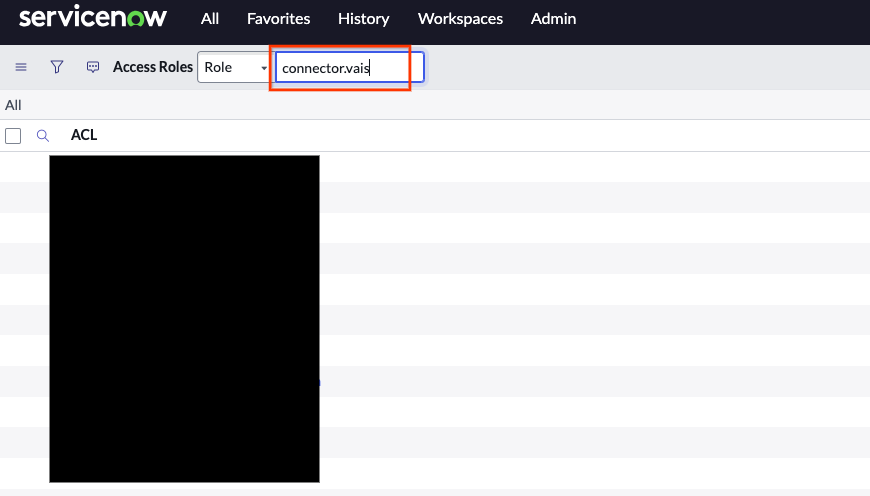

sys_security_acl_role_list.dodans la barre de recherche.Définissez Role (Rôle) sur le rôle que vous souhaitez vérifier.

Sélectionnez le rôle à valider. Vérifiez que les LCA requises sont attribuées au rôle.

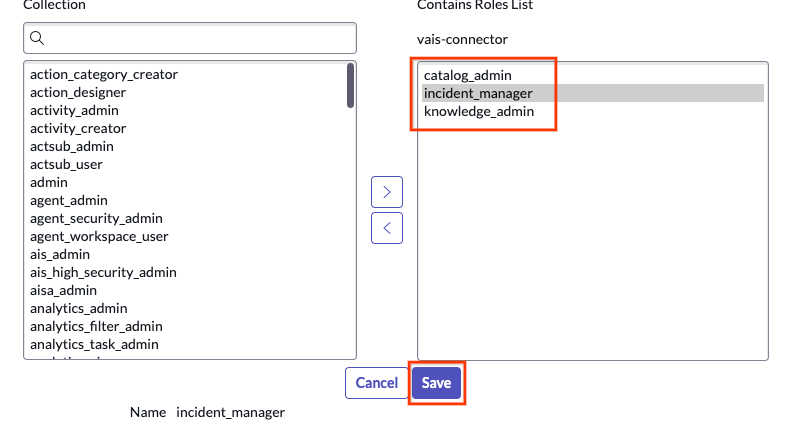

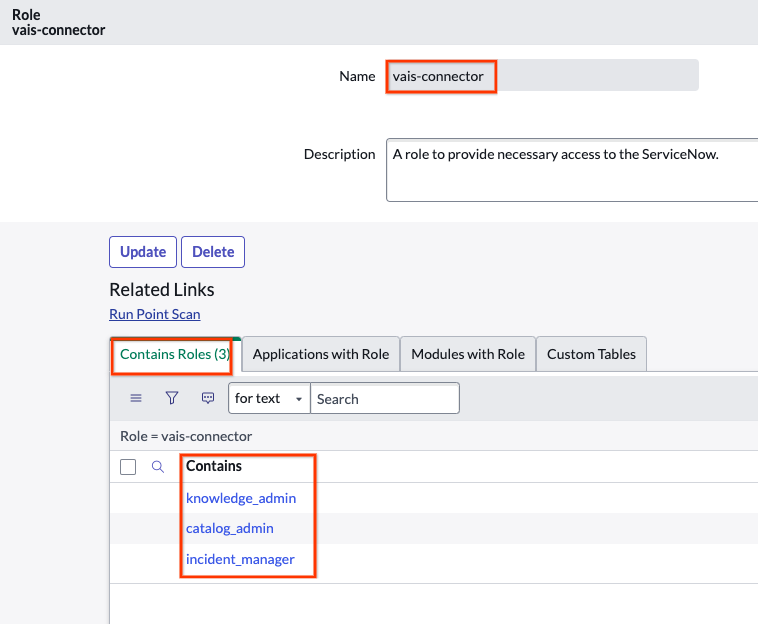

Utiliser un rôle personnalisé avec des administrateurs d'entité

Le rôle d'administrateur ne convient pas forcément aux équipes ou aux organisations qui souhaitent éviter d'attribuer des autorisations trop importantes. Cette option fournit un rôle avec trois autorisations spécifiques qui accordent l'accès requis.

Accédez à All > System security > Users and groups > Roles (Tous > Sécurité système > Utilisateurs et groupes > Rôles).

Sélectionnez New (Nouveau), puis saisissez un nom.

Cliquez sur Envoyer.

Recherchez le rôle créé dans la liste.

Accédez à Contains roles > Edit (Contient les rôles > Modifier).

Ajoutez les rôles suivants au rôle que vous venez de créer, puis cliquez sur Save (Enregistrer).

catalog_adminknowledge_adminincident_manager

Ajoutez des rôles, puis cliquez sur le bouton "Enregistrer". Vérifiez les rôles mis à jour.

Confirmer les rôles

Utiliser un rôle d'administrateur

Vous pouvez utiliser un rôle d'administrateur pour extraire des données. Utilisez le rôle d'administrateur par défaut configuré avec l'instance ou créez un utilisateur avec un rôle d'administrateur en procédant comme suit :

Accédez à All > User administration > Users (Tous > Administration des utilisateurs > Utilisateurs).

Créez un utilisateur.

Activez l'option Web service access only (Accès au service Web uniquement). Lorsque vous sélectionnez Web service access only (Accès au service Web uniquement), vous créez un utilisateur non interactif.

- Les utilisateurs interactifs peuvent se connecter à l'UI et au portail du service ServiceNow à l'aide d'identifiants standards ou de l'authentification unique (SSO), avec un accès complet aux pages de l'UI et aux points de terminaison de l'API.

- Les utilisateurs non interactifs ont un accès limité à l'UI et ne peuvent autoriser que les connexions d'API par programmation pour l'intégration de service à service.

Une fois l'utilisateur créé, sélectionnez-le dans la liste des utilisateurs.

Cliquez sur Roles > Edit (Rôles > Modifier).

Ajoutez un Admin (Administrateur).

Cliquez sur Save (Enregistrer) pour ajouter une liste de rôles à l'utilisateur.

Cliquez sur Set password (Définir un mot de passe), générez-le automatiquement, puis enregistrez-le.

Attribuer un rôle à un utilisateur

Accédez à All > User administration > Users (Tous > Administration des utilisateurs > Utilisateurs).

Recherchez ou créez un utilisateur.

Si aucun utilisateur n'est disponible, accédez à System security > Users and groups > Users (Sécurité système > Utilisateurs et groupes > Utilisateurs).

Cliquez sur Nouveau.

Créez un compte de service dans la table des utilisateurs. Veillez à cliquer sur Web service access only (Accès au service Web uniquement).

Faites défiler la page jusqu'à Roles (Rôles).

Cliquez sur Modifier.

Accordez le rôle que vous avez créé et attribuez-le à l'utilisateur. En fonction du type de rôle que vous avez créé à l'étape précédente, sélectionnez celui qui convient et attribuez-le à l'utilisateur. Cliquez sur Enregistrer.

Affichez le rôle personnalisé avec la LCA.

Obtenez le nom d'utilisateur et le mot de passe de l'utilisateur, puis cliquez sur Set password (Définir le mot de passe).

Générez automatiquement un mot de passe et conservez-le pour une utilisation ultérieure.

Visibilité des incidents et contrôle des accès

Pour renforcer la sécurité et éviter l'exposition involontaire des données, le connecteur ServiceNow utilise un contrôle d'accès restrictif pour l'entité incident. Cela permet de s'assurer que les utilisateurs finaux ne peuvent consulter que les incidents auxquels ils sont directement associés.

Dans cette approche restrictive, le connecteur ne respecte pas les autorisations générales basées sur les rôles pour la visibilité des incidents. Les rôles ServiceNow standards tels que itil et sn_incident_read, qui peuvent donner à un utilisateur une visibilité sur tous les incidents dans l'UI ServiceNow, n'accordent pas le même niveau d'accès dans Gemini Enterprise.

Les utilisateurs disposant de l'un des rôles suivants ont une visibilité globale sur les incidents et peuvent tous les consulter :

adminincident_managerchange_manager

Tous les autres utilisateurs ne peuvent consulter un incident que s'ils l'ont ouvert, rouvert, résolu ou fermé. Ils peuvent également consulter un incident s'ils sont :

- membres du groupe d'attribution de l'incident ;

- un appelant associé à l'incident ;

- une personne responsable ;

- inclus dans une liste de surveillance ;

- inclus dans une liste de notes de travail ;

- inclus dans une liste de personnes responsables supplémentaires.

Ce comportement empêche un utilisateur de Gemini Enterprise de consulter un incident auquel il n'a pas accès. En raison des restrictions supplémentaires par rapport aux autorisations ServiceNow plus générales, ce comportement peut parfois empêcher un utilisateur de consulter un incident dans Gemini Enterprise auquel il a accès dans ServiceNow.