Private Service Connect を使用して、プライベート接続の Looker(Google Cloud コア)インスタンスにアクセスしたり、プライベート接続の Looker(Google Cloud コア)インスタンスを他の内部サービスまたは外部サービスに接続したりできます。Private Service Connect を使用するには、Looker(Google Cloud コア)インスタンスが次の条件を満たしている必要があります。

- インスタンスのエディションは、Enterprise(

core-enterprise-annual)または Embed(core-embed-annual)にする必要がある。 - Private Service Connect は、インスタンスの作成時に有効にする必要があります。

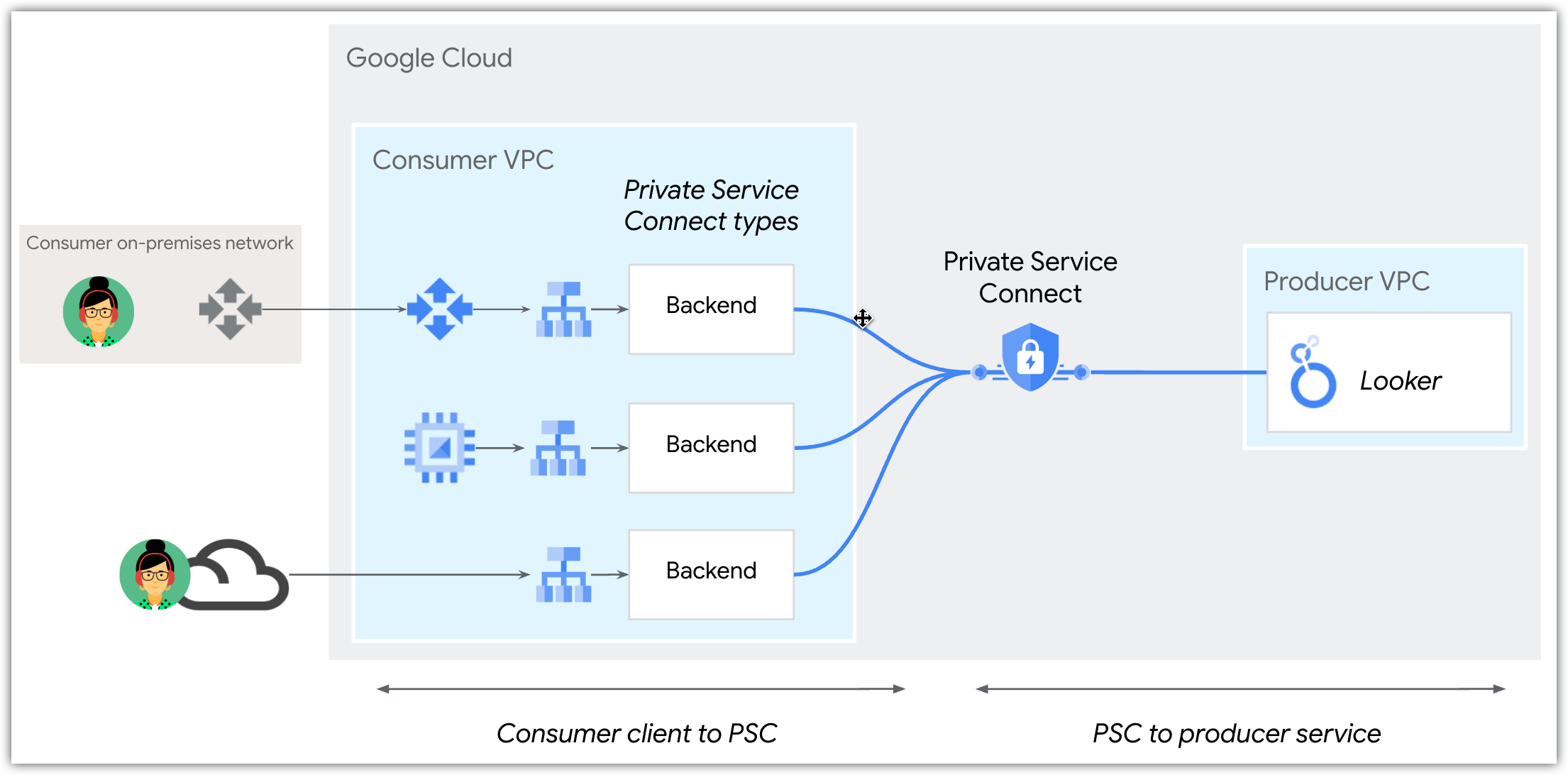

Private Service Connect を使用すると、エンドポイントまたはバックエンドを使用して Looker(Google Cloud コア)へのインバウンド アクセスが可能になります。ネットワーク エンドポイント グループ(NEG)は、Private Service Connect サービス プロデューサーとして公開されると、Looker(Google Cloud コア)がアウトバウンドのオンプレミス リソース、マルチクラウド環境、VPC ワークロード、またはインターネット サービスにアクセスできるようにします。

Private Service Connect の詳細については、動画「Private Service Connect とは」と「Private Service Connect と Service Directory: クラウドでアプリケーションを接続する革命」をご覧ください。

サービスの接続

Private Service Connect を使用するように有効になっている Looker(Google Cloud コア)インスタンスを作成すると、Looker(Google Cloud コア)はインスタンスのサービス アタッチメントを自動的に作成します。サービス アタッチメントは、VPC ネットワークがインスタンスへのアクセスに使用するアタッチメント ポイントです。サービス アタッチメントには、接続に使用される URI があります。この URI は、 Google Cloud コンソールのインスタンス構成ページの [詳細] タブで確認できます。

次に、別の VPC ネットワークがサービス アタッチメントに接続するために使用する Private Service Connect バックエンドを作成します。これにより、ネットワークが Looker(Google Cloud コア)インスタンスにアクセスできるようになります。

サービス アタッチメントの更新

グローバル アクセスや Google マネージド証明書などの新機能を有効にするには、インスタンスのインバウンド Private Service Connect エンドポイントまたはバックエンドが、更新されたサービス アタッチメントを指している必要があります。詳細と手順については、Private Service Connect 接続を新しいサービス アタッチメント URI に移行するのドキュメント ページをご覧ください。

グローバル アクセスの使用

更新された Private Service Connect サービス アタッチメント URI を使用する Looker(Google Cloud コア)インスタンスは、グローバル アクセスをサポートしています。グローバル アクセスを使用すると、Looker(Google Cloud コア)インスタンスとは異なるリージョンに Private Service Connect エンドポイントを作成できます。たとえば、インスタンスが us-central1 にある場合、us-west1 に Private Service Connect ネットワーク エンドポイント グループ(NEG)を使用してロードバランサを作成し、インスタンスにアクセスできます。

この機能を有効にするには、Private Service Connect のバックエンドまたはエンドポイントの転送ルールで [グローバル アクセスを有効にする] を選択します。

インバウンド アクセス

インバウンド アクセスは、クライアントから Looker(Google Cloud コア)へのルーティングの構成に関するものです。Private Service Connect を使用してデプロイされた Looker(Google Cloud コア)は、インバウンド アクセスのバックエンド接続をサポートしています。

Looker(Google Cloud コア)の Private Service Connect インスタンスには、サービス ユーザーが外部リージョン アプリケーション ロードバランサを介してアクセスできます。また、Private Service Connect バックエンド経由で非公開でアクセスすることもできます。ただし、Looker(Google Cloud コア)は単一のカスタム ドメインをサポートしているため、Looker(Google Cloud コア)インスタンスへのインバウンド アクセスはパブリックまたはプライベートのいずれかである必要があります。パブリックとプライベートの両方にはできません。

バックエンド

バックエンドは、ネットワーク エンドポイント グループ(NEG)を使用してデプロイされます。これにより、ユーザーはトラフィックが Private Service Connect サービスに到達する前に、パブリック トラフィックとプライベート トラフィックをロードバランサに転送できます。また、証明書の終了も提供されます。ロードバランサを使用すると、バックエンドで次のオプションを使用できます。

- オブザーバビリティ(すべての接続がログに記録される)

- Cloud Armor の統合

- URL のプライベート ラベリングとクライアントサイド証明書

- リクエストのデコレーション(カスタム リクエスト ヘッダーの追加)

カスタム ドメインで Google マネージド証明書を使用する

*.private.looker.app 形式を使用するカスタム ドメインで Google マネージド証明書を使用できるようになりました。これを行うには、カスタム ドメイン(my-instance.private.looker.app など)が PSC エンドポイントの IP アドレスを参照するように、限定公開 DNS を構成します。

*.private.looker.app ドメインの証明書は Google によって管理されるため、独自の証明書を作成または管理する必要はありません。

他のカスタム ドメインは引き続き使用できますが、それらのドメインの証明書は自分で管理して提供する必要があります。詳細については、Google マネージド証明書でカスタム ドメインを使用するのドキュメント ページをご覧ください。

アウトバウンド サービスにアクセスする

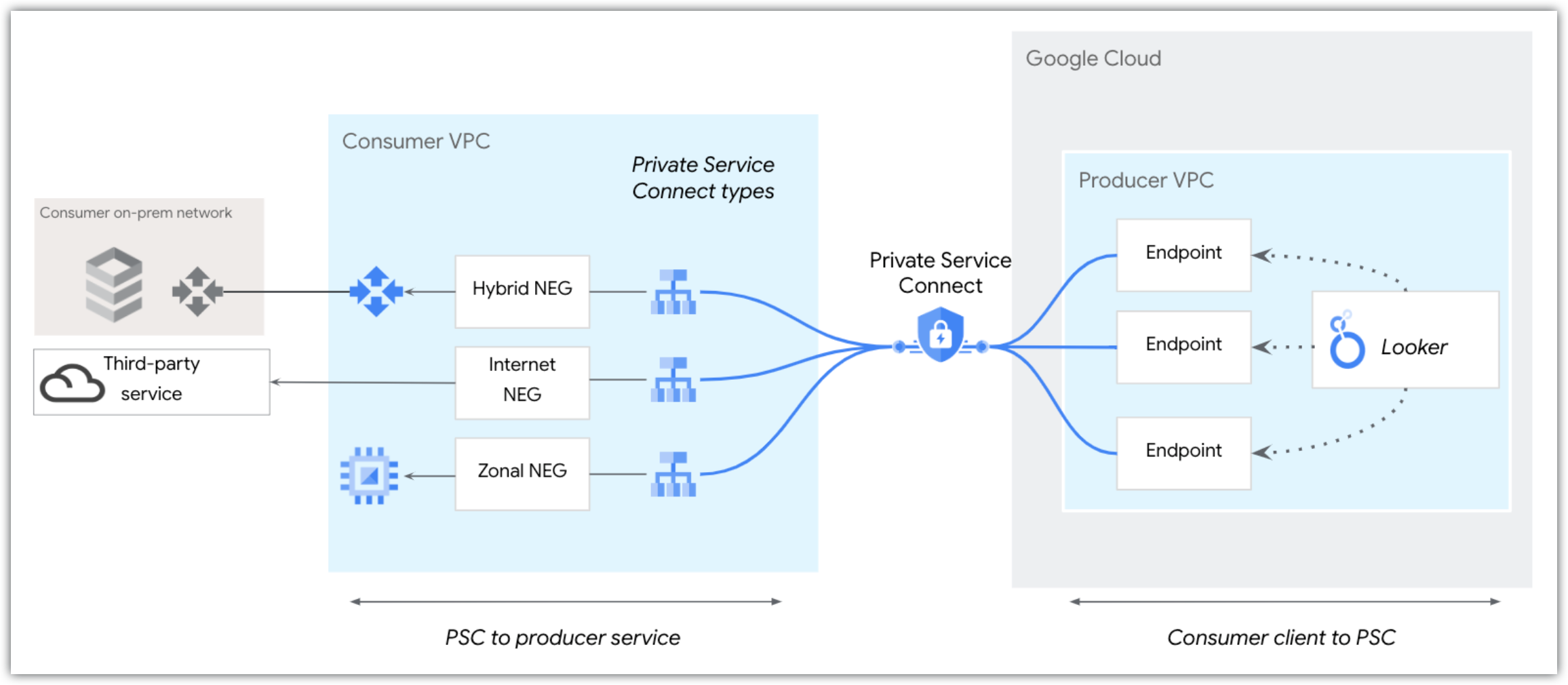

Looker(Google Cloud コア)は、VPC、マルチクラウド ネットワーク、またはインターネット内の他のサービスとの通信を確立するときに、サービス ユーザーとして機能します。Looker(Google Cloud コア)からこれらのサービスに接続することは、外向きトラフィックと見なされます。

標準のウェブ プロトコルである HTTPS を使用し、使用可能なポート 443 または 8443 を使用する外部サービスに接続する場合は、Looker(Google Cloud コア)の制御されたネイティブ下り(外向き)とグローバル FQDN 設定を使用して接続を設定できます。ただし、外部サービスが別のプロトコルを使用している場合は、ローカル FQDN を使用して Looker(Google Cloud コア)インスタンスに接続できるように、その外部サービスを Private Service Connect を使用して公開する必要があります。

公開サービスに接続する手順は次のとおりです。

- サービスが公開されていることを確認します。一部の Google Cloud サービスでは、この処理が自動的に行われます。たとえば、Cloud SQL では、Private Service Connect を有効にしてインスタンスを作成する方法が用意されています。それ以外の場合は、Private Service Connect を使用してサービスを公開する手順に沿って操作し、Looker(Google Cloud コア)の手順の追加ガイダンスを参照してください。

- Looker(Google Cloud コア)からサービスへのアウトバウンド(下り(外向き))接続を指定します。

Private Service Connect でサービスにアクセスする場合は、ハイブリッド接続 NEG またはインターネット NEG を使用できます。

ハイブリッド接続性 NEG は、オンプレミス エンドポイントやマルチクラウド エンドポイントなどのプライベート エンドポイントへのアクセスを提供します。ハイブリッド接続性 NEG は、ロードバランサのバックエンドとして構成された IP アドレスとポートの組み合わせです。Cloud Router と同じ VPC 内にデプロイされます。このデプロイにより、VPC 内のサービスは Cloud VPN や Cloud Interconnect などのハイブリッド接続を介してルーティング可能なエンドポイントに到達できます。

インターネット NEG は、GitHub エンドポイントなどのパブリック エンドポイントへのアクセスを提供します。インターネット NEG は、ロードバランサの外部バックエンドを指定します。インターネット NEG で参照されるこの外部バックエンドには、インターネット経由でアクセスできます。

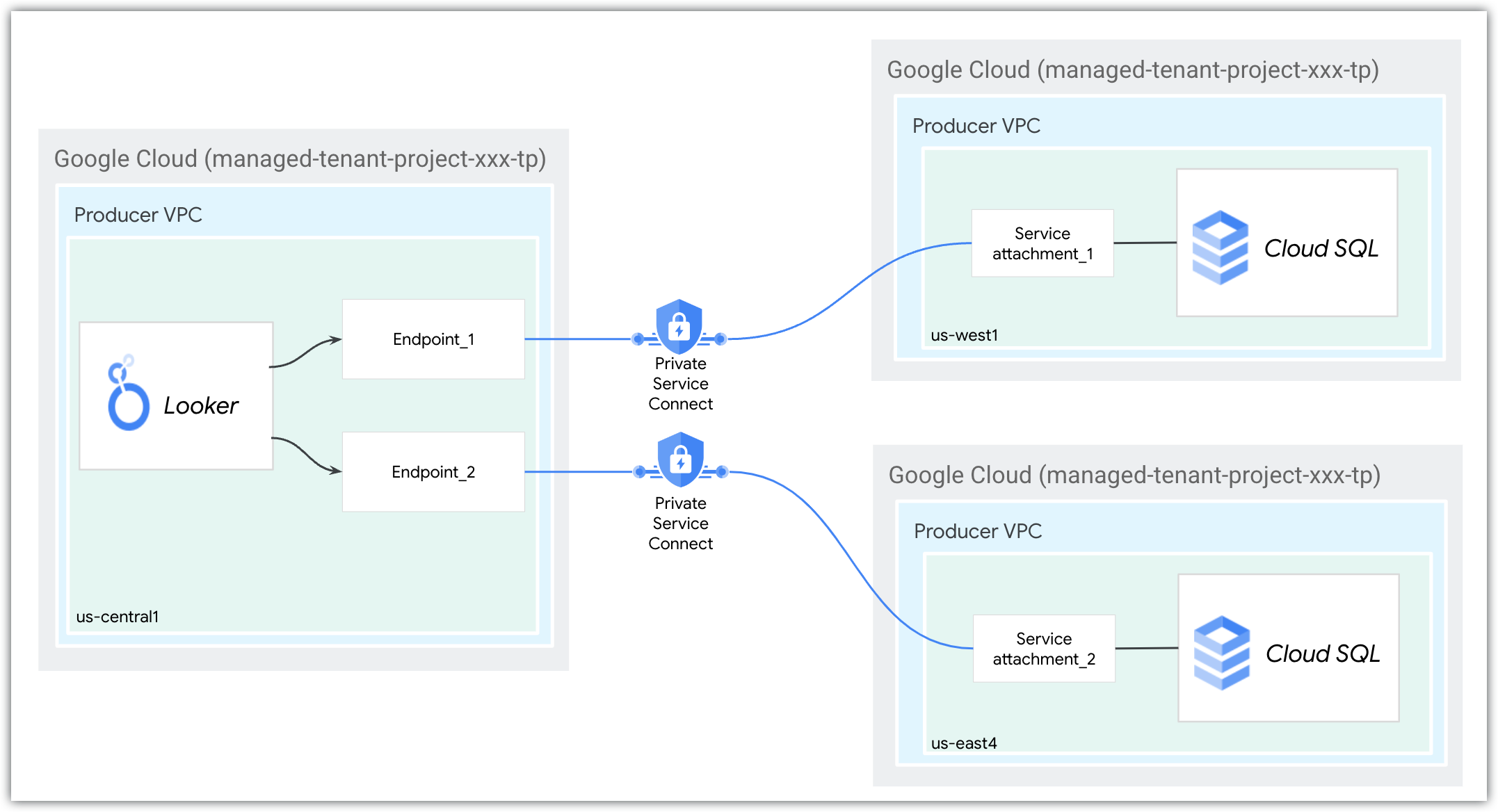

Looker(Google Cloud コア)から任意のリージョンのサービス プロデューサーへのアウトバウンド接続を確立できます。たとえば、リージョン us-west1 と us-east4 に Cloud SQL Private Service Connect インスタンスがある場合、us-central1 にデプロイされた Looker(Google Cloud コア)Private Service Connect インスタンスからアウトバウンド接続を作成できます。

一意のドメイン名を持つ 2 つのリージョン サービス アタッチメントは、次のように指定されます。--region フラグは Looker(Google Cloud コア)Private Service Connect インスタンスのリージョンを参照しますが、Cloud SQL インスタンスのリージョンはサービス アタッチメント URI に含まれています。

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

Google 以外のマネージド サービスへのアウトバウンド アクセスでは、リージョン間の通信を許可するために、プロデューサー ロードバランサでグローバル アクセスを有効にする必要があります。

次のステップ

- Looker(Google Cloud コア)Private Service Connect インスタンスを作成する

- Private Service Connect を使用して Looker(Google Cloud コア)インスタンスにアクセスする