Vous pouvez utiliser Private Service Connect pour accéder à une instance Looker (Google Cloud Core) avec des connexions privées ou pour connecter une instance Looker (Google Cloud Core) avec des connexions privées à d'autres services internes ou externes. Pour utiliser Private Service Connect, votre instance Looker (Google Cloud Core) doit répondre aux critères suivants :

- Les éditions d'instance doivent être Enterprise (

core-enterprise-annual) ou Embed (core-embed-annual). - Private Service Connect doit être activé lors de la création de l'instance.

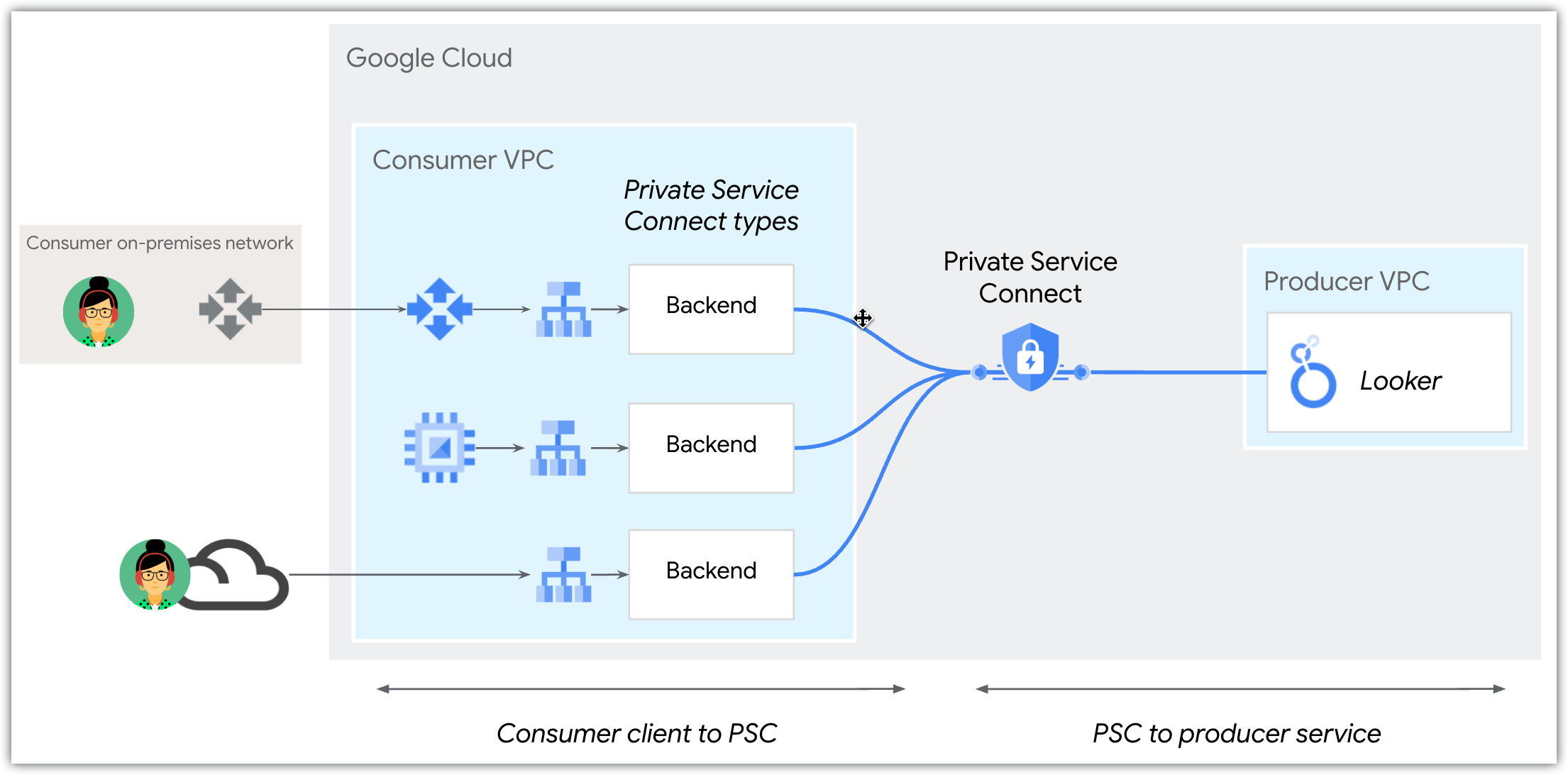

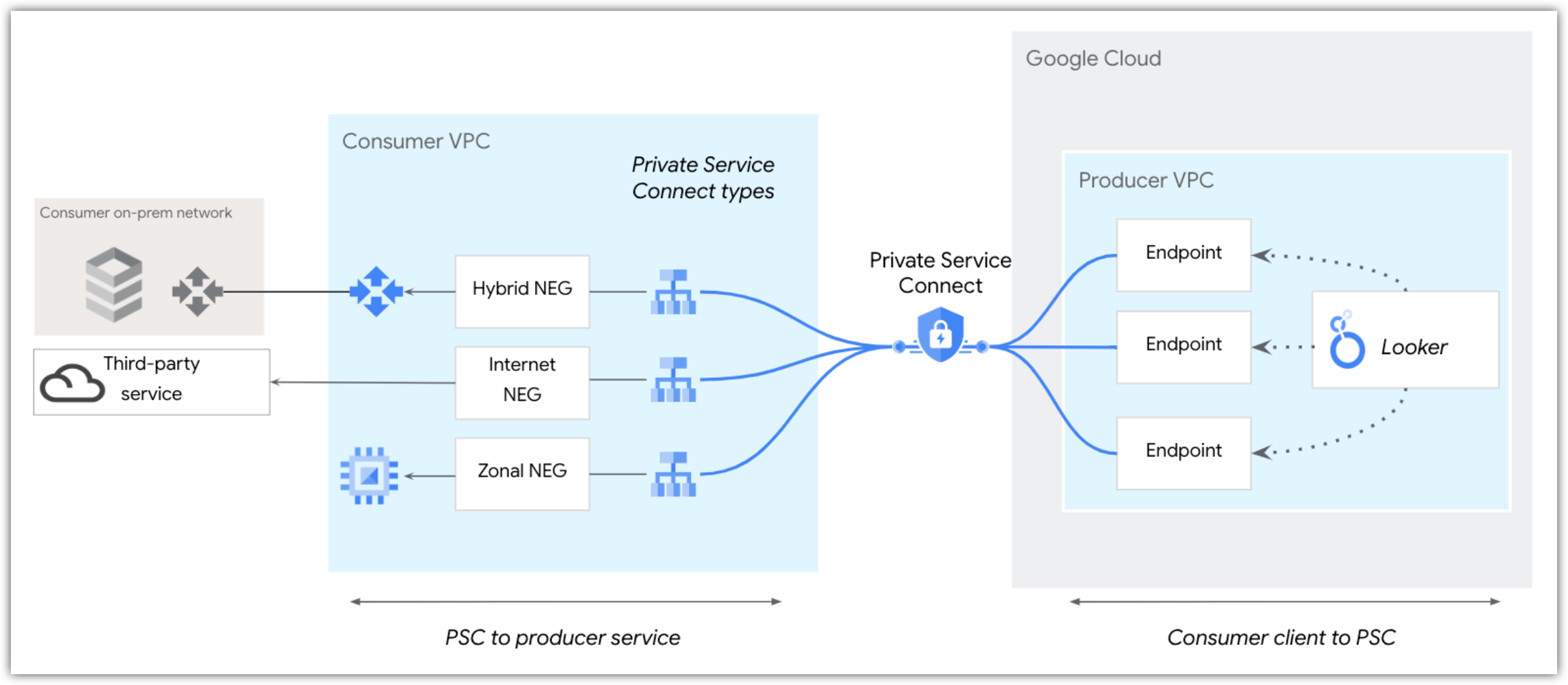

Private Service Connect permet un accès entrant à Looker (Google Cloud Core) à l'aide de points de terminaison ou de backends. Une fois exposés en tant que producteurs de services Private Service Connect, les groupes de points de terminaison réseau (NEG) permettent à Looker (Google Cloud Core) d'accéder aux ressources sortantes sur site, aux environnements multicloud, aux charges de travail VPC ou aux services Internet.

Pour en savoir plus sur Private Service Connect, regardez les vidéos Qu'est-ce que Private Service Connect ? et Private Service Connect et Annuaire des services : une révolution pour connecter votre application dans le cloud.

Rattachement de service

Lorsque vous créez une instance Looker (Google Cloud Core) qui est activée pour utiliser Private Service Connect, Looker (Google Cloud Core) crée automatiquement un rattachement de service pour l'instance. Un rattachement de service est un point de rattachement que les réseaux VPC utilisent pour accéder à l'instance. Le rattachement de service possède un URI qui permet d'établir des connexions. Vous trouverez cet URI dans l'onglet Détails de la page de configuration de l'instance de la console Google Cloud .

Vous créez ensuite un backend Private Service Connect qu'un autre réseau VPC utilise pour se connecter au rattachement de service. Cela permet au réseau d'accéder à l'instance Looker (Google Cloud Core).

Mettre à jour votre rattachement de service

Pour activer de nouvelles fonctionnalités telles que l'accès mondial et les certificats gérés par Google, les points de terminaison Private Service Connect ou les backends entrants de votre instance doivent pointer vers un rattachement de service mis à jour. Pour en savoir plus et obtenir des instructions, consultez la page de documentation Migrer les connexions Private Service Connect vers le nouvel URI de rattachement de service.

Utiliser l'accès mondial

Les instances Looker (Google Cloud Core) qui utilisent l'URI mis à jour du rattachement de service Private Service Connect sont compatibles avec l'accès mondial. L'accès mondial vous permet de créer un point de terminaison Private Service Connect dans une région différente de celle de votre instance Looker (Google Cloud Core). Par exemple, si votre instance se trouve dans us-central1, vous pouvez créer un équilibreur de charge avec un groupe de points de terminaison du réseau (NEG) Private Service Connect dans us-west1 pour accéder à l'instance.

Pour activer cette fonctionnalité, sélectionnez Activer l'accès mondial dans la règle de transfert pour votre backend ou point de terminaison Private Service Connect.

Accès entrant

L'accès entrant concerne la configuration du routage des clients vers Looker (Google Cloud Core). Looker (Google Cloud Core) déployé avec Private Service Connect est compatible avec les connexions backend pour l'accès entrant.

Les consommateurs de services peuvent accéder aux instances Looker (Google Cloud Core) Private Service Connect via un équilibreur de charge d'application régional externe ou de manière privée via un backend Private Service Connect. Toutefois, Looker (Google Cloud Core) n'accepte qu'un seul domaine personnalisé. L'accès entrant à une instance Looker (Google Cloud Core) doit donc être public ou privé, et non à la fois public et privé.

Backends

Les backends sont déployés à l'aide de groupes de points de terminaison du réseau (NEG), qui permettent aux clients de diriger le trafic public et privé vers leur équilibreur de charge avant qu'il n'atteigne un service Private Service Connect. Ils offrent également la terminaison SSL. Avec un équilibreur de charge, les backends offrent les options suivantes :

- Observabilité (chaque connexion est enregistrée)

- Intégration de Cloud Armor

- Marque blanche pour les URL et certificats côté client

- Décoration des requêtes (ajout d'en-têtes de requête personnalisés)

Utiliser des certificats gérés par Google avec un domaine personnalisé

Vous pouvez désormais utiliser un certificat géré par Google pour les domaines personnalisés qui utilisent le format *.private.looker.app. Pour ce faire, configurez votre DNS privé afin qu'il pointe votre domaine personnalisé (par exemple, my-instance.private.looker.app) vers l'adresse IP de votre point de terminaison PSC.

Étant donné que le certificat du domaine *.private.looker.app est géré par Google, vous n'avez pas besoin de créer ni de gérer vos propres certificats.

Vous pouvez continuer à utiliser d'autres domaines personnalisés, mais vous devez gérer et fournir vos propres certificats pour ceux-ci. Pour en savoir plus, consultez la page de documentation Utiliser un domaine personnalisé avec des certificats gérés par Google.

Accéder aux services sortants

Looker (Google Cloud Core) agit en tant que consommateur de services lorsqu'il établit une communication avec d'autres services de votre réseau VPC ou multicloud, ou d'Internet. La connexion à ces services depuis Looker (Google Cloud Core) est considérée comme du trafic sortant.

Si vous souhaitez vous connecter à un service externe qui utilise le protocole Web standard HTTPS avec les ports 443 ou 8443 disponibles, vous pouvez utiliser la sortie native contrôlée de Looker (Google Cloud Core) et le paramètre Nom de domaine complet global pour configurer votre connexion. Toutefois, si le service externe utilise un protocole différent, il doit être publié à l'aide de Private Service Connect pour pouvoir se connecter à votre instance Looker (Google Cloud Core) à l'aide du nom de domaine complet local.

Pour vous connecter à des services publiés, procédez comme suit :

- Assurez-vous que le service est publié. Certains services Google Cloud peuvent s'en charger pour vous. Par exemple, Cloud SQL vous permet de créer une instance avec Private Service Connect activé. Sinon, suivez les instructions pour publier un service à l'aide de Private Service Connect et consultez les conseils supplémentaires dans les instructions Looker (Google Cloud Core).

- Spécifiez la connexion sortante (sortie) de Looker (Google Cloud Core) au service.

Vous pouvez utiliser des NEG de connectivité hybride ou des NEG Internet lorsque vous accédez à des services avec Private Service Connect :

Un NEG de connectivité hybride permet d'accéder à des points de terminaison privés, tels que des points de terminaison sur site ou multicloud. Un NEG de connectivité hybride est une combinaison d'une adresse IP et d'un port configurée en tant que backend d'un équilibreur de charge. Il est déployé dans le même VPC que le routeur Cloud Router. Ce déploiement permet aux services de votre VPC d'atteindre des points de terminaison routables grâce à une connectivité hybride, comme Cloud VPN ou Cloud Interconnect.

Un NEG Internet permet d'accéder à des points de terminaison publics, par exemple un point de terminaison GitHub. Un NEG Internet spécifie un backend externe pour l'équilibreur de charge. Ce backend externe référencé par le NEG Internet est accessible sur Internet.

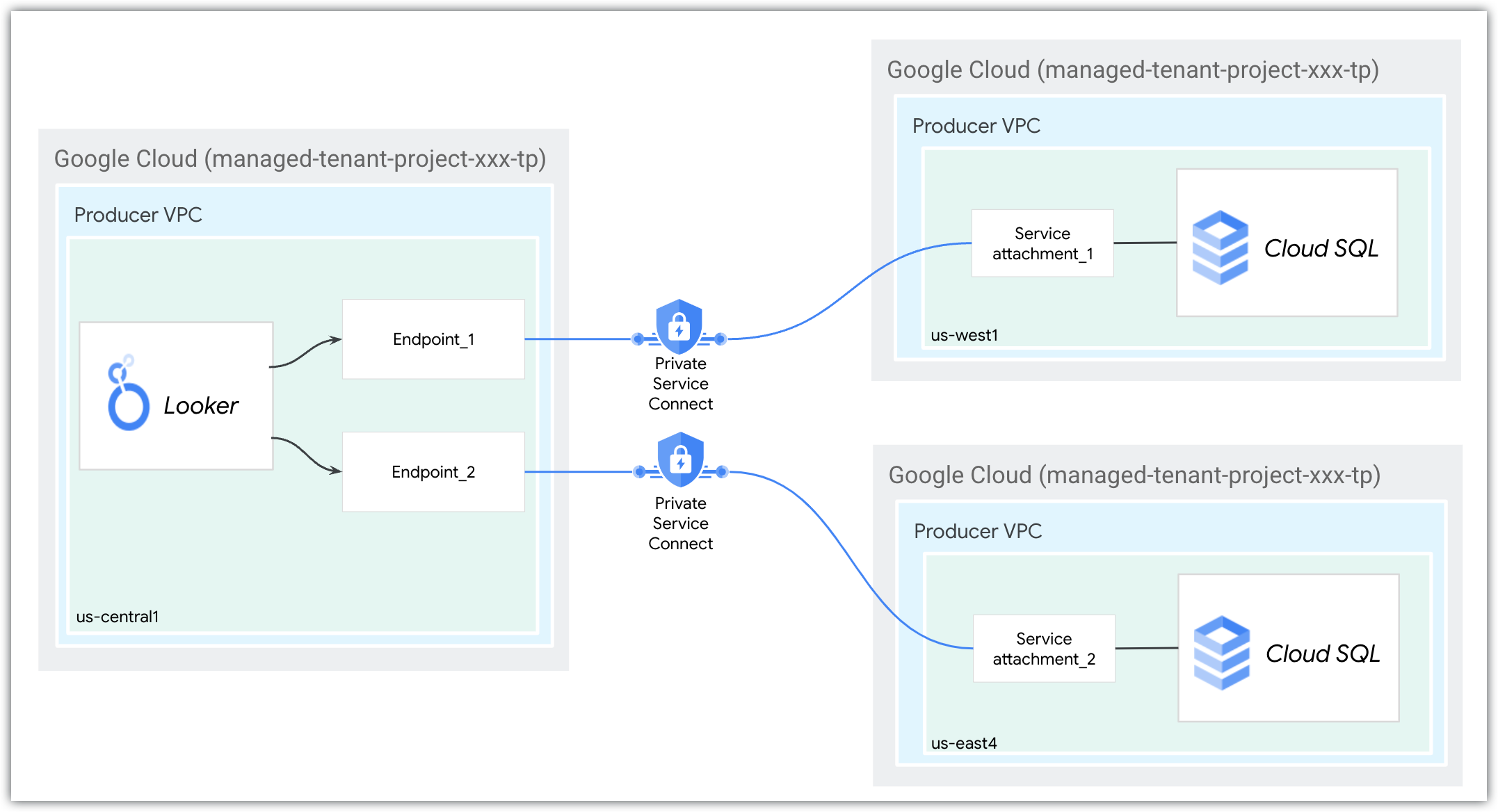

Vous pouvez établir une connexion sortante depuis Looker (Google Cloud Core) vers des producteurs de services dans n'importe quelle région. Par exemple, si vous disposez d'instances Cloud SQL Private Service Connect dans les régions us-west1 et us-east4, vous pouvez créer une connexion sortante à partir d'une instance Looker (Google Cloud Core) Private Service Connect déployée dans us-central1.

Les deux rattachements de service régionaux avec des noms de domaine uniques seraient spécifiés comme suit. Les indicateurs --region font référence à la région de l'instance Looker (Google Cloud Core) Private Service Connect, tandis que les régions des instances Cloud SQL sont incluses dans les URI de leurs rattachements de service :

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

L'accès sortant aux services non gérés par Google nécessite que vous activiez l'accès mondial sur l'équilibreur de charge du producteur pour autoriser la communication interrégionale.

Étapes suivantes

- Créer une instance Looker (Google Cloud Core) Private Service Connect

- Accéder à une instance Looker (Google Cloud Core) à l'aide de Private Service Connect