Auf dieser Seite werden die Optionen für die Netzwerkkonfiguration für Looker (Google Cloud Core)-Instanzen erläutert.

Die Netzwerkkonfiguration einer Instanz wird beim Erstellen der Instanz festgelegt. Es empfiehlt sich, vor dem Erstellen der Instanz festzulegen, welche Netzwerkoptionen Sie verwenden möchten. Auf dieser Seite erfahren Sie auch, welche dieser Optionen für die Anforderungen Ihrer Organisation am besten geeignet ist.

Übersicht

Die folgenden Netzwerkkonfigurationsoptionen für Looker (Google Cloud Core) sind verfügbar:

- Öffentliche sichere Verbindungen verwenden: Eine Instanz, die eine externe, über das Internet zugängliche IP-Adresse verwendet.

Private Verbindungen verwenden: Bei privaten Verbindungen werden private Netzwerke für den Zugriff auf und aus Looker (Google Cloud Core)-Instanzen verwendet. Es gibt zwei Möglichkeiten, private Netzwerke zu verwenden:

- Private Service Connect: Eine für Private Service Connect aktivierte Instanz verwendet eine interne, von Google gehostete VPC-IP-Adresse (Virtual Private Cloud) und Private Service Connect, um eine private Verbindung zu Google- und Drittanbieterdiensten herzustellen.

- Zugriff auf private Dienste: Eine Instanz, die für den Zugriff auf private Dienste aktiviert ist, verwendet eine interne, von Google gehostete VPC-IP-Adresse (Virtual Private Cloud) und Zugriff auf private Dienste, um eine private Verbindung zu Google- und Drittanbieterdiensten herzustellen.

Hybridverbindungen verwenden: Eine Instanz, die eine öffentliche IP-Adresse für den Ingress und eine interne, von Google gehostete VPC-IP-Adresse sowie Zugriff auf private Dienste oder Private Service Connect für den Egress unterstützt.

Bei der Auswahl einer Netzwerkkonfiguration für Ihre Looker (Google Cloud Core)-Instanz können die folgenden Informationen hilfreich sein:

- Die Netzwerkkonfiguration muss beim Erstellen der Instanz festgelegt werden. Eine Instanz, die für öffentliche sichere Verbindungen konfiguriert ist, kann nach dem Erstellen der Instanz nicht mehr geändert werden. Eine Instanz, die für Hybridverbindungen konfiguriert ist, kann in private Verbindungen geändert werden. Eine Instanz mit privaten Verbindungen kann nach der Erstellung in eine Hybridverbindungskonfiguration geändert werden.

- Die Verfügbarkeit der Funktion variiert je nach Netzwerkoption. Weitere Informationen finden Sie auf der Dokumentationsseite Verfügbarkeit von Funktionen in Looker (Google Cloud Core).

- Alle Verbindungen zu BigQuery erfolgen über das private Netzwerk von Google, unabhängig von der Netzwerkkonfiguration.

- Wenn ein externer Identitätsanbieter für die Einmalanmeldung konfiguriert ist, kommuniziert der Browser des Nutzers mit dem Identitätsanbieter und wird dann zur Looker (Google Cloud Core)-Instanz weitergeleitet. Solange die Weiterleitungs-URL über das Netzwerk des Nutzers zugänglich ist, funktionieren Drittanbieter-Identitätsanbieter für alle Netzwerkkonfigurationen.

Weitere Informationen zur Auswahl der richtigen Netzwerkkonfiguration für Ihr Team finden Sie auch in der Tabelle im Abschnitt Netzwerkoption auswählen auf dieser Dokumentationsseite.

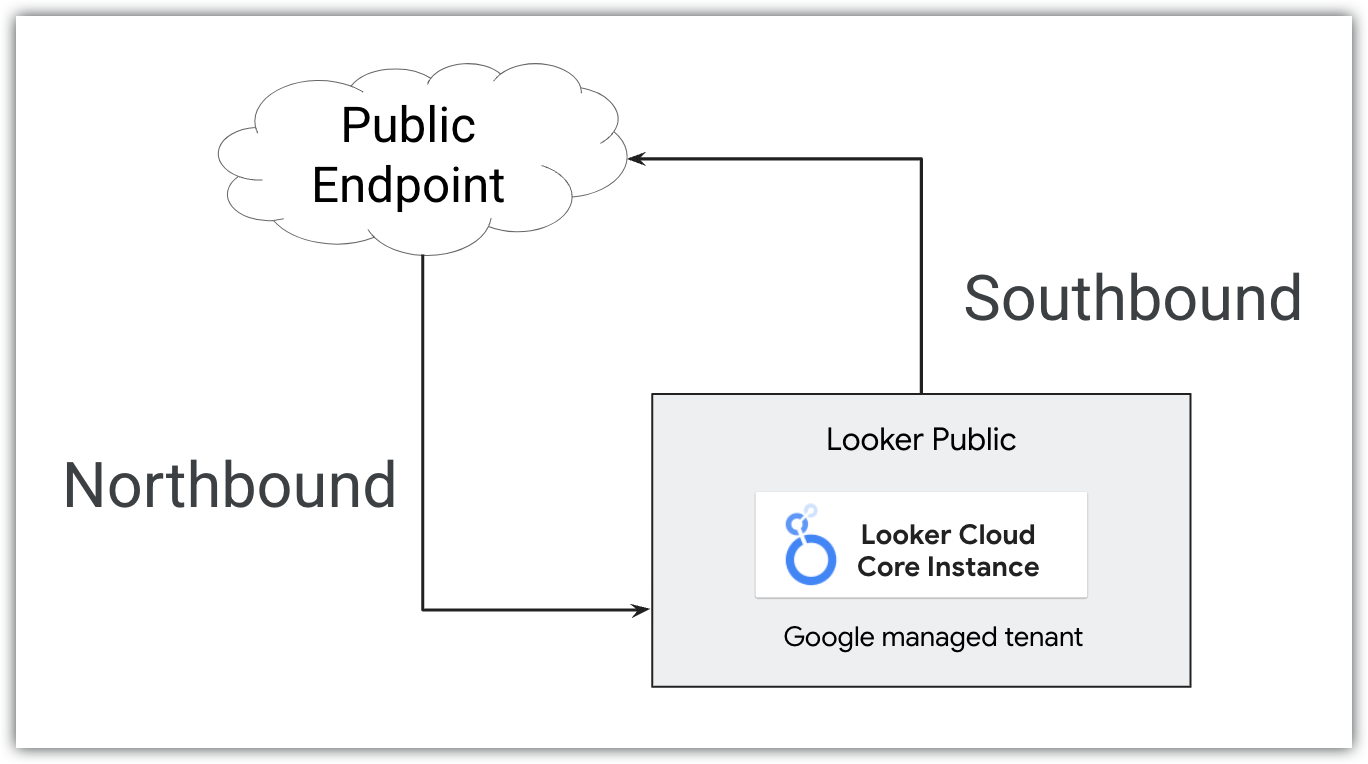

Öffentliche sichere Verbindungen

Auf Looker (Google Cloud Core), das als Instanz mit öffentlicher sicherer Verbindung bereitgestellt wird, kann über eine externe, über das Internet zugängliche IP-Adresse zugegriffen werden. In dieser Konfiguration wird eingehender (Northbound-)Traffic zu Looker (Google Cloud Core) zusätzlich zum ausgehenden (Southbound-)Zugriff von Looker (Google Cloud Core) auf Internetendpunkte unterstützt. Diese Konfiguration ähnelt der Konfiguration einer von Looker gehosteten Looker (Original)-Instanz.

Öffentliche sichere Verbindungen lassen nur HTTPS-Traffic in Looker (Google Cloud Core) zu. Google stellt automatisch ein SSL-Zertifikat bereit, wenn der CNAME aktualisiert wird und Google die DIG-Einträge finden kann. Dieses Zertifikat wird alle vier Monate automatisch rotiert. Wenn Sie eine sichere Verbindung zu externen Datenbanken über eine öffentliche sichere Verbindung zu einer Looker (Google Cloud Core)-Instanz herstellen möchten, können Sie eine verschlüsselte SSL-Verbindung einrichten.

Öffentliche sichere Verbindungen lassen sich einfach einrichten und verbinden und erfordern keine erweiterten Netzwerkkonfigurationen oder Fachkenntnisse.

Informationen zum Erstellen einer Looker (Google Cloud Core)-Instanz mit öffentlicher sicherer Verbindung finden Sie auf der Dokumentationsseite Looker (Google Cloud Core)-Instanz mit öffentlicher sicherer Verbindung erstellen.

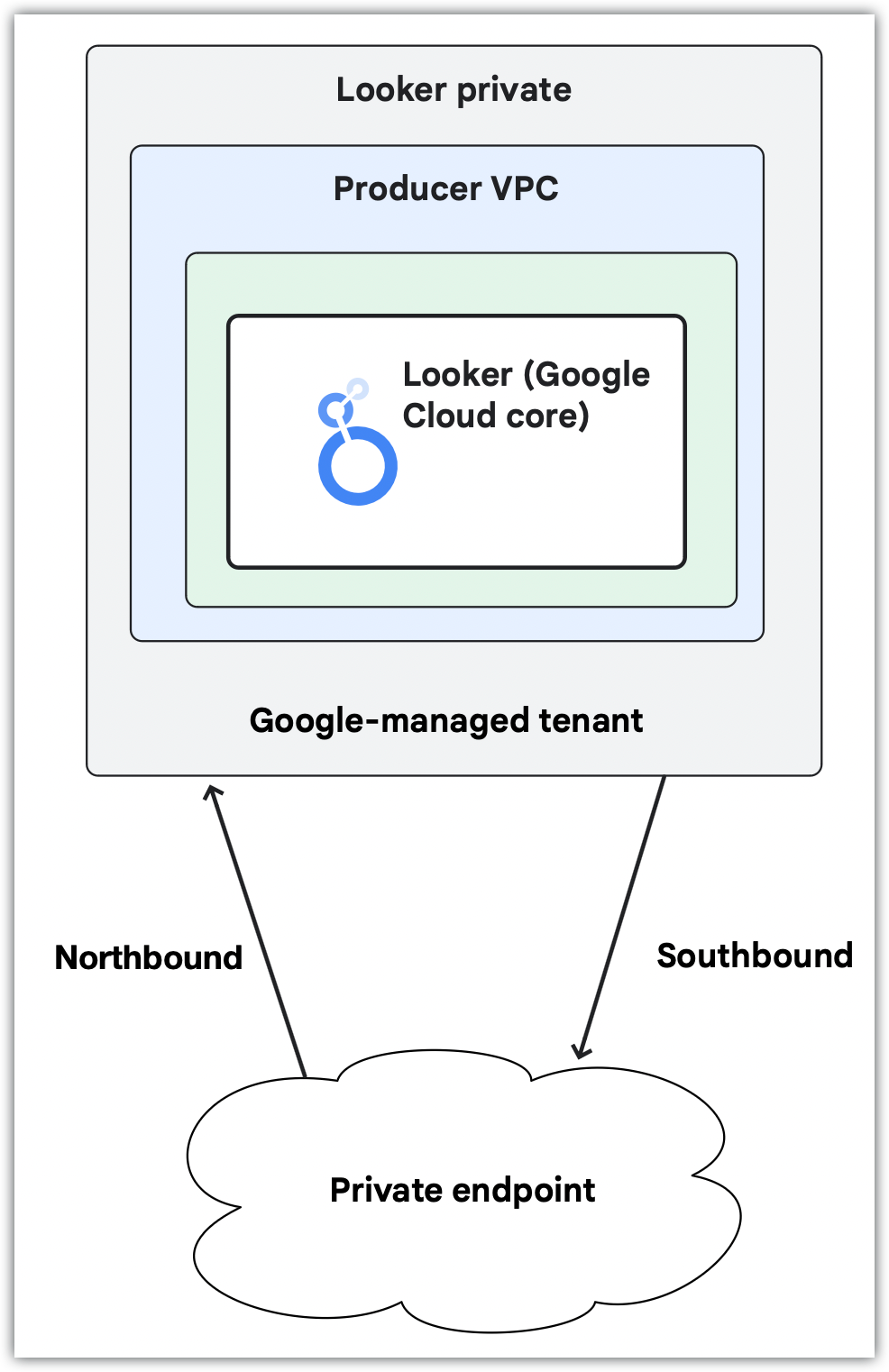

Private Verbindungen

Für eine Looker (Google Cloud Core)-Instanz, die für die Verwendung privater Verbindungen konfiguriert ist, wird eine interne, von Google gehostete VPC-IP-Adresse verwendet. Sie können diese Adresse verwenden, um mit anderen Ressourcen zu kommunizieren, die auf die VPC zugreifen können. Private Verbindungen machen Dienste erreichbar, ohne das öffentliche Internet zu nutzen oder externe IP-Adressen zu verwenden. Da sie nicht über das Internet übertragen werden, bieten private Verbindungen in der Regel eine geringere Latenz und eingeschränkte Angriffsvektoren.

Bei einer Konfiguration für private Verbindungen werden interne Zertifikate vollständig von Google verwaltet und sind für niemanden zugänglich. Wenn Sie eine Instanz für private Verbindungen mit benutzerdefinierten Zertifikaten bereitstellen, müssen Sie die internen privaten Zertifikate nicht verwalten. Verwenden Sie stattdessen Ihr eigenes benutzerdefiniertes Zertifikat und sorgen Sie dafür, dass die Rotation dieses Zertifikats aufrechterhalten wird.

Bei einer Konfiguration mit privaten Verbindungen hat Looker (Google Cloud Core) keine öffentliche URL. Sie steuern den gesamten eingehenden (Northbound-)Traffic und der gesamte ausgehende (Southbound-)Traffic wird über Ihre VPC weitergeleitet.

Wenn für Ihre Instanz nur eine private Verbindung verwendet wird, ist eine zusätzliche Konfiguration erforderlich, um eine benutzerdefinierte Domain und den Nutzerzugriff auf die Instanz einzurichten, bestimmte Looker (Google Cloud Core)-Funktionen zu verwenden oder eine Verbindung zu externen Ressourcen wie Git-Anbietern herzustellen. Für die Planung und Ausführung dieser Konfiguration sind interne Netzwerkkenntnisse hilfreich.

Looker (Google Cloud Core) unterstützt die folgenden beiden Optionen für private Verbindungen:

Die Verwendung des Zugriffs auf private Dienste oder von Private Service Connect muss beim Erstellen der Instanz festgelegt werden.

Private Service Connect

Die Verwendung von Private Service Connect mit Looker (Google Cloud Core) muss beim Erstellen der Instanz festgelegt werden.

Bei der Verwendung mit Looker (Google Cloud Core) unterscheidet sich Private Service Connect in folgenden Punkten vom privaten Dienstzugriff:

- Endpunkte und Back-Ends unterstützen öffentliche oder private Zugriffsmethoden.

- Looker (Google Cloud Core) kann eine Verbindung zu anderen Google-Diensten wie Cloud SQL herstellen, auf die über Private Service Connect zugegriffen werden kann.

- Es müssen keine großen IP-Blöcke zugewiesen werden.

- Direkte Verbindungen ermöglichen transitive Kommunikation.

- Es ist nicht erforderlich, ein Netzwerk mit anderen Diensten zu teilen.

- Unterstützt Mandantenfähigkeit.

- Unterstützt globalen Zugriff.

- Unterstützt von Google verwaltete Zertifikate für benutzerdefinierte Domains.

Für die Planung und Ausführung von Private Service Connect-Konfigurationen sind interne Netzwerkkenntnisse hilfreich.

Weitere Informationen zu Private Service Connect-Instanzen finden Sie auf der Dokumentationsseite Private Service Connect mit Looker (Google Cloud Core) verwenden.

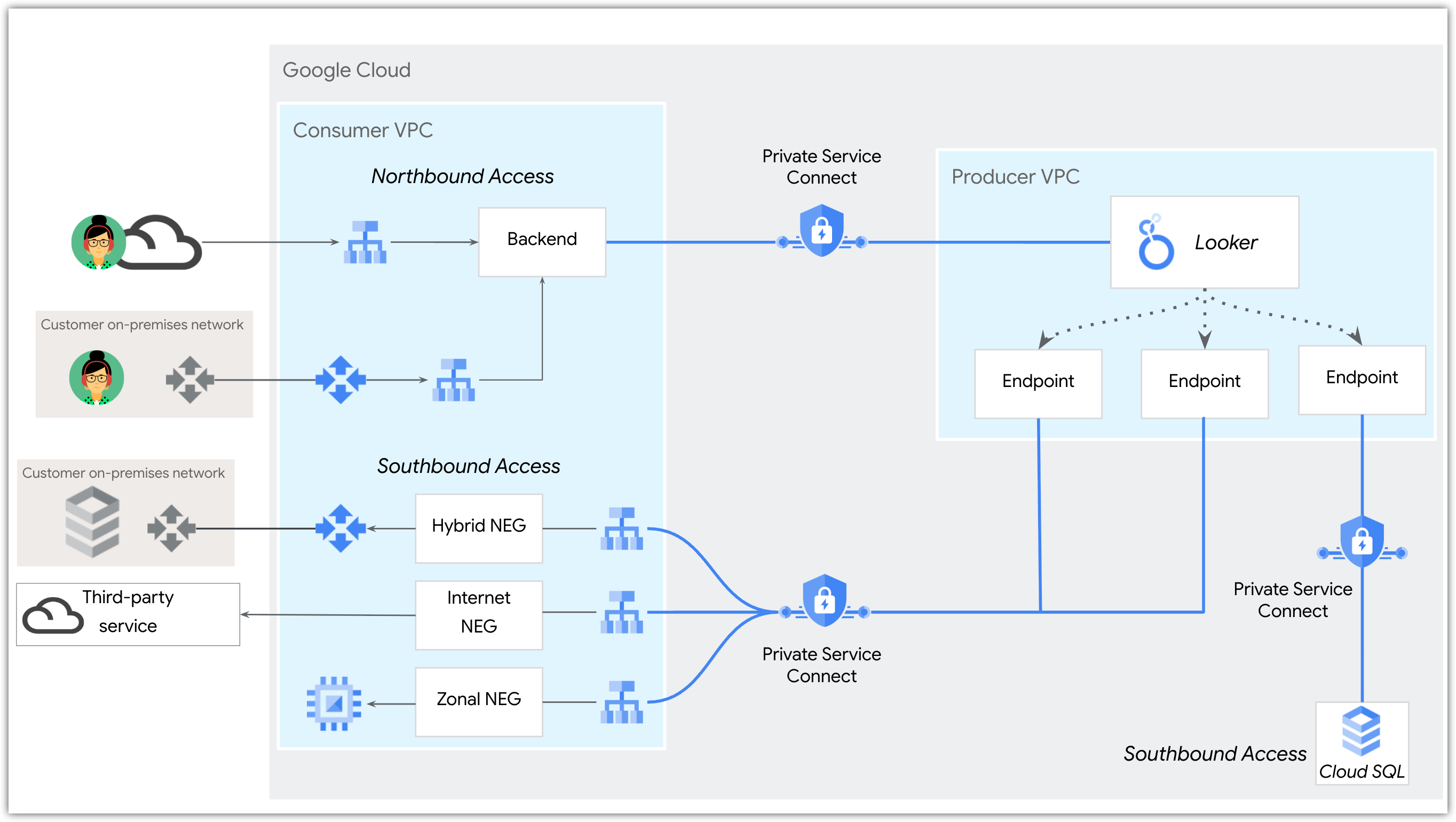

Mit Private Service Connect auf eine Looker (Google Cloud Core)-Instanz zugreifen

Private Service Connect-Back-Ends können verwendet werden, um privat auf Looker (Google Cloud Core)-Instanzen mit Private Service Connect zuzugreifen oder um über das öffentliche Internet auf Looker (Google Cloud Core) zuzugreifen.

Kontrollierter nativer ausgehender Traffic

Looker (Google Cloud Core) verwendet kontrollierten nativen Egress, um die Egress-Konnektivität für das Internet (HTTPS) zu vereinfachen. Dazu wird eine integrierte, verwaltete Lösung für Private Service Connect-basierte Bereitstellungen bereitgestellt. Durch kontrollierten nativen ausgehenden Traffic ist es nicht mehr erforderlich, einen Erstellerdienst für ausgehenden Internet-Traffic in Ihrer Virtual Private Cloud (VPC) zu erstellen. Beim kontrollierten nativen Egress wird Internet-Traffic über die von Google verwaltete Looker-VPC geleitet. Das bietet mehrere wichtige Vorteile, vor allem in Bezug auf die Vereinfachung der Konfiguration und die Verbesserung der Nutzerfreundlichkeit für Kunden mit sicheren Umgebungen.

Die wichtigsten Vorteile des kontrollierten nativen Egress:

- Einfachere Konfiguration: Die Konfiguration wird vereinfacht, da keine Voraussetzungen wie die Bereitstellung von Load-Balancern und NAT-Gateways oder die Zuweisung von Subnetzbereich für einen Private Service Connect-Dienstersteller erforderlich sind. Der kontrollierte native Egress wird von Looker (Google Cloud Core) verwaltet, um HTTPS-Internetausgang zu ermöglichen.

- Komplizierte Umgehungslösungen sind nicht mehr erforderlich: Bietet eine vereinfachte Möglichkeit, eine Verbindung zu Diensten wie Marketplace herzustellen, ohne eine Netzwerkinfrastruktur bereitzustellen.

- Unterstützt wichtige externe Dienste: Ermöglicht konfigurierbaren nativen Egress für vom Kunden angegebene vollständig qualifizierte Domainnamen (Fully Qualified Domain Names, FQDNs) wie Looker Managed Marketplace, github.com und gitlab.com.

Berücksichtigen Sie bei der Auswahl des kontrollierten nativen Egress Folgendes:

- Der kontrollierte native Ausgang unterstützt HTTPS-Internetausgang für öffentliche Endpunkte.

- Traffic zu Google APIs, die von der eingeschränkten VIP unterstützt werden, wird automatisch über den kontrollierten nativen Egress weitergeleitet. Für Google APIs, die von der eingeschränkten VIP nicht unterstützt werden, können Sie eine Regel für ausgehenden Traffic mit globalem FQDN hinzufügen, um Traffic zu dieser API über kontrollierten nativen ausgehenden Traffic zuzulassen.

- Wenn sich Ihre Looker (Google Cloud Core)-Instanz in einem VPC Service Controls-Perimeter befindet, blockiert VPC Service Controls den kontrollierten nativen Egress-Traffic zu Google APIs, die nicht von VPC Service Controls unterstützt werden. Diese Dienste müssen als Erstellerdienste veröffentlicht werden. Traffic kann über Private Service Connect zugelassen werden, indem der Dienst der Zulassungsliste für lokale FQDNs hinzugefügt wird. Ein Beispiel für einen solchen Dienst ist die Google Maps API.

- Der Looker Action Hub wird von kontrolliertem nativen Egress nicht unterstützt.

- Für ausgehende Verbindungen zu Nicht-Google-Diensten kann kontrollierter nativer Egress verwendet werden, indem sie der Global FQDN-Zulassungsliste hinzugefügt werden.

Einen Vergleich zwischen ausgehenden Verbindungen, die kontrollierten nativen ausgehenden Traffic oder veröffentlichte Private Service Connect-Dienste verwenden, finden Sie im Abschnitt Vergleich von kontrolliertem nativem ausgehenden Traffic und Private Service Connect-Verbindungen.

Verbindung zu externen Diensten über Private Service Connect herstellen

Looker (Google Cloud Core)-Instanzen mit Private Service Connect können Endpunkte verwenden, um eine Verbindung zu Google Cloud oder externen Ressourcen herzustellen. Wenn eine Ressource extern ist, müssen auch eine Netzwerk-Endpunktgruppe (NEG) und ein Load Balancer eingerichtet werden. Außerdem muss für jede ausgehende Verbindung zu einem eindeutigen Dienst der Dienst mit Private Service Connect veröffentlicht werden. Auf der Looker (Google Cloud Core)-Seite muss jede eindeutige Egress-Verbindung über die Einstellung Lokaler FQDN erstellt und für jeden Dienst, mit dem Sie eine Verbindung herstellen möchten, verwaltet werden.

Ein Beispiel für die Verbindung zu einem externen Dienst mit Private Service Connect finden Sie im Looker PSC Southbound HTTPS Internet NEG Codelab.

Einen Vergleich der Typen ausgehender Verbindungen für Private Service Connect finden Sie im Abschnitt Kontrollierter nativer Egress im Vergleich zu Private Service Connect-Verbindungen.

Kontrollierter nativer ausgehender Traffic im Vergleich zu Private Service Connect-Verbindungen

In der folgenden Tabelle werden die wichtigsten Funktionen für die Verbindung zu externen Diensten mit kontrolliertem nativem ausgehenden Traffic oder über Southbound-Private Service Connect-Verbindungen verglichen.

| Funktion | Kontrollierter nativer ausgehender Traffic | Southbound-Verbindungen mit Private Service Connect |

|---|---|---|

| Hauptziel | Konfiguration für den Zugriff auf bestimmte, häufig verwendete öffentliche externe Dienste (z. B. Marketplace, GitHub) vereinfachen. | Ermöglicht Looker (Google Cloud Core), als Dienstnutzer zu fungieren, um die Kommunikation mit Diensten in Ihrer VPC, Ihrem Multi-Cloud-Netzwerk oder dem Internet herzustellen. |

| Verwaltung und Komplexität | Eine verwaltete, integrierte Private Service Connect-Funktion von Looker (Google Cloud Core), die komplexe Netzwerkanforderungen überflüssig macht. | Erfordert eine manuelle, detaillierte Konfiguration durch den Kunden, um Downstream-Verbindungen einzurichten. |

| Zielgerichtete Dienste | Entwickelt für HTTPS-Internet-Egress-Dienste (z. B. Marketplace, github.com, gitlab.com) | Unterstützt eine Vielzahl von ausgehenden Diensten (sowohl privat als auch öffentlich), einschließlich von Google verwalteter Datenbanken (z. B. Cloud SQL), lokaler Datenbanken und selbstverwalteter Dienste. |

Zugriff auf private Dienste

Die Verwendung von Zugriff auf private Dienste für private Verbindungen mit Looker (Google Cloud Core) muss beim Erstellen der Instanz festgelegt werden. Looker (Google Cloud Core)-Instanzen können optional eine öffentliche sichere Verbindung mit ihrer privaten Verbindung (Zugriff auf private Dienste) enthalten. Nachdem Sie eine Instanz erstellt haben, die den Zugriff auf private Dienste verwendet, können Sie dieser Instanz eine private Verbindung hinzufügen oder eine private Verbindung daraus entfernen.

Wenn Sie eine private Verbindung (Zugriff auf private Dienste) erstellen möchten, müssen Sie Looker (Google Cloud Core) einen /22-CIDR-Bereich in Ihrer VPC zuweisen.

Wenn Sie den Nutzerzugriff auf eine Instanz einrichten möchten, die nur eine private Verbindung (Zugriff auf private Dienste) verwendet, müssen Sie eine benutzerdefinierte Domain einrichten und den Zugriff auf die Domain entsprechend den Anforderungen Ihrer Organisation konfigurieren. Wenn Sie eine Verbindung zu externen Ressourcen herstellen möchten, müssen Sie zusätzliche Konfigurationen vornehmen. Für die Planung und Ausführung dieser Konfiguration sind interne Netzwerkkenntnisse hilfreich.

Informationen zum Erstellen einer Looker (Google Cloud Core)-Instanz für den Zugriff auf private Dienste finden Sie auf der Dokumentationsseite Instanz für private Verbindungen erstellen.

Hybridverbindungen konfigurieren

Looker (Google Cloud Core)-Instanzen, die Zugriff auf private Dienste oder Private Service Connect für ihre private Verbindung verwenden, unterstützen eine Hybridverbindungskonfiguration.

Eine Looker (Google Cloud Core)-Instanz, die den Zugriff auf private Dienste verwendet und eine Hybridverbindung hat, hat eine öffentliche URL. Der gesamte eingehende (Northbound-)Traffic wird über die öffentliche Verbindung mit HTTPS übertragen. Ausgehender (Southbound-)Traffic wird über Ihre VPC geleitet, die so konfiguriert werden kann, dass nur Traffic über private Verbindungen mit HTTPS oder Verschlüsselung zugelassen wird. Der gesamte Traffic bei der Übertragung ist verschlüsselt.

Für eine Looker (Google Cloud Core)-Instanz, für die Private Service Connect aktiviert ist, wird eine vom Kunden definierte IP-Adresse verwendet, auf die in einer VPC für eingehenden Traffic zugegriffen werden kann. Die Kommunikation mit der VPC und lokalen oder Multi-Cloud-Arbeitslasten erfolgt über Dienstanhänge, die Sie für ausgehenden Traffic bereitstellen.

Eine Hybridverbindungskonfiguration ermöglicht die Verwendung einiger Looker (Google Cloud Core)-Funktionen, die für private Verbindungskonfigurationen nicht verfügbar sind, z. B. den Connected Sheets BI-Connector.

Netzwerkoption auswählen

In der folgenden Tabelle sehen Sie, welche Funktionen für die verschiedenen Netzwerkoptionen verfügbar sind.

| Netzwerkanforderungen | |||||

|---|---|---|---|---|---|

| Feature | Öffentliche verschlüsselte Verbindungen | Hybridverbindungen (PSA) | Private Verbindungen (PSA) | Hybridverbindungen (PSC) | Private Verbindungen (PSC) |

| Erfordert die Zuweisung eines IP-Bereichs für die Instanzerstellung | Nein | Ja (/22 pro Instanz und Region)

|

Ja (/22 pro Instanz und Region)

|

Nein | Nein |

| Cloud Armor | Ja. In Looker (Google Cloud Core) werden standardmäßige Cloud Armor-Regeln verwendet, die von Google verwaltet werden. Diese Regeln sind nicht konfigurierbar. | Ja. In Looker (Google Cloud Core) werden standardmäßige Cloud Armor-Regeln verwendet, die von Google verwaltet werden. Diese Regeln sind nicht konfigurierbar. | Nein | Ja. In Looker (Google Cloud Core) werden standardmäßige Cloud Armor-Regeln verwendet, die von Google verwaltet werden. Diese Regeln sind nicht konfigurierbar. | Wird mit vom Kunden verwalteten regionalen externen Application Load Balancern, Private Service Connect-Backends und vom Kunden verwalteten Google Cloud Armor unterstützt. |

| Benutzerdefinierte Domain | Ja | Als öffentliche URL unterstützt | Ja | Als öffentliche URL unterstützt | Ja |

| Eingehender Zugriff | |||||

| Feature | Öffentliche verschlüsselte Verbindungen | Hybridverbindungen (PSA) | Private Verbindungen (PSA) | Hybridverbindungen (PSC) | Private Verbindungen (PSC) |

| Öffentliches Internet | Ja | Ja | Nein | Wird mit dem von Google verwalteten regionalen externen Application Load Balancer unterstützt. | Unterstützt mit vom Kunden verwalteten regionalen externen Application Load Balancern, Private Service Connect-Backends und benutzerdefinierten Domains |

| VPC-Peering (Zugriff auf private Dienste) | Nein | Ja | Ja | Nein | Nein |

| PSC-basiertes Routing | Nein | Nein | Nein |

Unterstützt mit Folgendem:

Globaler Zugriff wird unterstützt (mit dem erweiterten Dienstanhang-URI). So können Sie von einer anderen Region als der, in der sich die Instanz befindet, auf Ihre Instanz zugreifen. |

|

| Hybridnetzwerk | Nein | Ja | Ja | Ja | Ja |

| Ausgehender Zugriff | |||||

| Feature | Öffentliche verschlüsselte Verbindungen | Hybridverbindungen (PSA) | Private Verbindungen (PSA) | Hybridverbindungen (PSC) | Private Verbindungen (PSC) |

| Internet | Ja | Nein | Nein | Wird mit regionalem internen TCP-Proxy-Load-Balancer, Internet-NEG und Cloud NAT-Gateway unterstützt. | |

| VPC-Peering (Zugriff auf private Dienste) | Nein | Ja | Ja | Nein | Nein |

| Private Service Connect-basiertes Routing | Nein | Nein | Nein | Wird mit dem internen regionalen TCP-Proxy-Load-Balancer und dem hybriden NEG unterstützt | |

| Hybridnetzwerke (Multi-Cloud und lokal) | Nein | Ja | Ja | Wird mit dem internen regionalen TCP-Proxy-Load-Balancer, dem hybriden NEG und Google Cloud Netzwerkprodukten unterstützt | |

| Anwendung | |||||

| Feature | Öffentliche verschlüsselte Verbindungen | Hybridverbindungen (PSA) | Private Verbindungen (PSA) | Hybridverbindungen (PSC) | Private Verbindungen (PSC) |

| GitHub | Ja | Wird mit dem internen TCP-Proxy-Load-Balancer und dem Internet-NEG unterstützt | Ja. Ein Beispiel finden Sie im Codelab zur HTTPS-Internet-NEG für Looker PSC Southbound. | ||

| GitHub Enterprise | Nein | Ja | Ja | Ja | Ja |

| Cloud SQL | Ja | Wird unterstützt, wenn Cloud SQL in derselben VPC wie Looker (Google Cloud Core) bereitgestellt wird. | Ja | Ja | Ja |

| BigQuery | Ja | Ja | Ja | Ja | Ja |

| Einbetten | Ja | Ja | Ja | Ja | Ja |

| Marketplace | Ja | Nein | Nein | Nein | Nein |

| Verbundene Tabellenblätter | Ja | Ja | Nein | Ja | Nein |

| SMTP | Ja | Ja | Ja | Ja. Ausgehende Verbindungen sind erforderlich. | |

| Vorteile | |||||

| Feature | Öffentliche verschlüsselte Verbindungen | Hybridverbindungen (PSA) | Private Verbindungen (PSA) | Hybridverbindungen (PSC) | Private Verbindungen (PSC) |

| Vorteile |

|

|

|

|

|

| Hinweise | |||||

| Feature | Öffentliche verschlüsselte Verbindungen | Hybridverbindungen (PSA) | Private Verbindungen (PSA) | Hybridverbindungen (PSC) | Private Verbindungen (PSC) |

| Hinweise | Wenn Sie eine benutzerdefinierte URL verwenden möchten, müssen Sie einen vollständig qualifizierten Domainnamen konfigurieren, z. B. looker.examplepetstore.com. Eine benutzerdefinierte URL wie examplepetstore.looker.com ist nicht möglich.

|

|

|

|

|

Nächste Schritte

- Looker-Instanz (Google Cloud Core) mit öffentlichen sicheren Verbindungen erstellen

- Private Service Connect mit Looker (Google Cloud Core) verwenden

- Private Service Connect-Instanz für private Verbindungen für Looker (Google Cloud Core) erstellen

- Anleitung zum Herstellen einer ausgehenden HTTPS-Verbindung zu GitHub über eine PSC

- Looker-Instanz (Google Cloud Core) mit privaten Verbindungen (privater Dienstzugriff) erstellen