Questa pagina descrive le opzioni di configurazione di rete per le istanze di Looker (Google Cloud core).

La configurazione di rete di un'istanza viene impostata durante la creazione dell'istanza. È consigliabile determinare quali opzioni di networking vuoi utilizzare prima di iniziare il processo di creazione dell'istanza. Questa pagina ti aiuta anche a determinare quale di queste opzioni è più adatta alle esigenze della tua organizzazione.

Panoramica

Sono disponibili le seguenti opzioni di configurazione di rete per Looker (Google Cloud core):

- Utilizza connessioni sicure pubbliche: un'istanza che utilizza un indirizzo IP esterno accessibile a internet.

Utilizza connessioni private: le connessioni private utilizzano reti private per l'accesso alle istanze di Looker (Google Cloud core) e da queste. Sono disponibili due opzioni per l'utilizzo delle reti private:

- Private Service Connect: un'istanza abilitata per Private Service Connect utilizza un indirizzo IP VPC (Virtual Private Cloud) interno ospitato da Google e utilizza Private Service Connect per connettersi privatamente a Google e a servizi di terze parti.

- Accesso privato ai servizi: un'istanza abilitata per l'accesso privato ai servizi utilizza un indirizzo IP Virtual Private Cloud (VPC) interno ospitato da Google e utilizza l'accesso privato ai servizi per connettersi privatamente a Google e a servizi di terze parti.

Utilizza connessioni ibride: un'istanza che supporta un indirizzo IP pubblico per l'ingresso e un indirizzo IP VPC interno ospitato da Google e l'accesso privato ai servizi o Private Service Connect per l'uscita.

Quando valuti una configurazione di rete per la tua istanza di Looker (Google Cloud core), le seguenti informazioni possono esserti utili per prendere una decisione:

- La configurazione di rete deve essere impostata al momento della creazione dell'istanza. Un'istanza configurata per connessioni sicure pubbliche non può essere modificata dopo la creazione dell'istanza. Un'istanza configurata per le connessioni ibride può essere modificata in connessioni private oppure un'istanza con connessioni private può essere modificata in una configurazione di connessioni ibride dopo la creazione dell'istanza.

- La disponibilità della funzionalità varia in base all'opzione di rete. Per ulteriori informazioni, consulta la pagina della documentazione Disponibilità delle funzionalità in Looker (Google Cloud core).

- Tutte le connessioni a BigQuery avvengono tramite la rete privata di Google, indipendentemente dalla configurazione di rete.

- Se è configurato un provider di identità di terze parti per il Single Sign-On, il browser dell'utente comunica con il provider di identità e viene reindirizzato all'istanza di Looker (Google Cloud core). Se l'URL di reindirizzamento è accessibile tramite la rete dell'utente, i provider di identità di terze parti funzionano per tutte le configurazioni di rete.

Per ulteriori informazioni su come decidere la configurazione di rete più adatta al tuo team, consulta anche la tabella nella sezione Come scegliere un'opzione di rete di questa pagina di documentazione.

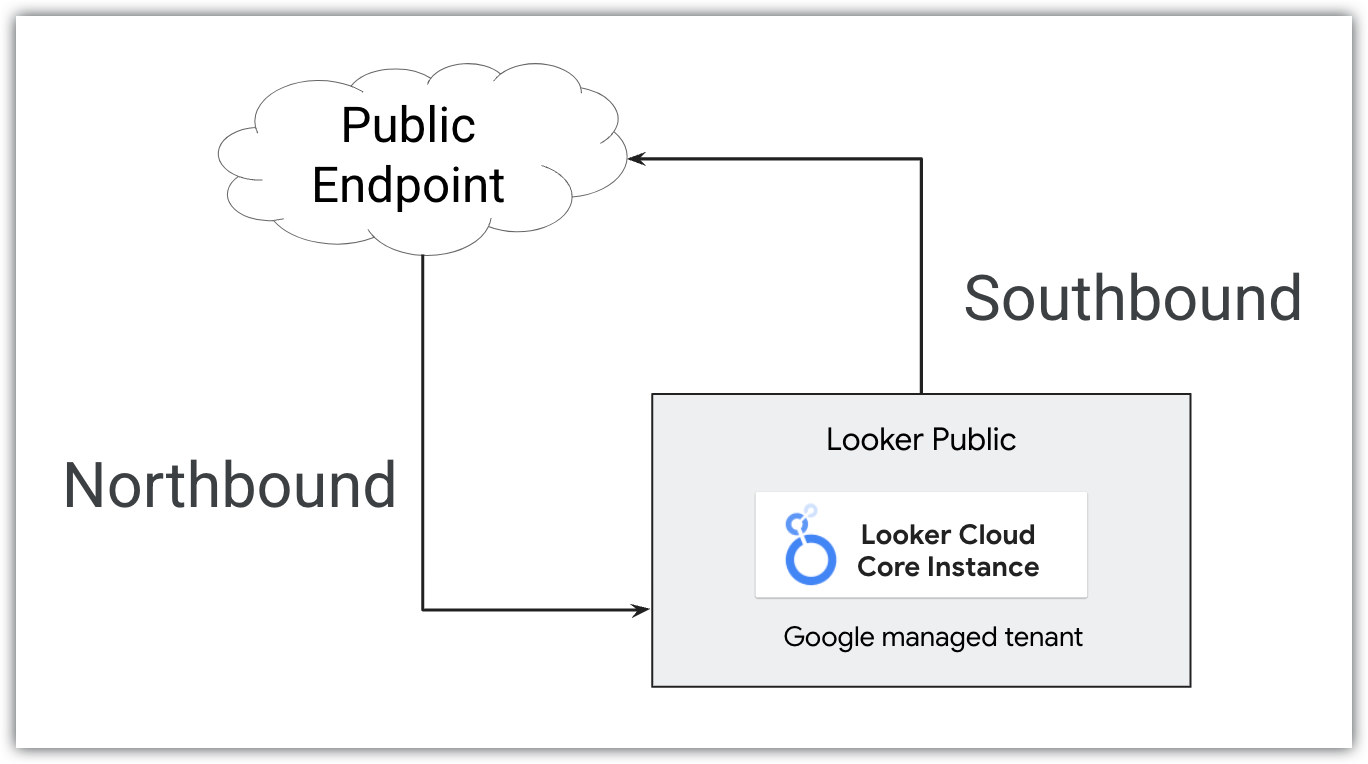

Connessioni sicure pubbliche

Looker (Google Cloud core) di cui è stato eseguito il deployment come istanza di connessione sicura pubblica è accessibile da un indirizzo IP esterno accessibile a internet. In questa configurazione, oltre all'accesso in uscita (in uscita) di Looker (Google Cloud core) agli endpoint internet, è supportato il traffico in entrata (in ingresso) a Looker (Google Cloud core). Questa configurazione è simile a quella di un'istanza di Looker (originale) ospitata da Looker.

Le connessioni sicure pubbliche consentono solo il traffico HTTPS in Looker (Google Cloud core). Google esegue il provisioning automatico di un certificato SSL quando il CNAME viene aggiornato e Google può individuare i record DIG. Questo certificato viene ruotato automaticamente ogni quattro mesi. Per connetterti in modo sicuro a database esterni da un'istanza di Looker (Google Cloud core) con connessione pubblica sicura, puoi configurare una connessione SSL criptata.

Le configurazioni delle connessioni sicure pubbliche sono semplici da configurare e connettere e non richiedono competenze o configurazioni di rete avanzate.

Per creare un'istanza di connessione sicura pubblica di Looker (Google Cloud core), consulta la pagina di documentazione Crea un'istanza di connessione sicura pubblica di Looker (Google Cloud core).

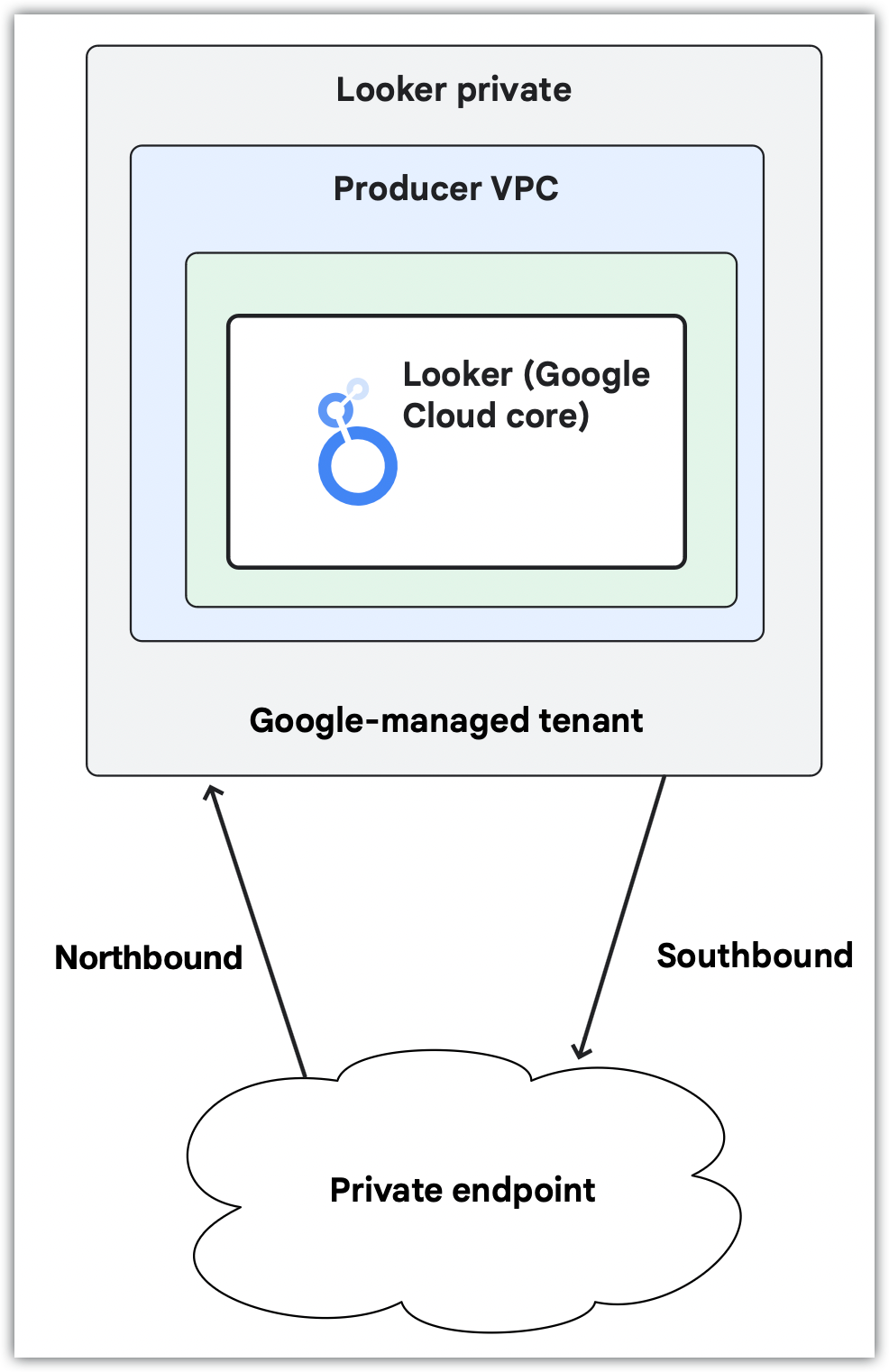

Connessioni private

Un'istanza di Looker (Google Cloud core) configurata per utilizzare connessioni private utilizza un indirizzo IP VPC interno ospitato da Google. Puoi utilizzare questo indirizzo per comunicare con altre risorse che possono accedere al VPC. Le connessioni private rendono i servizi raggiungibili senza passare per la rete internet pubblica o utilizzare indirizzi IP esterni. Poiché non attraversano internet, le connessioni private in genere offrono una latenza inferiore e vettori di attacco limitati.

In una configurazione di connessioni private, i certificati interni sono completamente gestiti da Google e non sono esposti a nessuno. Se esegui il provisioning di un'istanza di connessioni private con certificati personalizzati, non devi gestire i certificati privati interni. Utilizza invece il tuo certificato personalizzato e assicurati che la rotazione di questo certificato venga mantenuta.

In una configurazione di connessioni private, Looker (Google Cloud core) non ha un URL pubblico. Controlli tutto il traffico in entrata (verso nord) e tutto il traffico in uscita (verso sud) verrà instradato tramite il VPC.

Se la tua istanza utilizza solo una connessione privata, è necessaria una configurazione aggiuntiva per impostare un dominio personalizzato e l'accesso utente all'istanza, utilizzare alcune funzionalità di Looker (Google Cloud core) o connettersi a risorse esterne, come i provider Git. L'esperienza interna in materia di networking è utile per pianificare ed eseguire questa configurazione.

Looker (Google Cloud core) supporta le seguenti due opzioni per le connessioni private:

L'utilizzo dell'accesso privato ai servizi o di Private Service Connect deve essere deciso al momento della creazione dell'istanza.

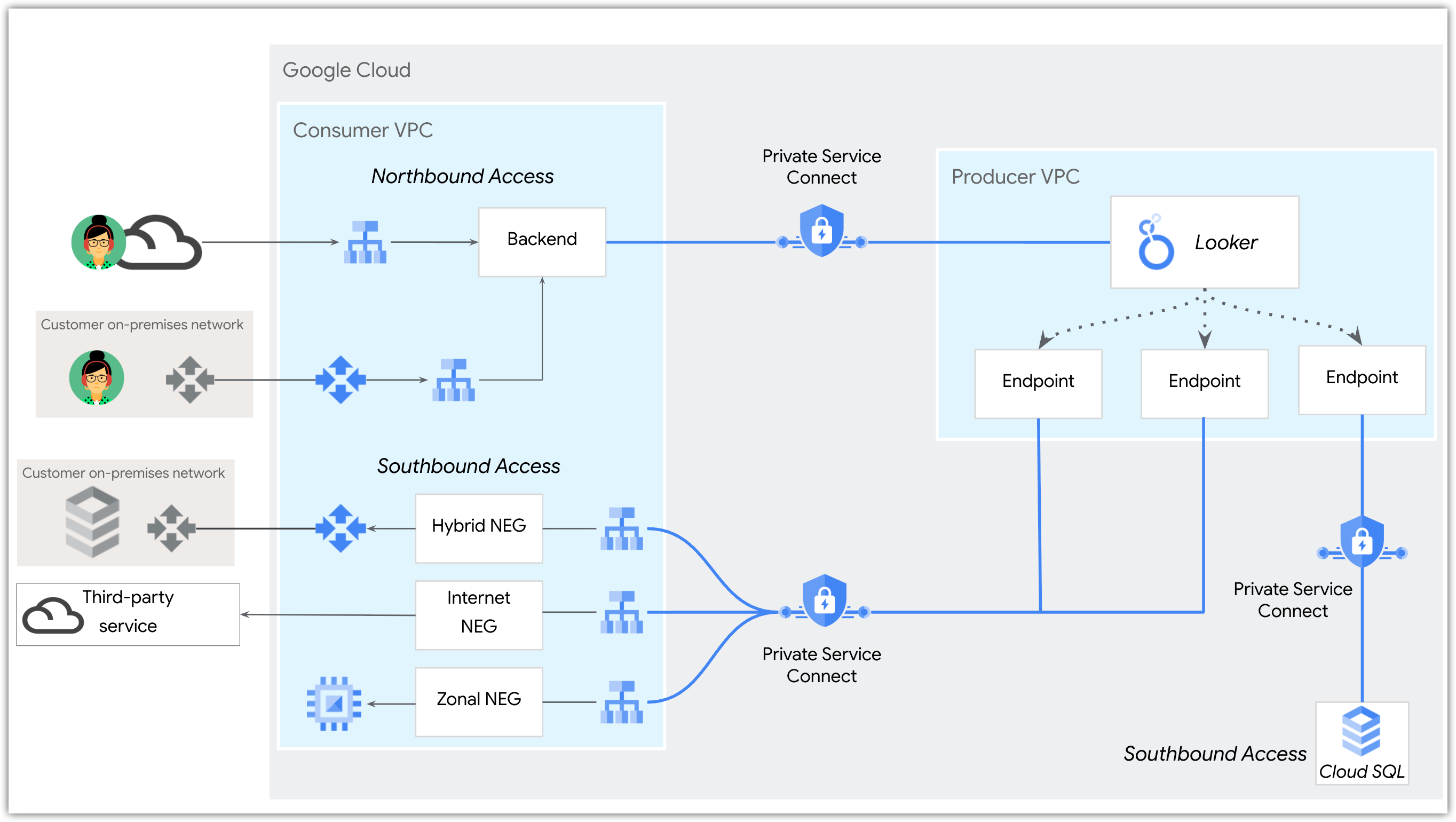

Private Service Connect

L'utilizzo di Private Service Connect con Looker (Google Cloud core) deve essere impostato al momento della creazione dell'istanza.

Se utilizzato con Looker (Google Cloud core), Private Service Connect differisce dall'accesso privato ai servizi nei seguenti modi:

- Gli endpoint e i backend supportano metodi di accesso pubblici o privati.

- Looker (Google Cloud core) può connettersi ad altri servizi Google, come Cloud SQL, accessibili tramite Private Service Connect.

- Non è necessario allocare blocchi IP di grandi dimensioni.

- Le connessioni dirette consentono la comunicazione transitiva.

- Non è necessario condividere una rete con altri servizi.

- Supporta l'architettura multi-tenancy.

- Supporta l'accesso globale.

- Supporta i certificati gestiti da Google per i domini personalizzati.

Le competenze di networking interne sono utili per pianificare ed eseguire le configurazioni di Private Service Connect.

Per scoprire di più sulle istanze Private Service Connect, consulta la pagina della documentazione Utilizza Private Service Connect con Looker (Google Cloud core).

Accedere a un'istanza di Looker (Google Cloud core) con Private Service Connect

I backend Private Service Connect possono essere utilizzati per accedere privatamente alle istanze Private Service Connect di Looker (Google Cloud core) o per accedere a Looker (Google Cloud core) tramite internet pubblico.

Traffico in uscita nativo controllato

Looker (Google Cloud core) utilizza l'uscita nativa controllata per semplificare la connettività di uscita a internet (HTTPS) fornendo una soluzione gestita e integrata per i deployment basati su Private Service Connect. L'uscita nativa controllata elimina la necessità di creare un servizio produttore per l'uscita da internet in Virtual Private Cloud (VPC). Le route di uscita native controllate instradano il traffico internet tramite il VPC Looker gestito da Google, che offre diversi vantaggi chiave, principalmente incentrati sulla semplificazione della configurazione e sul miglioramento dell'usabilità per i clienti con ambienti sicuri.

Di seguito sono riportati i principali vantaggi dell'uscita nativa controllata:

- Semplifica la complessità della configurazione: la configurazione è semplificata rimuovendo i prerequisiti, come il deployment di bilanciatori del carico e gateway NAT o l'allocazione di spazio subnet per un servizio producer Private Service Connect. L'uscita nativa controllata è gestita da Looker (Google Cloud core) per facilitare l'uscita internet HTTPS.

- Elimina soluzioni alternative complicate: offre un modo semplificato per connettersi a servizi come Marketplace senza dover eseguire il deployment dell'infrastruttura di rete.

- Supporta i principali servizi esterni: consente l'uscita nativa configurabile per nomi di dominio completi (FQDN) specificati dal cliente, come Looker managed Marketplace, github.com e gitlab.com.

Quando scegli l'uscita nativa controllata, tieni presente quanto segue:

- L'uscita nativa controllata supporta l'uscita internet HTTPS per gli endpoint pubblici.

- Puoi identificare gli indirizzi IP utilizzati da Looker (Google Cloud core) per l'uscita nativa controllata accedendo alla scheda Dettagli della pagina Istanze per la tua istanza di Looker (Google Cloud core) nella console Google Cloud . Gli indirizzi IP utilizzati per il traffico in uscita da internet vengono visualizzati nel campo IP in uscita della sezione Configurazione dell'uscita controllata. Assicurati di aggiungere tutti gli IP di uscita alla lista consentita degli endpoint remoti, perché il traffico potrebbe essere instradato attraverso uno qualsiasi degli indirizzi IP forniti.

- Il traffico verso le API di Google supportate dal VIP con limitazioni viene instradato automaticamente tramite l'uscita nativa controllata. Per le API di Google non supportate dal VIP con limitazioni, puoi aggiungere una regola di uscita FQDN globale per consentire il traffico verso l'API utilizzando l'uscita nativa controllata.

- Se la tua istanza di Looker (Google Cloud core) si trova in un perimetro di Controlli di servizio VPC, questi bloccheranno il traffico di uscita nativo controllato verso le API di Google non supportate dai Controlli di servizio VPC. Questi servizi devono essere pubblicati come servizi del producer e il traffico può essere consentito tramite Private Service Connect aggiungendo il servizio alla lista consentita FQDN locale. Un esempio di questo tipo di servizio è l'API Google Maps.

- L'hub azioni di Looker non è supportato dall'uscita nativa controllata.

- Le connessioni in uscita a servizi non Google possono utilizzare l'uscita nativa controllata aggiungendoli alla consenti di FQDN globale.

Per un confronto tra le connessioni in uscita che utilizzano l'uscita nativa controllata o i servizi pubblicati di Private Service Connect, consulta la sezione Confronto tra l'uscita nativa controllata e le connessioni Private Service Connect.

Connessione a servizi esterni tramite Private Service Connect

Le istanze Private Service Connect di Looker (Google Cloud core) possono utilizzare gli endpoint per connettersi a Google Cloud o a risorse esterne. Se una risorsa è esterna, è necessario configurare anche un gruppo di endpoint di rete (NEG) e un bilanciatore del carico. Inoltre, ogni connessione in uscita a un servizio univoco richiede che il servizio venga pubblicato utilizzando Private Service Connect. Sul lato Looker (Google Cloud core), ogni connessione in uscita univoca deve essere creata tramite l'impostazione FQDN locale e gestita per ogni servizio a cui vuoi connetterti.

Per un esempio di connessione a un servizio esterno utilizzando Private Service Connect, consulta il codelab NEG internet HTTPS in uscita di Looker PSC.

Per un confronto tra i tipi di connessione in uscita per Private Service Connect, consulta la sezione Traffico in uscita nativo controllato e connessioni Private Service Connect.

Traffico in uscita nativo controllato e connessioni Private Service Connect

La seguente tabella confronta le funzionalità chiave della connessione a servizi esterni con l'uscita nativa controllata o tramite connessioni Private Service Connect in uscita.

| Funzionalità | Traffico in uscita nativo controllato | Connessioni in uscita tramite Private Service Connect |

|---|---|---|

| Obiettivo principale | Semplifica la configurazione per l'accesso a servizi esterni pubblici comuni specifici (ad esempio Marketplace, GitHub). | Consente a Looker (Google Cloud core) di agire come consumatore del servizio per stabilire la comunicazione con i servizi nel tuo VPC, nella tua rete multi-cloud o su internet. |

| Gestione e complessità | Una funzionalità Private Service Connect di Looker (Google Cloud core) gestita e integrata, progettata per eliminare i complessi requisiti di conoscenza della rete. | Richiede una configurazione manuale e dettagliata da parte del cliente per impostare le connessioni in uscita. |

| Servizi mirati | Progettato per i servizi di uscita da internet HTTPS (ad esempio Marketplace, github.com, gitlab.com) | Supporta un'ampia gamma di servizi in uscita (privati e pubblici), inclusi i database gestiti da Google (ad esempio Cloud SQL), i database on-premise e i servizi autogestiti. |

Accesso privato ai servizi

L'utilizzo di connessioni private Private Service Connect con Looker (Google Cloud core) deve essere impostato al momento della creazione dell'istanza. Le istanze di Looker (Google Cloud core) possono includere facoltativamente una connessione sicura pubblica con la connessione privata (accesso ai servizi privati). Dopo aver creato un'istanza che utilizza l'accesso privato ai servizi, puoi aggiungere o rimuovere una connessione privata a questa istanza.

Per creare una connessione privata (accesso privato ai servizi), devi allocare un intervallo CIDR /22 nel tuo VPC a Looker (Google Cloud core).

Per configurare l'accesso utente a un'istanza che utilizza solo una connessione privata (accesso privato ai servizi), devi configurare un dominio personalizzato e l'accesso al dominio in base alle esigenze della tua organizzazione. Per connetterti a risorse esterne, devi eseguire una configurazione aggiuntiva. L'esperienza interna in materia di networking è utile per pianificare ed eseguire questa configurazione.

Per creare un'istanza di accesso ai servizi privati di Looker (Google Cloud core), consulta la pagina della documentazione Crea un'istanza di connessioni private.

Configurazione delle connessioni ibride

Le istanze di Looker (Google Cloud core) che utilizzano l'accesso ai servizi privati o Private Service Connect per la connessione privata supportano una configurazione di connessioni ibride.

Un'istanza di Looker (Google Cloud core) che utilizza l'accesso privato ai servizi e che ha una connessione ibrida ha un URL pubblico e tutto il traffico in entrata (in ingresso) passerà attraverso la connessione pubblica utilizzando HTTPS. Il traffico in uscita (in direzione sud) viene instradato tramite il VPC, che può essere configurato per consentire solo il traffico di connessione privata, utilizzando HTTPS o la crittografia. Tutto il traffico in transito è criptato.

Un'istanza di Looker (Google Cloud core) abilitata per Private Service Connect utilizza un indirizzo IP definito dal cliente accessibile in un VPC per l'ingresso. La comunicazione con il VPC e i workload on-premise o multicloud utilizza i service attachment che implementi per il traffico in uscita.

Una configurazione di connessioni ibride consente l'utilizzo di alcune funzionalità di Looker (Google Cloud core) non disponibili per le configurazioni di connessioni private, come il connettore BI Fogli connessi.

Come scegliere un'opzione di rete

La tabella seguente mostra la disponibilità delle funzionalità per le diverse opzioni di networking.

| Requisiti di rete | |||||

|---|---|---|---|---|---|

| Funzionalità | Connessioni sicure pubbliche | Connessioni ibride (PSA) | Private Service Connect (PSA) | Connessioni ibride (PSC) | Connessioni private (PSC) |

| Richiede l'allocazione dell'intervallo IP per la creazione dell'istanza | No | Sì (/22 per istanza, per regione)

|

Sì (/22 per istanza, per regione)

|

No | No |

| Cloud Armor | Sì. Looker (Google Cloud core) utilizza regole Cloud Armor predefinite, gestite da Google. Queste regole non sono configurabili. | Sì. Looker (Google Cloud core) utilizza regole Cloud Armor predefinite, gestite da Google. Queste regole non sono configurabili. | No | Sì. Looker (Google Cloud core) utilizza regole Cloud Armor predefinite, gestite da Google. Queste regole non sono configurabili. | Supportato con bilanciatore del carico delle applicazioni esterno regionale gestito dal cliente, backend Private Service Connect e Google Cloud Armor gestito dal cliente |

| Dominio personalizzato | Sì | Supportato come URL pubblico | Sì | Supportato come URL pubblico | Sì |

| Accesso in entrata | |||||

| Funzionalità | Connessioni sicure pubbliche | Connessioni ibride (PSA) | Private Service Connect (PSA) | Connessioni ibride (PSC) | Connessioni private (PSC) |

| Rete internet pubblica | Sì | Sì | No | Supportato con il bilanciatore del carico delle applicazioni esterno regionale gestito da Google | Supportato con bilanciatore del carico delle applicazioni esterno regionale gestito dal cliente, backend Private Service Connect e dominio personalizzato |

| Peering VPC (accesso privato ai servizi) | No | Sì | Sì | No | No |

| Routing basato su PSC | No | No | No |

Supportato con quanto segue:

È supportato l'accesso globale (con l'URI del collegamento del servizio avanzato), che ti consente di accedere alla tua istanza da una regione diversa da quella in cui si trova. |

|

| Networking ibrido | No | Sì | Sì | Sì | Sì |

| Accesso in uscita | |||||

| Funzionalità | Connessioni sicure pubbliche | Connessioni ibride (PSA) | Private Service Connect (PSA) | Connessioni ibride (PSC) | Connessioni private (PSC) |

| Internet | Sì | No | No | Supportato con il bilanciatore del carico interno del proxy TCP regionale, il NEG internet e il gateway Cloud NAT. | |

| Peering VPC (accesso privato ai servizi) | No | Sì | Sì | No | No |

| Routing basato su Private Service Connect | No | No | No | Supportato con il bilanciatore del carico interno del proxy TCP regionale e il NEG ibrido | |

| Networking ibrido (multi-cloud e on-premise) | No | Sì | Sì | Supportato con il bilanciatore del carico interno del proxy TCP regionale, il NEG ibrido e i prodotti di networkingGoogle Cloud | |

| Applicazione | |||||

| Funzionalità | Connessioni sicure pubbliche | Connessioni ibride (PSA) | Private Service Connect (PSA) | Connessioni ibride (PSC) | Connessioni private (PSC) |

| GitHub | Sì | Supportato con il bilanciatore del carico interno del proxy TCP e il NEG internet | Sì. Per un esempio, consulta il codelab NEG internet HTTPS in uscita di Looker PSC. | ||

| GitHub Enterprise | No | Sì | Sì | Sì | Sì |

| Cloud SQL | Sì | Supportato con Cloud SQL di cui è stato eseguito il deployment nello stesso VPC di Looker (Google Cloud core) | Sì | Sì | Sì |

| BigQuery | Sì | Sì | Sì | Sì | Sì |

| Embed | Sì | Sì | Sì | Sì | Sì |

| Marketplace | Sì | No | No | Sì | Sì |

| Hub azioni di Looker | Sì | Sì | No | Sì | No |

| Fogli connessi | Sì | Sì | No | Sì | No |

| SMTP | Sì | Sì | Sì | Sì. Richiede la connettività in uscita. | |

| Vantaggi | |||||

| Funzionalità | Connessioni sicure pubbliche | Connessioni ibride (PSA) | Private Service Connect (PSA) | Connessioni ibride (PSC) | Connessioni private (PSC) |

| Vantaggi |

|

|

|

|

|

| Considerazioni | |||||

| Funzionalità | Connessioni sicure pubbliche | Connessioni ibride (PSA) | Private Service Connect (PSA) | Connessioni ibride (PSC) | Connessioni private (PSC) |

| Considerazioni | Se vuoi un URL personalizzato, devi configurare un nome di dominio completo (ad esempio, looker.examplepetstore.com). Non puoi avere un URL personalizzato come examplepetstore.looker.com.

|

|

|

|

|

Passaggi successivi

- Crea un'istanza di Looker (Google Cloud core) con connessioni sicure pubbliche

- Utilizza Private Service Connect con Looker (Google Cloud core)

- Crea un'istanza Private Service Connect di connessioni private di Looker (Google Cloud core)

- Segui un tutorial su come eseguire una connessione HTTPS in uscita a GitHub da un PSC.

- Crea un'istanza di Looker (Google Cloud core) con connessioni private (accesso privato ai servizi)