이 페이지에서는 ServiceNow 데이터 스토어를 만들기 전에 서드 파티 구성을 설정하고 구성하는 방법을 설명합니다.

ServiceNow 사이트

ServiceNow는 두 가지 기본 사이트를 제공합니다.

-

- 기술 자료를 구성하고, 워크플로를 설정하고, 커스텀 애플리케이션을 개발합니다.

- URL:

https://developer.servicenow.com - ServiceNow ID를 사용하여 로그인합니다.

기본 ServiceNow 사이트 [개인 개발자 인스턴스 (PDI)용 ServiceNow 사이트]: ServiceNow 인스턴스의 사이트입니다.

- 사용자, 그룹, 시스템 관리 작업을 관리합니다.

- URL: ServiceNow 인스턴스의 URL입니다.

- 관리자 사용자 인증 정보를 사용하여 로그인합니다.

ServiceNow 계정 만들기

개발자 사이트에서 ServiceNow 계정을 만들고 PDI 인스턴스를 만들려면 다음 단계를 따르세요.

developer.servicenow.com으로 이동하여 '로그인'을 클릭합니다.

신규 사용자이신가요? ServiceNow ID를 가져옵니다.

필요한 정보를 입력하고 가입을 클릭합니다. 이메일을 사용하고 받은편지함으로 전송된 확인 링크를 사용하여 인증합니다.

개인 개발자 인스턴스 (PDI)를 만들려면 다음 단계를 따르세요.

- 계정 사용자 인증 정보를 사용하여 개발자 사이트에 로그인하고 약관에 동의합니다.

- 인스턴스 요청을 클릭합니다. 프로비저닝 후 확인 대화상자에 '인스턴스가 준비되었습니다'라고 표시됩니다.

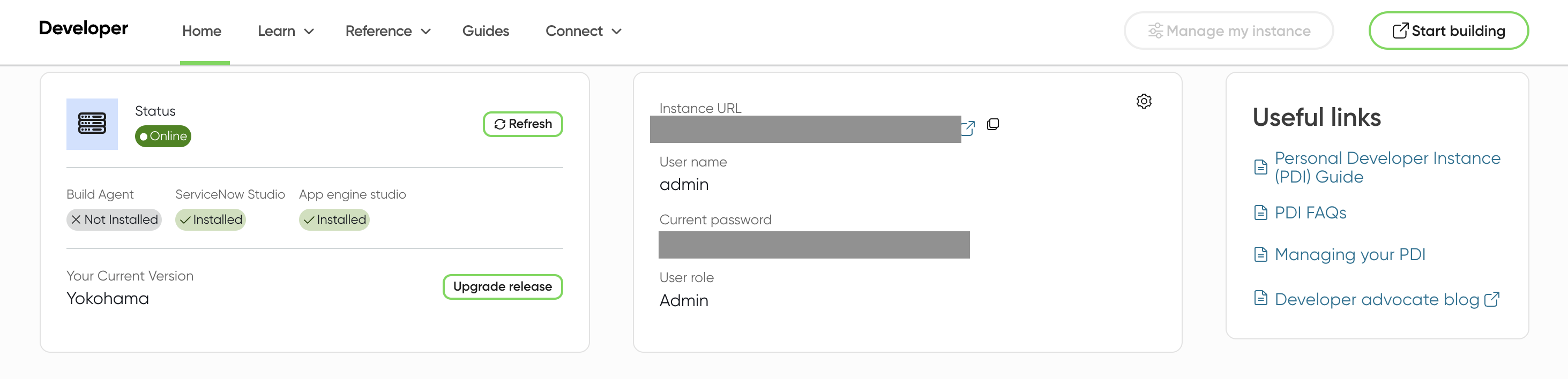

- 표시된 인스턴스 URL, 관리자 사용자 이름, 비밀번호를 저장합니다.

- 새 환경에 액세스하려면 개발자 사이트 헤더에서 빌드 시작 버튼을 클릭합니다. 그러면 새 탭에서 인스턴스가 열립니다.

인증 사용자 인증 정보 가져오기

OAuth 엔드포인트를 만들고 인증 사용자 인증 정보를 얻으려면 다음 단계를 따르세요.

ServiceNow 계정 만들기 섹션에서 획득한 관리자 사용자 인증 정보를 사용하여 PDI ServiceNow 인스턴스에 로그인합니다.

모두 > 시스템 OAuth > 애플리케이션 레지스트리로 이동합니다.

Application registries(애플리케이션 등록) 페이지에서 New(새로 만들기)를 클릭합니다.

OAuth 애플리케이션 페이지에서 외부 클라이언트를 위한 OAuth API 엔드포인트 만들기를 클릭합니다.

새 레코드 페이지에서 다음 필수 필드를 입력합니다.

- 이름: 고유한 이름을 입력합니다.

- 리디렉션 URL: 리디렉션 URL을 입력합니다.

https://vertexaisearch.cloud.google.com/console/oauth/servicenow_oauth.html

제출을 클릭하여 사용자 인증 정보를 만듭니다.

제출 후 이름을 클릭하여 클라이언트 ID를 확인합니다.

보안 비밀이 마스킹되어 있습니다. 옆에 있는 자물쇠 아이콘을 클릭하여 클라이언트 보안 비밀번호를 마스킹 해제하고 확인합니다.

나중에 사용할 수 있도록 클라이언트 ID와 클라이언트 보안 비밀번호를 저장합니다.

관리자 역할 설정

자신의 역할을 security_admin로 승격하려면 다음 단계를 따르세요.

ServiceNow 계정에 로그인합니다.

프로필 아이콘을 클릭한 다음 역할 승격을 선택합니다.

security_admin을 선택한 다음 업데이트를 클릭합니다.security_admin역할은 역할을 만들고 사용자를 관리하는 데 도움이 됩니다.

다른 사용자에게 security_admin 역할을 부여하려면 다음 단계를 따르세요.

모두를 선택한 다음 사용자 관리에서 사용자를 선택합니다.

역할을 승격해야 하는 사용자를 찾아 선택합니다.

역할 탭에서 수정을 클릭합니다.

컬렉션에서

security_admin역할을 선택하고 역할 목록에 추가합니다.

사용자 역할 및 권한 설정

Gemini Enterprise에서 ServiceNow 데이터 스토어를 만들려면 사용자에게 적절한 역할과 권한을 부여해야 합니다.

다음은 ServiceNow 인스턴스에 사용자 역할과 권한을 설정하는 옵션입니다.

가시성 및 액세스 제어에 대한 자세한 내용은 사고 가시성 및 액세스 제어를 참고하세요.

ACL 규칙으로 커스텀 역할 만들기(권장)

최소 권한 집합으로 커스텀 역할을 만듭니다.

모두 > 사용자 관리 > 역할로 이동합니다.

New(새로 만들기)를 클릭합니다.

이름을 입력하고 제출합니다.

시스템 보안 > 액세스 제어(ACL)로 이동합니다.

새로 만들기를 클릭하여 새 ACL 규칙을 만듭니다.

모든 필수 테이블에 대한 액세스 권한을 부여할 때까지 다음 두 단계를 반복합니다.

sys_user_role을 예로 사용하여 테이블 액세스 권한이 부여되는 방식을 확인하세요.제출을 클릭하고 역할을 선택합니다.

필요한 테이블 액세스

커넥터는 각 항목이 실행되려면 이러한 테이블에 액세스해야 합니다.

| 표 이름 | 설명 |

|---|---|

incident |

검색 결과에 이슈를 표시합니다. |

sc_cat_item |

검색 결과에 카탈로그 항목을 표시합니다. |

sc_cat_item_user_criteria_mtom |

사용자 기준에 따라 카탈로그 항목에 액세스할 수 있는 사용자를 표시합니다. |

sc_cat_item_user_criteria_no_mtom |

사용자 기준에 따라 카탈로그 항목에 액세스할 수 없는 사용자를 표시합니다. |

sc_cat_item_user_mtom |

카탈로그 항목에 액세스할 수 있는 사용자를 표시합니다. |

sc_cat_item_user_no_mtom |

카탈로그 항목에 액세스할 수 없는 사용자를 표시합니다. |

kb_knowledge |

검색 결과에 표시될 수 있는 기술 자료 문서 목록입니다. |

kb_knowledge_base |

검색 결과에 표시될 수 있는 기술 자료 목록입니다. |

kb_uc_can_contribute_mtom |

사용자 기준에 따라 기술 자료에 기여할 수 있는 사용자를 표시합니다. |

kb_uc_can_read_mtom |

사용자 기준에 따라 기술 자료를 읽을 수 있는 사용자를 표시합니다. |

kb_uc_cannot_read_mtom |

사용자 기준에 따라 기술 자료를 읽을 수 없는 사용자를 표시합니다. |

sys_user_role |

사용자에게 할당할 수 있는 역할 목록입니다. |

sys_user_has_role |

사용자에게 매핑된 역할 목록입니다. |

sys_user_group |

사용자 그룹 세그먼트 목록입니다. |

sys_user_grmember |

그룹의 그룹 구성원 목록입니다. |

sys_user |

모든 사용자 목록입니다. |

core_company |

모든 회사 속성 목록입니다. |

cmn_location |

모든 위치 속성 목록입니다. |

cmn_department |

모든 부서 속성 목록입니다. |

user_criteria |

사용자 기준 레코드 목록입니다. |

sp_portal |

검색 결과의 링크 포털 URI입니다. |

m2m_sp_portal_knowledge_base |

검색 결과의 기술 자료 문서에 대한 링크 포털 URI입니다. |

m2m_sp_portal_catalog |

검색 결과의 카탈로그 항목에 대한 링크 포털 URI입니다. |

ACL 액세스 권한 부여 및 확인

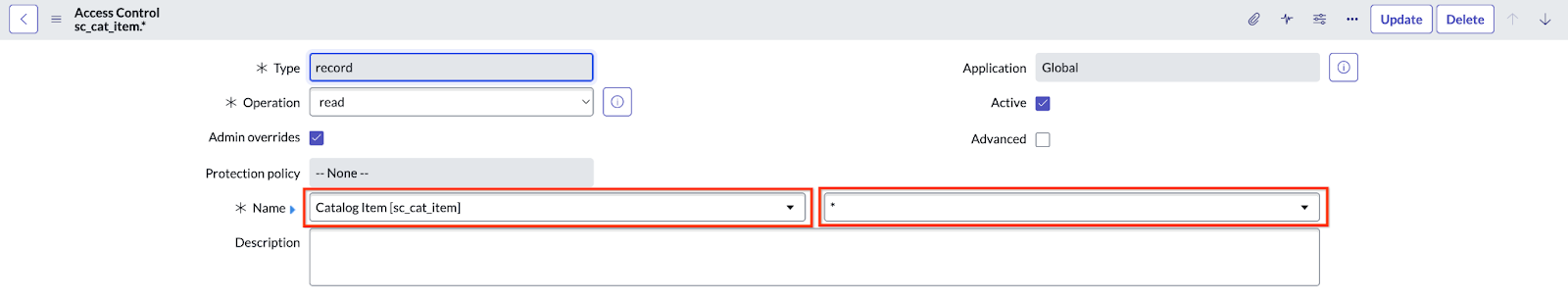

커넥터에는 sc_cat_item 테이블의 카탈로그 항목 필드에 대한 ACL 액세스 권한이 필요합니다.

액세스 권한을 부여하고 확인하려면 다음 단계를 따르세요.

새 ACL 규칙을 만들고 양식의 이름 필드에

sc_cat_item.*을 수동으로 입력하여 명시적 액세스 권한을 부여합니다.

`sc_cat_item.*`을 입력합니다. ACL이 업데이트되었는지 확인합니다.

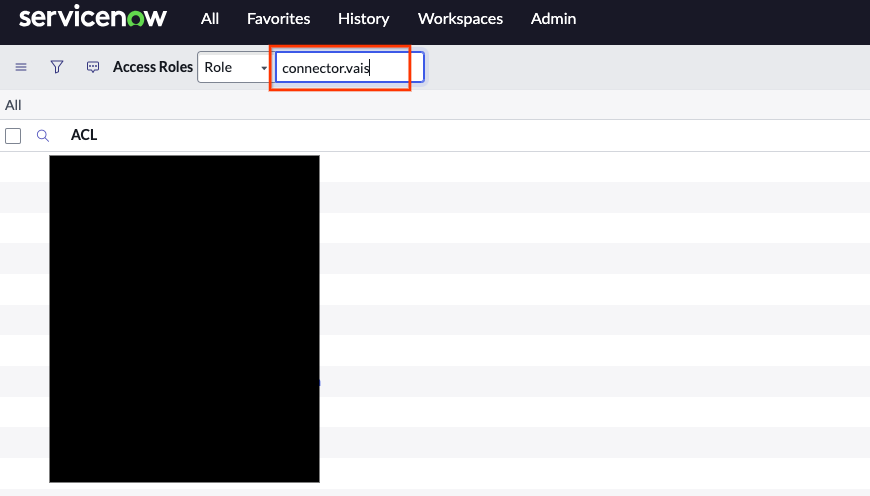

검색창에서

sys_security_acl_role_list.do로 이동합니다.역할을 확인할 역할로 설정합니다.

인증할 역할 선택 필수 ACL이 역할에 할당되었는지 확인합니다.

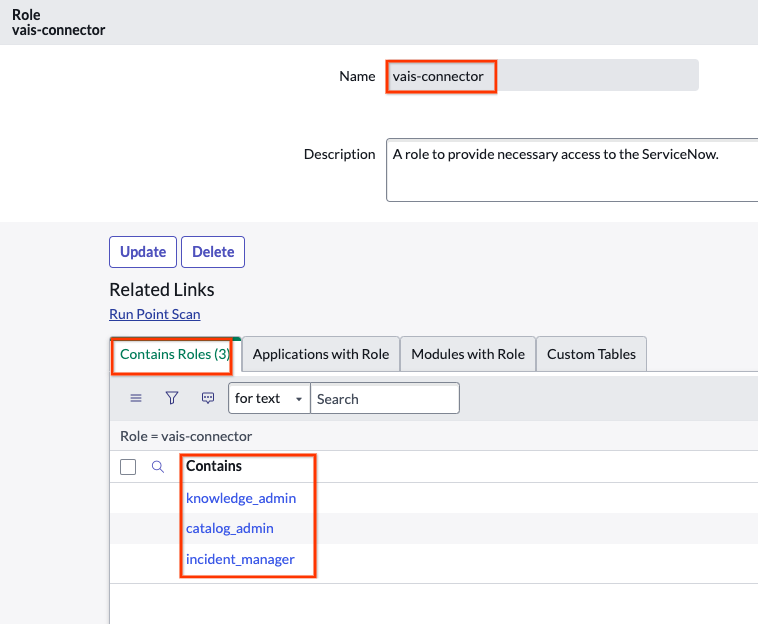

항목 관리자와 함께 커스텀 역할 사용

관리자 역할을 사용하면 지나치게 강력한 권한을 할당하지 않으려는 팀이나 조직에는 적합하지 않을 수 있습니다. 이 옵션은 필요한 액세스 권한을 부여하는 세 가지 특정 권한이 있는 역할을 제공합니다.

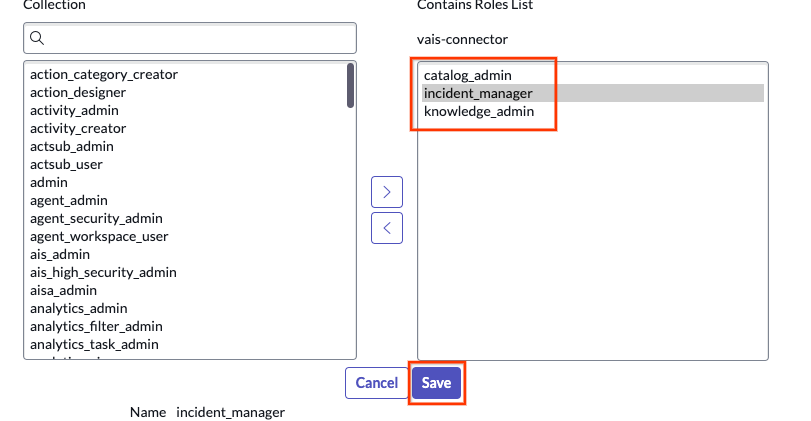

모두 > 시스템 보안 > 사용자 및 그룹 > 역할로 이동합니다.

새로 만들기를 선택하고 이름을 입력합니다.

제출을 클릭합니다.

목록에서 생성된 역할을 찾습니다.

역할 포함 > 수정으로 이동합니다.

새로 만든 역할에 다음 역할을 추가한 후 저장을 클릭합니다.

catalog_adminknowledge_adminincident_manager

역할을 추가하고 저장 버튼을 클릭합니다. 업데이트된 역할을 확인합니다.

역할 확인

관리자 역할 사용

관리자 역할을 사용하여 데이터를 가져올 수 있습니다. 인스턴스로 구성된 기본 관리자 역할을 사용하거나 다음을 수행하여 관리자 역할이 있는 새 사용자를 만듭니다.

모두 > 사용자 관리 > 사용자로 이동합니다.

새 사용자를 만듭니다.

웹 서비스 액세스만을 사용 설정합니다. 웹 서비스 액세스만을 선택하면 비대화형 사용자가 생성됩니다.

- 대화형 사용자는 표준 사용자 인증 정보 또는 SSO를 사용하여 ServiceNow UI 및 서비스 포털에 로그인할 수 있으며 UI 페이지 및 API 엔드포인트에 대한 전체 액세스 권한이 있습니다.

- 비대화형 사용자는 UI 액세스가 제한되며 서비스 간 통합을 위한 프로그래매틱 API 연결 승인만 가능합니다.

사용자를 만든 후 사용자 목록에서 사용자를 선택합니다.

역할 > 수정을 클릭합니다.

관리자를 추가합니다.

저장을 클릭하여 사용자에게 역할 목록을 추가합니다.

비밀번호 설정을 클릭하고 자동 생성한 후 저장합니다.

사용자에게 역할 부여

모두 > 사용자 관리 > 사용자로 이동합니다.

사용자를 찾거나 새 사용자를 만듭니다.

사용자가 없는 경우 시스템 보안 > 사용자 및 그룹 > 사용자로 이동합니다.

새로 만들기를 클릭합니다.

사용자 테이블에 새 서비스 계정을 만듭니다. 웹 서비스 액세스만을 클릭해야 합니다.

역할로 스크롤합니다.

수정을 클릭합니다.

생성한 역할을 부여하고 사용자에게 할당합니다. 이전 단계에서 만든 역할의 유형에 따라 적절한 역할을 선택하고 사용자에게 할당합니다. 저장을 클릭합니다.

ACL이 있는 커스텀 역할을 확인합니다.

사용자의 사용자 이름과 비밀번호를 확인하고 비밀번호 설정을 클릭합니다.

비밀번호를 자동 생성하고 나중에 사용할 수 있도록 보관합니다.

사고 가시성 및 액세스 제어

보안을 강화하고 의도치 않은 데이터 노출을 방지하기 위해 ServiceNow 커넥터는 사고 항목에 제한적인 액세스 제어를 사용합니다. 이를 통해 최종 사용자는 직접 연결된 사고만 볼 수 있습니다.

이 제한적인 접근 방식의 일환으로 커넥터는 사고 가시성 범위에 대한 광범위한 역할 기반 권한을 따르지 않습니다. itil 및 sn_incident_read와 같은 표준 ServiceNow 역할은 사용자에게 ServiceNow UI의 모든 사고에 대한 가시성을 부여할 수 있지만 Gemini Enterprise에서는 동일한 수준의 액세스 권한을 부여하지 않습니다.

다음 역할이 있는 사용자는 전역 사고 가시성를 가지며 모든 사고를 볼 수 있습니다.

adminincident_managerchange_manager

다른 모든 사용자는 사고를 열거나, 다시 열거나, 해결하거나, 닫은 경우에만 이슈를 볼 수 있습니다. 다음과 같은 경우에도 사고를 볼 수 있습니다.

- 사고의 할당 그룹

- 사고와 연결된 호출자

- 담당자

- 관심 목록에 포함

- 작업 메모 목록에 포함

- 추가 담당자 목록에 포함

이 동작은 Gemini Enterprise 사용자가 액세스할 수 없는 사고를 찾지 못하도록 합니다. 광범위한 ServiceNow 권한에 비해 추가 제한이 있으므로 이 동작으로 인해 사용자가 ServiceNow에서 액세스할 수 있는 사고를 Gemini Enterprise에서 찾지 못하는 경우가 가끔 발생할 수 있습니다.