Cette page explique comment configurer une configuration tierce avant de créer le data store Jira Cloud.

Configurer l'authentification et les autorisations

Vous devez configurer l'authentification et les autorisations dans le centre d'administration Atlassian. Cette étape est essentielle pour permettre au connecteur d'accéder aux données et de les synchroniser. Le connecteur Jira Cloud est compatible avec différentes méthodes d'authentification, telles que les identifiants client OAuth ou les jetons API.

Créer une application OAuth 2.0

Pour créer une application OAuth 2.0 à des fins d'authentification, suivez ces étapes pour configurer l'application dans votre console pour les développeurs Atlassian et obtenir l'ID client et le code secret du client nécessaires.

Valider l'accès administrateur de l'organisation Jira

Pour valider l'accès administrateur de l'organisation Jira, procédez comme suit :

Connectez-vous à Atlassian à l'aide de vos identifiants utilisateur.

Sélectionnez l'application Jira.

Cliquez sur Paramètres.

Si l'option System (Système) s'affiche sous Jira settings (Paramètres Jira), vous disposez d'un accès administrateur de l'organisation Jira. Sinon, demandez à l'administrateur de votre organisation Jira de vous accorder l'accès.

Créer une application OAuth 2.0

Pour créer une application OAuth 2.0 :

Connectez-vous à la console Atlassian pour les développeurs.

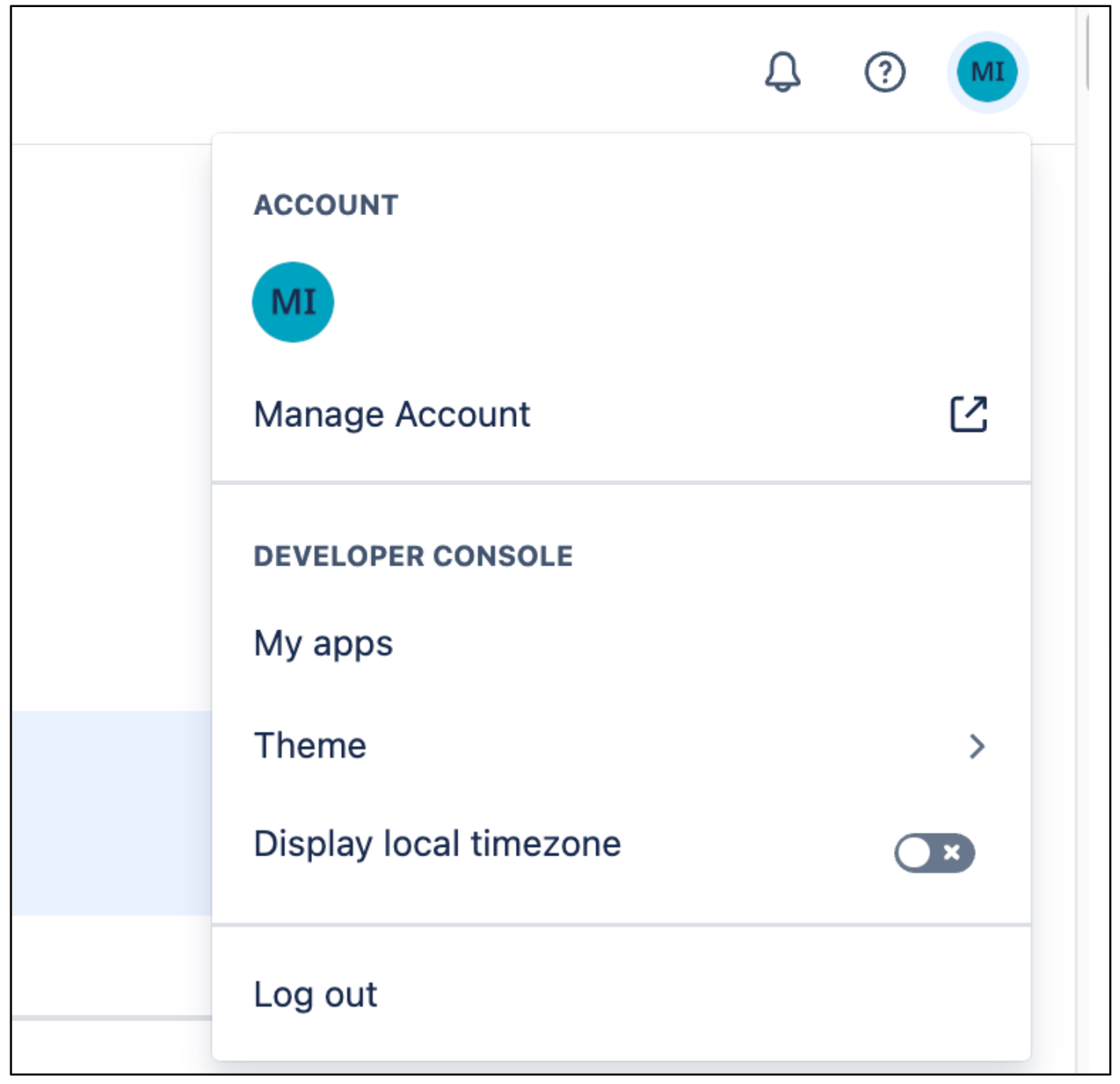

Cliquez sur l'icône de profil, puis sélectionnez Developer console (Console pour les développeurs).

Sur la page Console, cliquez sur Create (Créer), puis sélectionnez OAuth 2.0 Integration (Intégration OAuth 2.0).

Sur la page de création d'application, procédez comme suit :

Saisissez un nom pour l'application.

Cochez la case pour accepter les conditions d'utilisation d'Atlassian pour les développeurs.

Cliquez sur Créer.

Sur la page de l'application, procédez comme suit :

Dans le menu de navigation, cliquez sur Autorisation.

Dans le tableau Authorization type (Type d'autorisation), sélectionnez Add (Ajouter) pour OAuth 2.0 (3LO).

Dans le champ Callback URL (URL de rappel), saisissez

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.html.Cliquez sur Enregistrer les modifications.

Obtenir l'ID client et le code secret du client

Pour obtenir l'ID client et le code secret du client, procédez comme suit :

- Sur la page de l'application, cliquez sur Distribution dans le menu de navigation.

Sur la page Distribution, procédez comme suit :

- Dans la section Contrôles de distribution, sélectionnez Modifier.

- Dans la section État de la distribution, sélectionnez Partage pour pouvoir modifier d'autres champs.

- Saisissez les informations dans les champs obligatoires suivants :

- Dans le champ Vendor (Fournisseur), saisissez

Google. - Dans le champ Privacy policy (Règles de confidentialité), saisissez

https://policies.google.com. - Dans le champ Does your app store personal data? (Votre application stocke-t-elle des données à caractère personnel ?), sélectionnez Yes (Oui).

- Cochez la case I confirm that I've implemented the personal data reporting API (Je confirme avoir implémenté l'API de reporting des données à caractère personnel). Pour en savoir plus, consultez API de reporting des données à caractère personnel.

- Dans le champ Vendor (Fournisseur), saisissez

- Cliquez sur Enregistrer les modifications.

Sur la page de l'application, procédez comme suit :

- Dans le menu de navigation, cliquez sur Paramètres.

- Sur la page des paramètres, copiez votre ID client et votre code secret du client.

Obtenir un ID et une URL d'instance

Obtenez l'ID d'instance :

- Ouvrez un nouvel onglet, copiez l'URL de l'instance et ajoutez

/_edge/tenant_infoà l'URL de l'instance. Exemple :https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info - Accédez au lien pour trouver la valeur

cloudId.cloudIdest l'ID de votre instance.

- Ouvrez un nouvel onglet, copiez l'URL de l'instance et ajoutez

Obtenez l'URL de l'instance :

- Accédez à atlassian.net, puis connectez-vous avec votre compte administrateur.

- Sélectionnez l'application que vous souhaitez synchroniser. Par exemple, synchronisez la première application.

- Recherchez l'URL de l'instance (le sous-domaine dans la barre d'adresse).

Attribuer des rôles d'administrateur

Pour attribuer le rôle d'éditeur Discovery Engine à l'administrateur Jira dans la console Google Cloud , procédez comme suit :

- Dans la console Google Cloud , accédez à la page Gemini Enterprise.

Accédez à IAM.

Recherchez le compte utilisateur disposant d'un accès administrateur dans Jira, puis cliquez sur l'icône Edit (Modifier) .

Attribuez le rôle d'éditeur Discovery Engine à l'administrateur.

Pour attribuer un rôle d'administrateur à un utilisateur dans Atlassian, procédez comme suit :

Connectez-vous à Atlassian à l'aide d'un compte administrateur de l'organisation.

Cliquez sur l'icône de menu, puis sélectionnez votre organisation. Vous pouvez également accéder à admin.atlassian.com.

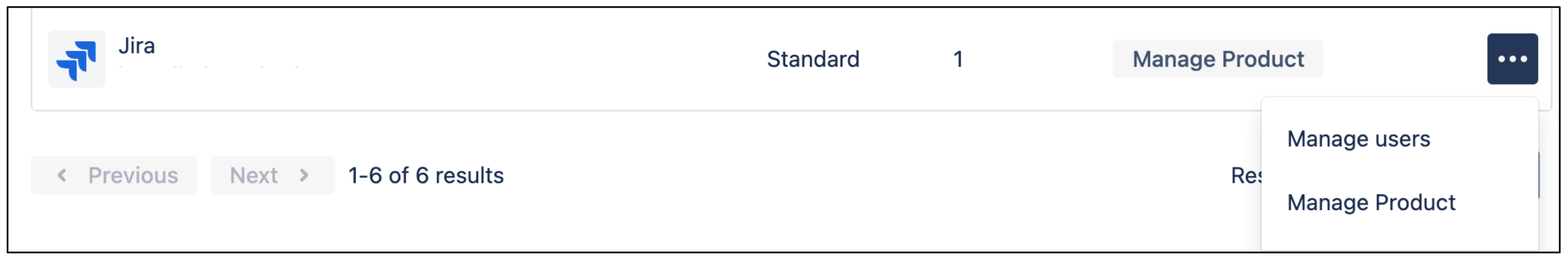

Sur la page Admin (Administration), cliquez sur le produit, puis sur le bouton Manage users (Gérer les utilisateurs).

Gérer les utilisateurs Cliquez sur Groups (Groupes) sous User management (Gestion des utilisateurs).

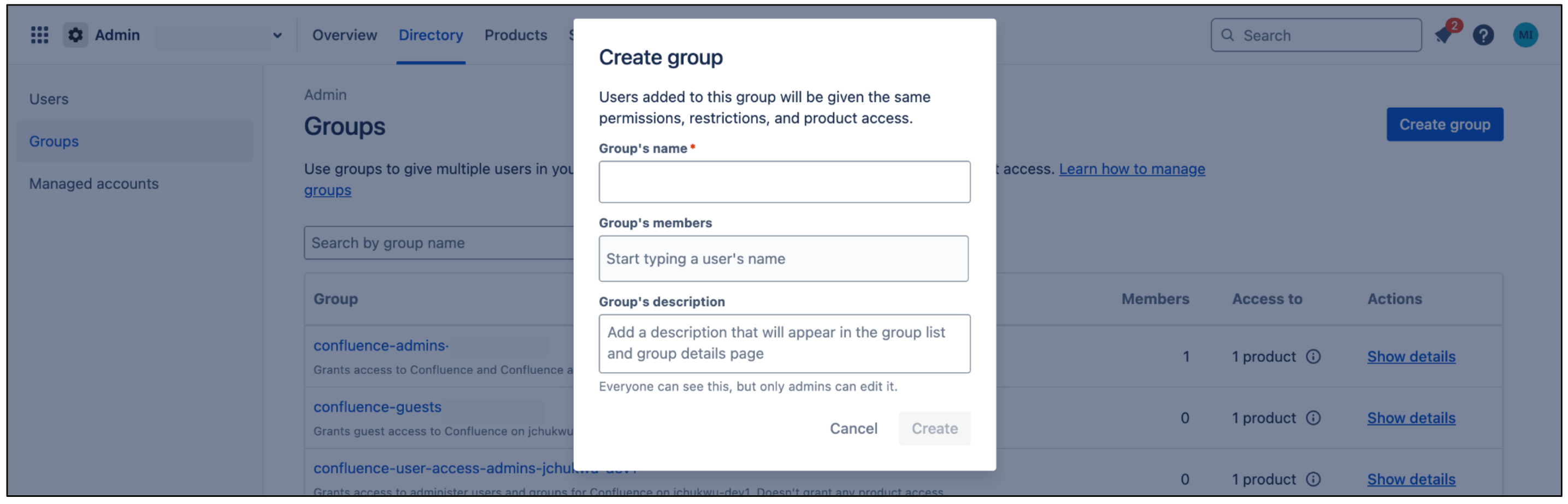

Sur la page Groups (Groupes) :

- Cliquez sur Créer un groupe.

- Saisissez un nom pour le groupe.

Créer un groupe

Ce groupe reçoit les autorisations requises par le connecteur. Les utilisateurs ajoutés à ce groupe héritent de ces autorisations. Le connecteur utilise ce groupe pour s'authentifier et récupérer des documents.

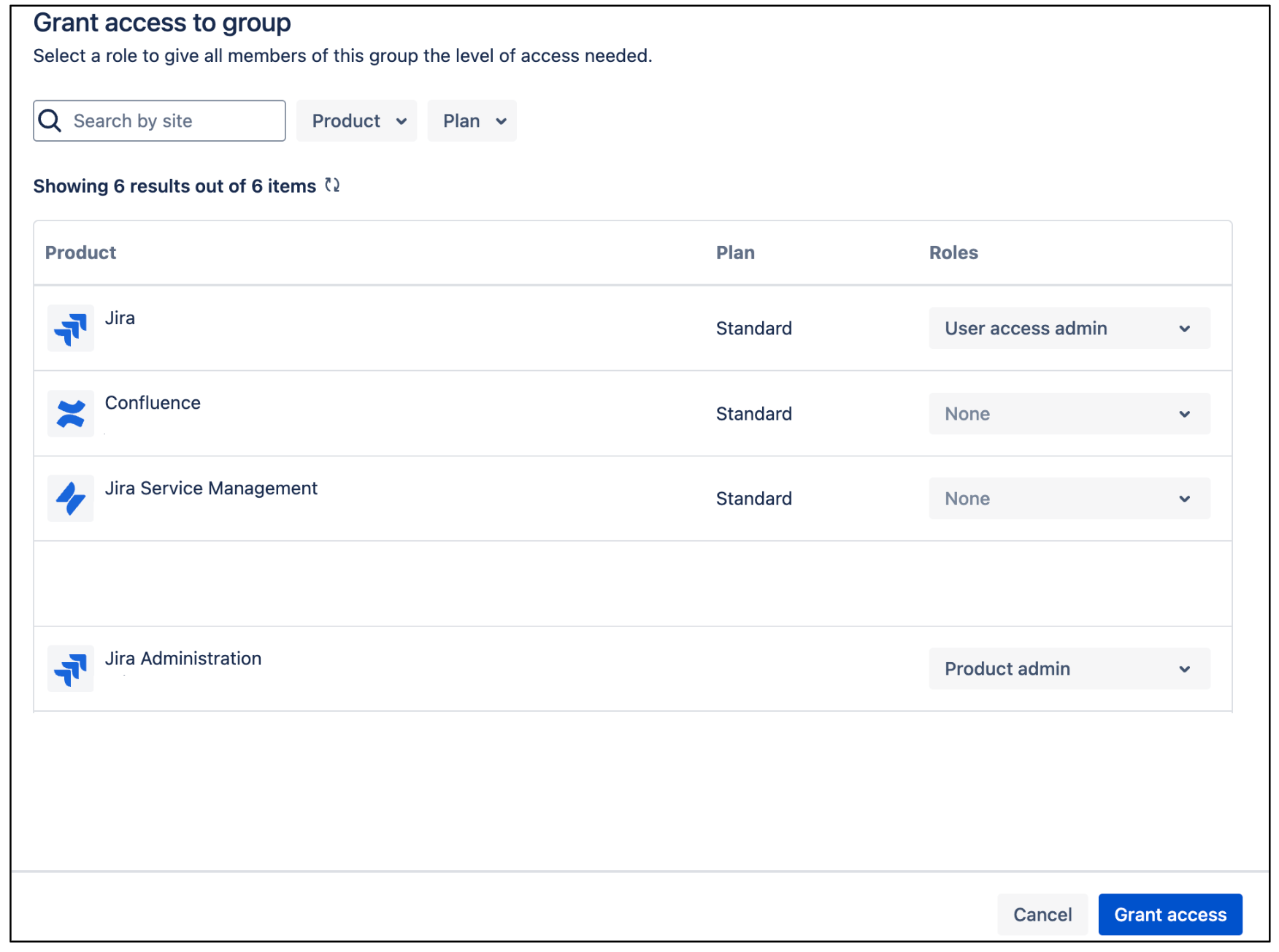

Sur la page du groupe, cliquez sur Ajouter un produit.

Sélectionnez User access admin (Administrateur de l'accès utilisateur) comme rôle pour Jira.

Sélectionnez Product admin (Administrateur de produit) comme rôle pour l'administration Jira.

Administrateur des accès utilisateur Jira Cliquez sur Accorder l'accès.

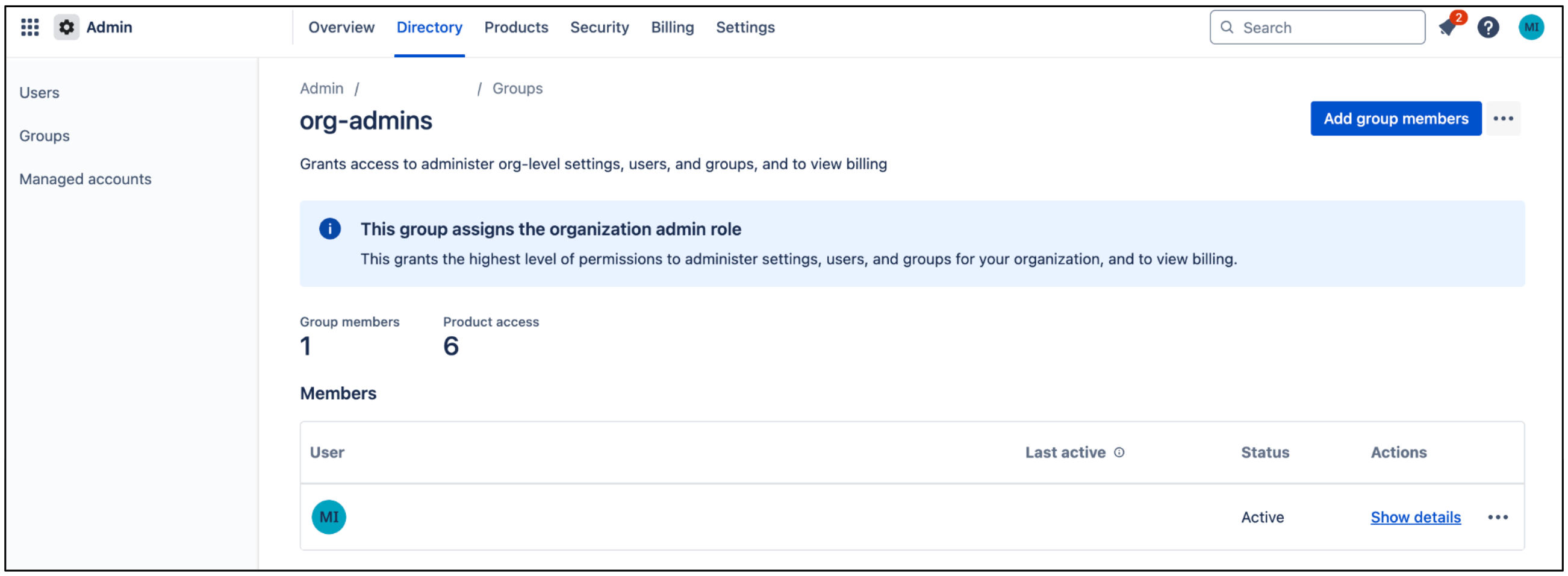

Cliquez sur Add group members (Ajouter des membres au groupe) pour ajouter un compte utilisateur ou des membres de groupe que le connecteur utilise pour s'authentifier et accéder aux ressources requises.

Ajouter des membres au groupe

Gérer la visibilité des utilisateurs

Pour rendre l'adresse e-mail de l'utilisateur visible par tous les membres du compte Atlassian, procédez comme suit :

Connectez-vous à la console Atlassian pour les développeurs.

Cliquez sur l'icône de profil, puis sélectionnez Developer console (Console pour les développeurs).

Cliquez sur l'icône du profil utilisateur, puis sélectionnez Manage account (Gérer le compte).

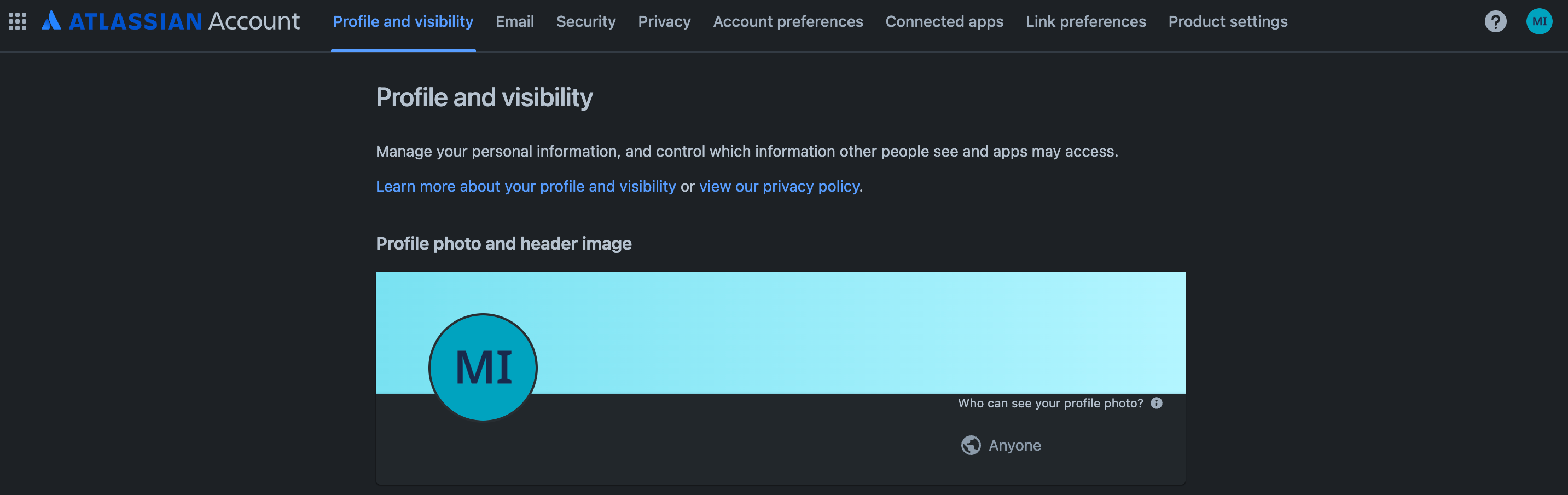

Gérer le compte Accédez à Profile and visibility (Profil et visibilité).

Profil et visibilité Accédez à Contact et définissez Who can see this (Qui peut voir ceci ?) sur Anyone (Tout le monde).

Contact

Pour rendre l'adresse e-mail de l'utilisateur visible par tous les utilisateurs de Jira, procédez comme suit :

Connectez-vous à Atlassian à l'aide de vos identifiants utilisateur.

Sélectionnez une application Jira.

Cliquez sur Settings > System (Paramètres > Système).

Sélectionnez General Configuration (Configuration générale) dans le volet de gauche.

Cliquez sur Edit settings (Modifier les paramètres).

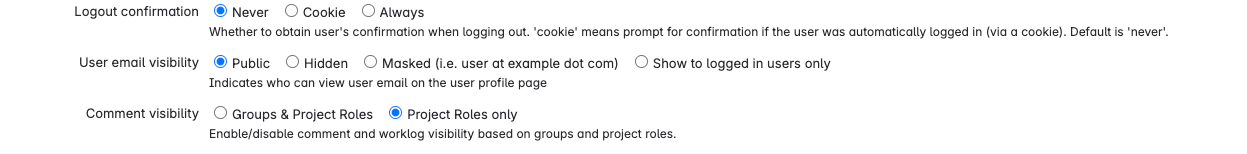

Dans le champ User email visibility (Visibilité de l'adresse e-mail de l'utilisateur), sélectionnez Public (Publique).

Sélectionner la visibilité de l'adresse e-mail Cliquez sur Mettre à jour.

Configurer les niveaux d'accès minimaux de l'application

Pour effectuer les actions définies, vous devez configurer les autorisations suivantes pour le connecteur Jira Cloud sur la plate-forme Atlassian.

Sur la page de l'application, cliquez sur Permissions (Autorisations).

Accédez à l'API Jira, puis cliquez sur Add (Ajouter).

Cliquez sur Configurer.

Accédez à l'onglet Classic scopes (Niveaux d'accès classiques).

Cliquez sur Edit scopes (Modifier les niveaux d'accès), puis sélectionnez les niveaux d'accès classiques selon vos besoins dans le tableau suivant :

| Mode de connexion | Autorisation | Objectif |

|---|---|---|

| Recherche et actions fédérées | read:jira-user, read:jira-work |

Nécessaire pour récupérer et afficher les résultats de recherche et les informations sur les utilisateurs en temps réel. |

write:jira-work |

Permet à l'assistant de modifier des éléments de travail (par exemple, en mettant à jour les champs d'un problème) et de gérer les commentaires ou les problèmes. | |

| Recherche fédérée uniquement | read:jira-user, read:jira-work |

Obligatoire pour rechercher et afficher les problèmes, les projets et les profils utilisateur. |

| Ingestion et actions sur les données | read:jira-work |

Obligatoire pour l'exploration et l'indexation des données à grande échelle des éléments de travail. |

write:jira-work |

Nécessaire pour effectuer des actions d'écriture (création, mises à jour, commentaires) sur les éléments de travail dans l'environnement ingéré. | |

| Ingestion de données | read:jira-work |

Nécessaire pour explorer et indexer le contenu Jira afin de le rendre disponible dans la recherche. |

Vérifiez que tous les niveaux d'accès sont sélectionnés, puis cliquez sur Enregistrer.

Accédez à l'onglet Granular scopes (Niveaux d'accès précis).

Cliquez sur Edit scopes (Modifier les niveaux d'accès), puis sélectionnez les niveaux d'accès précis selon vos besoins dans le tableau suivant :

| Mode de connexion | Autorisation | Objectif |

|---|---|---|

| Recherche et actions fédérées | write:comment:jira |

Permet à l'assistant de publier de nouveaux commentaires ou de nouvelles réponses directement depuis l'interface de recherche. |

write:issue:jira |

Nécessaire pour créer des problèmes ou apporter des modifications majeures à ceux qui existent déjà. | |

| Ingestion et actions sur les données | read:user:jira, read:group:jira, read:avatar:jira |

Nécessaire pour synchroniser les métadonnées des utilisateurs/groupes et afficher les profils utilisateur. |

read:issue-security-level:jira, read:issue-security-scheme:jira |

Essentiel pour le contrôle des accès, il garantit que les données ingérées respectent les limites de sécurité de Jira. | |

read:audit-log:jira |

Permet de suivre les modifications et d'effectuer des synchronisations incrémentielles pour maintenir à jour les données ingérées. | |

write:comment:jira |

Obligatoire pour ajouter des commentaires aux problèmes à l'aide de l'assistant. | |

write:issue:jira |

Permet de créer ou de modifier des problèmes. | |

| Ingestion de données | read:user:jira, read:group:jira, read:avatar:jira |

Nécessaire pour explorer et indexer le contenu Jira et les relations entre les utilisateurs. |

read:issue-security-level:jira, read:issue-security-scheme:jira |

Nécessaire pour mapper les autorisations afin que seuls les utilisateurs autorisés puissent rechercher les données ingérées. | |

read:audit-log:jira |

Nécessaire pour que le moteur de synchronisation identifie les éléments qui ont été mis à jour ou supprimés. |

- Vérifiez que tous les niveaux d'accès sont sélectionnés, puis cliquez sur Enregistrer.

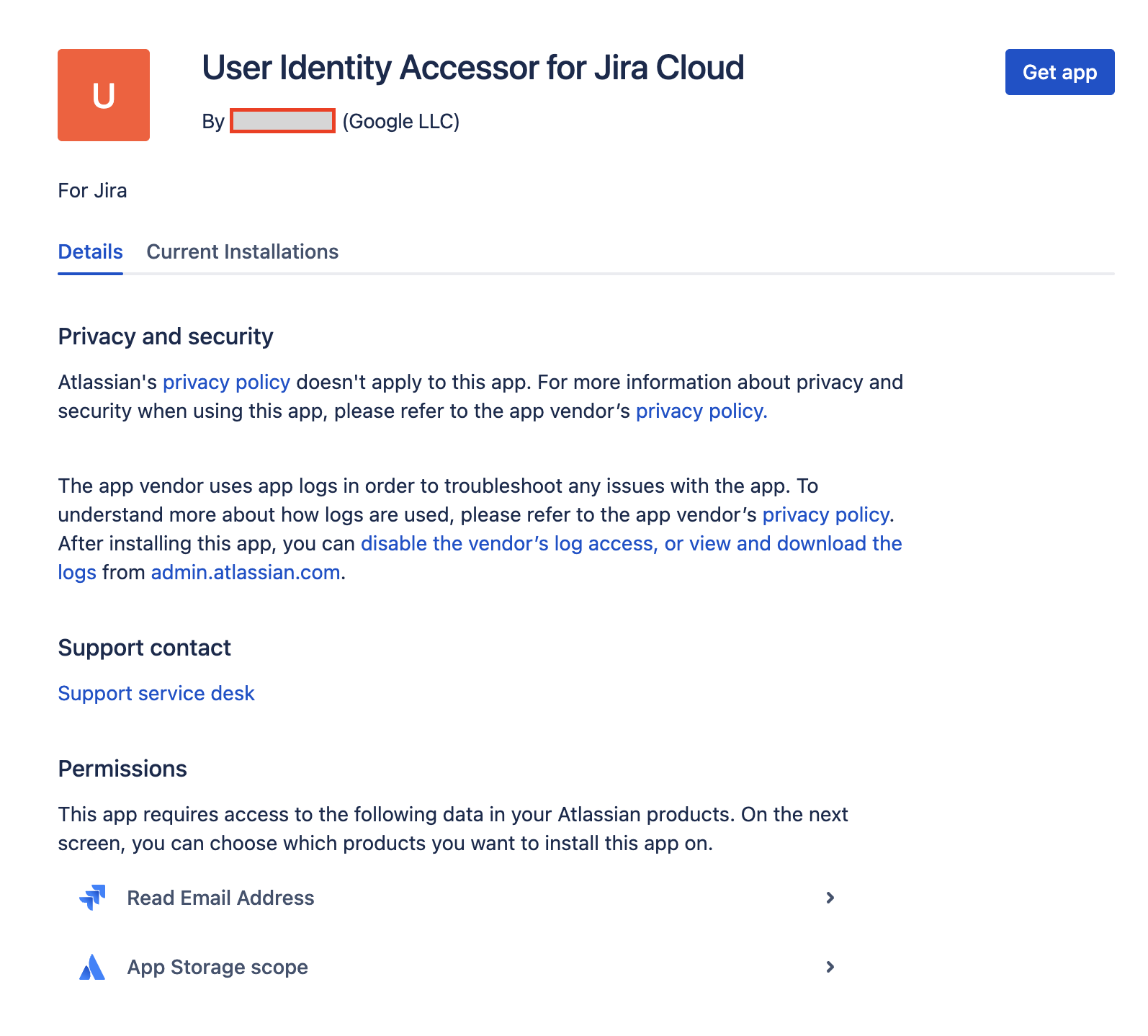

Installer User Identity Accessor

Pour installer l'application User Identity Accessor pour Jira Cloud sur votre site Jira Cloud, procédez comme suit :

- Accédez à la console Atlassian pour les développeurs.

Examinez les autorisations Read Email Address (Lire l'adresse e-mail) et App Storage scope (Portée du stockage de l'application), puis cliquez sur Get app (Obtenir l'application).

Examiner les autorisations et obtenir l'application Dans la liste Select a site to install this app on (Sélectionnez un site sur lequel installer cette application), sélectionnez le site Jira sur lequel vous souhaitez installer l'application. Cette liste n'affiche que les sites pour lesquels vous disposez d'un accès administrateur.

Cliquez sur Install (Installer) pour terminer l'installation de l'application.

Configurer User Identity Accessor

Après avoir installé l'application User Identity Accessor pour Jira Cloud, configurez une clé API que votre système externe (par exemple, votre connecteur Jira Cloud) utilise pour appeler de manière sécurisée le déclencheur Web de l'application afin de récupérer les e-mails.

Accéder à la page de configuration

Pour accéder à la page de configuration de l'application User Identity Accessor pour Jira Cloud, procédez comme suit :

- Dans votre instance Jira Cloud, cliquez sur l'icône Settings (Paramètres) ⚙️ dans le menu de navigation.

- Sélectionnez Apps (Applications) dans le menu.

- Sur la page Apps administration (Administration des applications), recherchez votre application User Identity Accessor pour Jira Cloud dans la liste Manage apps (Gérer les applications).

Cliquez sur Configure (Configurer) ou sur le lien associé à votre application. La page de configuration dédiée à l'application s'ouvre dans Jira Cloud.

Configurer l'application User Identity Accessor pour Jira Cloud

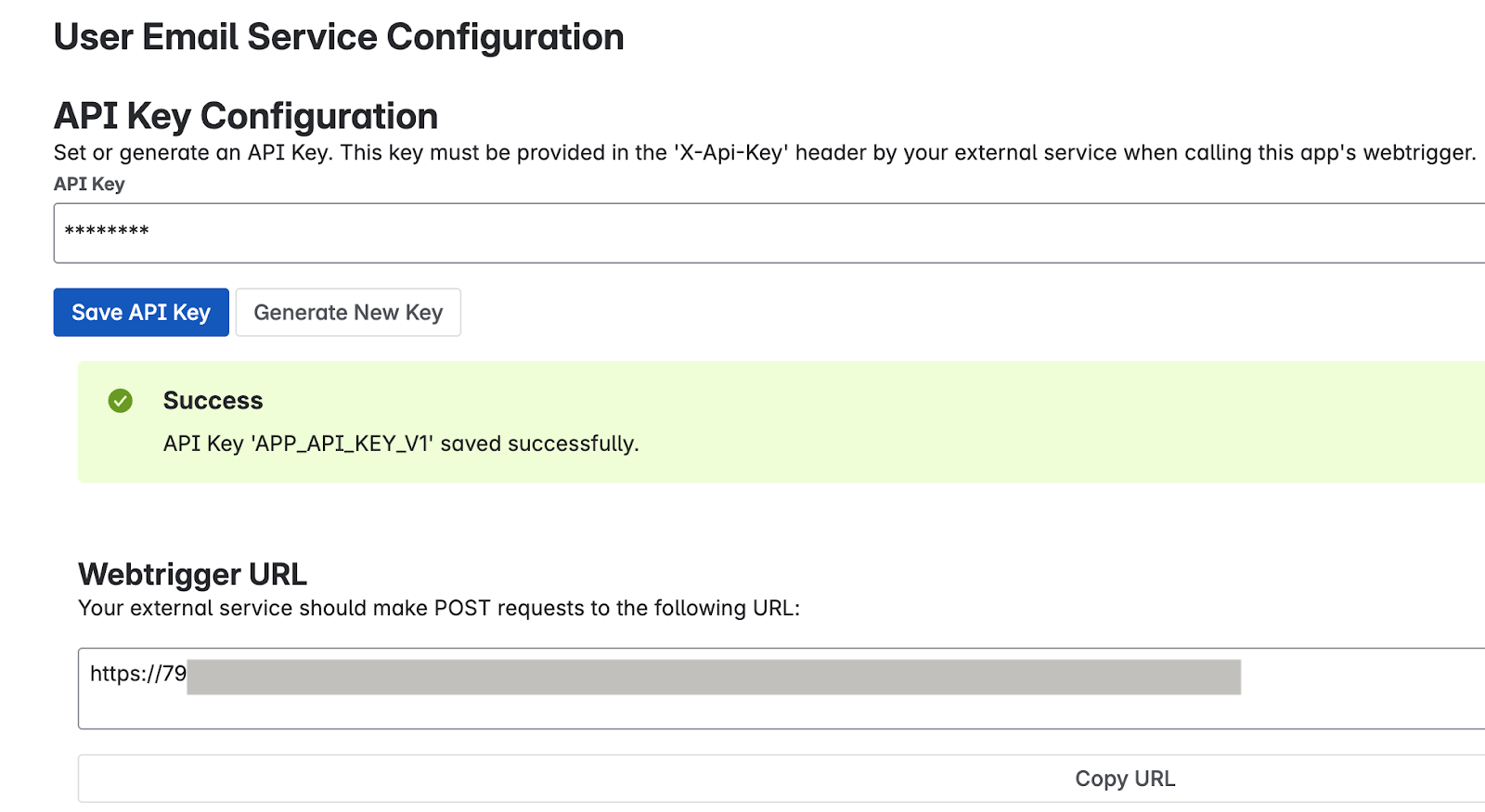

Configurer la clé API

Pour configurer la clé API sur la page de configuration, procédez comme suit :

Dans la section API Key Configuration (Configuration de la clé API), spécifiez la clé secrète pour authentifier les requêtes adressées au déclencheur Web de l'application. Vous pouvez authentifier les requêtes à l'aide de l'une des méthodes suivantes :

Saisissez votre propre clé : saisissez ou collez votre propre clé API unique et sécurisée dans le champ Clé API. Utilisez une clé d'au moins 20 à 30 caractères, avec un mélange de lettres majuscules et minuscules, de chiffres et de symboles.

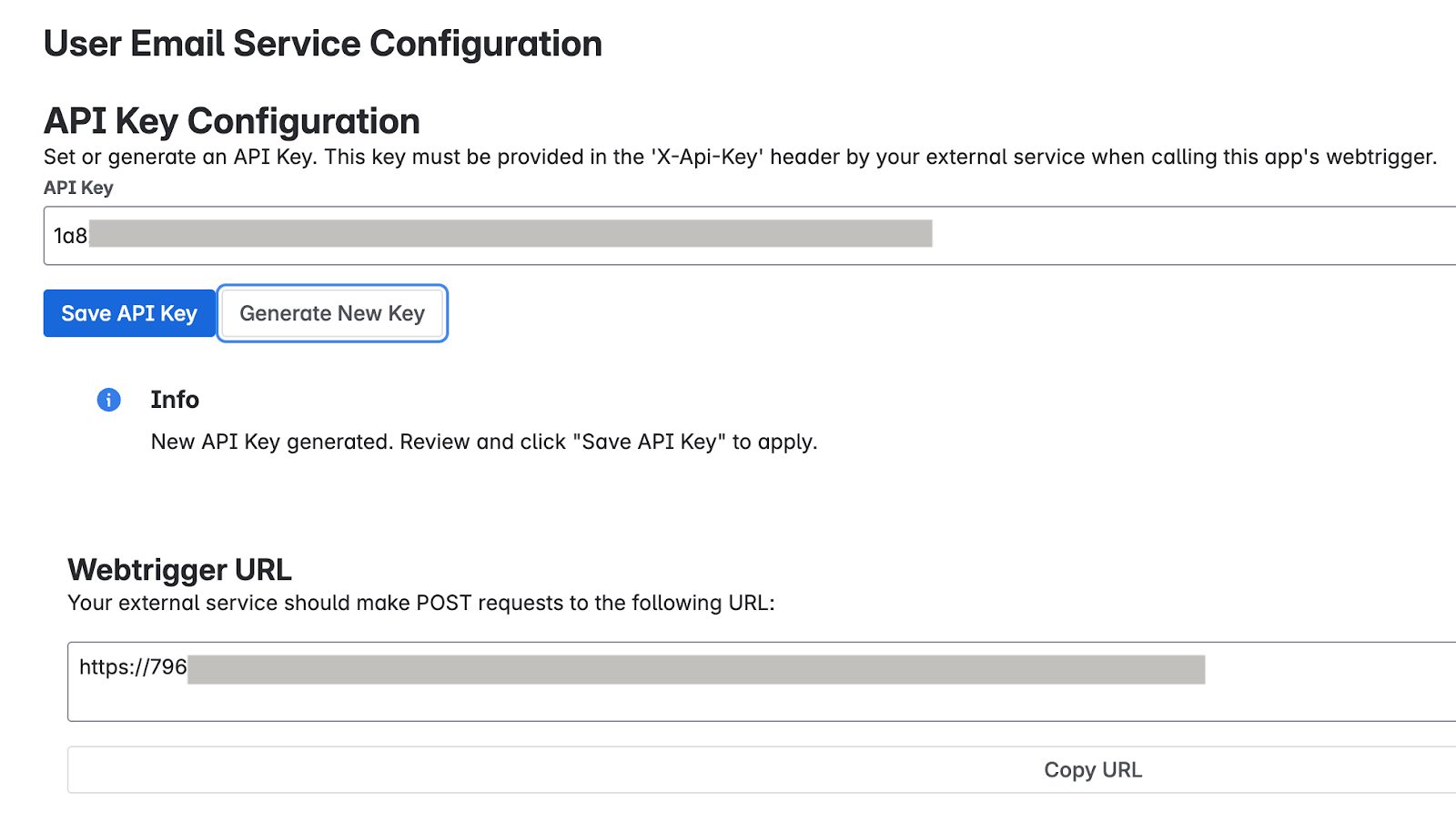

Saisissez votre propre clé Générez une clé : cliquez sur le bouton Generate New Key (Générer une nouvelle clé). Le système génère et affiche une clé aléatoire et sécurisée dans le champ.

Générer une clé Important : Copiez immédiatement la clé API affichée dans le champ. Pour des raisons de sécurité, il est possible que vous ne puissiez plus afficher la clé complète après l'avoir enregistrée ou quittée. Si vous l'avez perdue, vous devez en définir ou en générer une nouvelle.

Cliquez sur Save API Key (Enregistrer la clé API). Un message de confirmation indique que la clé a bien été enregistrée de manière sécurisée.

Tester la configuration de l'application

Vérifiez si l'application User Identity Accessor pour Jira Cloud est correctement configurée en envoyant une requête depuis votre système externe et en confirmant que les adresses e-mail des utilisateurs sont bien renvoyées.

Obtenir l'URL du déclencheur Web

- Sur la page Apps administration (Administration des applications), recherchez la section Webtrigger URL (URL du déclencheur Web), qui affiche l'URL unique spécifique à votre site Jira et à l'installation de cette application :

- Votre système externe doit appeler cette URL pour demander les adresses e-mail des utilisateurs.

- Exemple d'URL :

https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID, oùYOUR_INSTANCE_IDest l'identifiant de votre instance Jira Cloud etWEBTRIGGER_IDest l'identifiant unique du point de terminaison du déclencheur Web généré pour votre application.

- Cliquez sur le bouton Copy URL (Copier l'URL) ou copiez l'URL complète.

Configurer votre système externe

Configurez votre système externe qui doit récupérer les adresses e-mail des utilisateurs Jira avec la clé API et l'URL de déclencheur Web obtenues lors des étapes précédentes.

URL du point de terminaison : l'URL du déclencheur Web que vous avez copiée.

Méthode HTTP :

POSTEn-têtes obligatoires :

- Content-Type :

application/json X-Api-Key :

YOUR_API_KEYRemplacez

YOUR_API_KEYpar la clé API que vous avez définie ou générée dans la section Configurer la clé API.

- Content-Type :

Exemple de commande curl

Cet exemple montre comment appeler le déclencheur Web User Identity Accessor pour Jira Cloud, qui accepte un tableau d'ID de compte et renvoie les adresses e-mail.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

Remplacez :

YOUR_INSTANCE_IDpar l'ID de votre instance Jira Cloud.ENDPOINT_PATHpar le chemin d'accès au point de terminaison de l'API.YOUR_API_KEYpar la clé API que vous avez définie ou générée dans la section Configurer la clé API.ACCOUNT_IDpar les ID des comptes Atlassian que vous souhaitez cibler.

Réponse attendue

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

Remplacez :

ACCOUNT_ID_Xpar les ID de compte Atlassian réels.USER_EMAIL_Xpar les adresses e-mail des utilisateurs renvoyées par votre appel d'API.

Appliquer les bonnes pratiques de sécurité

Pour confirmer la sécurité de votre clé API, suivez ces recommandations :

- Stockez la clé API de manière sécurisée dans la configuration de votre connecteur Jira Cloud.

- Vérifiez que toutes les communications avec l'URL du webhook se font via HTTPS. Il s'agit de la valeur par défaut pour les déclencheurs Web User Identity Accessor pour Jira Cloud.

Assistance pour User Identity Accessor pour Jira Cloud

Des offres d'assistance sont disponibles auprès de Google pour l'application User Identity Accessor pour Jira Cloud. Elles peuvent inclure la maintenance et des mises à jour régulières pour que l'application reste à jour. Si vous rencontrez des problèmes ou si vous avez des questions spécifiques sur les fonctionnalités de l'application, contactez l'assistanceGoogle Cloud . Pour en savoir plus, consultez Bénéficier de Cloud Customer Care.