Google Distributed Cloud (GDC) 氣隙隔離解決方案提供公開金鑰基礎架構 (PKI) API,方便您取得網頁憑證。這個 API 支援多種使用者模式:

- 全代管:由 GDC PKI 基礎架構核發,並連結至 GDC 代管的自簽根憑證授權單位 (CA)。

- 自備憑證:您提供憑證集區,並附上預設萬用字元憑證。GDC 會為您的服務使用最相符的憑證。

- 透過 ACME 自備憑證:由您的 ACME 伺服器核發,供面向大眾的服務使用。

- 自備 SubCA:由 GDC PKI 基礎架構核發,並鏈結至您的 SubCA。您必須提供 SubCA,並讓 GDC 運作。

基礎架構 PKI 模式定義

本節將詳細說明各個 PKI 使用者模式。

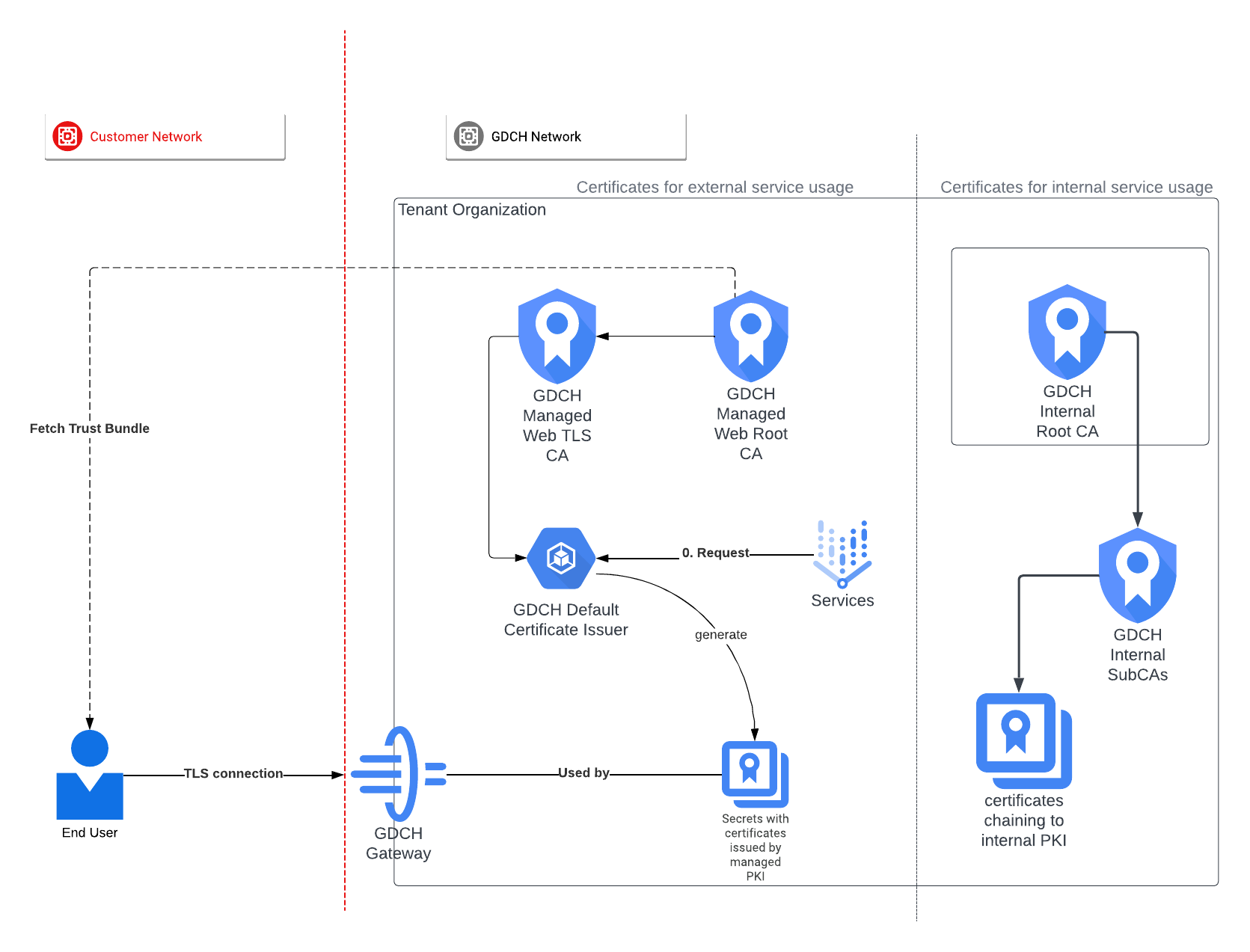

全代管模式 (預設模式)

在全代管模式中,每個機構管理員叢集都會依賴 GDC 公開金鑰基礎架構 (PKI) 發放憑證。建立新機構時,系統會預設套用這個模式。之後,您就可以切換至其他 PKI 模式。

使用這個模式時,您必須取得根 CA 並分配到環境中,才能建立信任關係。

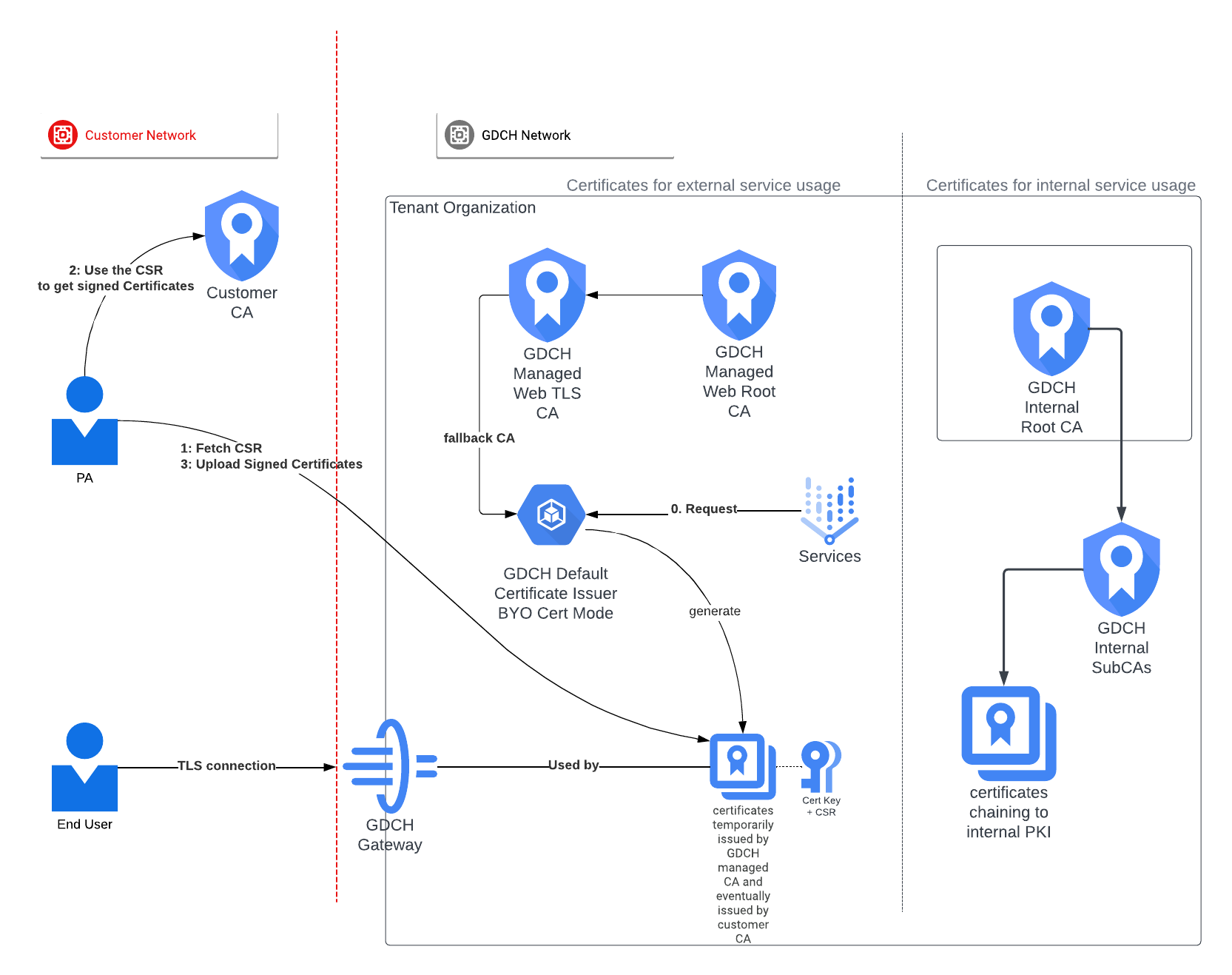

自備憑證模式

自備憑證模式支援使用外部或使用者管理的 CA 簽署葉子憑證。這個模式會為每個憑證要求產生憑證簽署要求 (CSR)。等待簽署期間,自備憑證模式會在集區中搜尋與憑證要求相符的現有客戶簽署憑證:

- 如果找不到相符的憑證,GDC 管理的備用 CA 會核發臨時憑證,供您立即使用。

- 如果找到相符的憑證,就會將該憑證做為目前要求的臨時憑證。

如要簽署 CSR,請按照下列步驟操作:

- 從

Certificate自訂資源狀態下載 CSR。 - 將簽署的憑證和外部 CA 憑證上傳至同一個

Certificate自訂資源,並更新spec欄位。

如要管理驗證作業及更換臨時憑證,Distributed Cloud 會使用上傳的憑證和外部 CA 更新憑證密鑰。您不必變更信任儲存區。

詳情請參閱「簽署自備憑證」。

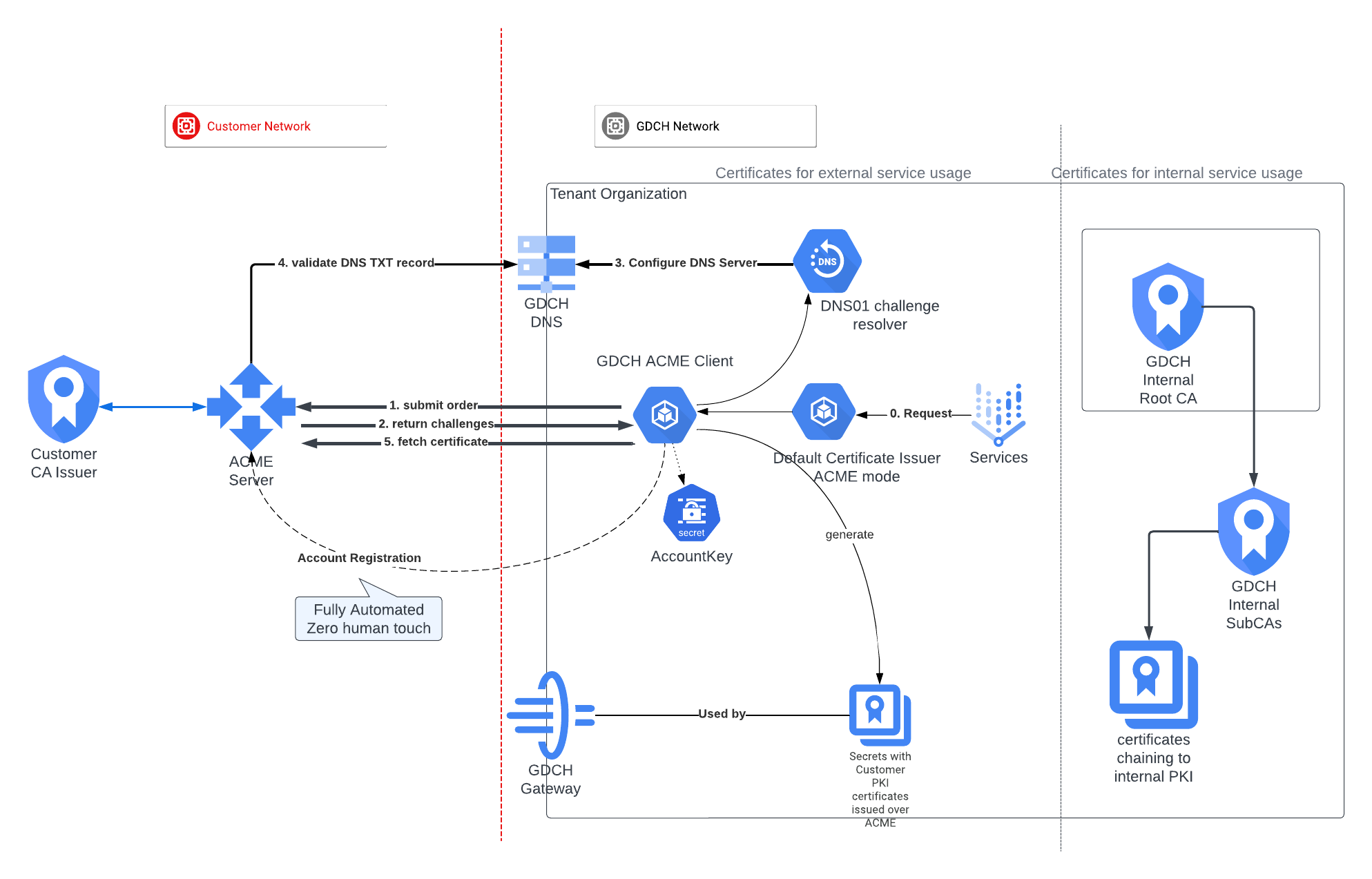

使用 ACME 模式自備憑證

使用 ACME 模式的自備憑證時,GDC 管理的 ACME 用戶端會部署在 Distributed Cloud 網站,並與 ACME 伺服器通訊;您在網站部署的 CA 也是如此。ACME 伺服器會使用 ACME 通訊協定要求、驗證及管理憑證。

ACME 通訊協定支援不同的驗證方式,例如 HTTP-01 和 DNS-01。這些驗證有助於證明網域擁有權,並自動取得憑證。Distributed Cloud 使用 DNS-01 驗證。透過這項驗證,Distributed Cloud 用戶端會將特定 DNS 記錄新增至網域的 DNS 區域。成功完成驗證後,ACME CA 會自動核發憑證。您不必變更信任儲存區。

如要進一步瞭解 ACME 通訊協定,請參閱 RFC 8555 的 Datatracker 公開文件:https://datatracker.ietf.org/doc/html/rfc8555。

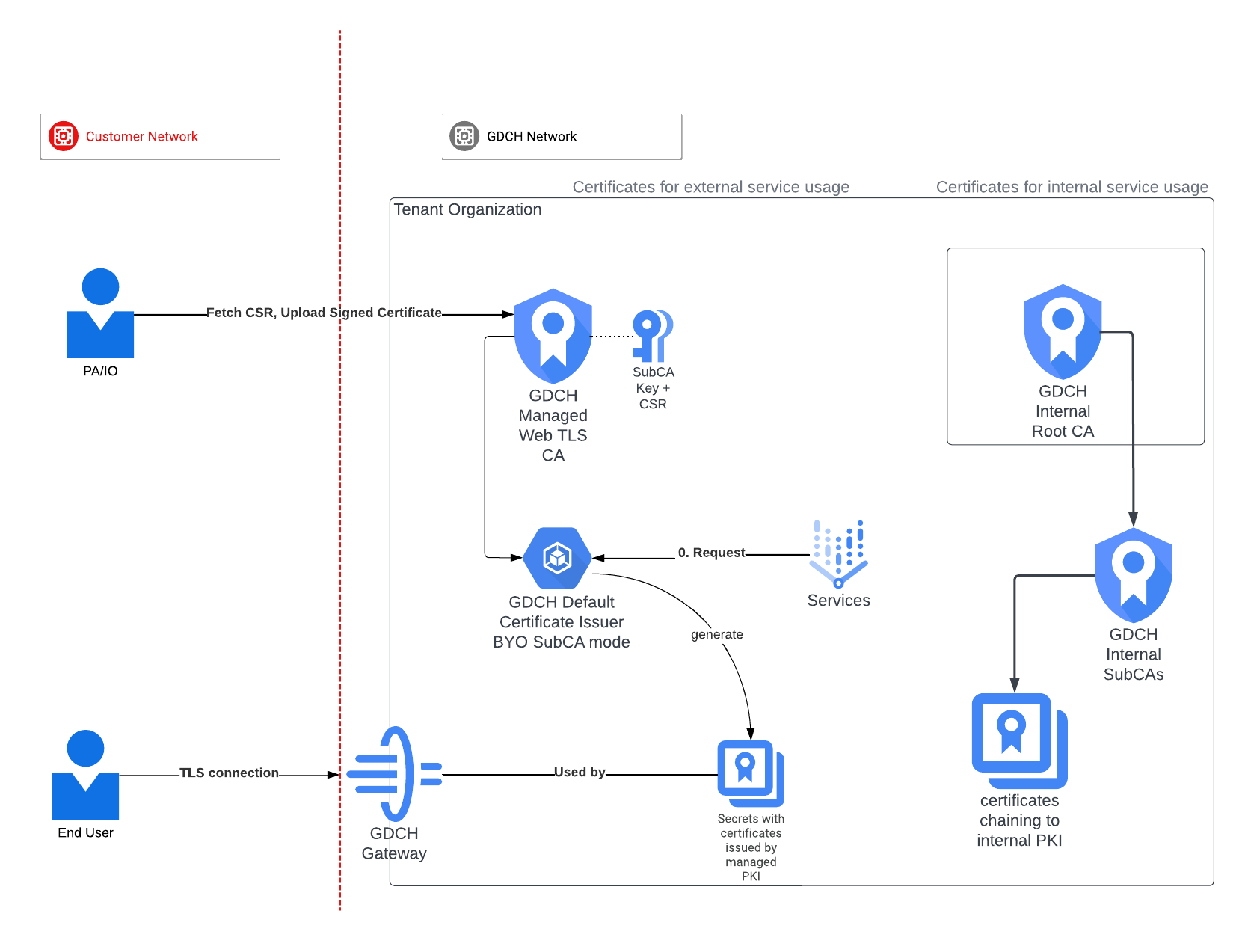

自備 SubCA 模式

在 BYO SubCA 模式下,SubCA 的 CSR 會在 Distributed Cloud 機構管理叢集中產生。您必須簽署 CSR 要求,並將簽署的憑證上傳至系統。詳情請參閱「簽署自備 SubCA 憑證」。您可以建立指向這個 SubCA 的自訂 CertificateIssuer 資源,並將其標示為預設 CertificateIssuer。

新建立的子 CA 會核發後續所有網路憑證。您不必變更信任儲存區。

改用其他 PKI 模式

PKI API 支援從預設的完全管理模式,轉換為其他支援的自訂模式。詳情請參閱轉換至不同 PKI 模式。