本页面介绍了 Looker (Google Cloud Core) 实例的网络配置选项。

您可以在创建实例期间设置实例的网络配置。最好在开始创建实例之前确定要使用的网络选项。此页面还可帮助您确定哪种选项最适合贵组织的需求。

概览

Looker (Google Cloud Core) 提供以下网络配置选项:

- 使用公共安全连接:使用可从外部互联网访问的 IP 地址的实例。

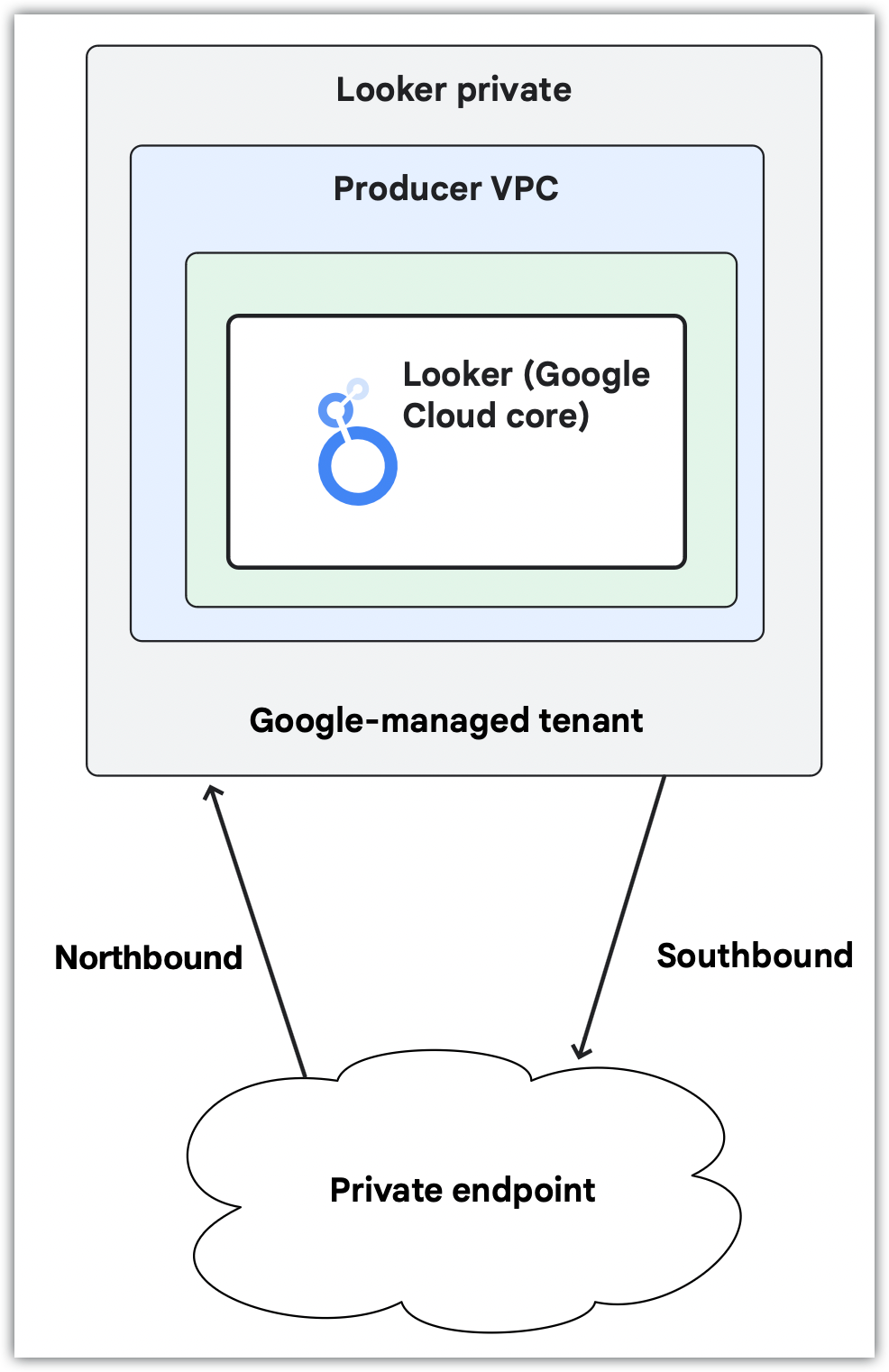

使用专用连接:专用连接使用专用网络来访问 Looker (Google Cloud Core) 实例以及从 Looker (Google Cloud Core) 实例进行访问。您可以通过以下两种方式使用专用网络:

- Private Service Connect:启用 Private Service Connect 的实例使用 Google 托管的内部虚拟私有云 (VPC) IP 地址,并使用 Private Service Connect 以私密方式连接到 Google 和第三方服务。

- 专用服务访问通道:启用专用服务访问通道的实例使用 Google 托管的内部虚拟私有云 (VPC) IP 地址,并通过专用服务访问通道以私密方式连接到 Google 和第三方服务。

使用混合连接:支持以下配置的实例:使用公开 IP 地址进行入站流量处理,使用内部的 Google 托管 VPC IP 地址以及专用服务访问通道或 Private Service Connect 进行出站流量处理。

在考虑 Looker (Google Cloud Core) 实例的网络配置时,以下信息可能有助于您做出决定:

- 必须在创建实例时设置网络配置。配置为公共安全连接的实例在创建后无法更改。配置为混合连接的实例可以更改为专用连接,或者具有专用连接的实例可以在创建后更改为混合连接配置。

- 功能提供情况因网络选项而异。如需了解详情,请参阅 Looker (Google Cloud Core) 中的功能可用性文档页面。

- 无论网络配置如何,与 BigQuery 的所有连接都通过 Google 的专用网络进行。

- 如果为单点登录配置了第三方身份提供方,用户的浏览器会与该身份提供方通信,然后重定向到 Looker (Google Cloud Core) 实例。只要重定向网址可通过用户的网络访问,第三方身份提供商就适用于所有网络配置。

另请参阅此文档页面中如何选择联网选项部分中的表格,详细了解如何为您的团队确定合适的联网配置。

公共安全连接

以公共安全连接实例部署的 Looker (Google Cloud Core) 可通过外部可访问互联网的 IP 地址进行访问。在此配置中,除了 Looker (Google Cloud Core) 出站(南向)访问互联网端点之外,还支持 Looker (Google Cloud Core) 的入站(北向)流量。此配置类似于由 Looker 托管的 Looker(原始版本)实例的配置。

公共安全连接仅允许 HTTPS 流量进入 Looker (Google Cloud Core)。当 CNAME 更新且 Google 可以找到 DIG 记录时,Google 会自动预配 SSL 证书。此证书每四个月会自动轮换一次。如需通过公共安全连接从 Looker (Google Cloud Core) 实例安全地连接到外部数据库,您可以设置加密的 SSL 连接。

公共安全连接配置设置和连接起来非常简单,不需要高级网络配置或专业知识。

如需创建 Looker (Google Cloud Core) 公共安全连接实例,请参阅创建 Looker (Google Cloud Core) 公共安全连接实例文档页面。

专用连接

配置为使用专用连接的 Looker (Google Cloud Core) 实例使用 Google 托管的内部 VPC IP 地址。您可以使用此地址与能够访问 VPC 的其他资源进行通信。专用连接可让您不必通过公共互联网或使用外部 IP 地址即可访问服务。由于专用连接不需要遍历互联网,因此通常可缩短延迟时间并限制攻击途径。

在专用连接配置中,内部证书完全由 Google 管理,不会向任何人公开。如果您要预配具有自定义证书的专用连接实例,则无需管理内部专用证书。请改用您自己的自定义证书,并确保该证书的轮换得到维护。

在专用连接配置中,Looker (Google Cloud Core) 没有公开网址。您可以控制所有入站(北向)流量,并且所有出站(南向)流量都将通过您的 VPC 路由。

如果您的实例仅使用专用连接,则需要进行额外配置,才能设置自定义网域并允许用户访问该实例;使用某些 Looker (Google Cloud Core) 功能;或连接到外部资源(例如 Git 提供商)。内部网络专业知识有助于规划和执行此配置。

Looker (Google Cloud Core) 支持以下两种专用连接选项:

必须在创建实例时决定是使用专用服务访问通道还是 Private Service Connect。

Private Service Connect

必须在创建实例时设置将 Private Service Connect 与 Looker (Google Cloud Core) 搭配使用。

与 Looker (Google Cloud Core) 搭配使用时,Private Service Connect 与专用服务访问通道的不同之处如下:

- 端点和后端支持公共或私有访问方法。

- Looker (Google Cloud Core)可以连接到可通过 Private Service Connect 访问的其他 Google 服务,例如 Cloud SQL。

- 无需分配大型 IP 块。

- 直接连接允许进行传递性通信。

- 无需与其他服务共享网络。

- 支持多租户。

- 支持全球访问权限。

- 支持为自定义网域使用 Google 管理的证书。

内部网络专业知识有助于规划和执行 Private Service Connect 配置。

如需详细了解 Private Service Connect 实例,请参阅将 Private Service Connect 与 Looker (Google Cloud Core) 搭配使用文档页面。

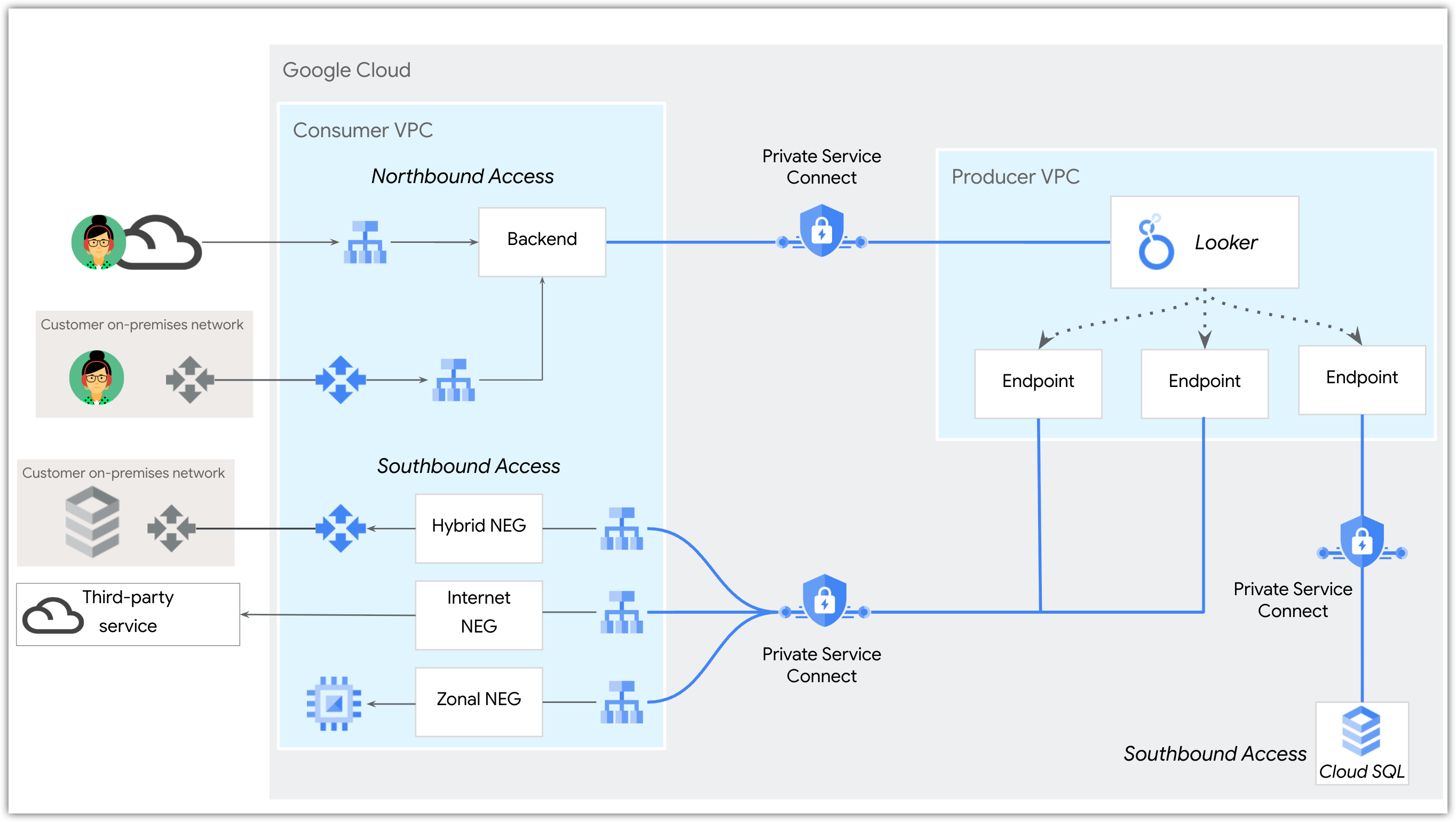

通过 Private Service Connect 访问 Looker (Google Cloud Core) 实例

Private Service Connect 后端可用于以私密方式访问 Looker (Google Cloud Core) Private Service Connect 实例,也可用于通过公共互联网访问 Looker (Google Cloud Core)。

受控原生出站流量

Looker (Google Cloud Core) 使用受控的原生出站流量来简化互联网 (HTTPS) 出站流量连接,从而为基于 Private Service Connect 的部署提供内置的代管式解决方案。受控原生出站流量无需在虚拟私有云 (VPC) 中创建用于互联网出站流量的提供方服务。受控原生出站路由通过 Google 管理的 Looker VPC 路由互联网流量,可带来多项关键优势,主要侧重于简化配置并提升安全环境中客户的易用性。

受控原生出站的主要优势如下:

- 降低配置复杂性:通过移除部署负载平衡器和 NAT 网关或为 Private Service Connect 提供方服务分配子网空间等前提条件,简化了配置。受控原生出站流量由 Looker (Google Cloud Core) 管理,以实现 HTTPS 互联网出站流量。

- 无需复杂的变通方法:提供了一种简化的方式来连接到 Marketplace 等服务,而无需部署网络基础设施。

- 支持关键的外部服务:针对客户指定的完全限定域名 (FQDN)(例如 Looker 管理的 Marketplace、github.com 和 gitlab.com)启用可配置的原生出站流量。

选择受控原生出站流量时,请考虑以下事项:

- 受控原生出站流量支持公共端点的 HTTPS 互联网出站流量。

- 流向受限 VIP 支持的 Google API 的流量会自动通过受控的原生出站流量进行路由。对于受限 VIP 不支持的 Google API,您可以添加全局 FQDN 出站规则,以允许使用受控原生出站流量访问该 API。

- 如果您的 Looker (Google Cloud Core)实例位于 VPC Service Controls 边界内,VPC Service Controls 会阻止受控的本地出站流量流向 VPC Service Controls 不支持的 Google API。这些服务必须作为提供方服务发布,并且可以通过将服务添加到本地 FQDN 许可名单,允许通过 Private Service Connect 传输流量。Google Maps API 就是此类服务的一个示例。

- 受控原生出站流量不支持 Looker Action Hub。

- 通过将非 Google 服务的出站连接添加到全局 FQDN 许可名单,可以使用受控的原生出站流量。

如需比较使用受控原生出站流量的出站连接与使用 Private Service Connect 发布的服务的出站连接,请参阅受控原生出站流量与 Private Service Connect 连接的比较部分。

使用 Private Service Connect 连接到外部服务

Looker (Google Cloud Core) Private Service Connect 实例可以使用端点连接到 Google Cloud 或外部资源。如果资源是外部资源,则还需要设置网络端点组 (NEG) 和负载均衡器。此外,每个出站连接都必须连接到使用 Private Service Connect 发布的唯一服务。在 Looker (Google Cloud Core) 端,每个唯一的出站连接都必须通过本地 FQDN 设置创建,并针对要连接的每个服务进行维护。

如需查看使用 Private Service Connect 连接到外部服务的示例,请参阅 Looker PSC 南向 HTTPS Internet NEG Codelab。

如需比较 Private Service Connect 的出站连接类型,请参阅受控原生出站流量与 Private Service Connect 连接部分。

受控原生出站流量与 Private Service Connect 连接

下表比较了通过受控原生出站流量或通过南向 Private Service Connect 连接连接到外部服务的关键功能。

| 功能 | 受控原生出站流量 | 使用 Private Service Connect 的南向连接 |

|---|---|---|

| 主要目标 | 简化了对特定常见公共外部服务(例如 Marketplace、GitHub)的访问配置。 | 使 Looker (Google Cloud Core)能够充当服务使用者,与 VPC、多云网络或互联网中的服务建立通信。 |

| 管理和复杂性 | 一项托管式内置 Looker (Google Cloud Core) Private Service Connect 功能,旨在消除复杂的网络知识要求。 | 需要客户手动进行详细配置,以设置南向连接。 |

| 定向服务 | 专为 HTTPS 网络出站服务(例如,Marketplace、github.com、gitlab.com)而设计 | 支持各种出站服务(包括私有服务和公共服务),包括 Google 管理的数据库(例如 Cloud SQL)、本地数据库和自行管理的服务。 |

专用服务访问通道

使用 Looker (Google Cloud Core) 时,必须在创建实例时设置专用服务访问通道专用连接。Looker (Google Cloud Core) 实例可以选择在其专用(专用服务访问通道)连接中包含公共安全连接。创建使用专用服务访问通道的实例后,您可以向该实例添加或移除专用连接。

如需创建专用(专用服务访问通道)连接,您必须在 VPC 中为 Looker (Google Cloud Core) 分配 /22 CIDR 范围。

如需设置用户对仅使用专用(专用服务访问通道)连接的实例的访问权限,您必须设置自定义网域,并根据组织的需求配置对该网域的访问权限。如需连接到外部资源,您需要进行额外配置。内部网络专业知识有助于规划和执行此配置。

如需创建 Looker (Google Cloud Core) 专用服务访问实例,请参阅创建专用连接实例文档页面。

混合连接配置

使用专用服务访问通道或 Private Service Connect 进行专用连接的 Looker (Google Cloud Core) 实例支持混合连接配置。

使用专用服务访问通道且具有混合连接的 Looker (Google Cloud Core) 实例具有公开网址,并且所有入站(北向)流量都将通过使用 HTTPS 的公开连接。出站(南向)流量通过您的 VPC 路由,您可以配置该 VPC 以仅允许使用 HTTPS 或加密的专用连接流量。所有传输中的流量均经过加密。

已启用 Private Service Connect 的 Looker (Google Cloud Core) 实例使用客户定义的 IP 地址,该地址可在 VPC 中用于入站流量。与 VPC 及本地或多云工作负载的通信使用您为出站流量部署的服务附件。

混合连接配置可让您使用一些Looker (Google Cloud Core) 功能,这些功能不适用于专用连接配置,例如关联表格 BI 连接器。

如何选择网络选项

下表显示了不同网络选项的功能可用性。

| 网络要求 | |||||

|---|---|---|---|---|---|

| 功能 | 公共安全连接 | 混合连接 (PSA) | 专用连接 (PSA) | 混合连接 (PSC) | 专用连接 (PSC) |

| 需要分配 IP 范围才能创建实例 | 否 | 是(每个实例、每个区域 /22)

|

是(每个实例、每个区域 /22)

|

否 | 否 |

| Cloud Armor | 可以。Looker (Google Cloud Core) 使用由 Google 管理的默认 Cloud Armor 规则。这些规则不可配置。 | 可以。Looker (Google Cloud Core) 使用由 Google 管理的默认 Cloud Armor 规则。这些规则不可配置。 | 否 | 可以。Looker (Google Cloud Core) 使用由 Google 管理的默认 Cloud Armor 规则。这些规则不可配置。 | 支持客户管理的区域级外部应用负载平衡器、Private Service Connect 后端和客户管理的 Google Cloud Armor |

| 自定义网域 | 是 | 支持以公开网址形式提交 | 是 | 支持以公开网址形式提交 | 是 |

| 入站访问权限 | |||||

| 功能 | 公共安全连接 | 混合连接 (PSA) | 专用连接 (PSA) | 混合连接 (PSC) | 专用连接 (PSC) |

| 公共互联网 | 是 | 是 | 否 | 支持 Google 管理的区域级外部应用负载平衡器 | 支持客户管理的区域级外部应用负载平衡器、Private Service Connect 后端和自定义网域 |

| VPC 对等互连(专用服务访问通道) | 否 | 是 | 是 | 否 | 否 |

| 基于 PSC 的路由 | 否 | 否 | 否 |

支持以下设备:

支持全球访问(通过增强型服务连接 URI),让您可以从实例所在区域以外的其他区域访问实例。 |

|

| 混合网络 | 否 | 是 | 是 | 是 | 是 |

| 出站访问权限 | |||||

| 功能 | 公共安全连接 | 混合连接 (PSA) | 专用连接 (PSA) | 混合连接 (PSC) | 专用连接 (PSC) |

| 互联网 | 是 | 否 | 否 | 支持区域级 TCP 代理内部负载均衡器、互联网 NEG 和 Cloud NAT 网关。 | |

| VPC 对等互连(专用服务访问通道) | 否 | 是 | 是 | 否 | 否 |

| 基于 Private Service Connect 的路由 | 否 | 否 | 否 | 支持区域级 TCP 代理内部负载均衡器和混合 NEG | |

| 混合网络(多云和本地) | 否 | 是 | 是 | 支持区域级 TCP 代理内部负载均衡器、混合 NEG 和 Google Cloud 网络产品 | |

| 应用 | |||||

| 功能 | 公共安全连接 | 混合连接 (PSA) | 专用连接 (PSA) | 混合连接 (PSC) | 专用连接 (PSC) |

| GitHub | 是 | 支持使用 TCP 代理内部负载均衡器和互联网 NEG | 可以。如需查看示例,请参阅 Looker PSC 南向 HTTPS 互联网 NEG Codelab。 | ||

| GitHub Enterprise | 否 | 是 | 是 | 是 | 是 |

| Cloud SQL | 是 | 支持与 Looker (Google Cloud Core) 部署在同一 VPC 中的 Cloud SQL | 是 | 是 | 是 |

| BigQuery | 是 | 是 | 是 | 是 | 是 |

| 嵌入 | 是 | 是 | 是 | 是 | 是 |

| Marketplace | 是 | 否 | 否 | 否 | 否 |

| 关联工作表 | 是 | 是 | 否 | 是 | 否 |

| SMTP | 是 | 是 | 是 | 可以。需要出站连接。 | |

| 优势 | |||||

| 功能 | 公共安全连接 | 混合连接 (PSA) | 专用连接 (PSA) | 混合连接 (PSC) | 专用连接 (PSC) |

| 优势 |

|

|

|

|

|

| 注意事项 | |||||

| 功能 | 公共安全连接 | 混合连接 (PSA) | 专用连接 (PSA) | 混合连接 (PSC) | 专用连接 (PSC) |

| 注意事项 | 如果您想要自定义网址,则必须配置完全限定域名(例如 looker.examplepetstore.com)。您无法使用 examplepetstore.looker.com 等自定义网址。

|

|

|

|

|

后续步骤

- 创建公共安全连接 Looker (Google Cloud Core) 实例

- 将 Private Service Connect 与 Looker (Google Cloud Core) 搭配使用

- 创建 Looker (Google Cloud Core) 专用连接 Private Service Connect 实例

- 按照教程操作,了解如何从 PSC 向 GitHub 执行出站 HTTPS 连接。

- 创建专用连接(专用服务访问权限)Looker (Google Cloud Core) 实例