このページでは、Looker(Google Cloud コア)インスタンスのネットワーク構成オプションについて説明します。

インスタンスのネットワーク構成は、インスタンスの作成時に設定します。インスタンスの作成プロセスを開始する前に、使用するネットワーキング オプションを決定することをおすすめします。組織のニーズに最も適したオプションを判断するために、このページを約立てることもできます。

概要

Looker(Google Cloud コア)では、次のネットワーク構成オプションを使用できます。

- パブリック セキュア接続を使用する: インターネットにアクセスできる外部 IP アドレスを使用するインスタンス。

プライベート接続を使用する: プライベート接続は、Looker(Google Cloud コア)インスタンスへのアクセスと Looker(Google Cloud コア)インスタンスからのアクセスにプライベート ネットワークを使用します。プライベート ネットワークを使用するには、次の 2 つのオプションがあります。

- Private Service Connect: Private Service Connect が有効になっているインスタンスは、Google がホストする内部 Virtual Private Cloud(VPC)IP アドレスを使用し、Private Service Connect を使用して Google サービスとサードパーティ サービスにプライベートに接続します。

- 限定公開サービス アクセス: 限定公開サービス アクセスが有効になっているインスタンスは、Google がホストする内部 Virtual Private Cloud(VPC)IP アドレスを使用し、限定公開サービス アクセスを使用して Google サービスとサードパーティ サービスにプライベートに接続します。

ハイブリッド接続を使用する: 上り(内向き)でパブリック IP アドレスをサポートし、下り(外向き)で Google がホストする内部 VPC IP アドレスおよび限定公開サービス アクセスまたは Private Service Connect をサポートするインスタンス。

以下の情報は、Looker(Google Cloud コア)インスタンスのネットワーク構成を検討する際に役立てることができます。

- ネットワーク構成は、インスタンスの作成時に設定する必要があります。パブリック セキュア接続用に構成されたインスタンスは、インスタンスの作成後に変更できません。ハイブリッド接続用に構成されたインスタンスはプライベート接続に変更できます。また、プライベート接続を使用するインスタンスは、インスタンスの作成後にハイブリッド接続構成に変更できます。

- 利用できる機能はネットワーク オプションによって異なります。詳細については、Looker(Google Cloud コア)で利用できる機能ドキュメント ページをご覧ください。

- BigQuery への接続はすべて、ネットワーク構成に関係なく Google のプライベート ネットワークを経由します。

- サードパーティの ID プロバイダがシングル サインオン用に構成されている場合、ユーザーのブラウザは ID プロバイダと通信し、その後に Looker(Google Cloud コア)インスタンスにリダイレクトされます。リダイレクト URL にユーザーのネットワーク経由でアクセスできる限り、サードパーティ ID プロバイダはすべてのネットワーキング構成で機能します。

チームに適したネットワーキング構成を決定する方法について詳しくは、このドキュメント ページのネットワーキング オプションの選択方法のセクションの表をご覧ください。

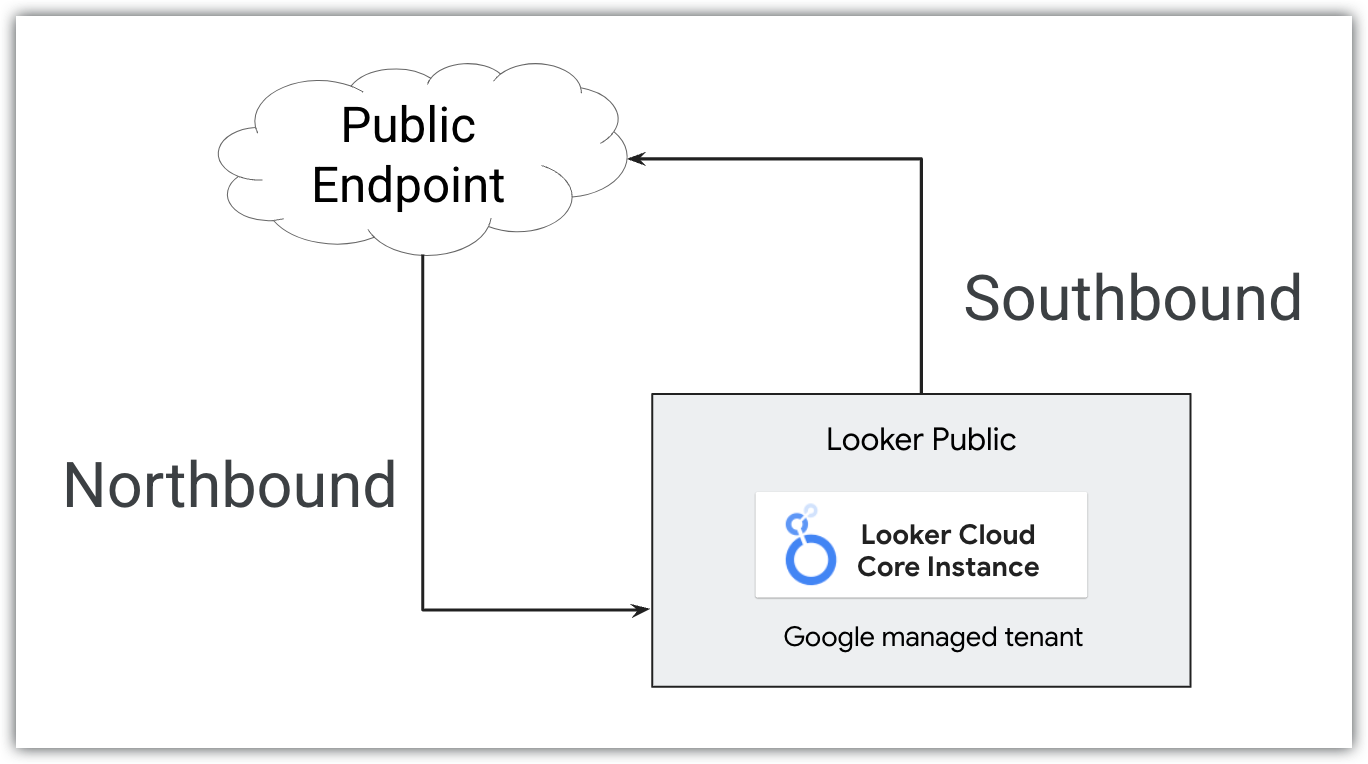

一般公開の安全な接続

パブリック セキュア接続インスタンスとしてデプロイされた Looker(Google Cloud コア)には、インターネットにアクセス可能な外部 IP アドレスからアクセスできます。この構成では、Looker(Google Cloud コア)からインターネット エンドポイントへの下り(外向き)アクセスに加えて、Looker(Google Cloud コア)への上り(内向き)トラフィックがサポートされます。この構成は、Looker でホストされている Looker(オリジナル)インスタンスの構成に似ています。

パブリック セキュア接続では、HTTPS トラフィックのみが Looker(Google Cloud コア)に許可されます。CNAME が更新され、Google が DIG レコードを見つけることができる場合、Google は SSL 証明書を自動的にプロビジョニングします。この証明書は 4 か月ごとに自動的にローテーションされます。パブリック セキュア接続の Looker(Google Cloud コア)インスタンスから外部データベースに安全に接続するには、暗号化された SSL 接続を設定します。

パブリック セキュア接続の構成は簡単に設定して接続でき、高度なネットワーク構成や専門知識は必要ありません。

Looker(Google Cloud コア)パブリック セキュア接続インスタンスを作成するには、パブリック セキュア接続 Looker(Google Cloud コア)インスタンスを作成するのドキュメント ページをご覧ください。

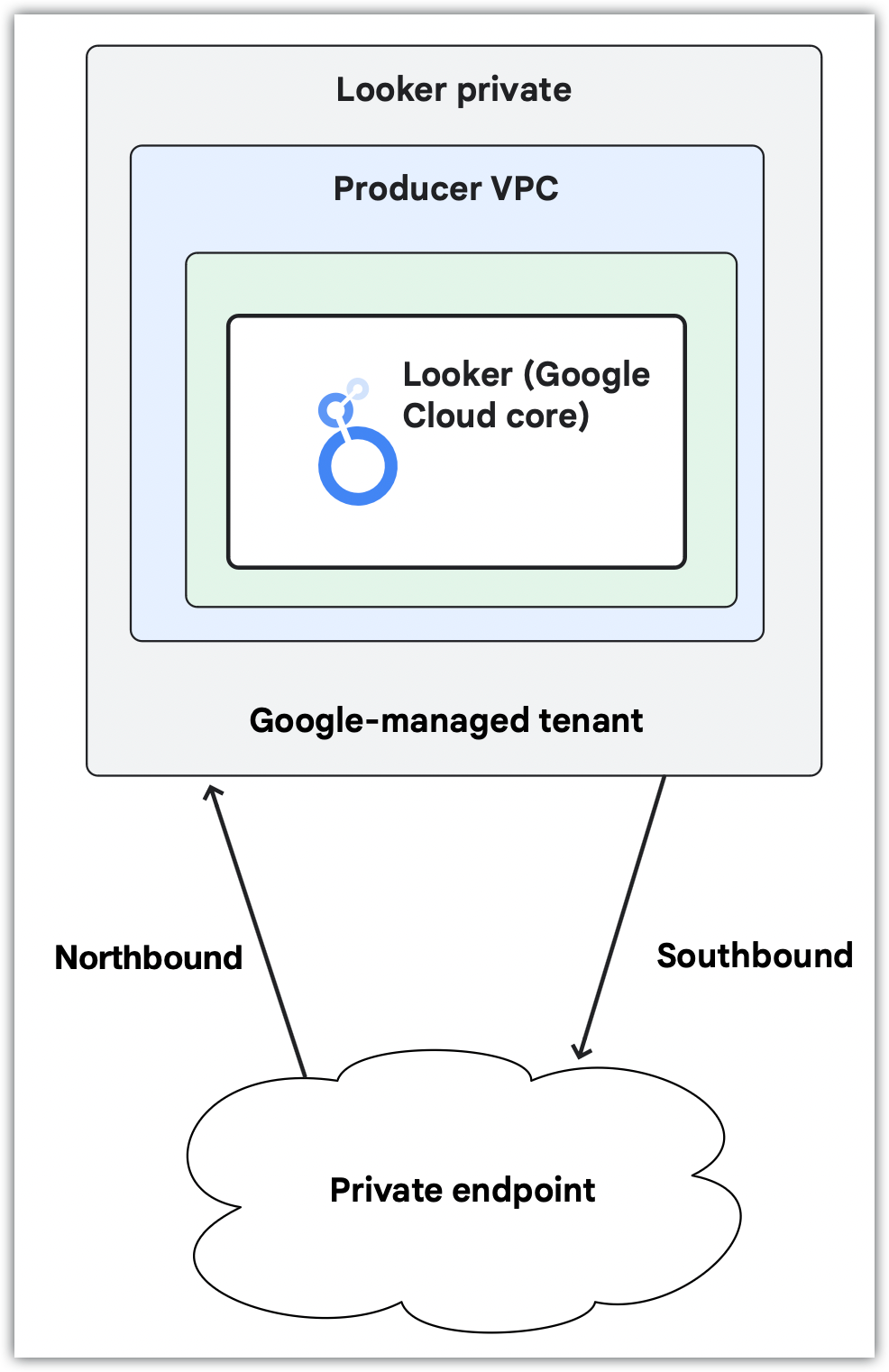

プライベート接続

プライベート接続を使用するように構成された Looker(Google Cloud コア)インスタンスは、Google がホストする内部 VPC IP アドレスを使用します。このアドレスを使用して、VPC にアクセスできる他のリソースと通信できます。プライベート接続を使用すると、公共のインターネットまたは外部 IP アドレスを使用せずにサービスに到達できます。プライベート接続の場合はインターネットを経由しないため、通常はレイテンシが小さくなり、攻撃ベクトルが制限されます。

プライベート接続構成では、内部証明書は Google によって完全に管理され、誰にも公開されません。カスタム証明書を使用してプライベート接続インスタンスをプロビジョニングする場合、内部プライベート証明書を管理する必要はありません。代わりに、独自のカスタム証明書を使用し、その証明書のローテーションが維持されるようにします。

プライベート接続の構成では、Looker(Google Cloud コア)にパブリック URL はありません。すべてのインバウンド(ノースバウンド)トラフィックを制御し、すべてのアウトバウンド(サウスバウンド)トラフィックが VPC 経由でルーティングされます。

インスタンスでプライベート接続のみを使用している場合は、カスタム ドメインとインスタンスへのユーザー アクセスを設定する、一部の Looker(Google Cloud コア)機能を使用する、Git プロバイダなどの外部リソースに接続するなどのために、追加の構成が必要になります。この構成を計画して実行するには、社内ネットワークに関する専門知識が役立ちます。

Looker(Google Cloud コア)は、プライベート接続用の以下の 2 つのオプションをサポートしています。

限定公開サービス アクセスと Private Service Connect の使用は、インスタンスの作成時に決定する必要があります。

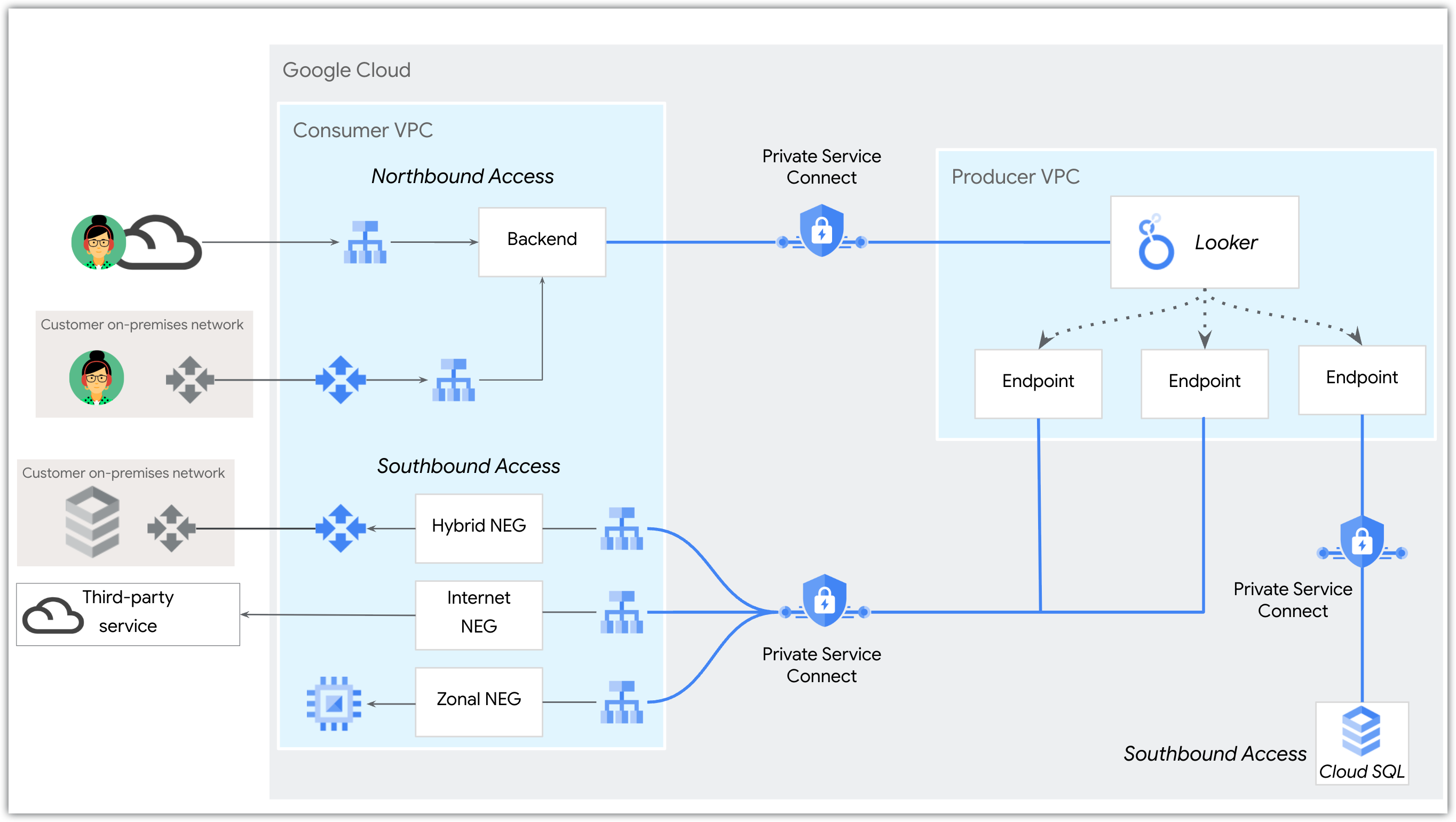

Private Service Connect

Looker(Google Cloud コア)で Private Service Connect を使用する場合は、インスタンスの作成時に設定する必要があります。

Looker(Google Cloud コア)で使用する場合、Private Service Connect は限定公開サービス アクセスと次の点で異なります。

- エンドポイントとバックエンドは、パブリックまたはプライベートのアクセス方法をサポートします。

- Looker(Google Cloud コア)は、Private Service Connect を介してアクセスできる Cloud SQL などの他の Google サービスに接続できます。

- 大規模な IP ブロックを割り当てる必要はありません。

- 直接接続では、推移的通信が可能です。

- 他のサービスとネットワークを共有する必要はありません。

- マルチテナンシーをサポートしています。

- グローバル アクセスをサポートしています。

- カスタム ドメインの Google マネージド証明書をサポートします。

Private Service Connect の構成を計画して実行するには、社内ネットワークに関する専門知識が役立ちます。

Private Service Connect インスタンスの詳細については、Looker(Google Cloud コア)で Private Service Connect を使用するドキュメント ページをご覧ください。

Private Service Connect を使用して Looker(Google Cloud コア)インスタンスにアクセスする

Private Service Connect のバックエンドを使用して、Looker(Google Cloud コア)の Private Service Connect インスタンスに非公開でアクセスしたり、パブリック インターネット経由で Looker(Google Cloud コア)にアクセスしたりできます。

制御されたネイティブ下り(外向き)

Looker(Google Cloud コア)は、制御されたネイティブ下り(内向き)を使用して、Private Service Connect ベースのデプロイ用の組み込みのマネージド ソリューションを提供することで、インターネット(HTTPS)下り(内向き)接続を簡素化します。制御されたネイティブ下り(外向き)により、Virtual Private Cloud(VPC)でインターネット下り(外向き)用のプロデューサー サービスを作成する必要がなくなります。制御されたネイティブ下り(外向き)ルートは、インターネット トラフィックを Google マネージド Looker VPC 経由でルーティングします。これにより、主に安全な環境を使用しているお客様の構成の簡素化とユーザビリティの向上に重点を置いた、いくつかの重要なメリットが得られます。

制御されたネイティブ下りの主なメリットは次のとおりです。

- 構成の複雑さを軽減する: ロードバランサや NAT ゲートウェイのデプロイ、Private Service Connect プロデューサー サービスのサブネット スペースの割り当てなどの前提条件が不要になるため、構成が簡素化されます。制御されたネイティブ下り(外向き)は、HTTPS インターネット下り(外向き)を容易にするために Looker(Google Cloud コア)によって管理されます。

- 複雑な回避策が不要になる: ネットワーク インフラストラクチャをデプロイせずに、Marketplace などのサービスに接続する簡単な方法を提供します。

- 主要な外部サービスをサポート: Looker マネージド Marketplace、github.com、gitlab.com など、顧客が指定した完全修飾ドメイン名(FQDN)に対して構成可能なネイティブ下り(外向き)を有効にします。

制御されたネイティブ下り(外向き)を選択する場合は、次の点を考慮してください。

- 制御されたネイティブ下り(外向き)は、パブリック エンドポイントの HTTPS インターネット下り(外向き)をサポートしています。

- 制限付き VIP でサポートされている Google API へのトラフィックは、制御されたネイティブ下り(外向き)経由で自動的に転送されます。制限付き VIP でサポートされていない Google API の場合は、グローバル FQDN 下り(外向き)ルールを追加して、制御されたネイティブ下り(外向き)を使用してその API へのトラフィックを許可できます。

- Looker(Google Cloud コア)インスタンスが VPC Service Controls 境界内にある場合、VPC Service Controls は、制御されたネイティブ下り(外向き)トラフィックを VPC Service Controls でサポートされていない Google API にブロックします。これらのサービスはプロデューサー サービスとして公開する必要があります。また、サービスをローカル FQDN 許可リストに追加することで、Private Service Connect を介したトラフィックを許可できます。このようなサービスの例として、Google Maps API があります。

- Looker Action Hub は、制御されたネイティブ下り(外向き)ではサポートされていません。

- Google 以外のサービスへのアウトバウンド接続では、グローバル FQDN 許可リストに追加することで、制御されたネイティブ下り(外向き)を使用できます。

制御されたネイティブ下り(外向き)または Private Service Connect 公開サービスを使用するアウトバウンド接続の比較については、制御されたネイティブ下り(外向き)接続と Private Service Connect 接続の比較をご覧ください。

Private Service Connect を使用して外部サービスに接続する

Looker(Google Cloud コア)の Private Service Connect インスタンスは、エンドポイントを使用して Google Cloud または外部リソースに接続できます。リソースが外部の場合は、ネットワーク エンドポイント グループ(NEG)とロードバランサも設定する必要があります。また、一意のサービスへの各アウトバウンド接続では、サービスを Private Service Connect を使用して公開する必要があります。Looker(Google Cloud コア)側で、接続する各サービスに対して一意の下り(外向き)接続をローカル FQDN 設定で作成し、維持する必要があります。

Private Service Connect を使用して外部サービスに接続する例については、Looker PSC サウスバウンド HTTPS インターネット NEG の Codelab をご覧ください。

Private Service Connect のアウトバウンド接続タイプの比較については、制御されたネイティブ下り(外向き)と Private Service Connect 接続をご覧ください。

制御されたネイティブ下り(外向き)と Private Service Connect 接続

次の表に、制御されたネイティブ下り(外向き)またはサウスバウンド Private Service Connect 接続を介して外部サービスに接続する場合の主な機能の比較を示します。

| 機能 | 制御されたネイティブ下り(外向き) | Private Service Connect を使用したサウスバウンド接続 |

|---|---|---|

| 最終目標 | 特定の一般的なパブリック外部サービス(Marketplace、GitHub など)にアクセスするための構成を簡素化します。 | Looker(Google Cloud コア)がサービス ユーザーとして機能し、VPC、マルチクラウド ネットワーク、またはインターネット内のサービスとの通信を確立できるようにします。 |

| 管理と複雑さ | 複雑なネットワーク知識の要件を排除するように設計された、マネージドの組み込み Looker(Google Cloud コア)Private Service Connect 機能。 | お客様がサウスバウンド接続を設定するには、手動で詳細な構成を行う必要があります。 |

| 対象サービス | HTTPS インターネット下り(外向き)サービス(Marketplace、github.com、gitlab.com など)向けに設計されています。 | Google マネージド データベース(Cloud SQL など)、オンプレミス データベース、セルフマネージド サービスなど、さまざまなアウトバウンド サービス(プライベートとパブリックの両方)をサポートします。 |

プライベート サービス アクセス

Looker(Google Cloud コア)で限定公開サービス アクセスのプライベート接続を使用する場合は、インスタンスの作成時に設定する必要があります。Looker(Google Cloud コア)インスタンスには、必要に応じて、プライベート(限定公開サービス アクセス)接続にパブリック セキュア接続を含めることができます。限定公開サービス アクセスを使用するインスタンスを作成した後、そのインスタンスへのプライベート接続を追加または削除できます。

プライベート(限定公開サービス アクセス)接続を作成するには、VPC 内の /22 CIDR 範囲を Looker(Google Cloud コア)に割り当てる必要があります。

プライベート(限定公開サービス アクセス)接続のみを使用するインスタンスへのユーザー アクセスを設定するには、カスタム ドメインを設定し、組織のニーズに応じてドメインへのアクセスを構成する必要があります。外部リソースに接続するには、追加の構成を行う必要があります。この構成を計画して実行するには、社内ネットワークに関する専門知識が役立ちます。

Looker(Google Cloud コア)限定公開サービス アクセス インスタンスを作成するには、プライベート接続インスタンスを作成するドキュメント ページをご覧ください。

ハイブリッド接続の構成

プライベート接続に限定公開サービス アクセスまたは Private Service Connect を使用する Looker(Google Cloud コア)インスタンスは、ハイブリッド接続構成をサポートしています。

限定公開サービス アクセスを使用し、ハイブリッド接続を持つ Looker(Google Cloud コア)インスタンスにはパブリック URL があり、受信(ノースバウンド)トラフィックはすべて HTTPS を使用してパブリック接続を経由します。送信(下り)トラフィックは VPC を介してルーティングされます。VPC は、HTTPS または暗号化を使用して、プライベート接続トラフィックのみを許可するように構成できます。転送中のすべてのトラフィックが暗号化されます。

Private Service Connect が有効になっている Looker(Google Cloud コア)インスタンスは、VPC でアクセス可能なユーザー定義の IP アドレスを上り(内向き)に使用します。VPC とオンプレミスまたはマルチクラウドのワークロードとの通信では、下り(外向き)トラフィック用にデプロイするサービス アタッチメントを使用します。

ハイブリッド接続の構成では、Connected Sheets BI コネクタなど、プライベート接続の構成では使用できない一部の Looker(Google Cloud コア)機能を使用できます。

ネットワーク オプションの選択方法

次の表は、さまざまなネットワーク オプションでどの機能が利用できるかを示しています。

| ネットワークの要件 | |||||

|---|---|---|---|---|---|

| 機能 | 一般公開の安全な接続 | ハイブリッド接続(PSA) | プライベート接続(PSA) | ハイブリッド接続(PSC) | プライベート接続(PSC) |

| インスタンスの作成には IP 範囲の割り当てが必要 | × | ○(インスタンスあたり、リージョンあたり /22) |

○(インスタンスあたり、リージョンあたり /22) |

× | × |

| Cloud Armor | はい。Looker(Google Cloud コア)は、Google が管理するデフォルトの Cloud Armor ルールを使用します。これらのルールは構成できません。 | はい。Looker(Google Cloud コア)は、Google が管理するデフォルトの Cloud Armor ルールを使用します。これらのルールは構成できません。 | × | はい。Looker(Google Cloud コア)は、Google が管理するデフォルトの Cloud Armor ルールを使用します。これらのルールは構成できません。 | 顧客管理のリージョン外部アプリケーション ロードバランサ、Private Service Connect バックエンド、顧客管理の Google Cloud Armor でサポートされています |

| カスタム ドメイン | ○ | 一般公開 URL としてサポートされています | ○ | 一般公開 URL としてサポートされています | ○ |

| インバウンド アクセス | |||||

| 機能 | 一般公開の安全な接続 | ハイブリッド接続(PSA) | プライベート接続(PSA) | ハイブリッド接続(PSC) | プライベート接続(PSC) |

| 公共のインターネット | ○ | ○ | × | Google マネージド リージョン外部アプリケーション ロードバランサでサポートされています | 顧客管理のリージョン外部アプリケーション ロードバランサ、Private Service Connect バックエンド、カスタム ドメインでサポートされています |

| VPC ピアリング(限定公開サービス アクセス) | × | ○ | ○ | × | × |

| PSC ベースのルーティング | × | × | × |

以下でサポートされています。

グローバル アクセスがサポートされています(拡張サービス アタッチメント URI を使用)。これにより、インスタンスが配置されているリージョンとは異なるリージョンからインスタンスにアクセスできます。 |

|

| ハイブリッド ネットワーキング | × | ○ | ○ | ○ | ○ |

| アウトバウンド アクセス | |||||

| 機能 | 一般公開の安全な接続 | ハイブリッド接続(PSA) | プライベート接続(PSA) | ハイブリッド接続(PSC) | プライベート接続(PSC) |

| インターネット | ○ | × | × | リージョン TCP プロキシ内部ロードバランサ、インターネット NEG、Cloud NAT ゲートウェイでサポートされています。 | |

| VPC ピアリング(限定公開サービス アクセス) | × | ○ | ○ | × | × |

| Private Service Connect ベースのルーティング | × | × | × | リージョン TCP プロキシ内部ロードバランサとハイブリッド NEG でサポートされています | |

| ハイブリッド ネットワーキング(マルチクラウドとオンプレミス) | × | ○ | ○ | リージョン TCP プロキシ内部ロードバランサ、ハイブリッド NEG、Google Cloud ネットワーキング プロダクトでサポートされています | |

| アプリケーション | |||||

| 機能 | 一般公開の安全な接続 | ハイブリッド接続(PSA) | プライベート接続(PSA) | ハイブリッド接続(PSC) | プライベート接続(PSC) |

| GitHub | ○ | TCP プロキシ内部ロードバランサとインターネット NEG でサポートされています | はい。例については、Looker PSC サウスバウンド HTTPS インターネット NEG Codelab をご覧ください。 | ||

| GitHub Enterprise | × | ○ | ○ | ○ | ○ |

| Cloud SQL | ○ | Looker(Google Cloud コア)と同じ VPC にデプロイされた Cloud SQL でサポートされています | ○ | ○ | ○ |

| BigQuery | ○ | ○ | ○ | ○ | ○ |

| 埋め込み | ○ | ○ | ○ | ○ | ○ |

| マーケットプレイス | ○ | × | × | × | × |

| コネクテッド シート | ○ | ○ | × | ○ | × |

| SMTP | ○ | ○ | ○ | はい。アウトバウンド接続が必要です。 | |

| 利点 | |||||

| 機能 | 一般公開の安全な接続 | ハイブリッド接続(PSA) | プライベート接続(PSA) | ハイブリッド接続(PSC) | プライベート接続(PSC) |

| 利点 |

|

|

|

|

|

| 考慮事項 | |||||

| 機能 | 一般公開の安全な接続 | ハイブリッド接続(PSA) | プライベート接続(PSA) | ハイブリッド接続(PSC) | プライベート接続(PSC) |

| 考慮事項 | カスタム URL を使用する場合は、完全修飾ドメイン名(looker.examplepetstore.com など)を構成する必要があります。examplepetstore.looker.com のようなカスタム URL は使用できません。 |

|

|

|

|

次のステップ

- パブリック セキュア接続の Looker(Google Cloud コア)インスタンスを作成する

- Looker(Google Cloud コア)で Private Service Connect を使用する

- Looker(Google Cloud コア)プライベート接続の Private Service Connect インスタンスを作成する

- PSC から GitHub へのアウトバウンド HTTPS 接続を行う方法に関するチュートリアルに沿って操作します。

- プライベート接続(プライベート サービス アクセス)の Looker(Google Cloud コア)インスタンスを作成する