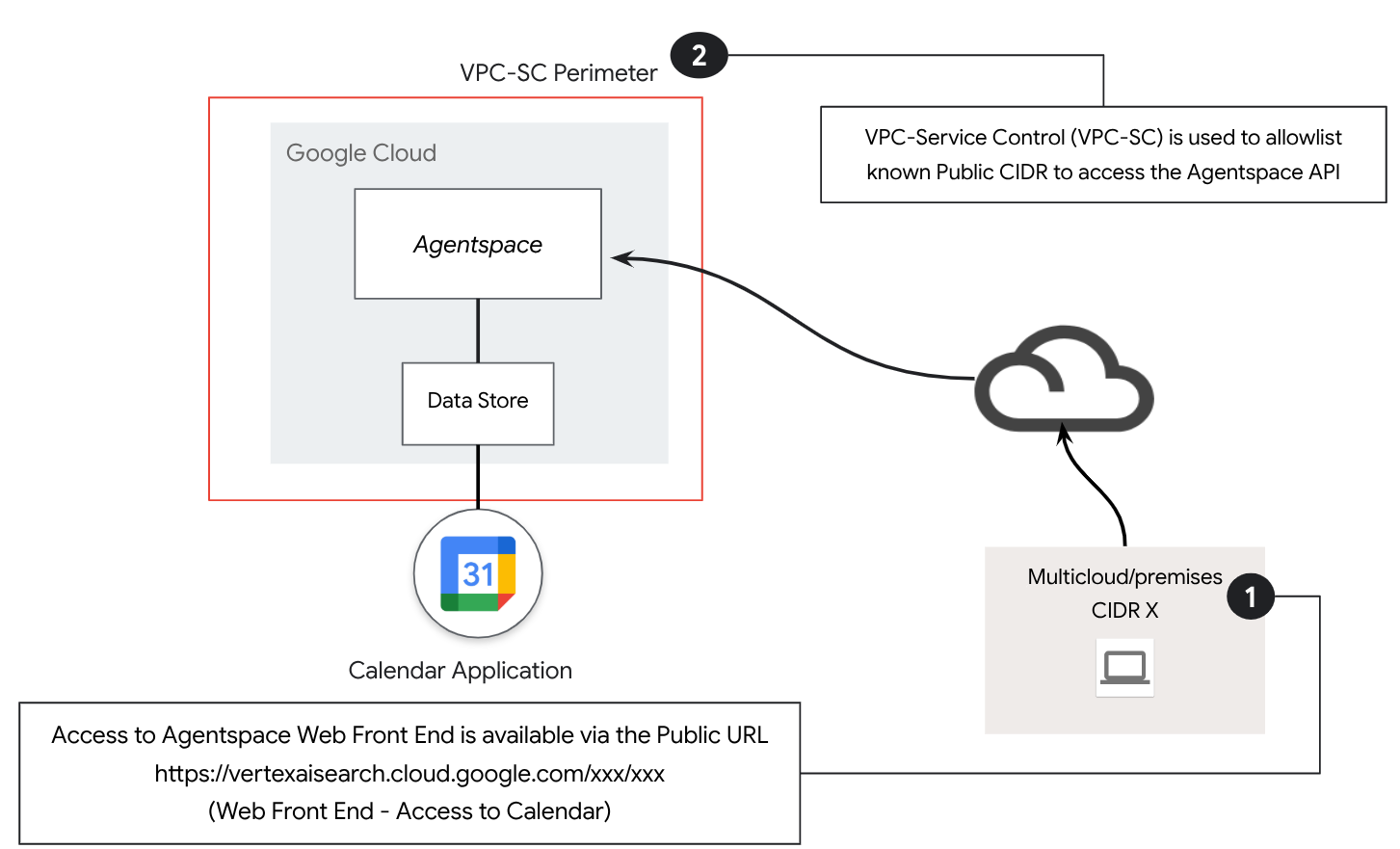

Untuk mengamankan aplikasi Gemini Enterprise dengan benar dan mengurangi risiko pemindahan data yang tidak sah, Anda harus mengonfigurasi perimeter Kontrol Layanan VPC. Dengan menggunakan Kontrol Layanan VPC dan Access Context Manager, Anda dapat melindungi dan mengontrol akses ke aplikasi Gemini Enterprise dan data perusahaan yang terhubung.

Menyiapkan Kontrol Layanan VPC dengan Gemini Enterprise

Untuk melindungi resource Gemini Enterprise Anda menggunakan Kontrol Layanan VPC, lakukan hal berikut:

Pastikan Anda telah mengonfigurasi perimeter Kontrol Layanan VPC. Anda dapat membuat perimeter baru khusus untuk aplikasi Gemini Enterprise, atau menggunakan perimeter yang sudah ada yang menampung resource terkait.

Untuk mengetahui informasi tentang perimeter layanan, lihat Detail dan konfigurasi perimeter layanan.

Tambahkan project Google Cloud yang berisi aplikasi Gemini Enterprise Anda ke daftar resource yang dilindungi dalam perimeter layanan.

Tambahkan API berikut ke daftar layanan yang dibatasi untuk perimeter:

- Discovery Engine API:

discoveryengine.googleapis.com

- Discovery Engine API:

Setelah perimeter layanan diaktifkan dan Discovery Engine API tercantum sebagai layanan yang dibatasi, Kontrol Layanan VPC akan menerapkan langkah-langkah keamanan berikut:

discoveryengine.googleapis.comAPI tidak dapat diakses lagi dari internet publik.Akses ke antarmuka pengguna Gemini Enterprise diblokir, kecuali jika diizinkan oleh aturan masuk.

Tindakan Gemini Enterprise diblokir dan tidak dapat dibuat atau digunakan hingga Anda menghubungi perwakilan Google dan meminta agar setiap layanan ditambahkan ke daftar yang diizinkan. Untuk mengetahui informasi selengkapnya, lihat Menggunakan tindakan setelah mengaktifkan Kontrol Layanan VPC.

Membatasi akses publik menggunakan Access Context Manager

Aplikasi Gemini Enterprise dibuat agar dapat diakses secara publik oleh internet publik. Secara default, Gemini Enterprise mewajibkan pengguna untuk mengautentikasi dan memerlukan otorisasi untuk akses. Kontrol Layanan VPC dan Access Context Manager menyediakan kontrol tambahan yang dapat Anda gunakan untuk membatasi akses.

Dengan Access Context Manager, Anda dapat menentukan kontrol akses berbasis atribut yang terperinci untuk project dan resource di Google Cloud. Untuk melakukannya, Anda harus menentukan kebijakan akses, yang merupakan container berskala organisasi untuk tingkat akses dan perimeter layanan.

Tingkat akses menjelaskan persyaratan yang harus dipenuhi agar permintaan dapat diproses. Misalnya, Anda dapat membatasi permintaan berdasarkan hal berikut:

- Jenis perangkat dan sistem operasi (memerlukan lisensi Chrome Enterprise Premium)

- Alamat IP

- Identitas pengguna

Dalam arsitektur referensi ini, tingkat akses subnetwork IP publik digunakan untuk membangun kebijakan akses Kontrol Layanan VPC.

Untuk membatasi akses ke Gemini Enterprise menggunakan Access Context Manager, ikuti petunjuk di Membuat tingkat akses dasar untuk membuat tingkat akses dasar. Tentukan opsi berikut:

Untuk Create conditions in, pilih Basic mode.

Di kolom Judul tingkat akses, masukkan

corp-public-block.Di bagian Kondisi, untuk Jika kondisi terpenuhi, tampilkan, pilih BENAR.

Untuk IP Subnetworks, pilih Public IP.

Untuk rentang alamat IP, tentukan alamat IP eksternal Anda.

Menggunakan tindakan setelah mengaktifkan Kontrol Layanan VPC

Kontrol Layanan VPC terutama bertujuan untuk mencegah pemindahan data yang tidak sah dengan membuat perimeter layanan yang aman di sekitar project dan resource Anda. Tindakan Gemini Enterprise, seperti mengirim email atau membuat tiket Jira, dianggap sebagai jalur potensial bagi data untuk keluar dari perimeter aman ini. Karena tindakan ini dapat berinteraksi dengan layanan eksternal atau mengakses data sensitif, Kontrol Layanan VPC memblokir tindakan ini untuk memastikan integritas batas keamanan Anda.

Jika Anda mengaktifkan Kontrol Layanan VPC pada project yang berisi aplikasi Gemini Enterprise, pembuatan dan penggunaan tindakan asisten Gemini Enterprise akan diblokir secara default, dan UI akan mencegah Anda membuat tindakan baru. Google Cloud Hubungi perwakilan Google Anda dan minta agar layanan tersebut ditambahkan ke daftar yang diizinkan dan diaktifkan untuk digunakan dalam perimeter layanan Anda.

Hanya penyimpanan data dan domain dalam daftar yang diizinkan project yang dapat menjalankan dan melakukan panggilan jaringan yang keluar dari perimeter aman. Yang penting, menambahkan koneksi ke daftar yang diizinkan juga akan menambahkan domain penting dan terkenal yang diperlukan oleh penyimpanan data tersebut, seperti graph.microsoft.com dan api.atlassian.com.

Domain yang unik untuk Anda, seperti your-company.atlassian.net atau your-company.com, juga memerlukan entri daftar yang diizinkan. Anda harus memberikan domain ini saat menghubungi perwakilan Google untuk menambahkannya ke daftar yang diizinkan.