Panoramica di Cloud NAT

Cloud NAT è l'evoluzione della configurazione di uscita predefinita del progetto. Cloud NAT è un servizio a livello di progetto e di zona limitato al traffico IPv4 e fornisce le seguenti funzionalità:

- Più gateway per progetto che possono inviare il traffico da diversi set di endpoint.

- Più IP in uscita configurabili per gateway.

- Più selettori di etichette degli endpoint configurabili per gateway.

- Timeout di connessione configurabili per gateway.

- Maggiore affidabilità e raggio di esplosione inferiore in caso di errore del nodo di uscita.

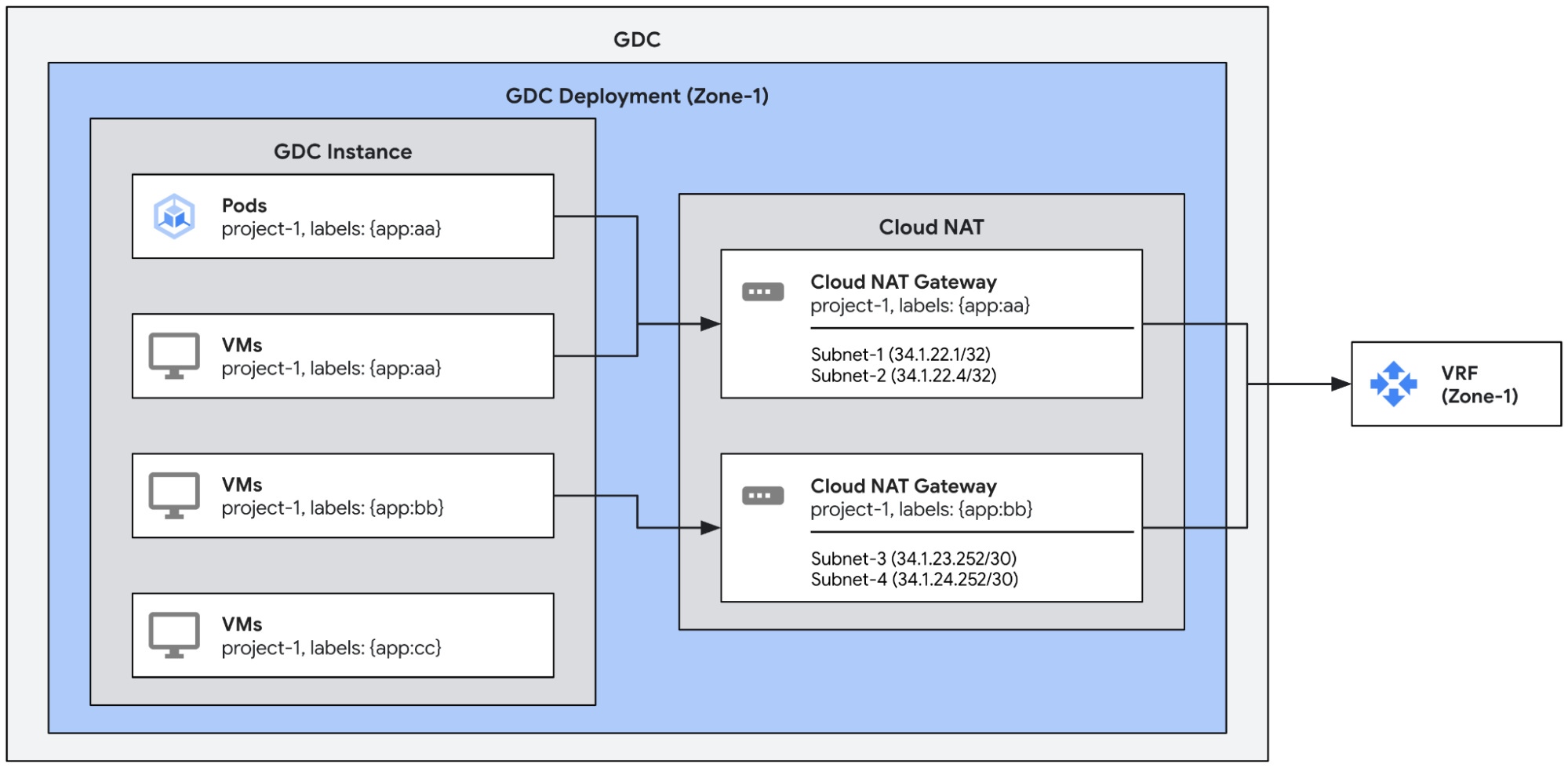

Il seguente diagramma mostra una panoramica di esempio per Cloud NAT. Ogni gateway esegue l'uscita di tutto il traffico indirizzato a IP non interni dagli endpoint di pod o VM (nello stesso progetto del gateway) che hanno tutte le etichette nel selettore di etichette del gateway (corrispondenza AND). Gli endpoint in progetti diversi o che non corrispondono completamente al selettore di etichette non possono inviare traffico in uscita tramite il gateway. I gateway assegneranno staticamente uno dei loro IP di uscita a ciascun endpoint che instrada il traffico attraverso di essi. Gli IP delle subnet leaf vengono utilizzati per specificare l'insieme di IP in uscita che ogni gateway Cloud NAT può utilizzare.

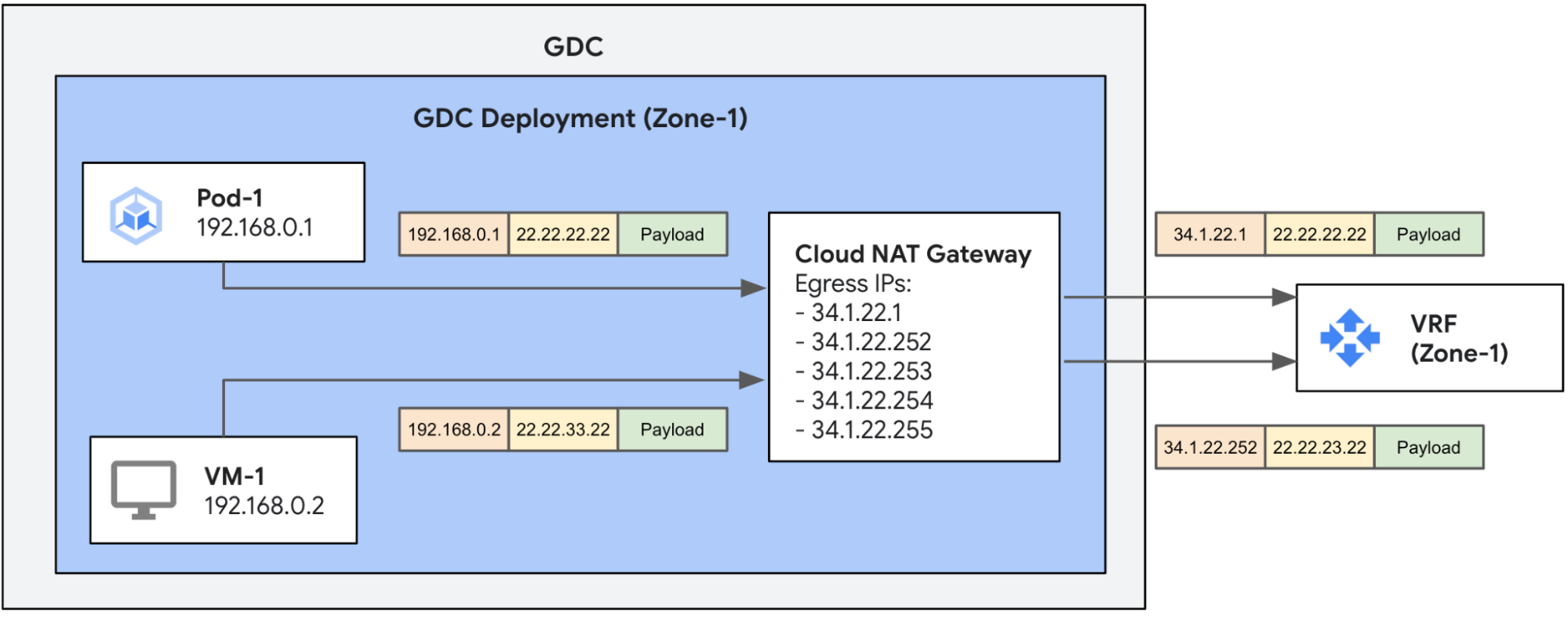

Ad esempio, se un pod in project-1, con l'etichetta app:aa e con l'IP

192.168.0.1 invia un pacchetto con l'IP di destinazione 22.22.22.22, questo verrà

indirizzato al gateway Cloud NAT. Il gateway scambierà l'IP di origine con l'IP di uscita assegnato all'endpoint del pod (34.1.22.1) e lo inoltrerà al VRF dati. Se arriva una risposta da questo VRF, verrà eseguita l'operazione

inversa e il pacchetto risultante verrà inoltrato all'endpoint del pod. Lo stesso

meccanismo verrà applicato alle VM in quel progetto e a quell'etichetta.

Per impostazione predefinita, le connessioni in uscita create tramite un gateway Cloud NAT avranno i seguenti timeout. Se necessario, possono essere configurati manualmente.

Timeout |

Valore predefinito (secondi) |

Connessioni non TCP |

60 |

Connessioni TCP inattive |

8000 |

Chiusura delle connessioni TCP |

10 |

Stabilimento della connessione TCP |

60 |

Limitazioni

- Ogni endpoint può uscire solo tramite un singolo gateway Cloud NAT utilizzando un singolo indirizzo IP di uscita. Questo indirizzo IP viene assegnato automaticamente dal gateway a ogni endpoint. Questa assegnazione non cambierà a meno che non venga modificata la configurazione dell'endpoint o del gateway.

- Per garantire che il routing tra endpoint e gateway sia deterministico, i gateway Cloud NAT non devono avere selettori di etichette sovrapposti e gli endpoint non devono avere etichette corrispondenti a più gateway.

- Se l'endpoint ha anche route dai gateway VPN, questi avranno la precedenza sulle route dei gateway Cloud NAT.

Limiti di scalabilità

- Il numero massimo di indirizzi IP in uscita per progetto è 100. Se le subnet assegnate al gateway Cloud NAT superano 100, il gateway utilizzerà solo i primi 100 IP.

- Il numero massimo di connessioni parallele per IP di uscita per protocollo a un indirizzo IP e una porta di destinazione specifici è limitato a 32.000. Il superamento di questo limite causerà errori di connessione.

- Il numero massimo di mappature NAT è 1000 per VPC per zona. Viene creata una mappatura per ogni endpoint assegnato a ogni gateway Cloud NAT. Poiché un endpoint può essere assegnato a un solo gateway NAT, il numero massimo di endpoint che possono utilizzare Cloud NAT in una zona è 1000. Le mappature NAT NON sono scalabili con il numero di connessioni.

Comportamento di failover

Nel caso in cui un nodo di uscita non sia più disponibile, i gateway Cloud NAT che utilizzano quel nodo di uscita eseguiranno automaticamente la migrazione dei relativi IP esterni dal nodo non disponibile ad altri nodi di uscita disponibili. I gateway riconfigureranno il sistema per l'uscita del traffico utilizzando gli altri nodi disponibili. Una volta completata la riconfigurazione, gli endpoint che utilizzavano il nodo non disponibile potranno ristabilire le connessioni di uscita.