Neste documento, descrevemos como permitir que a Proteção de dados sensíveis descubra e crie perfis de dados nos seus perímetros do VPC Service Controls. Se a organização usar o VPC Service Controls para restringir serviços em projetos que a Proteção de dados sensíveis verifica, siga as tarefas neste documento.

Para mais informações, consulte Visão geral da descoberta de dados sensíveis.

Para informações sobre o suporte do VPC Service Controls à Proteção de dados sensíveis, consulte a tabela Produtos compatíveis na documentação do VPC Service Controls.

Antes de começar

Make sure that you have the following role or roles on the organization:

Access Context Manager Editor

(roles/accesscontextmanager.policyEditor).

Check for the roles

-

In the Google Cloud console, go to the IAM page.

Go to IAM - Select the organization.

-

In the Principal column, find all rows that identify you or a group that you're included in. To learn which groups you're included in, contact your administrator.

- For all rows that specify or include you, check the Role column to see whether the list of roles includes the required roles.

Grant the roles

-

In the Google Cloud console, go to the IAM page.

Acessar o IAM - Selecione a organização.

- Clique em Conceder acesso.

-

No campo Novos principais, digite seu identificador de usuário. Normalmente, é o endereço de e-mail de uma Conta do Google.

- Clique em Selecionar um papel e pesquise o papel.

- Para conceder outros papéis, adicione-os clicando em Adicionar outro papel.

- Clique em Salvar.

- Os projetos a serem verificados.

- A configuração da verificação de descoberta.

- O agente de serviço especificado na configuração da verificação de descoberta.

- O contêiner do agente de serviço (também conhecido como projeto de driver), que hospeda o agente de serviço.

- Todos os modelos de inspeção especificados na configuração de verificação de descoberta.

- ID do agente de serviço especificado na configuração de verificação de descoberta centralizada

- Projeto que contém a configuração de verificação de descoberta centralizada

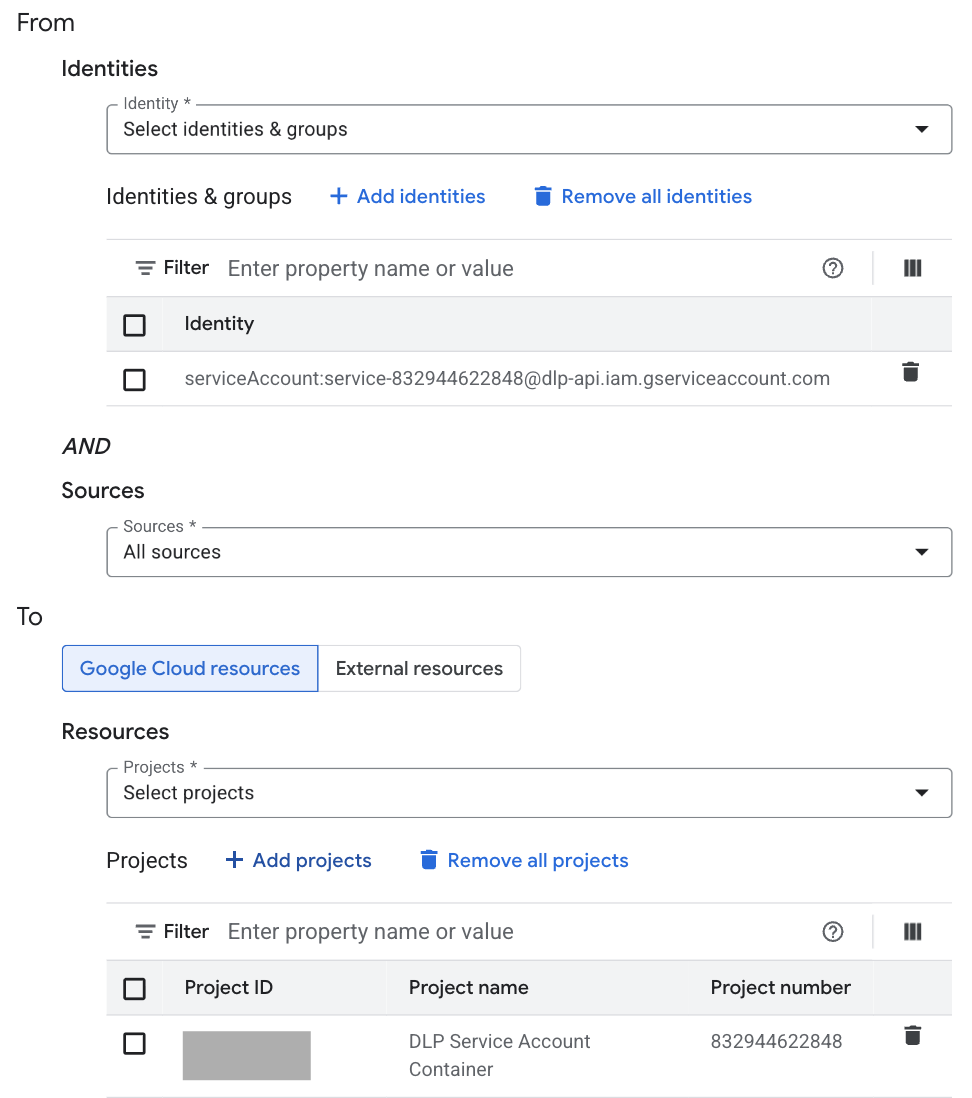

Para usar o ID do agente de serviço, na seção De, defina Identidades como Selecionar identidades e grupos. Adicione e selecione o ID do agente de serviço especificado na configuração de verificação de descoberta centralizada. O ID do agente de serviço tem o seguinte formato:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comSubstitua

PROJECT_NUMBERpelo identificador numérico do contêiner do agente de serviço.Para usar o projeto, na seção De, defina Fontes como o projeto que contém a configuração centralizada de verificação do discovery.

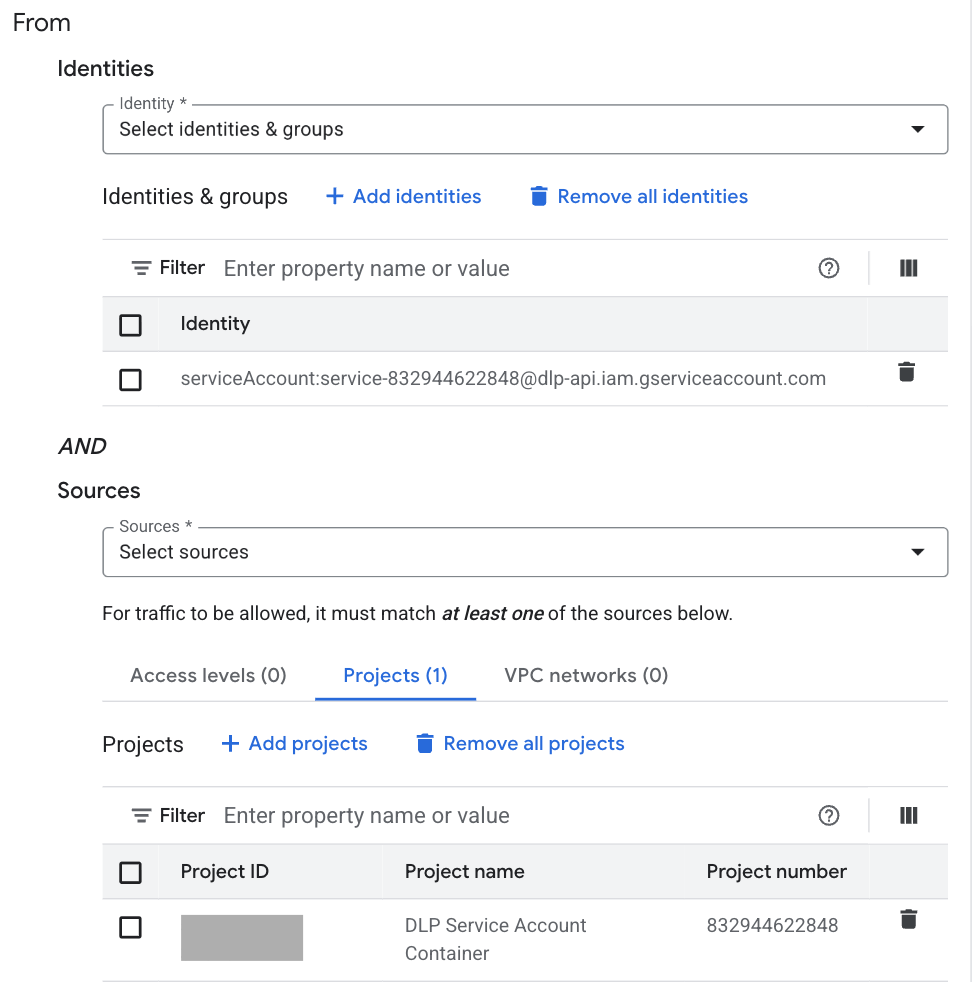

Para usar o ID do agente de serviço, na seção De, defina Identidades como Selecionar identidades e grupos. Adicione e selecione o ID do agente de serviço especificado na configuração de verificação de descoberta centralizada. O ID do agente de serviço tem o seguinte formato:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comSubstitua

PROJECT_NUMBERpelo identificador numérico do contêiner do agente de serviço.Para usar o projeto, na seção Para, defina Recursos como Selecionar projetos. Adicione e selecione o projeto que contém a configuração de verificação de descoberta centralizada.

Configurar a descoberta de dados sensíveis no VPC Service Controls

É possível configurar a descoberta da proteção de dados sensíveis em um perímetro do VPC Service Controls usando uma destas abordagens arquitetônicas.

Opção 1: todos os recursos necessários no mesmo perímetro dos dados a serem verificados

Verifique se todos os componentes envolvidos na operação de descoberta estão localizados no mesmo perímetro. Ou seja, todos esses componentes precisam estar no mesmo perímetro:

Se você tiver vários perímetros do VPC Service Controls, crie componentes dedicados em cada um deles.

Se você escolher essa opção, não será necessário criar regras de entrada e saída para a descoberta de dados sensíveis.

Opção 2: configuração de descoberta centralizada com regras de entrada e saída

Crie uma configuração de verificação de descoberta centralizada para toda a organização ou para vários projetos em vários perímetros.

Se essa configuração de verificação de descoberta centralizada não estiver no mesmo perímetro dos dados a serem verificados, crie regras de entrada e saída.

Criar as regras de entrada e saída

Crie essas regras de entrada e saída se você escolher a Opção 2 e os dados a serem verificados estiverem em um perímetro diferente da configuração de verificação de descoberta centralizada.

Para mais informações, consulte Como atualizar políticas de entrada e saída de um perímetro de serviço na documentação do VPC Service Controls.

Para definir as regras de entrada e saída, use uma ou ambas as opções a seguir:

Regras de entrada

Para cada perímetro que contém dados a serem verificados, atualize a política de entrada para adicionar uma regra de entrada para operações de descoberta de dados sensíveis.

O exemplo a seguir usa o ID do agente de serviço e o projeto para definir a regra de entrada.

Regras de saída

Para cada perímetro que contém dados a serem verificados, atualize a política de saída para adicionar uma regra de saída para operações de descoberta de dados sensíveis.

O exemplo a seguir usa o ID do agente de serviço e o projeto para definir a regra de saída.