En este documento, se describe cómo permitir que Protección de datos sensibles descubra y cree perfiles de los datos en tus perímetros de Controles del servicio de VPC. Si tu organización usa los Controles del servicio de VPC para restringir los servicios en los proyectos que analiza la Protección de datos sensibles, realiza las tareas que se indican en este documento.

Para obtener más información, consulta la Descripción general del descubrimiento de datos sensibles.

Para obtener información sobre la compatibilidad de los Controles del servicio de VPC con la Protección de datos sensibles, consulta la tabla de productos compatibles en la documentación de los Controles del servicio de VPC.

Antes de comenzar

Make sure that you have the following role or roles on the organization:

Access Context Manager Editor

(roles/accesscontextmanager.policyEditor).

Check for the roles

-

In the Google Cloud console, go to the IAM page.

Go to IAM - Select the organization.

-

In the Principal column, find all rows that identify you or a group that you're included in. To learn which groups you're included in, contact your administrator.

- For all rows that specify or include you, check the Role column to see whether the list of roles includes the required roles.

Grant the roles

-

In the Google Cloud console, go to the IAM page.

Ir a IAM - Selecciona la organización.

- Haz clic en Otorgar acceso.

-

En el campo Principales nuevas, ingresa tu identificador de usuario. Esta suele ser la dirección de correo electrónico de una Cuenta de Google.

- Haz clic en Seleccionar un rol y, luego, busca el rol.

- Para otorgar roles adicionales, haz clic en Agregar otro rol y agrega uno más.

- Haz clic en Guardar.

- Son los proyectos que se analizarán.

- Es la configuración del análisis de descubrimiento.

- El agente de servicio especificado en la configuración del análisis de descubrimiento.

- El contenedor del agente de servicio (también conocido como proyecto controlador), que aloja el agente de servicio.

- Cualquier plantilla de inspección especificada en la configuración del análisis de descubrimiento.

- ID del agente de servicio especificado en la configuración del análisis de descubrimiento centralizado

- Proyecto que contiene la configuración del análisis de descubrimiento centralizado

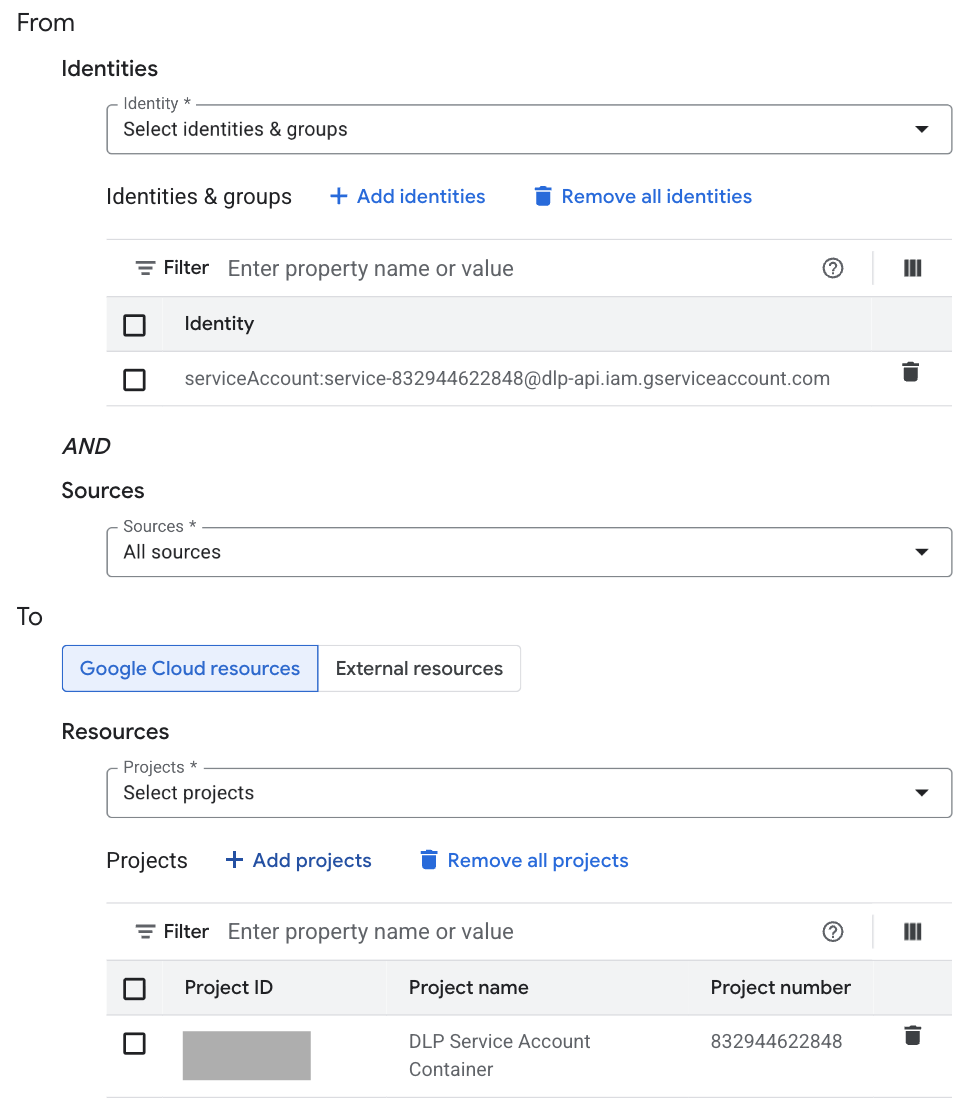

Para usar el ID del agente de servicio, en la sección De, configura Identidades como Seleccionar identidades y grupos. Agrega y selecciona el ID del agente de servicio especificado en la configuración del análisis de detección centralizado. El ID del agente de servicio tiene el siguiente formato:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comReemplaza

PROJECT_NUMBERpor el identificador numérico del contenedor del agente de servicio.Para usar el proyecto, en la sección From, establece Sources en el proyecto que contiene la configuración de análisis de descubrimiento centralizada.

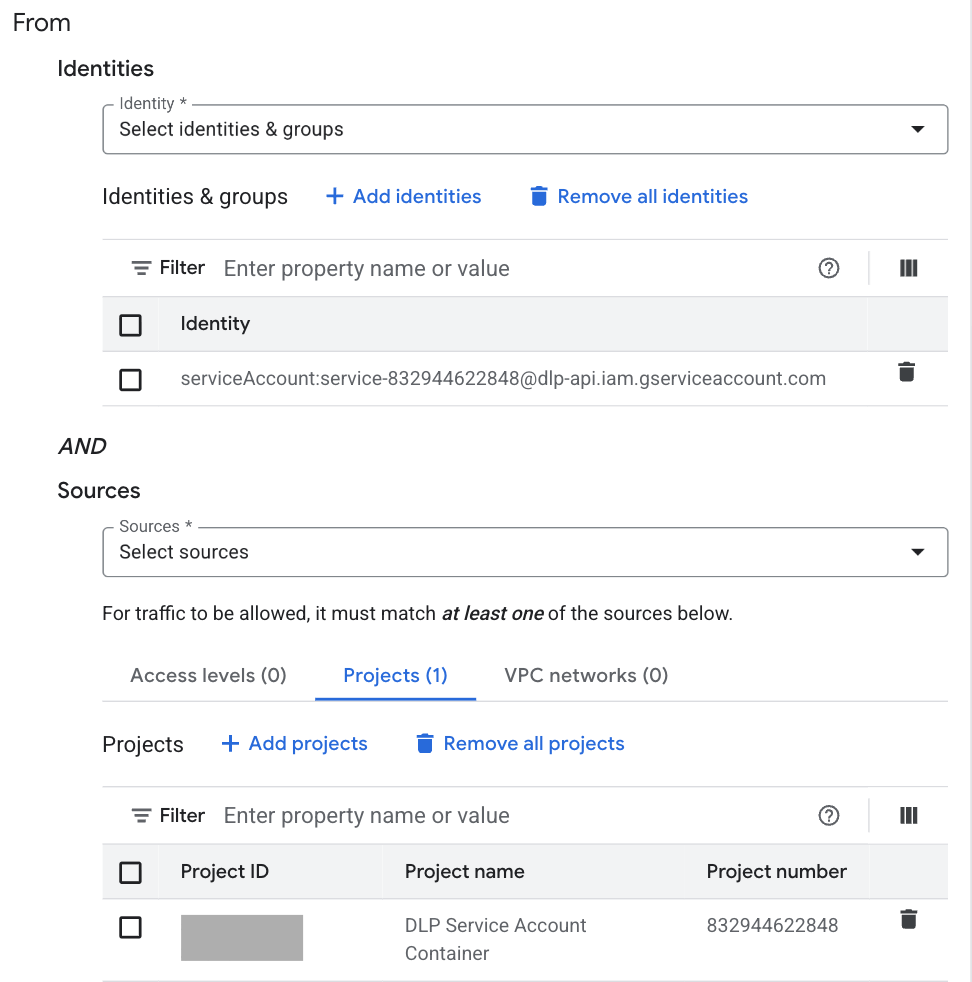

Para usar el ID del agente de servicio, en la sección De, configura Identidades como Seleccionar identidades y grupos. Agrega y selecciona el ID del agente de servicio especificado en la configuración del análisis de detección centralizado. El ID del agente de servicio tiene el siguiente formato:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comReemplaza

PROJECT_NUMBERpor el identificador numérico del contenedor del agente de servicio.Para usar el proyecto, en la sección Para, establece Recursos en Seleccionar proyectos. Agrega y selecciona el proyecto que contiene la configuración de análisis de detección centralizada.

Configura el descubrimiento de datos sensibles en los Controles del servicio de VPC

Puedes configurar la detección de Sensitive Data Protection dentro de un perímetro de Controles del servicio de VPC con uno de estos enfoques arquitectónicos.

Opción 1: Todos los recursos necesarios en el mismo perímetro que los datos que se analizarán

Asegúrate de que todos los componentes involucrados en la operación de descubrimiento se encuentren dentro del mismo perímetro. Es decir, todos estos componentes deben estar en el mismo perímetro:

Si tienes varios perímetros de Controles del servicio de VPC, crea componentes dedicados dentro de cada uno de esos perímetros.

Si eliges esta opción, no es necesario que crees reglas de entrada y salida para el descubrimiento de datos sensibles.

Opción 2: Configuración de descubrimiento centralizada con reglas de entrada y salida

Crea una configuración de análisis de detección centralizada para toda tu organización o para varios proyectos en varios perímetros.

Si esta configuración de análisis de descubrimiento centralizado no reside dentro del mismo perímetro que los datos que se analizarán, crea reglas de entrada y salida.

Crea las reglas de entrada y salida

Crea estas reglas de entrada y salida si eliges la Opción 2 y los datos que se analizarán se encuentran en un perímetro diferente de la configuración del análisis de descubrimiento centralizado.

Para obtener más información, consulta Actualiza las políticas de entrada y salida de un perímetro de servicio en la documentación de los Controles del servicio de VPC.

Para definir tus reglas de entrada y salida, puedes usar una o ambas de las siguientes opciones:

Reglas de entrada

Para cada perímetro que contenga datos que se analizarán, actualiza la política de entrada para agregar una regla de entrada para las operaciones de detección de datos sensibles.

En el siguiente ejemplo, se usan el ID del agente de servicio y el proyecto para definir la regla de entrada.

Reglas de salida

Para cada perímetro que contenga datos que se analizarán, actualiza la política de salida para agregar una regla de salida para las operaciones de detección de datos sensibles.

En el siguiente ejemplo, se usan el ID del agente de servicio y el proyecto para definir la regla de salida.