Auf dieser Seite wird beschrieben, wie Sie Jira Cloud mit Gemini Enterprise verbinden.

Nachdem Sie Ihre Datenquelle eingerichtet und Daten zum ersten Mal importiert haben, synchronisiert der Datenspeicher Daten aus dieser Quelle mit der Häufigkeit, die Sie bei der Einrichtung ausgewählt haben.

Unterstützte Versionen

Der Jira Cloud-Connector unterstützt Version 2 der Jira Cloud REST API.

Vorbereitung

Führen Sie vor dem Einrichten der Verbindung die folgenden Schritte aus:

Achten Sie darauf, dass Ihr Atlassian-Konto für die Verwendung des neuen zentralen Nutzerverwaltungsmodells eingerichtet ist.

Prüfen Sie, ob Sie in Jira Zugriff als Organisationsadministrator auf die Jira-Instanz und das Projekt haben. Mit dem Zugriff als Organisationsadministrator können Sie Mindestberechtigungen einrichten und Nutzergruppen Zugriffsrechte gewähren. Informationen zum Prüfen des Zugriffs als Organisationsadministrator in Jira finden Sie unter Zugriff als Organisationsadministrator in Jira prüfen.

(Optional) Wenn Sie Nutzer-E-Mail-Adressen aus Jira Cloud abrufen möchten (selbst wenn die Sichtbarkeit von E-Mail-Adressen durch Einstellungen eingeschränkt ist), installieren Sie die Anwendung User Identity Accessor for Jira Cloud. Sie müssen ein Website-Administrator sein, um diese Anwendung zu installieren und zu konfigurieren. Nachdem Sie die Anwendung installiert haben, konfigurieren Sie sie, um Nutzer-E-Mail-Adressen sicher abzurufen. Falls die E-Mail-Adressen bereits öffentlich zugänglich sind, müssen Sie diese Anwendung nicht unbedingt installieren.

Wenn Sie die Zugriffssteuerung für Datenquellen erzwingen und Daten in Gemini Enterprise schützen möchten, müssen Sie Ihren Identitätsanbieter konfigurieren.

Informationen zum Aktivieren von OAuth 2.0 und zum Abrufen der Client-ID und des Clientschlüssels finden Sie in der Atlassian-Entwicklerdokumentation unter OAuth 2.0 (3LO) apps.

Zugriff als Organisationsadministrator in Jira prüfen

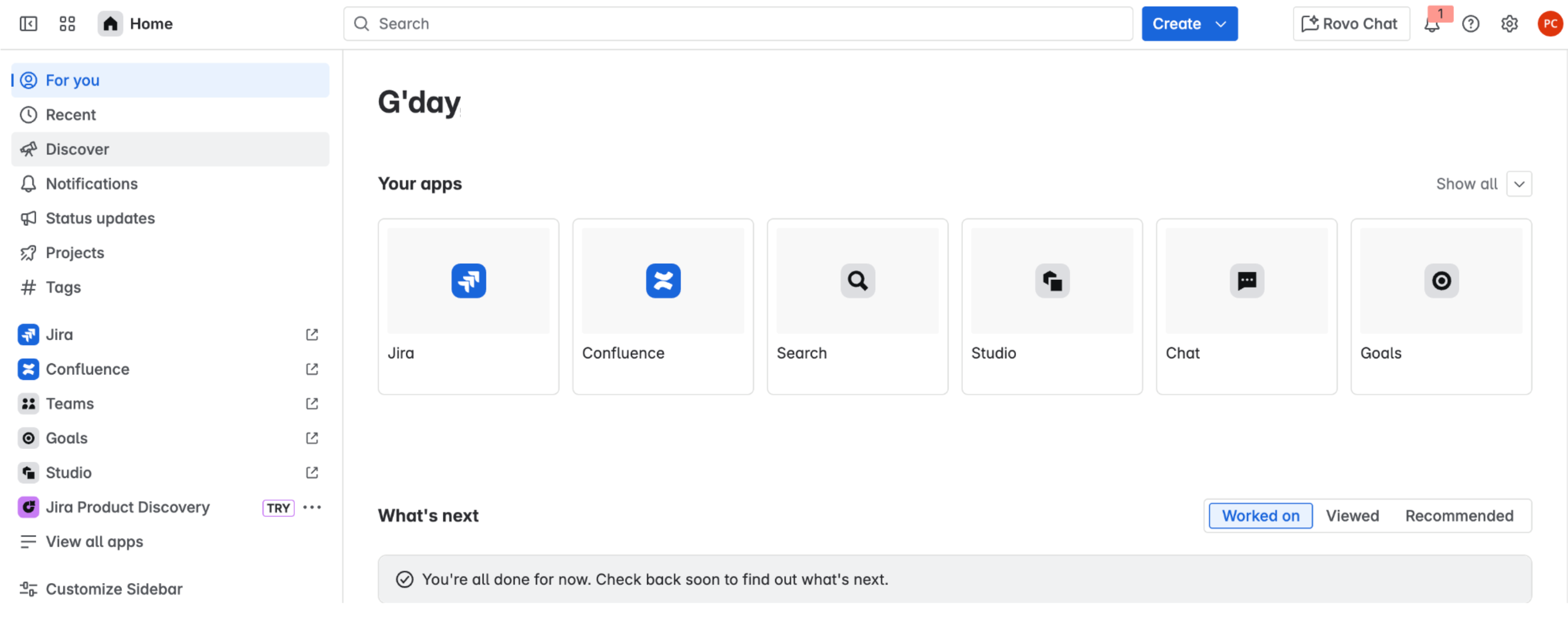

Melden Sie sich mit Ihren Nutzeranmeldedaten bei Atlassian an.

Wählen Sie die Anwendung Jira aus.

Atlassian-Startseite Klicken Sie auf Settings (Einstellungen).

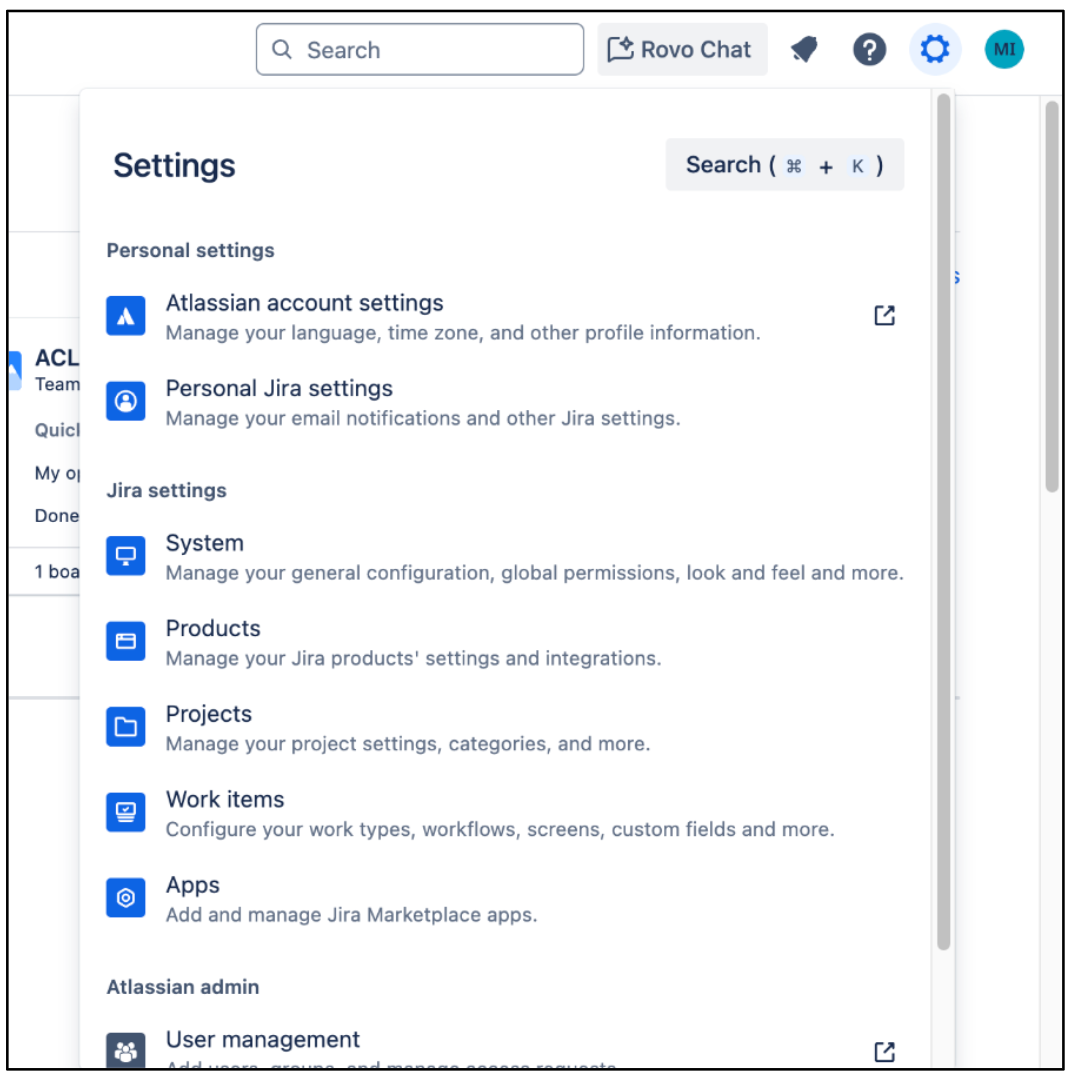

Wenn Sie unter Jira settings (Jira-Einstellungen) die Option System sehen, haben Sie Zugriff als Organisationsadministrator. Bitten Sie andernfalls Ihren Jira-Organisationsadministrator, Ihnen Zugriff zu gewähren.

Einstellungen

OAuth 2.0-Integration erstellen

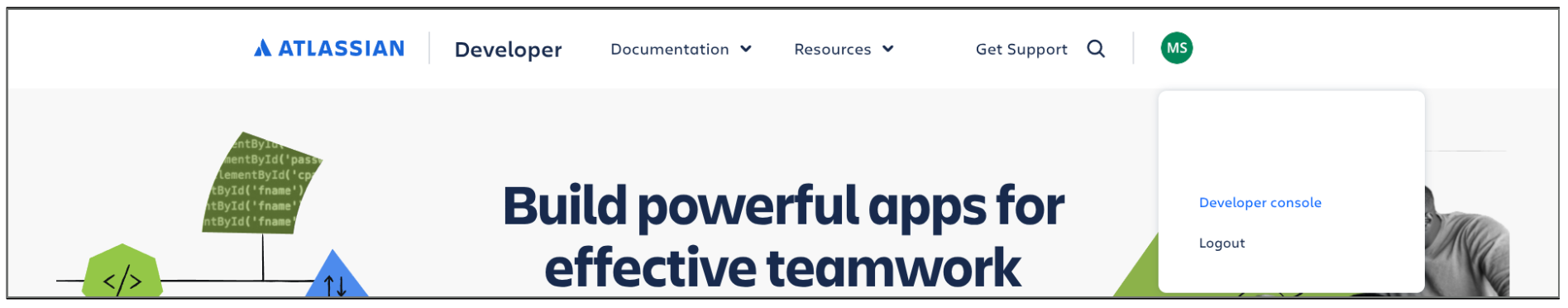

- Melden Sie sich in der Atlassian Developer Console an.

Klicken Sie auf das Profilsymbol und wählen Sie Developer console (Entwicklerkonsole) aus.

Entwicklerkonsole auswählen Klicken Sie auf Create (Erstellen) und wählen Sie OAuth 2.0 Integration (OAuth 2.0-Integration) aus.

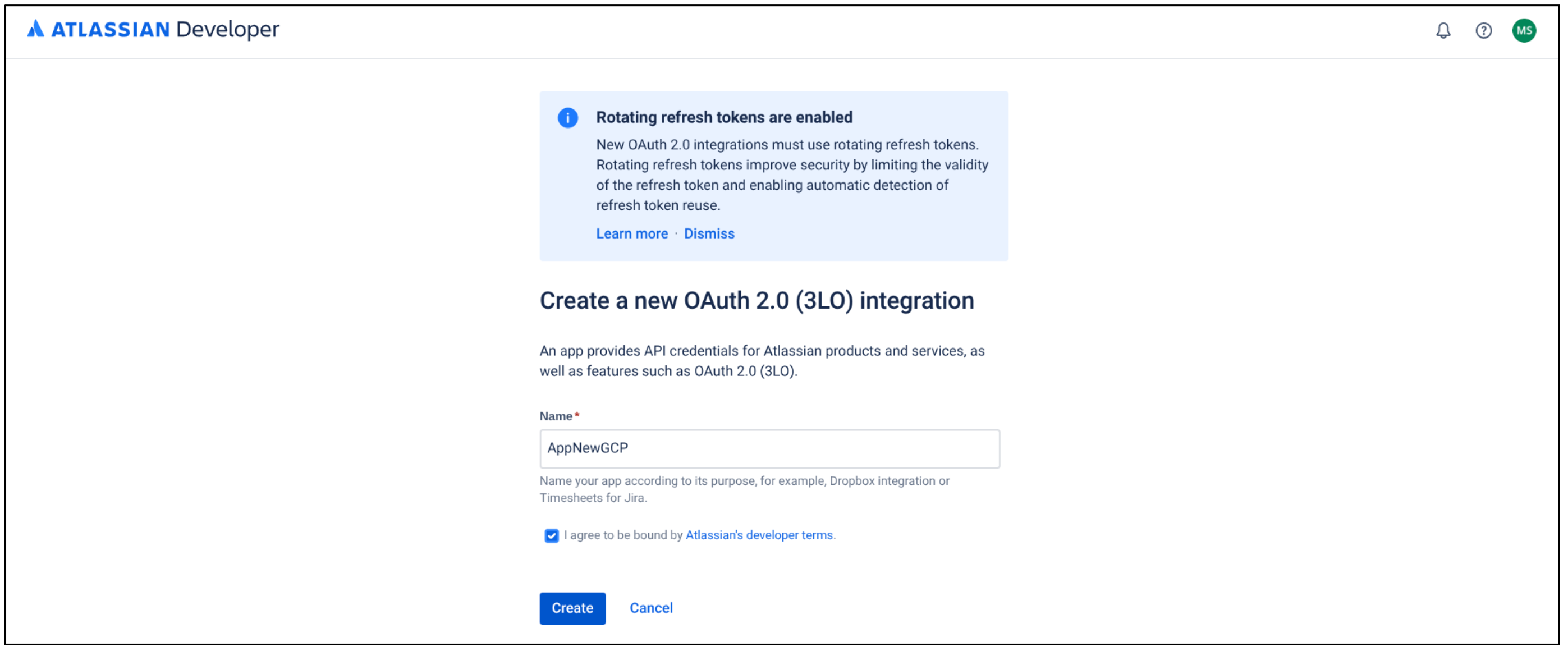

OAuth 2.0-Integration auswählen Geben Sie einen Namen für die Anwendung ein.

Klicken Sie das Kästchen an, um den Entwicklerbedingungen von Atlassian zuzustimmen.

Klicken Sie auf Create (Erstellen).

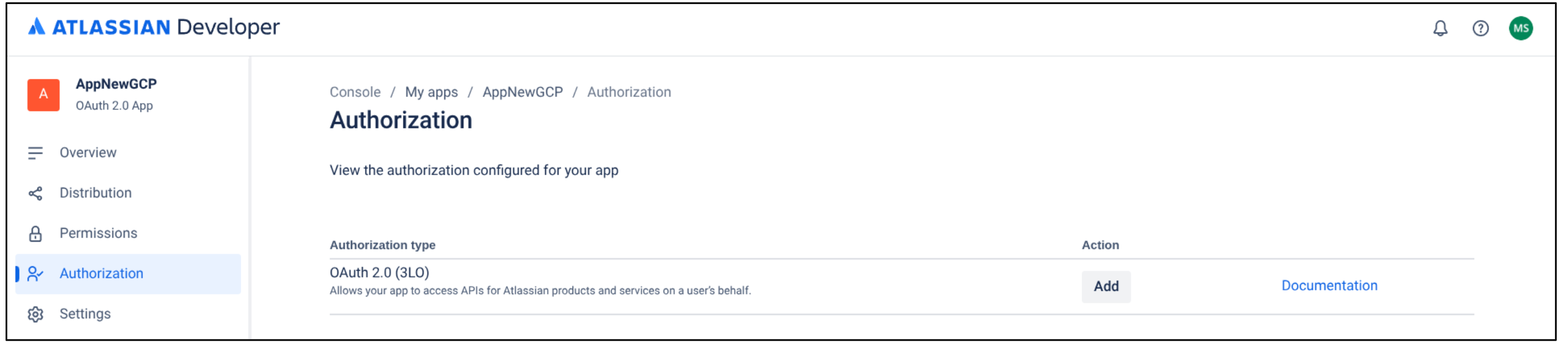

Neue OAuth 2.0-Integration erstellen Klicken Sie auf Authorization (Autorisierung).

Wählen Sie in der Tabelle Authorization type (Autorisierungstyp) für OAuth 2.0 (3LO) die Option Add (Hinzufügen) aus.

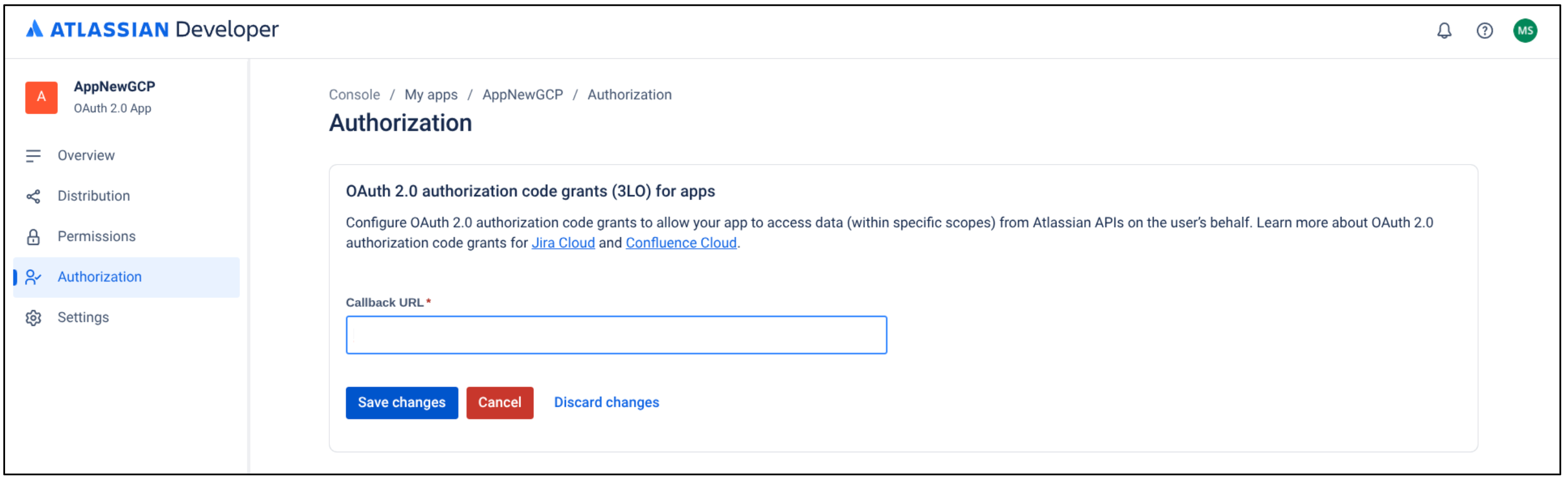

Autorisierungstyp hinzufügen Geben Sie im Feld Callback URL (Callback-URL)

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.htmlein.Klicken Sie auf Save changes (Änderungen speichern).

Änderungen speichern

Für die Anwendung erforderliche Mindestberechtigungen konfigurieren

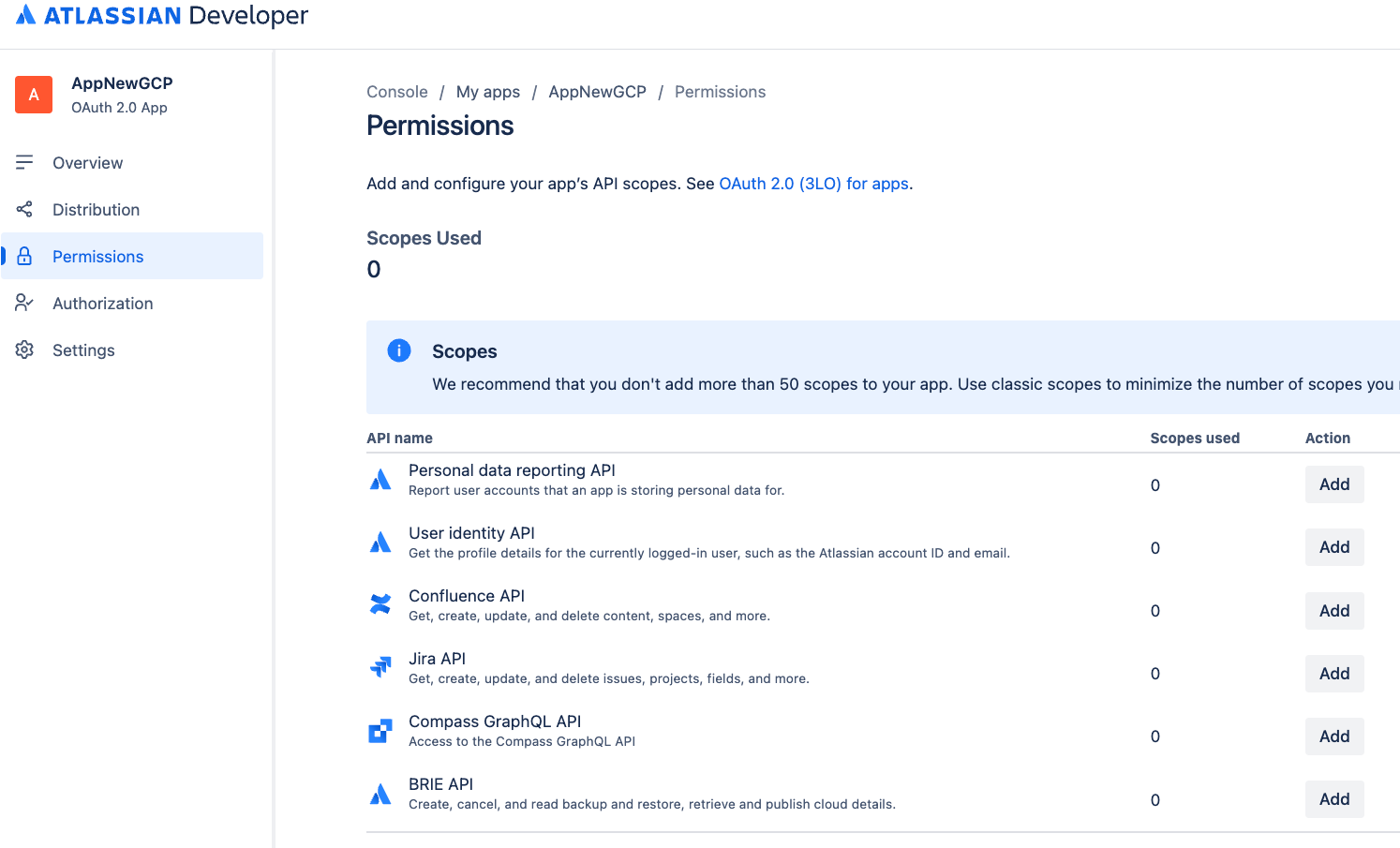

Klicken Sie auf der Anwendungsseite auf Permissions (Berechtigungen).

Berechtigungen auswählen Rufen Sie die Jira API auf und klicken Sie auf Add (Hinzufügen).

Klicken Sie auf Configure (Konfigurieren).

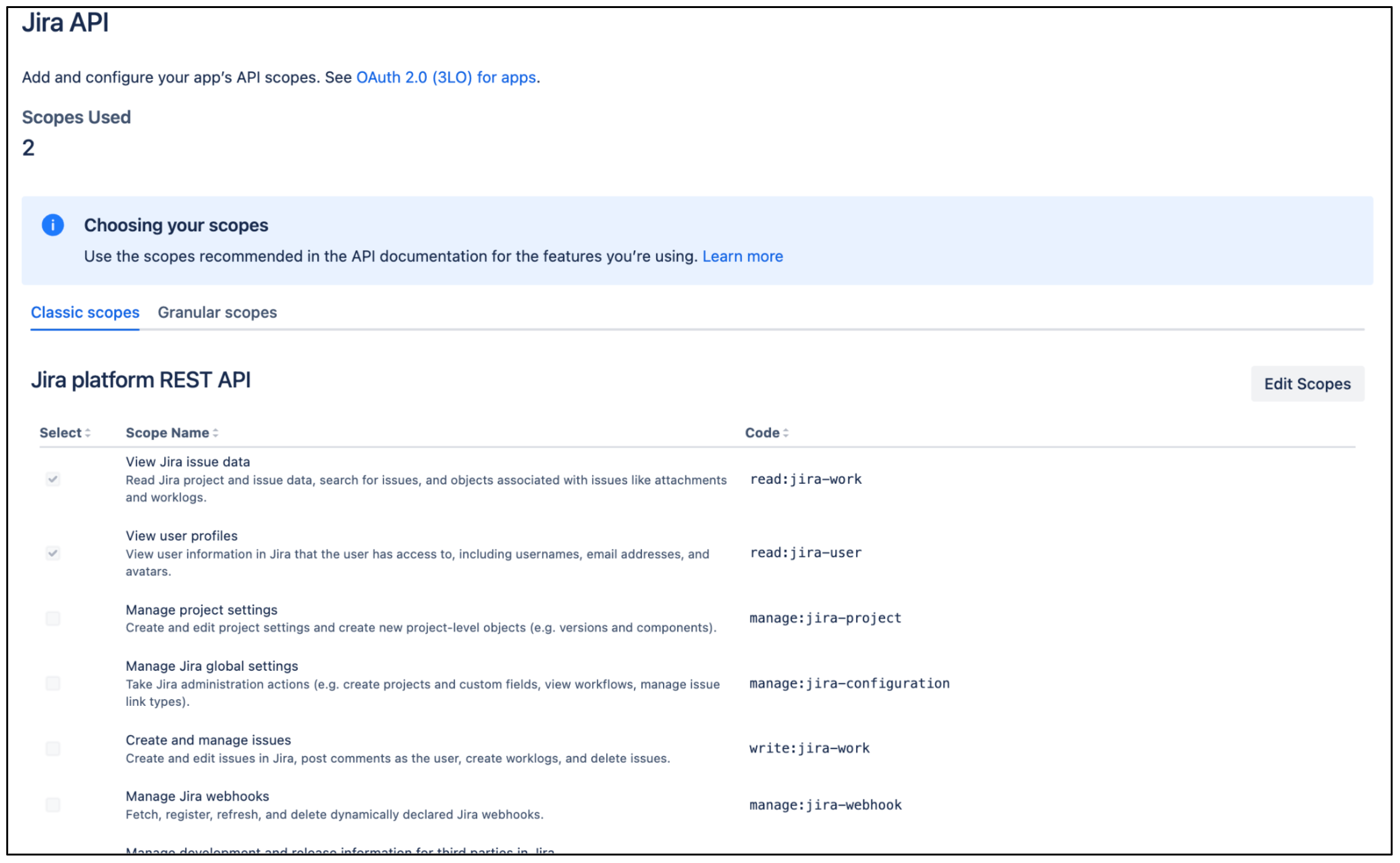

Rufen Sie den Tab Classic scopes (Klassische Bereiche) auf.

Klicken Sie auf Edit scopes (Bereiche bearbeiten) und wählen Sie die folgenden Berechtigungen aus:

read:jira-userread:jira-work

Klassische Bereiche bearbeiten Prüfen Sie, ob die beiden Bereiche ausgewählt sind, und speichern Sie dann Ihre Änderungen.

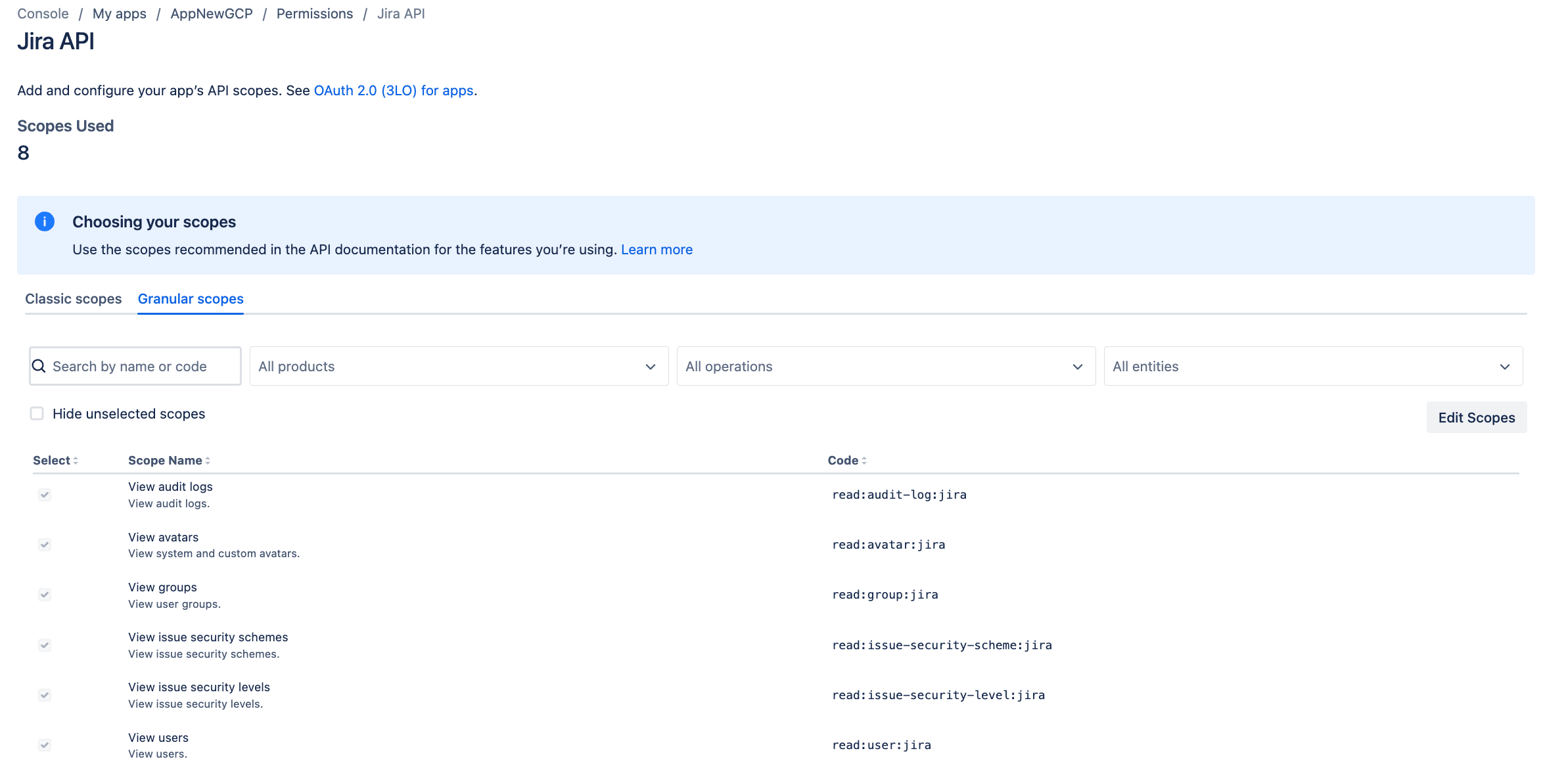

Rufen Sie den Tab Granular scopes (Detaillierte Bereiche) auf.

Klicken Sie auf Edit scopes (Bereiche bearbeiten) und wählen Sie die folgenden Berechtigungen aus:

read:issue-security-level:jiraread:issue-security-scheme:jiraread:group:jiraread:user:jiraread:avatar:jiraread:audit-log:jira

Detaillierte Bereiche bearbeiten

Mindestberechtigungen

In den folgenden Tabellen sind die Mindestberechtigungen aufgeführt, die zum Erstellen eines Jira Cloud-Connectors erforderlich sind.

Klassische Bereiche

| Berechtigung | Verwendungsgrund | Beschreibung |

|---|---|---|

| read:jira-work | Datenaufnahme | Ermöglicht dem Connector, Details von Entitäten (einschließlich Vorgängen, Anhängen, Kommentaren und Attributen) zu lesen |

| read:jira-user | Zugriffssteuerungslisten (Access Control Lists, ACLs) erzwingen | Ermöglicht dem Connector, Nutzer- und Gruppendetails zu lesen |

Detaillierte Bereiche

| Berechtigung | Verwendungsgrund | Beschreibung |

|---|---|---|

| read:issue-security-level:jira | ACLs erzwingen | Ermöglicht das Erzwingen von ACLs für Vorgänge basierend auf ihren spezifischen Vorgangssicherheitsstufen |

| read:issue-security-scheme:jira | ACLs erzwingen | Ermöglicht das Erzwingen von ACLs für Vorgänge basierend auf den zugehörigen Vorgangssicherheitsschemas |

| read:group:jira | ACLs erzwingen | Ermöglicht dem Connector, Gruppeninformationen zu lesen, um ACLs in Bezug auf Gruppenmitgliedschaften zu erzwingen |

| read:user:jira | ACLs erzwingen | Ermöglicht dem Connector, Nutzerinformationen zu lesen, um ACLs in Bezug auf einzelne Nutzerberechtigungen zu erzwingen |

| read:avatar:jira | ACLs erzwingen | Ermöglicht dem Connector, Nutzer- und Gruppeninformationen zu lesen, um ACLs zu erzwingen. Der Avatar wird nicht verwendet, ist aber Teil der detaillierten Bereiche, die in Gruppen und Nutzern enthalten sind. |

| read:audit-log:jira | ACLs überwachen | Ermöglicht dem Connector, das Jira-Audit-Log zur Überprüfung und zum Monitoring von ACLs zu lesen |

Client-ID und Clientschlüssel abrufen

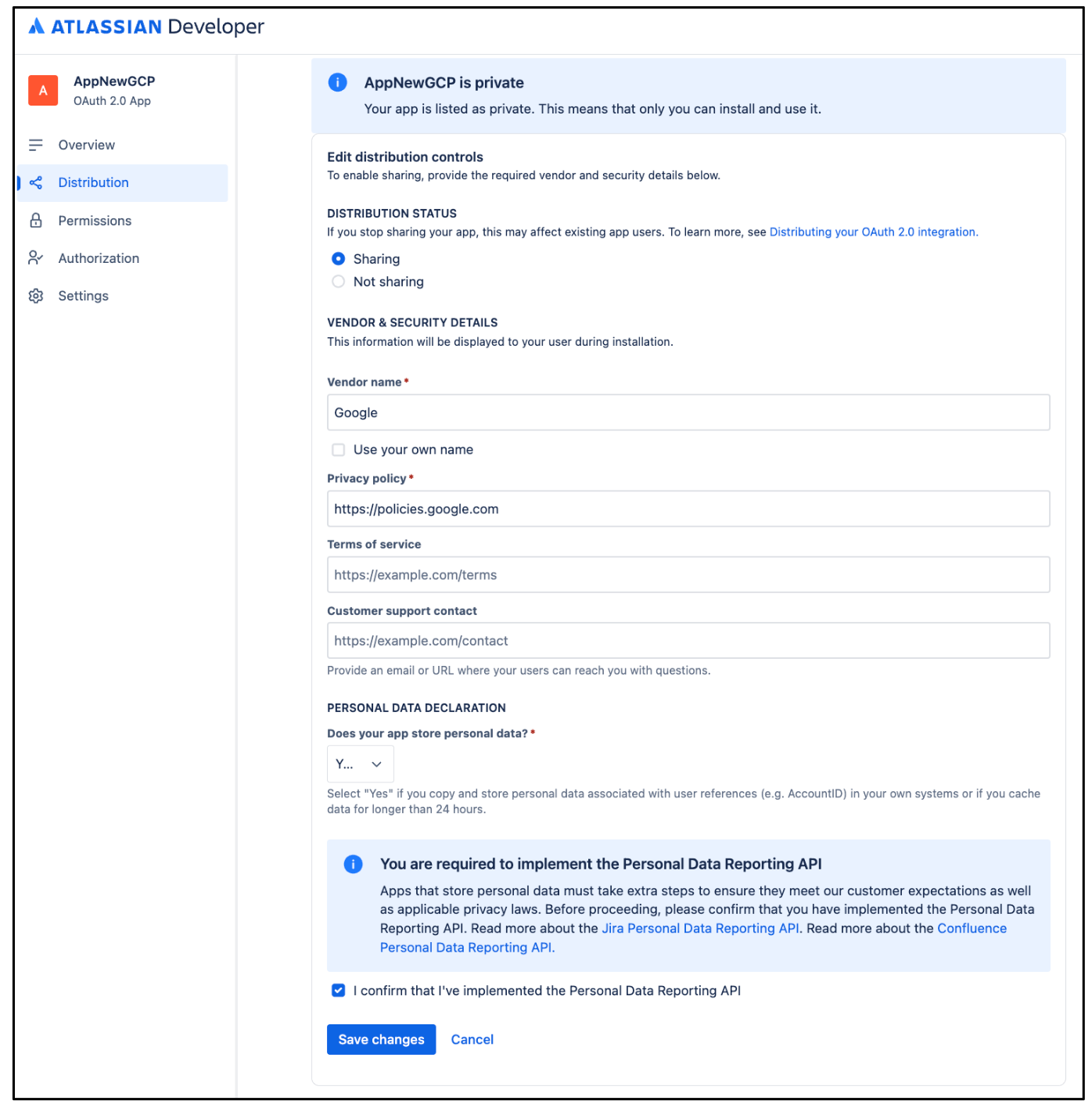

- Klicken Sie auf Distribution (Verteilung) und wählen Sie Edit (Bearbeiten) aus.

- Wählen Sie Sharing (Freigabe) aus, um andere Felder bearbeiten zu können.

- Füllen Sie die übrigen Felder aus:

- Geben Sie für Vendor (Anbieter)

Googleein. - Geben Sie für Privacy policy (Datenschutzerklärung)

https://policies.google.comein. - Wählen Sie für Does your app store personal data? (Speichert Ihre Anwendung personenbezogene Daten?) die Option Yes (Ja) aus.

- Markieren Sie das Kästchen I confirm that I've implemented the personal data reporting API (Ich bestätige, dass ich die Personal Data Reporting API implementiert habe). Weitere Informationen finden Sie unter Personal Data Reporting API.

Verteilung bearbeiten

- Geben Sie für Vendor (Anbieter)

Klicken Sie auf Save changes (Änderungen speichern).

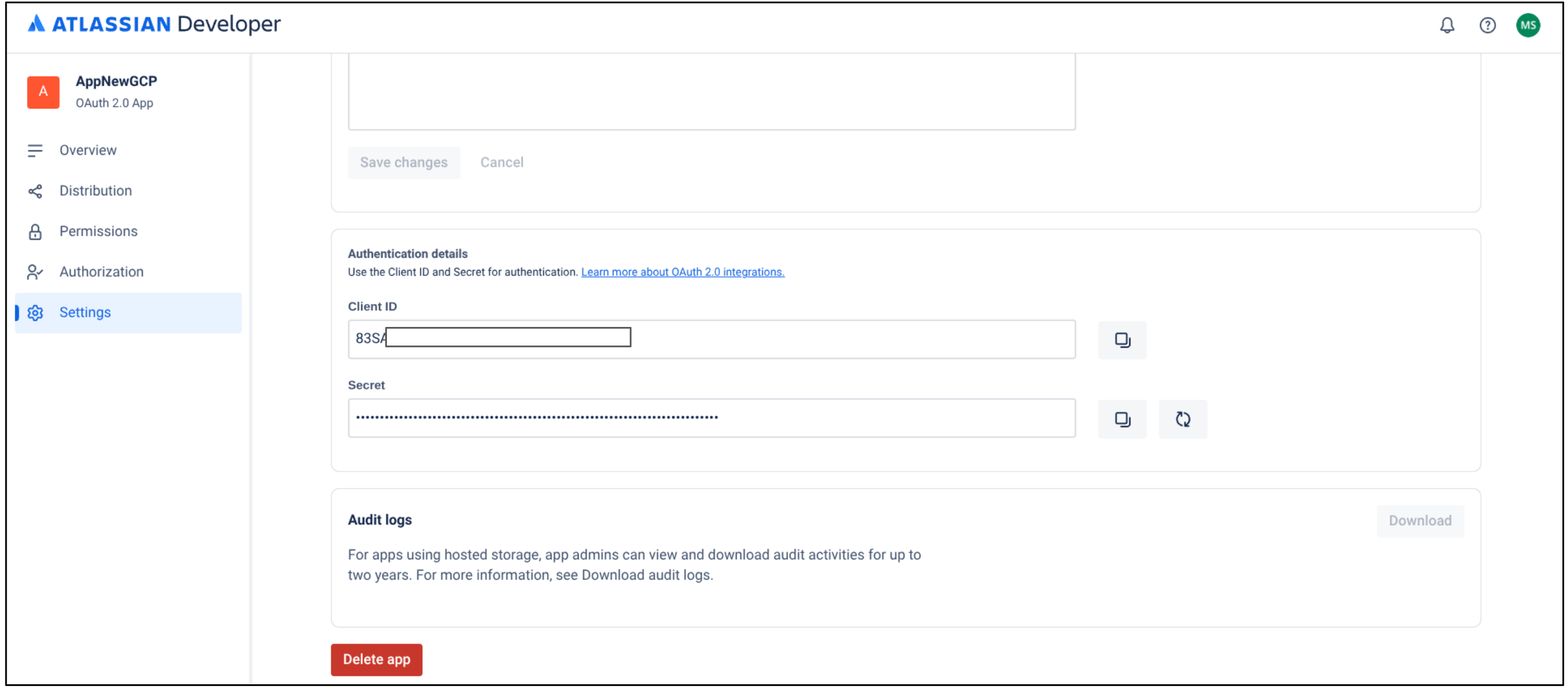

Klicken Sie auf Settings (Einstellungen), um Ihre Werte für Client ID (Client-ID) und Ihren Client secret (Clientschlüssel) zu kopieren.

Client-ID und Clientschlüssel kopieren

Instanz-ID und Instanz‑URL abrufen

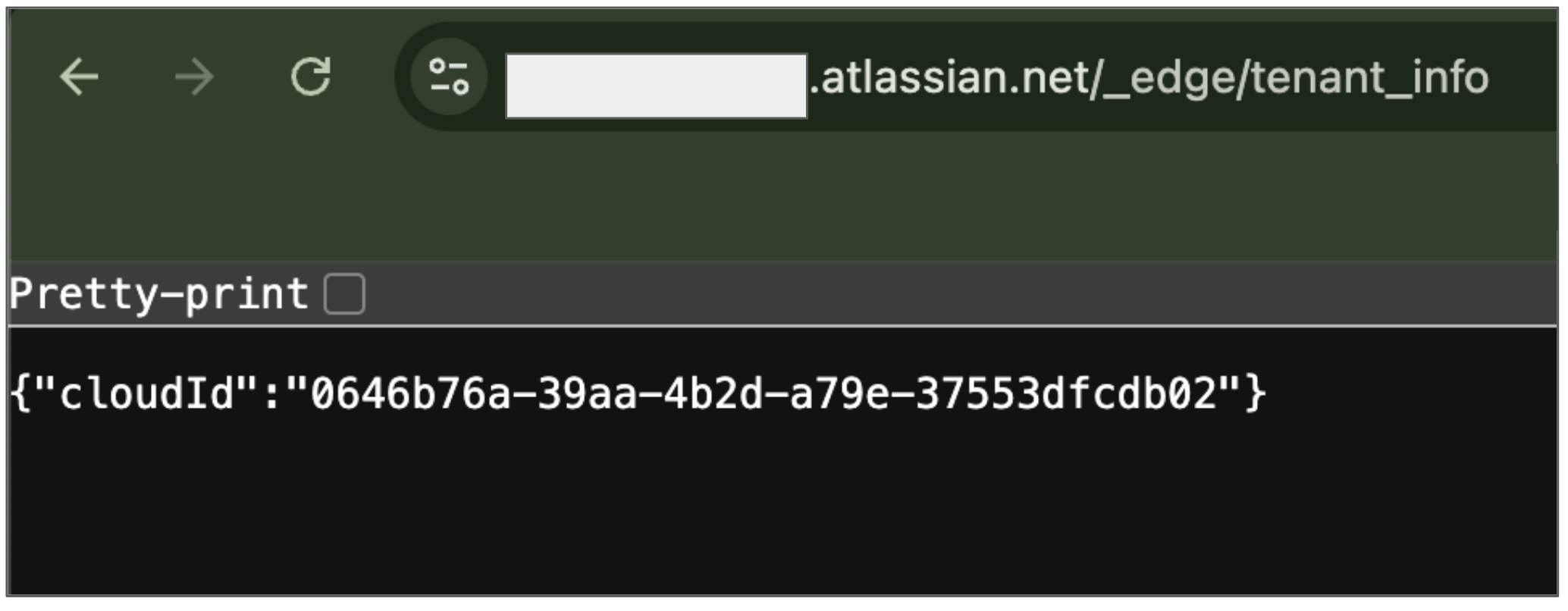

Instanz-ID abrufen:

- Öffnen Sie einen neuen Tab, kopieren Sie die Instanz-URL und hängen Sie

/_edge/tenant_infoan die Instanz-URL an. Beispiel:https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info Rufen Sie den Link auf, um den Wert für

cloudIdzu finden. DiecloudIdist Ihre Instanz-ID.

Instanz-ID abrufen

- Öffnen Sie einen neuen Tab, kopieren Sie die Instanz-URL und hängen Sie

Instanz-URL abrufen:

- Rufen Sie atlassian.net auf und melden Sie sich mit Ihrem Administratorkonto an.

- Wählen Sie die Anwendung aus, die Sie synchronisieren möchten. Synchronisieren Sie beispielsweise die erste Anwendung.

- Suchen Sie die Instanz-URL (die Subdomain in der Adressleiste).

Administratorrollen gewähren

So weisen Sie dem Jira-Administrator in der Google Cloud Console die Rolle „Discovery Engine-Bearbeiter“ zu:

- Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

Rufen Sie IAM auf.

Suchen Sie das Nutzerkonto mit Administratorzugriff in Jira und klicken Sie auf das Symbol Bearbeiten .

Weisen Sie dem Administrator die Rolle „Discovery Engine-Bearbeiter“ zu.

So weisen Sie einem Nutzer eine Administratorrolle in Atlassian zu:

Melden Sie sich in Atlassian mit einem Organisationsadministrator-Konto an.

Klicken Sie auf das Menüsymbol und wählen Sie Ihre Organisation aus. Alternativ können Sie auch admin.atlassian.com aufrufen.

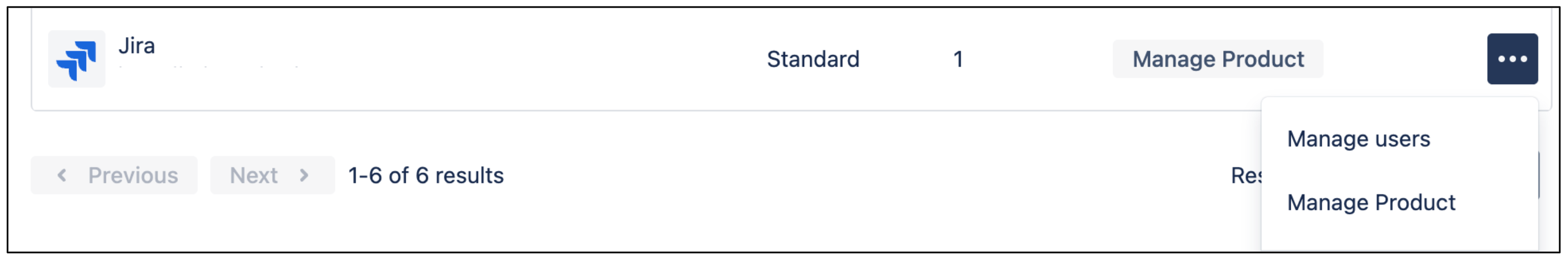

Klicken Sie auf der Seite Admin (Verwaltung) auf das Produkt und wählen Sie den Button Manage users (Nutzer verwalten) aus.

Nutzer verwalten Klicken Sie unter User management (Nutzerverwaltung) auf Groups (Gruppen).

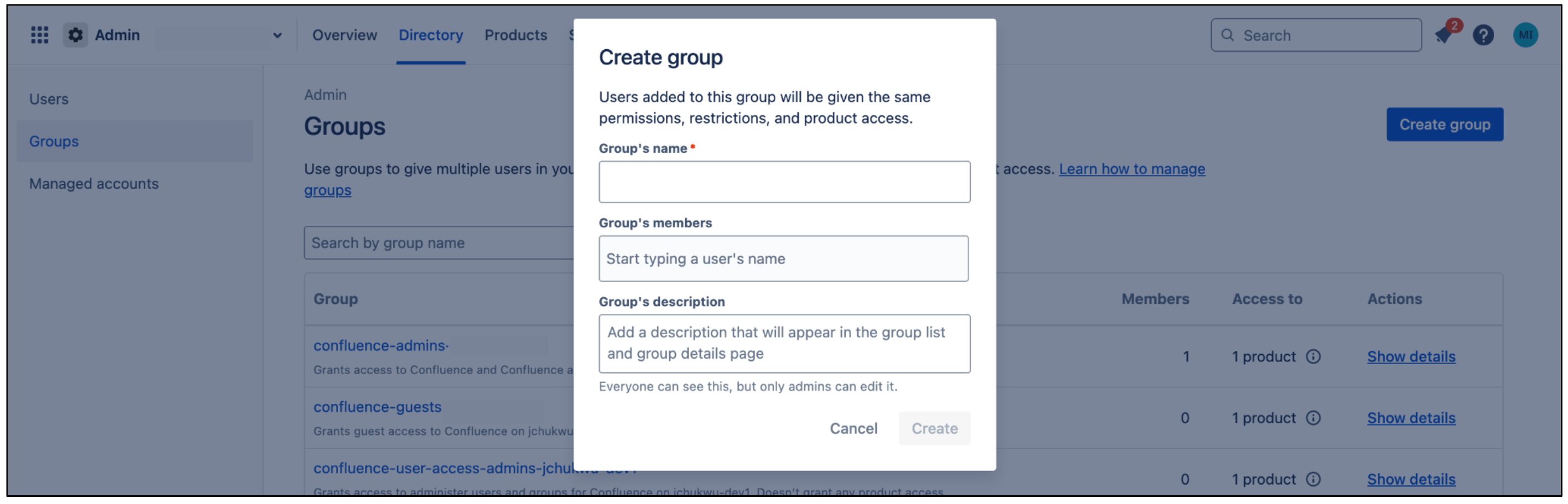

Auf der Seite Groups (Gruppen):

- Klicken Sie auf Create group (Gruppe erstellen).

- Geben Sie einen Namen für die Gruppe ein.

Gruppe erstellen

Diese Gruppe erhält die vom Connector benötigten Berechtigungen. Nutzer, die dieser Gruppe hinzugefügt werden, übernehmen diese Berechtigungen. Der Connector verwendet diese Gruppe zur Authentifizierung und zum Abrufen von Dokumenten.

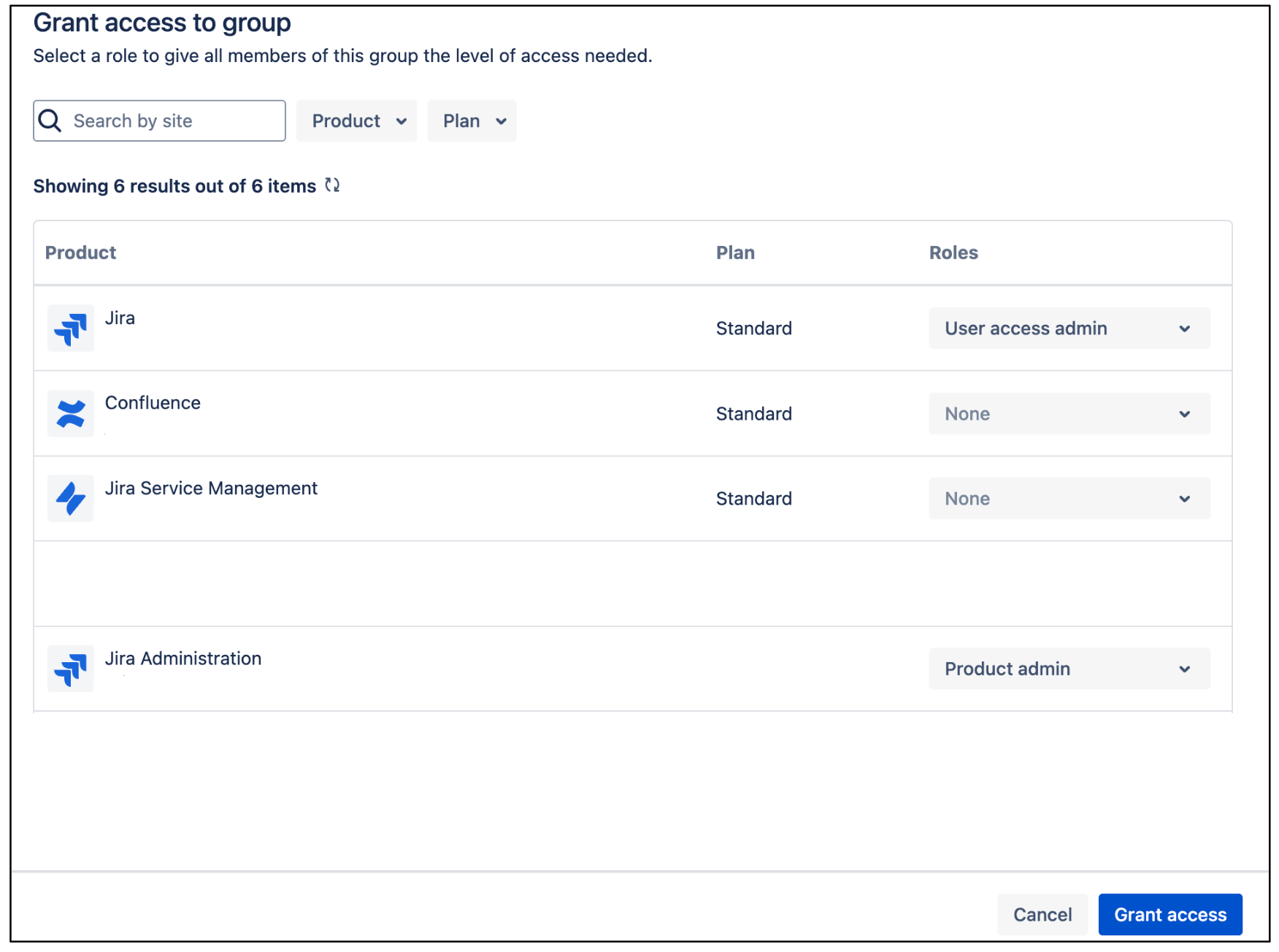

Klicken Sie auf der Gruppenseite auf Add product (Produkt hinzufügen).

Wählen Sie User access admin (Nutzerzugriffsadministrator) als Rolle für Jira aus.

Wählen Sie Product admin (Produktadministrator) als Rolle für Jira administration (Jira-Verwaltung) aus.

Nutzerzugriffsadministrator in Jira Klicken Sie auf Grant Access (Zugriff gewähren).

Klicken Sie auf Add group members (Gruppenmitglieder hinzufügen), um ein Nutzerkonto oder Gruppenmitglieder hinzuzufügen, die vom Connector zur Authentifizierung und zum Zugriff auf die erforderlichen Ressourcen verwendet werden.

Gruppenmitglieder hinzufügen

Nutzersichtbarkeit verwalten

So machen Sie die E-Mail-Adresse eines Nutzers für alle im Atlassian-Konto sichtbar:

Melden Sie sich in der Atlassian Developer Console an.

Klicken Sie auf das Profilsymbol und wählen Sie Developer console (Entwicklerkonsole) aus.

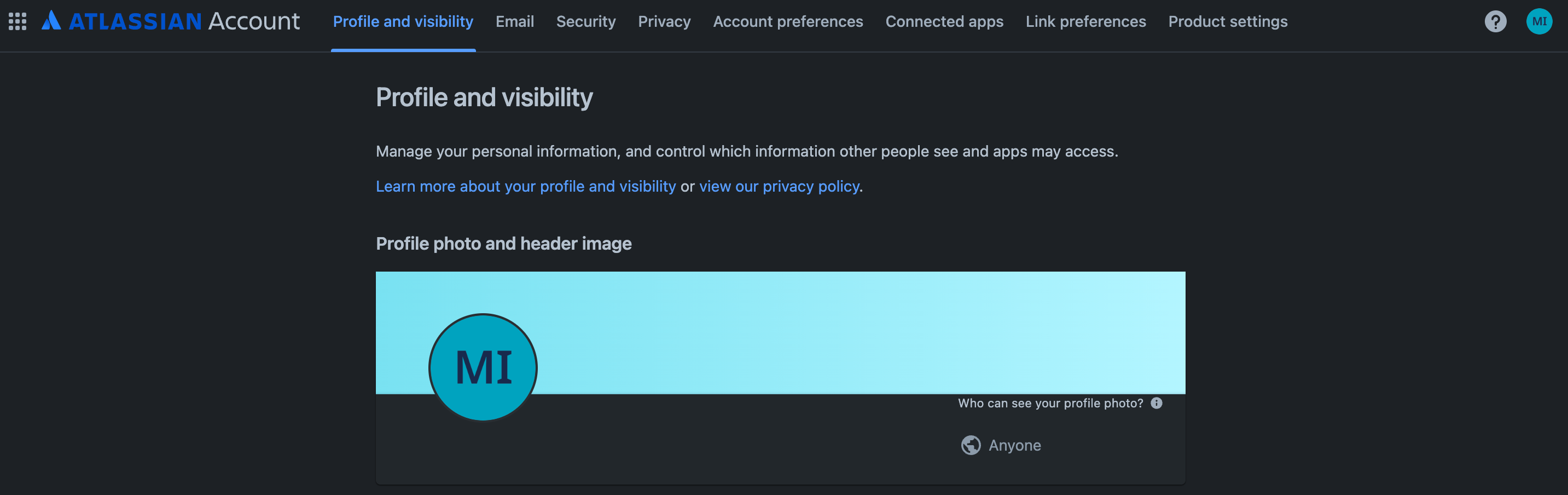

Klicken Sie auf das Nutzerprofilsymbol und wählen Sie Manage account (Konto verwalten) aus.

Konto verwalten Rufen Sie Profile and visibility (Profil und Sichtbarkeit) auf.

Profil und Sichtbarkeit Gehen Sie zu Contact (Kontakt) und legen Sie für Who can see this (Wer kann das sehen?) die Option Anyone (Jeder) fest.

Kontakt

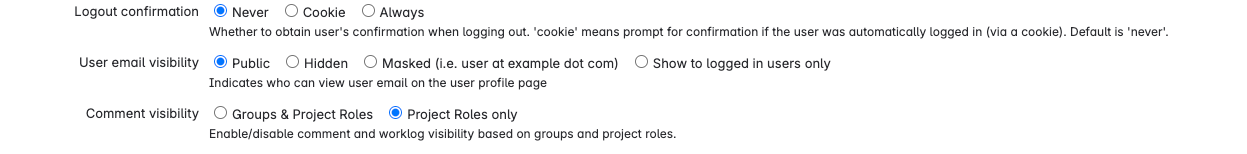

So machen Sie die E-Mail-Adresse eines Nutzers für alle in Jira sichtbar:

Melden Sie sich mit Ihren Nutzeranmeldedaten in Atlassian an.

Wählen Sie eine Jira-Anwendung aus.

Klicken Sie auf Settings (Einstellungen) > System.

Wählen Sie im linken Bereich General Configuration (Allgemeine Konfiguration) aus.

Klicken Sie auf Edit Settings (Einstellungen bearbeiten).

Wählen Sie für User email visibility (Sichtbarkeit der E‑Mail-Adresse des Nutzers) die Option Public (Öffentlich) aus.

Sichtbarkeit der E‑Mail-Adresse auswählen Klicken Sie auf Update (Aktualisieren).

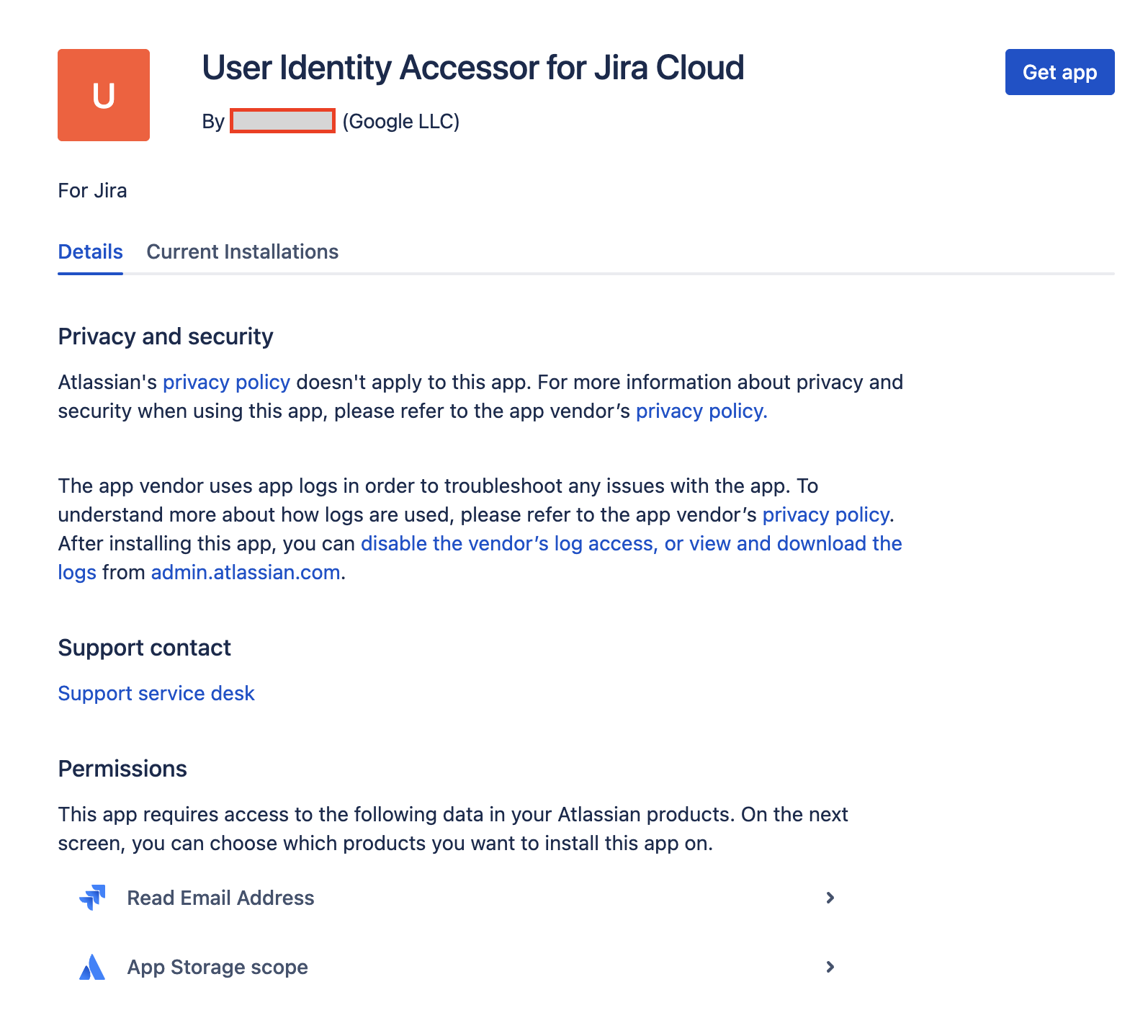

User Identity Accessor for Jira Cloud installieren und konfigurieren

Wenn Nutzer-E-Mail-Adressen aufgrund von Datenschutzeinstellungen in Jira Cloud nicht standardmäßig öffentlich zugänglich sind, müssen Sie die Anwendung User Identity Accessor for Jira Cloud installieren, um Nutzer-E-Mail-Adressen sicher abzurufen. Wenn die E-Mail-Adressen der Nutzer bereits öffentlich sichtbar sind, müssen Sie die Anwendung möglicherweise nicht installieren. Weitere Informationen zur eingeschränkten E-Mail-Sichtbarkeit finden Sie unter Nutzersichtbarkeit verwalten.

Rollen und Berechtigungen

Um die Anwendung User Identity Accessor for Jira Cloud zu installieren und zu konfigurieren, benötigen Sie die entsprechende Administratorrolle und müssen auf Anwendungsebene die erforderlichen Berechtigungen gewähren.

- Erforderliche Rolle: Sie müssen ein

Jira Site administratorsein, um die Anwendung zu installieren und zu konfigurieren. - Berechtigungen auf Anwendungsebene: Sie müssen während der Installation der Anwendung die folgenden Berechtigungen erteilen:

Read Email Address: ermöglicht der Anwendung, Nutzer-E-Mail-Adressen sicher abzurufen, auch wenn die Profilsichtbarkeit eingeschränkt istApp Storage scope: ermöglicht der Anwendung, Daten auf dem Speichergerät zu lesen und darauf zu schreiben

User Identity Accessor for Jira Cloud installieren

So installieren Sie die Anwendung User Identity Accessor for Jira Cloud auf Ihrer Jira Cloud-Website:

- Rufen Sie die Atlassian Developer Console auf.

Prüfen Sie die Berechtigungen Read Email Address (E‑Mail-Adresse lesen) und App Storage scope (App Storage-Bereich) und klicken Sie auf Get app (Anwendung herunterladen).

Berechtigungen überprüfen und Anwendung herunterladen Wählen Sie in der Liste Select a site to install this app on (Website auswählen, auf der Sie diese Anwendung installieren möchten) die Jira-Website aus, auf der Sie die Anwendung installieren möchten. In dieser Liste werden nur die Websites angezeigt, für die Sie Administratorzugriff haben.

Hinweis: Sie müssen Administrator von mindestens einer Jira-Website sein, um die Anwendung installieren zu können.

Klicken Sie auf Install (Installieren), um die Installation der Anwendung abzuschließen.

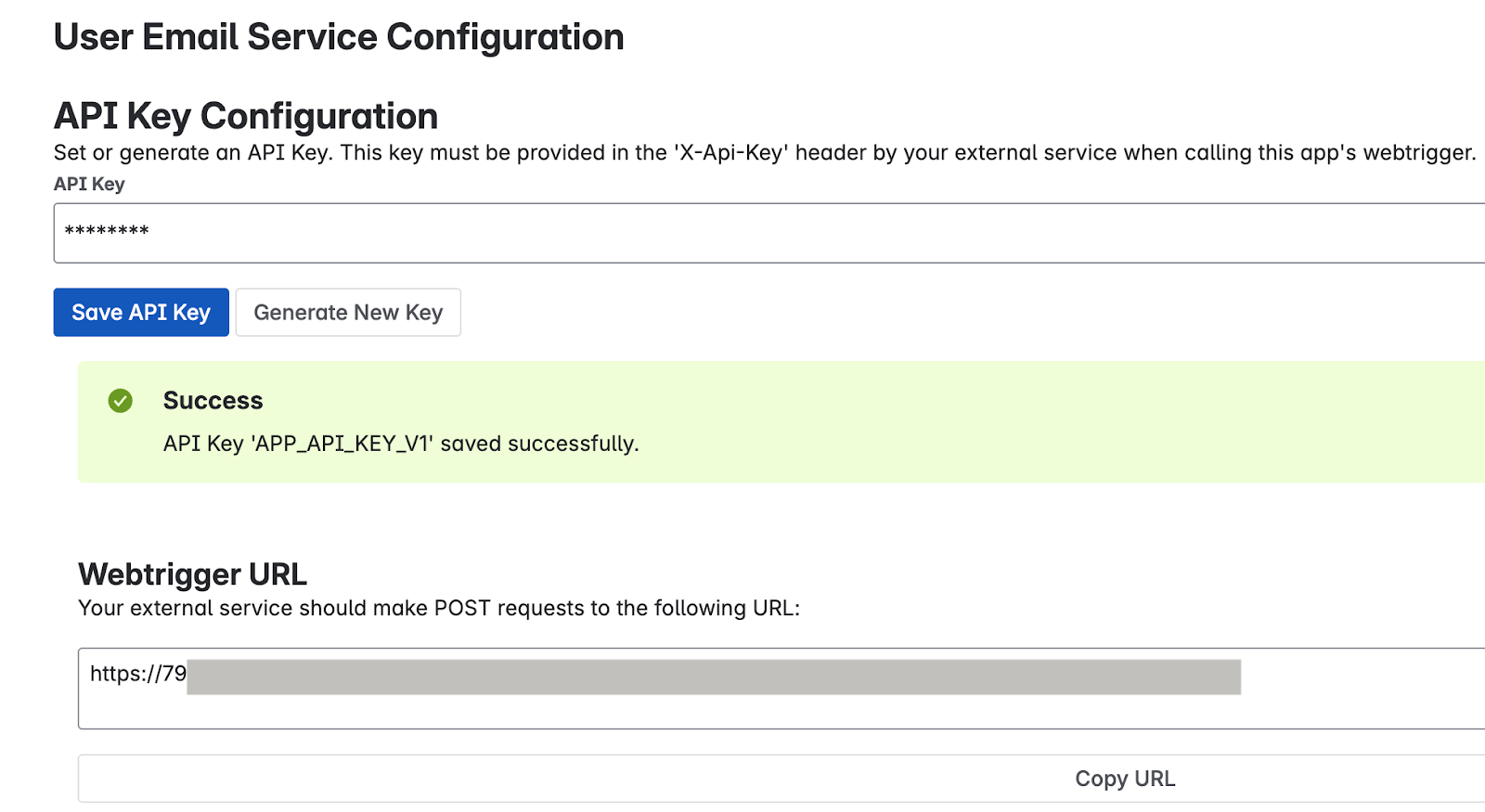

User Identity Accessor for Jira Cloud konfigurieren

Nachdem Sie die Anwendung User Identity Accessor for Jira Cloud installiert haben, konfigurieren Sie einen API-Schlüssel, den Ihr externes System (z. B. Ihr Jira Cloud-Connector) verwendet, um den Webtrigger der Anwendung sicher aufzurufen und E-Mail-Adressen abzurufen.

Konfigurationsseite aufrufen

So rufen Sie die Konfigurationsseite der Anwendung User Identity Accessor for Jira Cloud auf:

- Klicken Sie in Ihrer Jira Cloud-Instanz im Navigationsmenü auf das Symbol Settings (Einstellungen) ⚙️.

- Wählen Sie im Menü die Option Apps(Anwendungen) aus.

- Suchen Sie auf der Seite Apps administration (Anwendungsverwaltung) in der Liste Manage apps (Anwendungen verwalten) nach der Anwendung User Identity Accessor for Jira Cloud.

Klicken Sie auf Configure (Konfigurieren) oder auf den Link, der mit Ihrer Anwendung verknüpft ist. Die dedizierte Konfigurationsseite der Anwendung wird in Jira Cloud geöffnet.

Anwendung „User Identity Accessor for Jira Cloud“ konfigurieren

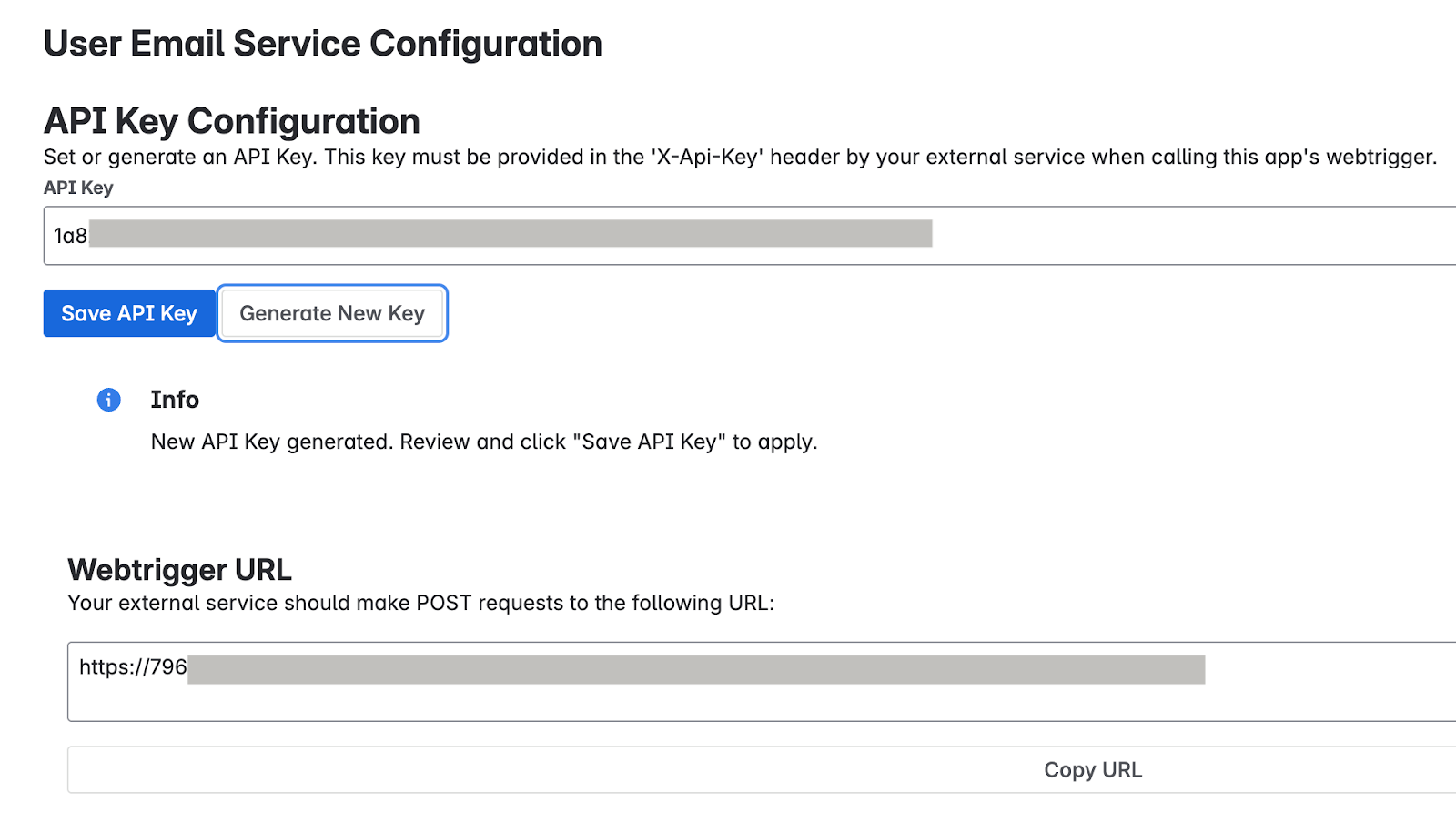

API-Schlüssel einrichten

So richten Sie den API-Schlüssel auf der Konfigurationsseite ein:

Geben Sie im Abschnitt API Key Configuration (API-Schlüsselkonfiguration) den geheimen Schlüssel für die Authentifizierung von Anfragen an den Webtrigger der Anwendung an. Sie können Anfragen mit einer beliebigen der folgenden Methoden authentifizieren:

Eigenen Schlüssel eingeben: Geben Sie Ihren eigenen starken, eindeutigen API-Schlüssel in das Feld „API Key“ (API-Schlüssel) ein oder fügen Sie ihn dort ein. Verwenden Sie einen Schlüssel mit mindestens 20 bis 30 Zeichen, der eine Kombination aus Großbuchstaben, Kleinbuchstaben, Ziffern und Symbolen enthält.

Eigenen Schlüssel eingeben Schlüssel generieren: Klicken Sie auf den Button Generate New Key (Neuen Schlüssel generieren). Das System generiert einen starken, zufälligen Schlüssel und zeigt ihn im Feld an.

Schlüssel generieren Wichtig: Kopieren Sie den im Feld angezeigten API-Schlüssel sofort. Aus Sicherheitsgründen kann es sein, dass Sie den vollständigen Schlüssel nach dem Speichern oder Verlassen der Seite nicht mehr sehen können. Wenn Sie ihn verlieren, müssen Sie einen neuen festlegen oder generieren.

Klicken Sie auf Save API Key (API-Schlüssel speichern). Eine Erfolgsmeldung bestätigt, dass der Schlüssel sicher gespeichert wurde.

Anwendungskonfiguration testen

Prüfen Sie, ob die Anwendung User Identity Accessor for Jira Cloud richtig konfiguriert ist. Senden Sie dazu eine Anfrage von Ihrem externen System und prüfen Sie, ob die E-Mail-Adressen der Nutzer zurückgegeben werden.

Webtrigger-URL abrufen

- Suchen Sie auf der Seite Apps administration (Anwendungsverwaltung) nach dem Abschnitt Webtrigger URL (Webtrigger-URL). Dort wird die eindeutige URL für Ihre Jira-Website und diese Anwendungsinstallation angezeigt:

- Ihr externes System muss diese URL aufrufen, um Nutzer-E-Mail-Adressen anzufordern.

- Die URL sieht in der Regel so aus:

http://uuid/domain.net/x1/randomId. Beispiel:https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID, wobeiYOUR_INSTANCE_IDdie Kennung Ihrer Jira Cloud-Instanz undWEBTRIGGER_IDdie eindeutige Kennung für den für Ihre Anwendung generierten Webtrigger-Endpunkt ist

- Klicken Sie auf den Button Copy URL (URL kopieren) oder kopieren Sie die gesamte URL.

Externes System konfigurieren

Konfigurieren Sie Ihr externes System, das Jira-Nutzer-E-Mail-Adressen mit dem API-Schlüssel und der Webtrigger-URL abrufen muss, die Sie in den vorherigen Schritten erhalten haben.

Endpoint URL (Endpunkt-URL): die Webtrigger-URL, die Sie kopiert haben

HTTP Method (HTTP-Methode):

POSTRequired Headers (Erforderliche Header):

- Content-Type:

application/json X-Api-Key:

YOUR_API_KEYErsetzen Sie

YOUR_API_KEYdurch den API-Schlüssel, den Sie im Abschnitt API-Schlüssel einrichten festgelegt oder generiert haben.

- Content-Type:

Beispiel eines cURL-Befehls

In diesem Beispiel wird der User Identity Accessor for Jira Cloud-Webtrigger aufgerufen, der ein Array von Konto-IDs akzeptiert und die E-Mail-Adressen zurückgibt.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

Ersetzen Sie:

YOUR_INSTANCE_IDdurch Ihre Jira Cloud-Instanz-IDENDPOINT_PATHdurch den API-EndpunktpfadYOUR_API_KEYdurch den API-Schlüssel, den Sie im Abschnitt API-Schlüssel einrichten festgelegt oder generiert habenACCOUNT_IDdurch die Atlassian-Konto-IDs, die Sie als Zielgruppe verwenden möchten

Erwartete Antwort

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

Ersetzen Sie:

ACCOUNT_ID_Xdurch tatsächliche Atlassian-Konto-IDsUSER_EMAIL_Xdurch Nutzer-E-Mail-Adressen, die von Ihrem API-Aufruf zurückgegeben werden

Best Practices für die Sicherheit implementieren

Folgen Sie diesen Empfehlungen, um die Sicherheit Ihres API-Schlüssels zu bestätigen:

- Speichern Sie den API-Schlüssel sicher in der Konfiguration Ihres Jira Cloud-Connectors.

- Prüfen Sie, ob die gesamte Kommunikation mit der Webhook-URL über HTTPS erfolgt. Dies ist die Standardeinstellung für User Identity Accessor for Jira Cloud-Webtrigger.

Unterstützung für User Identity Accessor for Jira Cloud

Google bietet Support für die Anwendung User Identity Accessor for Jira Cloud an, der Wartung und regelmäßige Updates umfasst, damit die Anwendung immer auf dem neuesten Stand ist. Wenn Sie Probleme oder Fragen zu Anwendungsfunktionen haben, wenden Sie sich bitte an den Google Cloud Support. Weitere Informationen finden Sie unter Cloud Customer Care.

Jira Cloud-Datenspeicher erstellen

Console

So synchronisieren Sie mit der Google Cloud Console Daten von Jira Cloud mit Gemini Enterprise:

Melden Sie sich auf der Atlassian-Website mit Zugangsdaten als Organisationsadministrator an.

Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

Klicken Sie im Navigationsmenü auf Datenspeicher.

Klicken Sie auf Datenspeicher erstellen.

Suchen Sie auf der Seite Datenquelle auswählen nach Jira Cloud, um die Drittanbieterquelle zu verbinden, und klicken Sie auf Auswählen.

Geben Sie im Bereich Authentifizierungseinstellungen den Instanz-URI, die Instanz-ID, die Client-ID und den Clientschlüssel ein.

Klicken Sie auf Anmeldung.

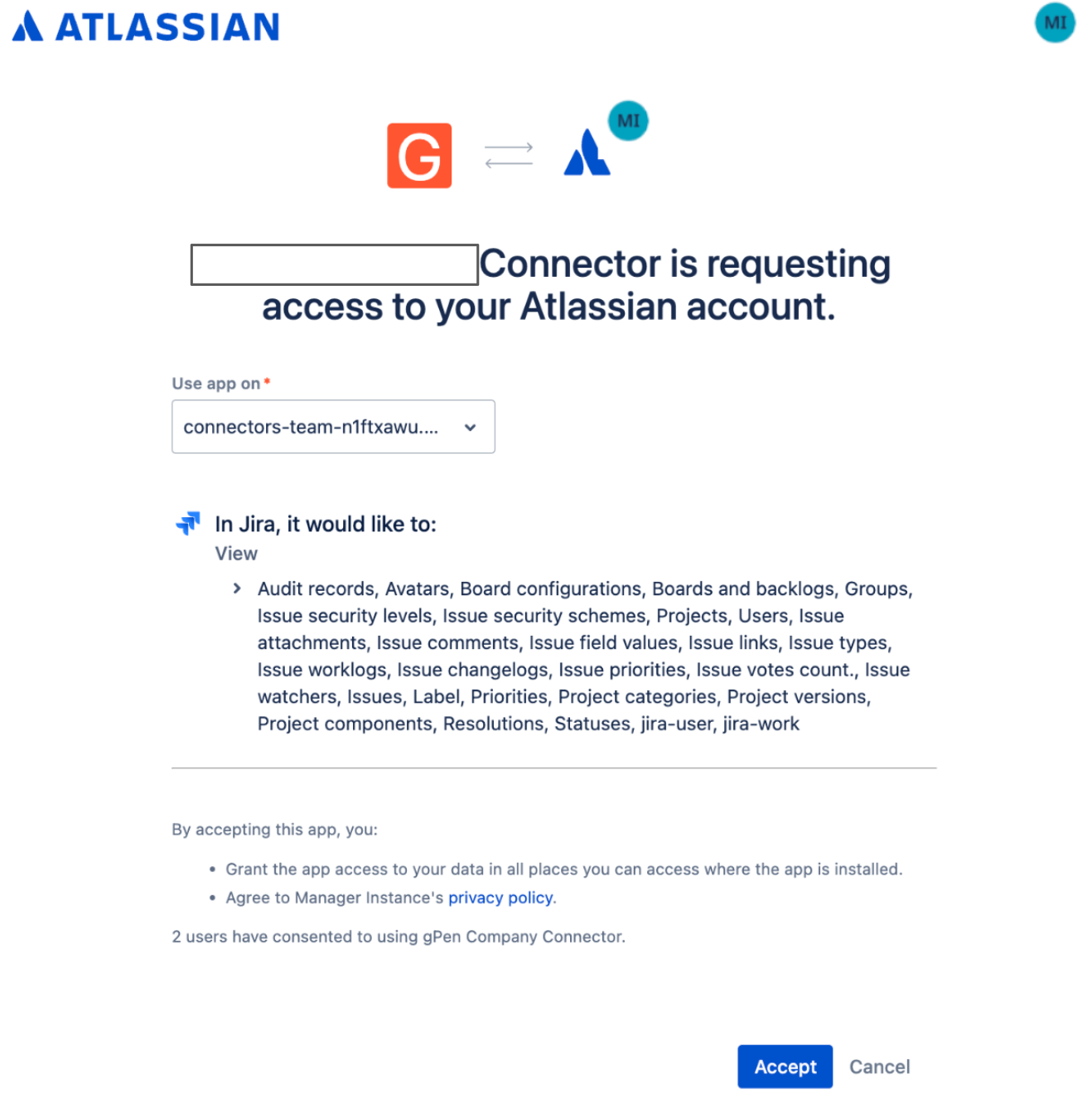

Prüfen Sie, ob Sie als Administrator angemeldet sind, wählen Sie die Website aus, auf der die Anwendung verwendet werden soll, und klicken Sie auf Akzeptieren.

Website für die Verwendung der Anwendung auswählen Klicken Sie auf Weiter.

Gehen Sie im Abschnitt Erweiterte Optionen so vor:

Optional. Wenn Sie eine Reihe statischer IP-Adressen in Ihrem System zulassen möchten, wählen Sie Statische IP-Adressen aktivieren für die Registrierung aus.

Geben Sie im Feld Maximale Abfragen pro Sekunde eine Ganzzahl ein, um die maximale Anzahl von Abfragen pro Sekunde zu definieren, die an Ihre Jira Cloud-Instanz gesendet werden sollen. Der Standardwert ist 12 Abfragen pro Sekunde.

Geben Sie im Feld Jira Identity Sync Forge URL (Jira Identity Sync Forge-URL) die URL ein, die von der Anwendung User Identity Accessor for Jira Cloud generiert wurde.

Geben Sie im Feld Jira Identity Sync Forge Client Secret (Jira Identity Sync Forge-Clientschlüssel) den Clientschlüssel ein, der in User Identity Accessor for Jira Cloud konfiguriert ist. Das ist der API-Schlüssel, den Sie im Abschnitt API-Schlüssel einrichten generiert oder erstellt haben.

Klicken Sie auf Weiter.

Führen Sie im Bereich Zu synchronisierende Entitäten folgende Schritte aus:

Wählen Sie die Entitäten aus, die Sie synchronisieren möchten:

Vorgang

Anhang

Kommentar

Arbeitslog

Optional können Sie bestimmte Projekte so synchronisieren:

- Klicken Sie auf Filtern.

- Wenn Sie Entitäten aus dem Index herausfiltern möchten, wählen Sie Aus Index ausschließen. Wenn bestimmte Entitäten im Index enthalten sein sollen, wählen Sie In den Index einschließen aus.

- Geben Sie die Projektschlüssel ein. Drücken Sie nach jedem Projektschlüssel die Eingabetaste.

- Klicken Sie auf Speichern.

Filter zum Ein- oder Ausschließen von Entitäten angeben Klicken Sie auf Weiter.

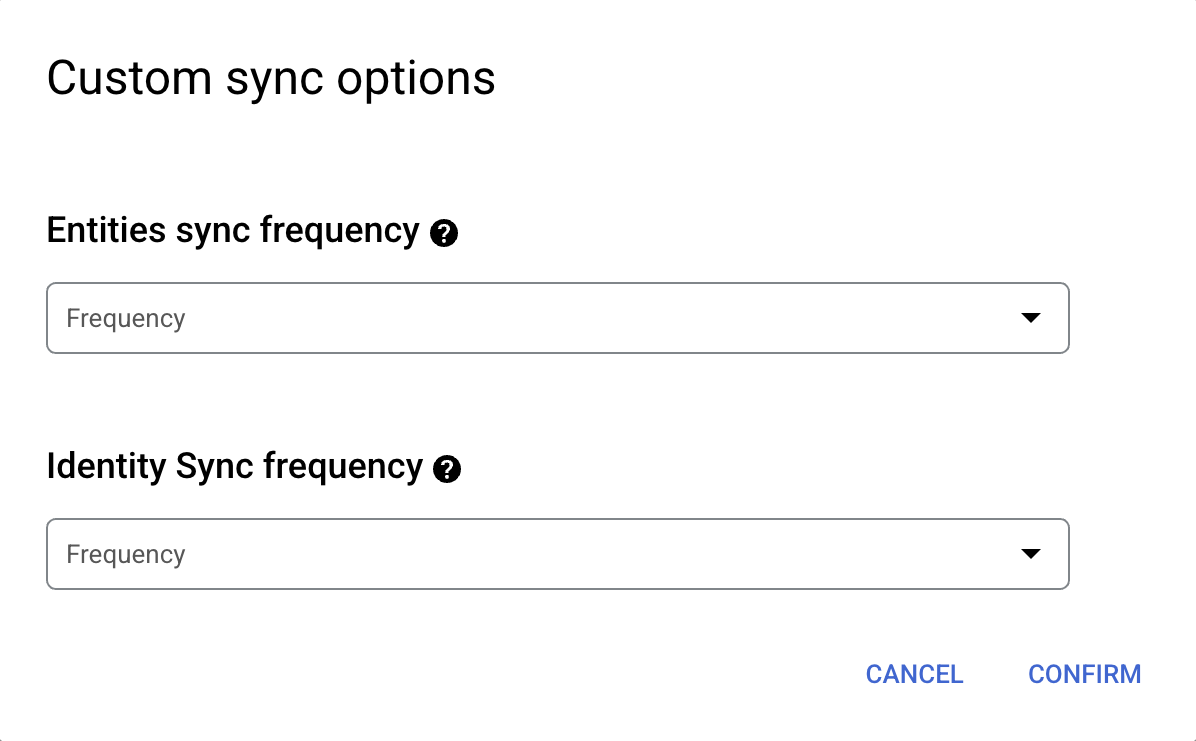

Wählen Sie für die Vollständige Synchronisierung die Synchronisierungshäufigkeit aus. Wählen Sie für die Inkrementelle Datensynchronisierung die Häufigkeit der inkrementellen Synchronisierung aus. Weitere Informationen zu Synchronisierungszeitplänen

Wenn Sie separate vollständige Synchronisierungen für Entitäts- und Identitätsdaten planen möchten, maximieren Sie das Menü unter Vollständige Synchronisierung und wählen Sie Benutzerdefinierte Optionen aus.

Separate Zeitpläne für die vollständige Synchronisierung von Entitäts- und Identitätsdaten festlegen Klicken Sie auf Weiter.

Gehen Sie im Abschnitt Daten-Connector konfigurieren so vor:

Wählen Sie eine Region für Ihren Datenspeicher aus. Sie können die Region später nicht mehr ändern. Weitere Informationen zu Multiregionen finden Sie unter Gemini Enterprise-Standorte.

Geben Sie einen Namen für den Daten-Connector ein. Sie können den Namen bei Bedarf später ändern.

Optional. Wenn Sie die Datenconnector-ID nach der Eingabe des Namens ändern möchten, klicken Sie auf Bearbeiten und ändern Sie den Wert. Sie können die ID des Datenconnectors nach dem Erstellen des Datenspeichers nicht mehr ändern.

Klicken Sie auf Erstellen. Agentspace Enterprise erstellt den Datenspeicher und zeigt ihn auf der Seite Datenspeicher an.

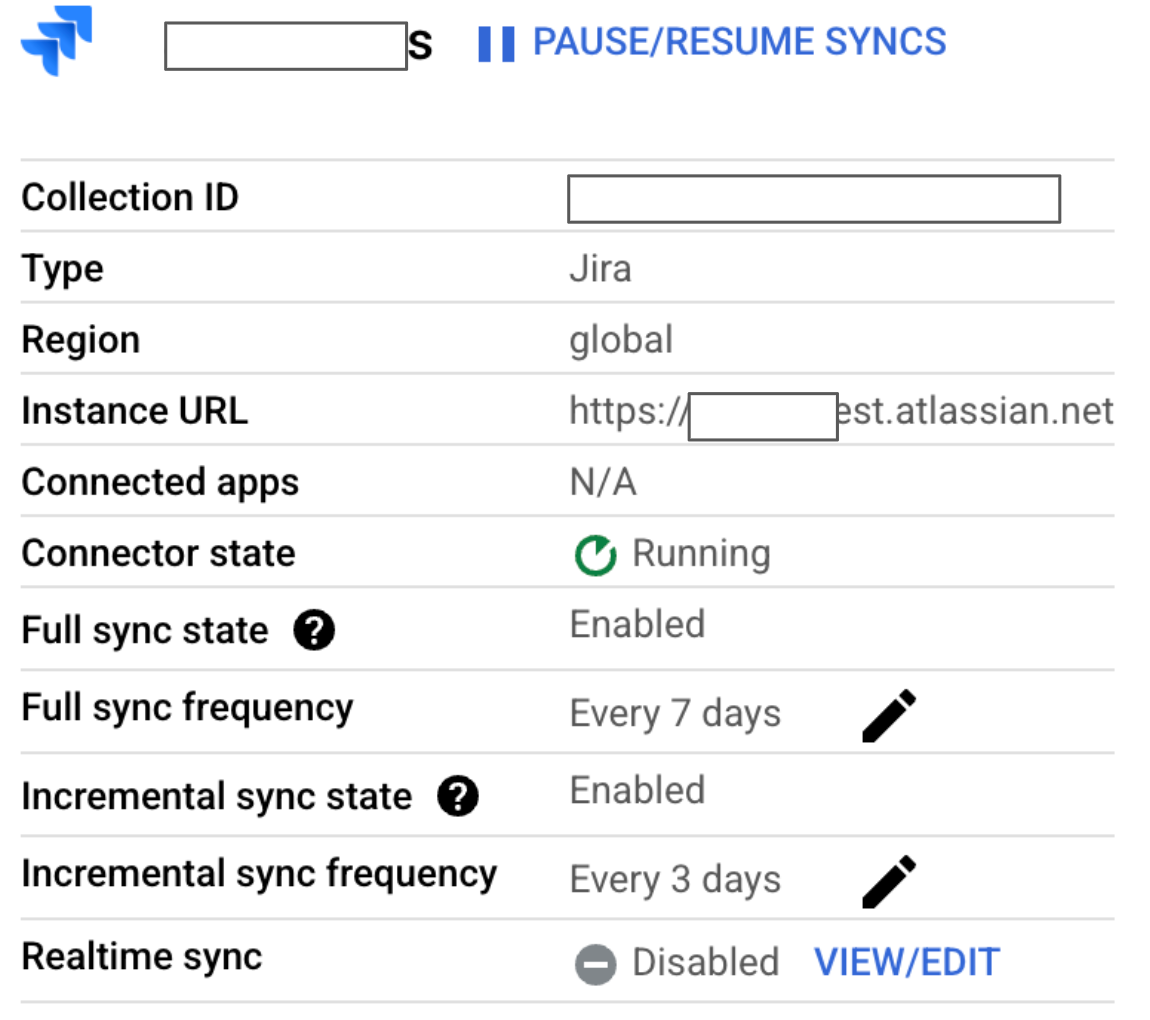

Wenn Sie den Status der Aufnahme überprüfen möchten, rufen Sie die Seite Datenspeicher auf und klicken Sie auf den Namen des Datenspeichers. Dadurch werden die Details auf der Seite Daten angezeigt. Der Connector-Status ändert sich von Wird erstellt zu Wird ausgeführt, wenn mit der Synchronisierung von Daten begonnen wird. Wenn die Aufnahme abgeschlossen ist, ändert sich der Status in Aktiv. Das bedeutet, dass die Verbindung zu Ihrer Datenquelle eingerichtet ist und auf die nächste geplante Synchronisierung gewartet wird. Je nach Größe der Daten kann die Datenaufnahme einige Minuten bis mehrere Stunden dauern.

Ausführliche Informationen zu Kontingenten, einschließlich Standardlimits und einer Anleitung zum Anfordern höherer Kontingente, finden Sie unter Kontingente und Limits.

Echtzeitsynchronisierung aktivieren

Bei der Echtzeitsynchronisierung werden nur Dokumententitäten synchronisiert, keine Daten, die sich auf Identitätsentitäten beziehen. Die folgende Tabelle zeigt, welche Dokumentereignisse mit der Echtzeitsynchronisierung unterstützt werden.

| Jira-Entitäten | Erstellen | Aktualisieren | Löschen | Berechtigungsänderungen |

|---|---|---|---|---|

| Vorgänge | ||||

| Arbeitslogs | ||||

| Projekte | ||||

| Kommentare | ||||

| Anhänge |

So aktivieren Sie die Echtzeitsynchronisierung für Jira Cloud-Datenquellen-Connectoren:

Webhook-URL generieren

- Rufen Sie die Seite „Gemini Enterprise“ auf und klicken Sie im Navigationsmenü auf Datenspeicher.

- Wählen Sie einen Jira Cloud-Datenspeicher aus.

Klicken Sie in der Zeile Echtzeitsynchronisierung auf Ansehen/bearbeiten.

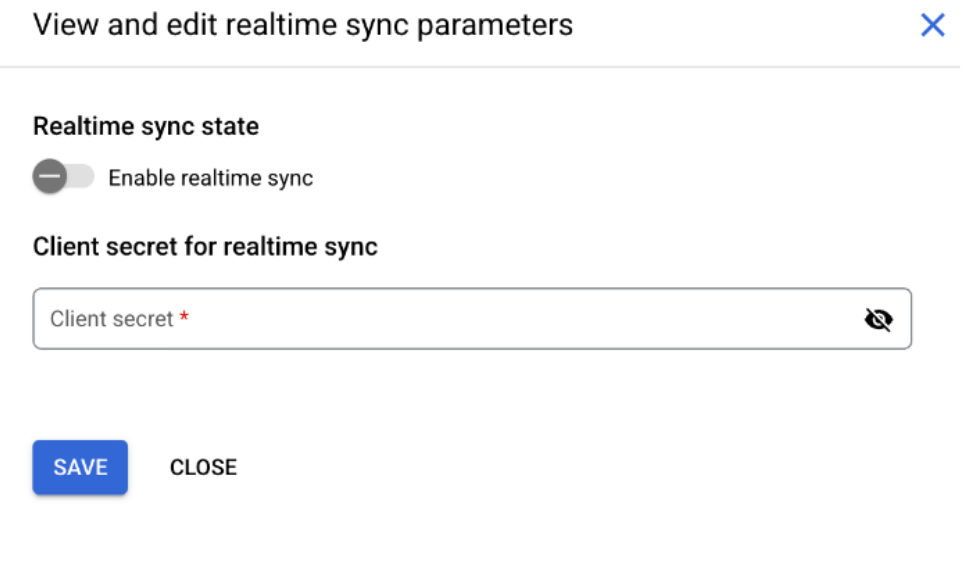

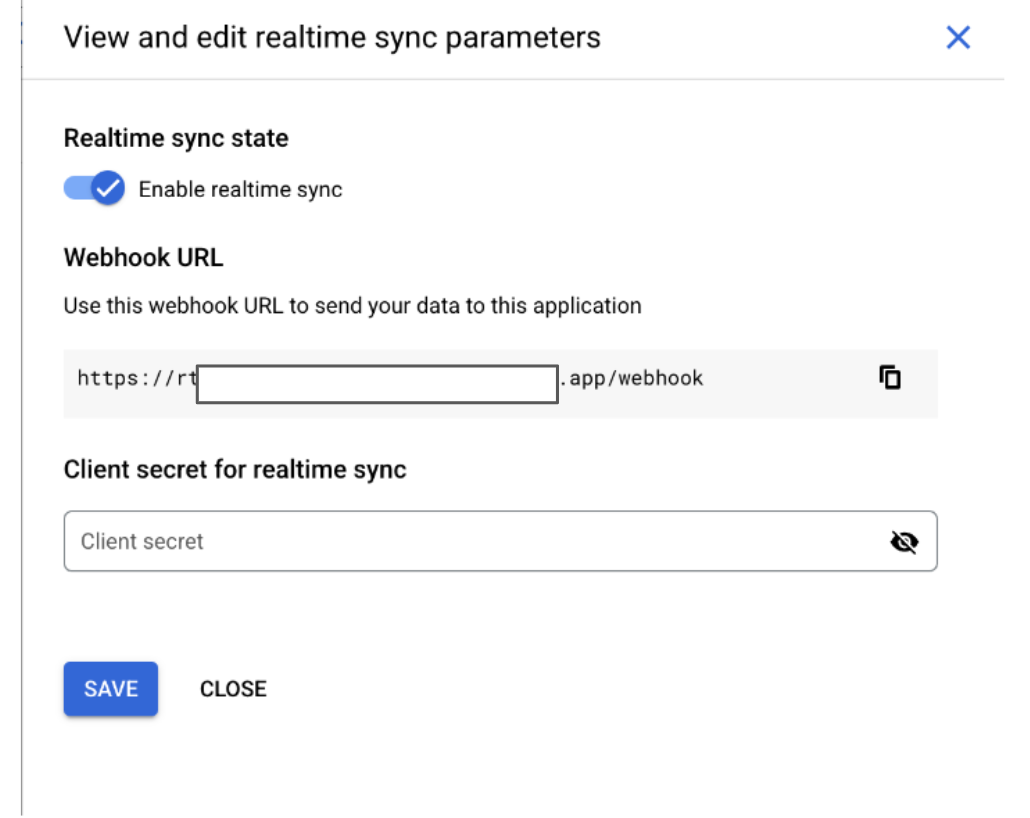

Echtzeitsynchronisierung: Status „Deaktiviert“ Führen Sie im Dialogfeld Parameter der Echtzeitsynchronisierung ansehen und bearbeiten folgende Schritte aus:

- Klicken Sie auf den Ein/Aus-Button Echtzeitsynchronisierung aktivieren, um die Option zu aktivieren.

- Geben Sie einen Wert in das Feld Clientschlüssel ein und kopieren Sie ihn. Sie benötigen diesen Wert später noch einmal, um einen Webhook in der Jira-Verwaltungskonsole zu erstellen.

- Klicken Sie auf Speichern.

Echtzeitsynchronisierung aktivieren

Wenn sich der Status von Echtzeitsynchronisierung in

Runningändert, klicken Sie auf Ansehen/bearbeiten.

Echtzeitsynchronisierung: Status „Wird ausgeführt“ Führen Sie im Dialogfeld Parameter der Echtzeitsynchronisierung ansehen und bearbeiten folgende Schritte aus:

- Kopieren Sie die URL unter Webhook-URL.

- Klicken Sie auf Schließen.

Webhook-URL kopieren

Webhook erstellen

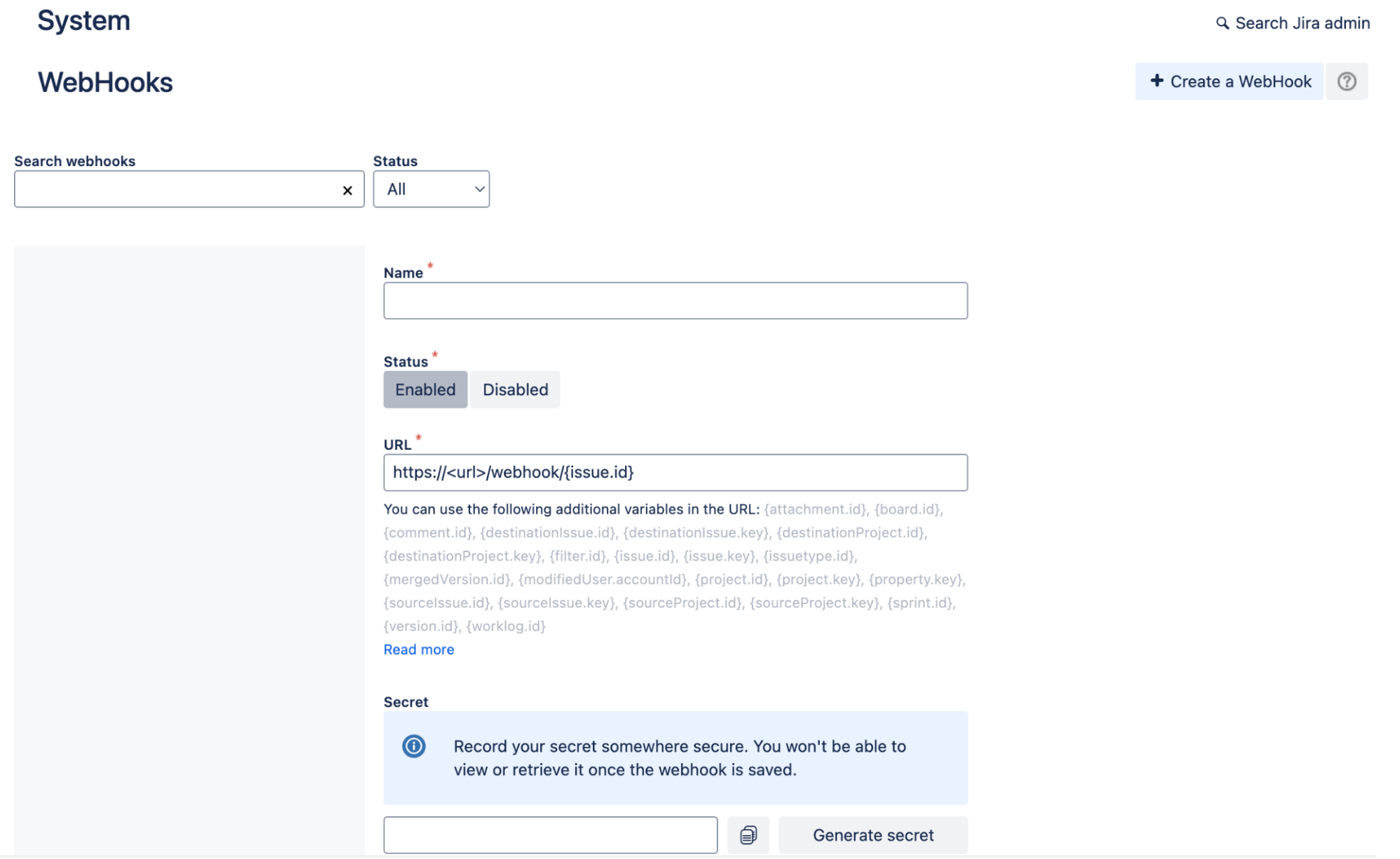

- Melden Sie sich in der Jira-Verwaltungskonsole an.

- Klicken Sie auf Settings (Einstellungen) und wählen Sie System aus.

- Wählen Sie im Bereich System settings (Systemeinstellungen) die Option Webhooks aus.

- Klicken Sie auf Create a webhook (Webhook erstellen). Informationen zu Webhooks finden Sie unter Webhooks.

- Geben Sie einen Namen für den Webhook ein.

- Wählen Sie für den Status

Enabledaus. - Fügen Sie in das Feld URL die URL ein, die Sie aus Gemini Enterprise kopiert haben, und hängen Sie

/{issue.id}an. Geben Sie im Feld Secret den Wert ein, den Sie beim Generieren einer Webhook-URL in Gemini Enterprise eingegeben haben.

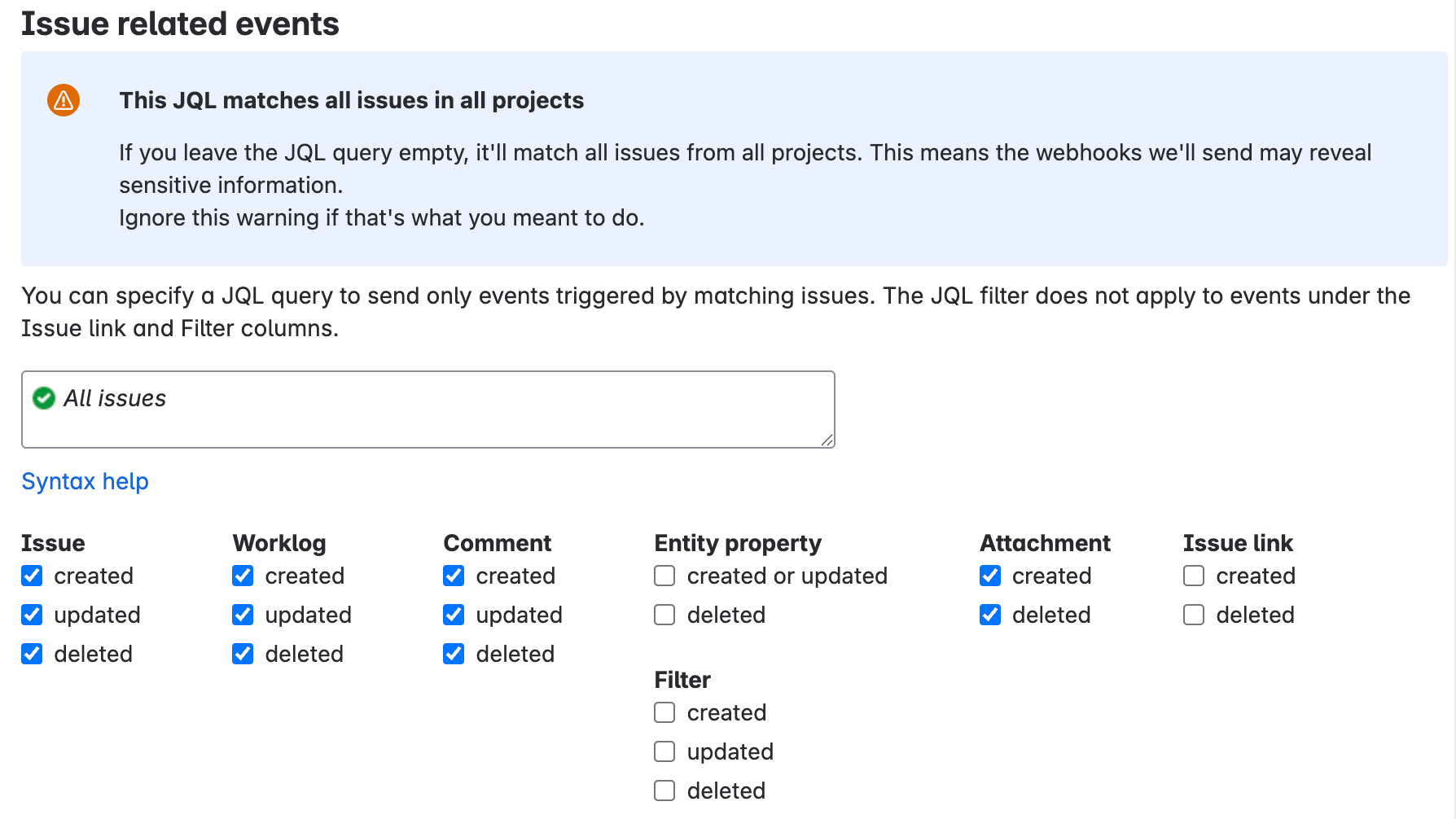

Webhooks Wählen Sie im Bereich Issue related events (Vorgangsbezogene Ereignisse) die folgenden Optionen aus:

Entitäten Erstellt Aktualisiert Gelöscht Vorgang Ja Ja Ja Arbeitslog Ja Ja Ja Kommentar Ja Ja Ja Anhang Ja Nein Ja

Vorgangsbezogene Ereignisse Markieren Sie im Bereich Project related events (Projektbezogene Ereignisse) die Kästchen created (erstellt), updated (aktualisiert) und deleted (gelöscht) für die Entität Project (Projekt).

Klicken Sie auf Create (Erstellen).

Fehlermeldungen

Die folgende Tabelle enthält Fehlermeldungen, die beim Verbinden von Jira Cloud mit Gemini Enterprise häufig auftreten können, sowie kurze Beschreibungen und Lösungen dazu.

| Fehlercode | Fehlermeldung | Beschreibung | Problembehebung |

|---|---|---|---|

| JIRA_INVALID_AUTH_1 | Fehler bei der OAuth-Einrichtung | Bei einem Tokenaktualisierungsaufruf ist ein Problem aufgetreten, das möglicherweise mit Anmeldedaten, dem Secret Manager oder der Verbindung zusammenhängt. | Details zur Ausnahme finden Sie in der vollständigen Fehlermeldung. Mögliche Ursachen und Lösungen:

|

| JIRA_INVALID_AUTH_2 | Fehler bei der Authentifizierung | Der Connector kann sich nicht bei Jira Cloud authentifizieren, da das Nutzerkonto nicht über ausreichenden API-Zugriff verfügt. | Authentifizieren Sie den Datenspeicher noch einmal mit Administrator-Anmeldedaten. |

| JIRA_MISSING_PERMISSION_1 | Nutzer ohne Administratorberechtigungen sind nicht berechtigt, die Vorgangssicherheitsschemas abzurufen. | Ein Nutzerkonto ohne Administratorrechte hat versucht, die Vorgangssicherheitsschemas abzurufen. | Gewähren Sie dem Nutzerkonto die erforderlichen Berechtigungen als Administrator. |

| JIRA_MISSING_PERMISSION_2 | Nutzer ohne Administratorberechtigungen können keine Berechtigungsschemas abrufen. | Ein Nutzerkonto ohne Administratorrechte hat versucht, Berechtigungsschemas abzurufen. | Gewähren Sie dem Nutzerkonto die erforderlichen Berechtigungen als Administrator. |

| JIRA_MISSING_PERMISSION_3 | Beim Abrufen von Projektberechtigungen ist ein Problem aufgetreten. | Ein Nutzerkonto ohne Administratorrechte hat versucht, Projektdetails abzurufen. | Gewähren Sie dem Nutzerkonto die erforderlichen Berechtigungen als Administrator. |

| JIRA_IO_CONNECTION | Beim Herstellen einer Verbindung zu Jira ist ein Problem aufgetreten. | Der Connector kann keine Verbindung zu Ihrer Jira Cloud-Instanz herstellen. Dies deutet auf eine allgemeine Unfähigkeit hin, die Kommunikation mit dem Jira-Server herzustellen oder aufrechtzuerhalten. | Prüfen Sie Ihre Jira-URL und gleichen Sie Ihre Anmeldedaten ab. Prüfen Sie, ob Ihre Jira-Instanz betriebsbereit ist und ob Ihr API-Token oder Ihre OAuth-Bereiche die erforderlichen Berechtigungen gewähren. |

| JIRA_INVALID_INSTANCE_ID | Die erforderlichen Details konnten nicht aus Ihrer Jira-Instanz abgerufen werden. Prüfen Sie Ihre Jira-Instanz-ID. Die Jira-Instanz-ID muss eine UUID sein. | Das System kann die erforderlichen Details nicht aus Ihrer Jira-Instanz abrufen, da die angegebene Jira Cloud-Instanz-ID ungültig ist. Die Jira-Instanz-ID muss eine UUID sein. | Achten Sie darauf, dass die eingegebene Instanz-ID eine korrekte UUID ist. |

Bekannte Einschränkungen

Bei unstrukturierten Daten gelten für jeden Medientyp unterschiedliche Einschränkungen. Weitere Informationen finden Sie unter Daten für benutzerdefinierte Datenquellen vorbereiten.

Bei strukturierten Daten darf ein einzelnes Dokument nicht größer als 500 KB sein.

Anwendungsrollen mit bestimmten, nicht leeren Rollen können weder

Browse project-Berechtigungen noch Berechtigungen auf Sicherheitsebene erhalten.Dokumentberechtigungen, die durch benutzerdefinierte Nutzerfelder oder benutzerdefinierte Gruppenfelder bestimmt werden, werden nicht unterstützt.

Einschränkungen auf Arbeitslogebene sind in Jira Cloud nicht möglich.

PDF-Anhänge mit mehr als 2.000 Seiten werden in Jira Cloud nicht indexiert.

Anhänge, die privaten Kommentaren hinzugefügt werden, übernehmen nicht die Zugriffsbeschränkungen (ACLs) für die Kommentare.

In Jira Cloud werden nur die letzten 20 Kommentare für einen Vorgang abgerufen.

Sprinttabellen können nicht aufgenommen werden.

Das alte Nutzerverwaltungsmodell wird für die Einbindung in Jira Cloud nicht unterstützt. Es wird nur das Modell der zentralen Nutzerverwaltung unterstützt. Weitere Informationen finden Sie im Leitfaden zur Konsolidierung von Atlassian-Organisationen.

Wenn Sie eine Jira-Entität abfragen, z. B. einen Vorgang, werden zugehörige Daten wie Kommentare und Anhänge nicht automatisch berücksichtigt. Das liegt daran, dass sie als separate Einheiten gespeichert und indexiert werden.

Weitere Informationen

Wenn Sie Ihren Datenspeicher an eine App anhängen möchten, erstellen Sie eine App und wählen Sie Ihren Datenspeicher aus. Folgen Sie dazu der Anleitung unter App erstellen.

Unter Suchergebnisse in der Vorschau ansehen finden Sie eine Vorschau der Suchergebnisse nach der Erstellung der App und des Datenspeichers.

Informationen zum Aktivieren von Benachrichtigungen für den Datenspeicher finden Sie unter Benachrichtigungen für Drittanbieter-Datenspeicher konfigurieren.