En esta página, se explica cómo conectar Google Distributed Cloud (GDC) aislado de Internet a tu proveedor de identidad (IdP) existente de la organización. Un IdP es un sistema que administra y protege de forma centralizada las identidades de los usuarios, y proporciona servicios de autenticación. Conectarse a un IdP existente permite a los usuarios acceder a GDC con las credenciales de su organización, sin necesidad de crear ni administrar cuentas separadas dentro de GDC. Este proceso garantiza una experiencia de acceso segura y sin inconvenientes. Dado que un IdP es un recurso global, los usuarios pueden acceder a GDC a través del mismo IdP, independientemente de la zona en la que trabajen.

Esta página está dirigida a los públicos dentro del grupo de administradores de la plataforma, como los administradores de TI o los ingenieros de seguridad, que desean conectarse a un IdP. Para obtener más información, consulta Públicos de la documentación de Google Distributed Cloud aislado.

Puedes conectarte a un proveedor de identidad existente con una de las siguientes opciones:

Antes de comenzar

Antes de conectarte a un proveedor de identidad existente, asegúrate de que la configuración inicial esté completa y de tener los permisos necesarios.

Configuración inicial de la conexión del proveedor de identidad

Un miembro del grupo de operadores de infraestructura de tu organización debe configurar la conexión inicial del IdP antes de que los usuarios puedan acceder a los clústeres o paneles de GDC.

Para ello, deben abrir un ticket en el sistema de tickets y proporcionar la siguiente información sobre el proveedor de identidad:

- Cantidad de servidores y sus tipos

- Cantidad de almacenamiento en bloque en TB.

- Cantidad de almacenamiento de objetos en TB.

- Parámetros obligatorios para OIDC:

- clientID: Es el ID de la aplicación cliente que realiza solicitudes de autenticación al proveedor de OpenID.

- clientSecret: Es el secreto que solo conocen la aplicación y el proveedor de OpenID.

- issuerURL: Es la URL a la que se envían las solicitudes de autorización para el proveedor de OpenID.

- scopes: Son los permisos adicionales que se deben enviar al proveedor de OpenID.

- userclaim: Es la reclamación del token web JSON (JWT) que se usará como nombre de usuario.

- certificateAuthorityData: Es una cadena codificada en base64 del certificado codificado en PEM para el proveedor de OIDC.

- Parámetros obligatorios para los proveedores de SAML:

- idpCertificateDataList: Son los certificados de IdP para verificar la respuesta de SAML. Estos certificados deben estar codificados en base64 estándar y tener el formato PEM. Solo se admite un máximo de dos certificados para facilitar la rotación de certificados del IdP.

- idpEntityID: Es el ID de la entidad SAML para el proveedor de SAML, especificado en un formato de URI. Ejemplo:

https://www.idp.com/saml. - idpSingleSignOnURI: Es el URI del extremo de SSO del proveedor de SAML. Ejemplo:

https://www.idp.com/saml/sso.

- Nombre de usuario o grupo de nombres de usuario de los administradores iniciales.

Permisos necesarios

Para obtener los permisos que necesitas para conectar un proveedor de identidad existente, haz lo siguiente:

- Pídele al administrador de IAM de la organización que te otorgue el rol de administrador de federación de IdP (

idp-federation-admin). - Asegúrate de que el administrador inicial que especifiques cuando conectes el proveedor de identidad tenga el rol de administrador de IAM de la organización (

organization-iam-admin).

Conéctate a un proveedor de identidad existente

Para conectar el proveedor de identidad, debes tener un solo ID de cliente y secreto de tu proveedor de identidad. Puedes conectarte a un proveedor existente de OIDC o SAML.

Conéctate a un proveedor de OIDC existente

Para conectarte a un proveedor de OIDC existente, completa los siguientes pasos:

Console

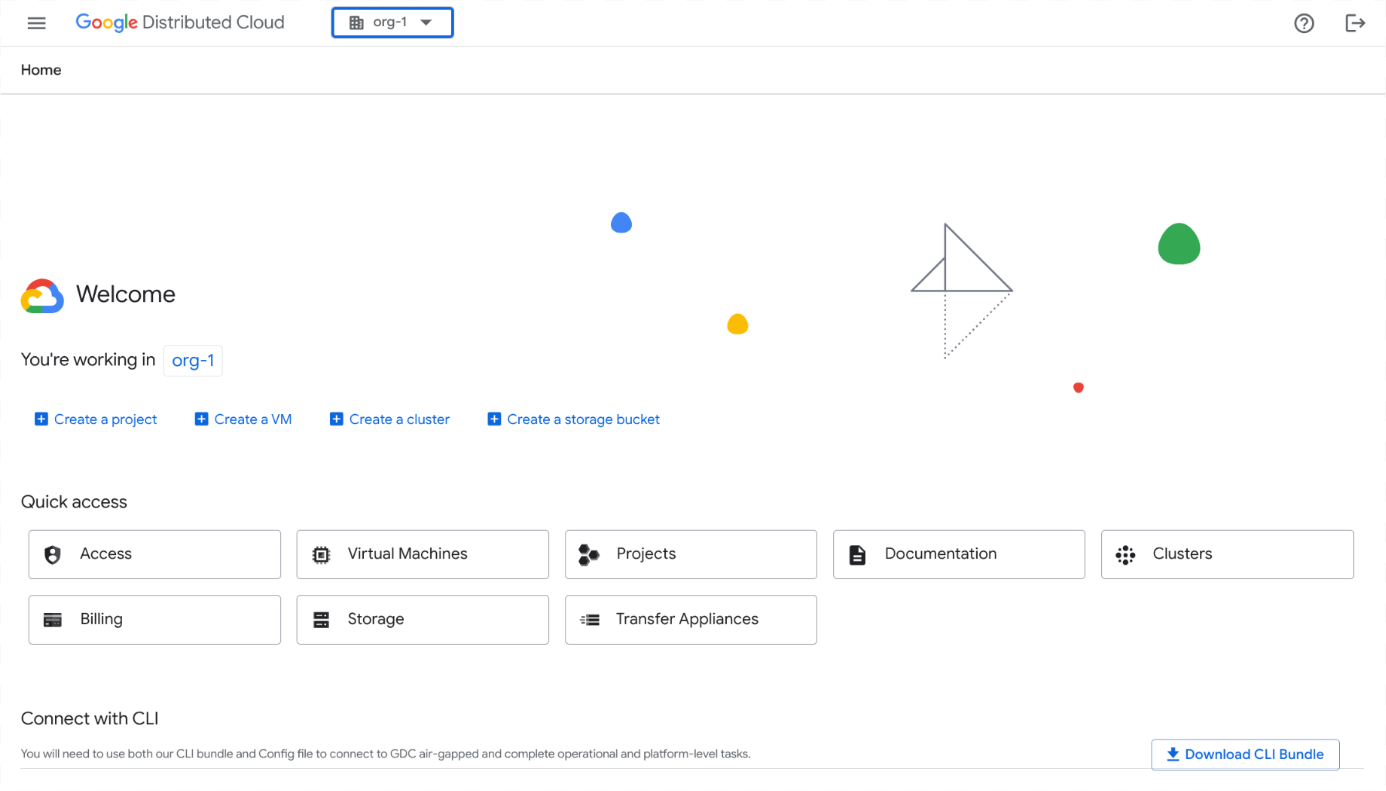

- Accede a la consola de GDC. En el siguiente ejemplo, se muestra la consola después de acceder a una organización llamada

org-1:

- En el menú de navegación, haz clic en Identidad y acceso > Identidad.

- Haz clic en Agregar proveedor de identidad.

En la sección Configurar proveedor de identidad, completa los siguientes pasos:

- En el menú desplegable Proveedor de identidad, selecciona Open ID Connect (OIDC).

- Ingresa un nombre de proveedor de identidad.

- En el campo URI de la entidad emisora, ingresa la URL a la que se envían las solicitudes de autorización a tu proveedor de identidad. El servidor de la API de Kubernetes usa esta URL para descubrir claves públicas para la verificación de tokens. La URL debe usar HTTPS.

- En el campo ID de cliente, ingresa el ID de la aplicación cliente que realiza solicitudes de autenticación al proveedor de identidad.

- En el campo Secreto del cliente, ingresa el secreto del cliente, que es un secreto compartido entre tu proveedor de identidad y Distributed Cloud.

Opcional: En el campo Prefijo del proveedor de identidad, ingresa un prefijo. El prefijo se agrega al comienzo de las reclamaciones de usuarios y grupos. Los prefijos se usan para distinguir entre diferentes configuraciones de proveedores de identidad. Por ejemplo, si estableces un prefijo de

myidp, un reclamo de usuario podría sermyidp-username@example.comy un reclamo de grupo podría sermyidp-group@example.com. El prefijo también se debe incluir cuando se asignan permisos de control de acceso basado en roles (RBAC) a los grupos.Opcional: En la sección Encryption, selecciona Enable encryption tokens.

Para habilitar los tokens de encriptación, pídele al administrador de IAM de tu organización que te otorgue el rol de administrador de federación de IdP (

idp-federation-admin).- En el campo ID de clave, ingresa tu ID de clave. El ID de clave identifica la clave pública de un token de encriptación web JSON (JWE). Tu proveedor de OIDC configura y aprovisiona un ID de clave.

- En el campo Clave de desencriptación, ingresa la clave de desencriptación en formato PEM. La clave de desencriptación es una clave asimétrica que se usa para desencriptar tokens. Tu proveedor de OIDC configura y aprovisiona una clave de desencriptación.

Haz clic en Siguiente.

En la sección Configurar atributos, completa los siguientes pasos:

- En el campo Autoridad certificadora para el proveedor de OIDC, ingresa un certificado codificado con PEM y codificado en base64 para el proveedor de identidad.

Para obtener más información, consulta Correo electrónico con Privacidad Mejorada en Wikipedia.

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

base64. - Incluye la cadena resultante como una sola línea.

Ejemplo:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

- En el campo Group Claim, ingresa el nombre de la reclamación en el token del proveedor de identidad que contiene la información del grupo del usuario.

- En el campo User Claim, ingresa el reclamo para identificar a cada usuario. El reclamo predeterminado para muchos proveedores es

sub. Puedes elegir otras reclamaciones, comoemailoname, según el proveedor de identidad. Las reclamaciones que no seanemailtienen el prefijo de la URL de la entidad emisora para evitar conflictos de nombres. - Opcional: En la sección Atributos personalizados, haz clic en Agregar par y, luego, ingresa pares clave-valor para las declaraciones adicionales sobre un usuario, como su departamento o la URL de su foto de perfil.

- Si tu proveedor de identidad requiere permisos adicionales, en el campo Permisos, ingresa los permisos separados por comas que se enviarán al proveedor de identidad.

- En la sección Parámetros adicionales, ingresa cualquier par clave-valor adicional (separado por comas) que requiera tu proveedor de identidad.

Si autorizas un grupo, pasa

resource=token-groups-claim. - Haz clic en Siguiente.

- En el campo Autoridad certificadora para el proveedor de OIDC, ingresa un certificado codificado con PEM y codificado en base64 para el proveedor de identidad.

Para obtener más información, consulta Correo electrónico con Privacidad Mejorada en Wikipedia.

En la sección Especifica administradores iniciales, completa los siguientes pasos:

- Elige si deseas agregar usuarios individuales o grupos como administradores iniciales.

- En el campo Nombre de usuario o alias de grupo, ingresa la dirección de correo electrónico del usuario o grupo para acceder a la organización. Si eres el administrador, ingresa tu dirección de correo electrónico, por ejemplo,

kiran@example.com. El prefijo se agrega antes del nombre de usuario, comomyidp-kiran@example.com. - Haz clic en Siguiente.

Revisa tus selecciones y haz clic en Configurar.

El nuevo perfil del proveedor de identidad está disponible en la lista Perfiles de identidad.

API

Para conectar tu proveedor de identidad a tu organización, crea el recurso personalizado global IdentityProviderConfig.

Crea un archivo YAML de recurso personalizado

IdentityProviderConfig, comopa-idp-oidc.yaml:apiVersion: iam.global.gdc.goog/v1 kind: IdentityProviderConfig metadata: name: pa-idp-oidc namespace: platform spec: oidc: certificateAuthorityData: "IDP_BASE64_ENCODED_CERTIFICATE" clientID: IDP_CLIENT_ID clientSecret: IDP_CLIENT_SECRET groupPrefix: IDP_GROUP_PREFIX groupsClaim: IDP_GROUP_CLAIM issuerURI: IDP_ISSUER_URI scopes: openid email profile userClaim: IDP_USER_CLAIM userPrefix: IDP_USER_PREFIXReemplaza las siguientes variables:

IDP_BASE64_ENCODED_CERTIFICATE: Es el certificado codificado en Base64 para el IdP.IDP_CLIENT_ID: Es el ID de cliente del IdP.IDP_CLIENT_SECRET: Es el secreto del cliente del IdP.IDP_GROUP_PREFIX: Es el prefijo para los grupos en el IdP.IDP_GROUP_CLAIM: Es el nombre de la reclamación en el token de IdP que agrupa la información.IDP_ISSUER_URI: Es el URI del emisor del IdP.IDP_USER_CLAIM: Es el nombre de la reclamación en el token del IdP para el usuario.IDP_USER_PREFIX: Es el prefijo del IdP del usuario.

Aplica el recurso personalizado

IdentityProviderConfigal servidor de la API global:kubectl --kubeconfig GLOBAL_API_SERVER_KUBECONFIG apply -f pa-idp-oidc.yamlReemplaza la variable

GLOBAL_API_SERVER_KUBECONFIGpor la ruta de acceso al archivo kubeconfig del servidor de la API global.

Conéctate a un proveedor de SAML existente

Para conectarte a un proveedor de SAML existente, completa los siguientes pasos:

Console

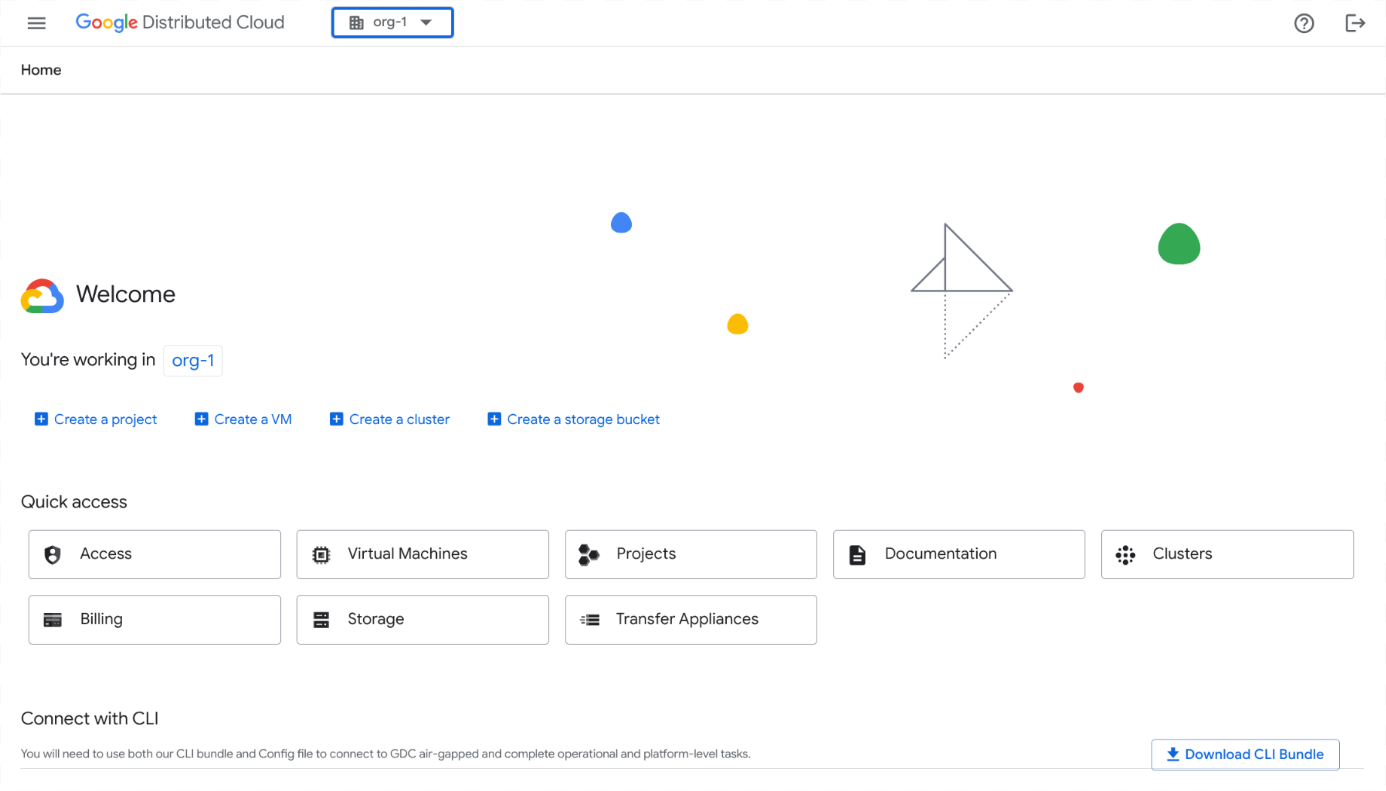

- Accede a la consola de GDC. En el siguiente ejemplo, se muestra la consola después de acceder a una organización llamada

org-1:

- En el menú de navegación, haz clic en Identidad y acceso > Identidad.

- Haz clic en Agregar proveedor de identidad.

En la sección Configurar proveedor de identidad, completa los siguientes pasos:

- En el menú desplegable Proveedor de identidad, selecciona Lenguaje de marcado para confirmaciones de seguridad (SAML).

- Ingresa un nombre de proveedor de identidad.

- En el campo ID de identidad, ingresa el ID de la aplicación cliente que realiza solicitudes de autenticación al proveedor de identidad.

- En el campo URI de SSO, ingresa la URL del extremo de inicio de sesión único del proveedor. Por ejemplo:

https://www.idp.com/saml/sso. En el campo Prefijo del proveedor de identidad, ingresa un prefijo. El prefijo se agrega al comienzo de las reclamaciones de usuarios y grupos. Los prefijos distinguen entre diferentes configuraciones de proveedores de identidad. Por ejemplo, si estableces un prefijo de

myidp, un reclamo de usuario podría mostrarse comomyidp-username@example.comy un reclamo de grupo podría mostrarse comomyidp-group@example.com. También debes incluir el prefijo cuando asignes permisos de RBAC a los grupos.Para mejorar la seguridad, configura tu proveedor de SAML para que emita aserciones con una vida útil de entre 5 y 10 minutos. Este parámetro de configuración se puede establecer en la configuración de tu proveedor de SAML.

Opcional: En la sección Aserciones de SAML, selecciona Habilitar la encriptación de aserciones de SAML.

Para habilitar las aserciones SAML encriptadas, pídele a tu administrador de IAM de la organización que te otorgue el rol de administrador de federación de IdP (

idp-federation-admin).- En el campo Certificado de aserción de encriptación, ingresa tu certificado de encriptación en formato PEM. Obtienes tu certificado de encriptación de tu proveedor de SAML.

- En el campo Clave de aserción de encriptación, ingresa tu clave privada. Recibirás la clave de desencriptación después de generar el proveedor de SAML.

Opcional: En la sección SAML Signed Requests, selecciona Enable signed SAML requests.

- En el campo Certificado de firma, ingresa tu certificado de firma en formato de archivo PEM. Tu proveedor de SAML emite un certificado de firma.

- En el campo Clave de firma, ingresa tu clave de firma en formato de archivo PEM. Tu proveedor de SAML configura y te proporciona una clave de firma.

Haz clic en Siguiente.

En la página Configurar atributos, completa los siguientes pasos:

- En el campo Certificado del IDP, ingresa un certificado con codificación PEM codificado en base64 para el proveedor de identidad.

Para obtener más información, consulta Correo electrónico con Privacidad Mejorada en Wikipedia.

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

base64. - Incluye la cadena resultante en como una sola línea. Por ejemplo:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

- Ingresa los certificados adicionales en el campo Certificado de IdP adicional.

- En el campo Atributo del usuario, ingresa el atributo para identificar a cada usuario. El atributo predeterminado para muchos proveedores es

sub. Puedes elegir otros atributos, comoemailoname, según el proveedor de identidad. Los atributos que no seanemailtienen el prefijo de la URL de la entidad emisora para evitar conflictos de nombres. - En el campo Atributo de grupo, ingresa el nombre del atributo en el token del proveedor de identidad que contiene la información del grupo del usuario.

- Opcional: En la sección Attribute mapping, haz clic en Add Pair y, luego, ingresa pares clave-valor para los atributos adicionales sobre un usuario, como su departamento o la URL de su foto de perfil.

- Haz clic en Siguiente.

- En el campo Certificado del IDP, ingresa un certificado con codificación PEM codificado en base64 para el proveedor de identidad.

Para obtener más información, consulta Correo electrónico con Privacidad Mejorada en Wikipedia.

En la sección Especifica administradores iniciales, completa los siguientes pasos:

- Elige si deseas agregar usuarios individuales o grupos como administradores iniciales.

- En el campo Nombre de usuario o alias de grupo, ingresa la dirección de correo electrónico del usuario o grupo para acceder a la organización. Si eres el administrador, ingresa tu dirección de correo electrónico, por ejemplo,

kiran@example.com. El prefijo se agrega antes del nombre de usuario, comomyidp-kiran@example.com. - Haz clic en Siguiente.

En la página Revisar, verifica todos los valores de cada configuración de identidad antes de continuar.

Haz clic en Atrás para volver a las páginas anteriores y realizar las correcciones necesarias.

Haz clic en Configuración.

El nuevo perfil del proveedor de identidad está disponible en la lista Perfiles de identidad.

API

Para conectar tu proveedor de identidad a tu organización, crea el recurso personalizado global IdentityProviderConfig.

Crea un archivo YAML de recurso personalizado

IdentityProviderConfig, comopa-idp-saml.yaml:apiVersion: iam.global.gdc.goog/v1 kind: IdentityProviderConfig metadata: name: pa-idp-saml namespace: platform spec: saml: groupPrefix: IDP_GROUP_PREFIX groupsAttribute: IDP_GROUP_ATTRIBUTE idpCertificateDataList: - "IDP_BASE64_ENCODED_CERTIFICATE" idpEntityID: IDP_SAML_ENTITY_ID idpSingleSignOnURI: IDP_SAML_SSO_URI userAttribute: IDP_USER_ATTRIBUTE userPrefix: IDP_USER_PREFIXReemplaza las siguientes variables:

IDP_GROUP_PREFIX: Es el prefijo para los grupos en el IdP.IDP_GROUP_ATTRIBUTE: Es el atributo para los grupos en el IdP.IDP_BASE64_ENCODED_CERTIFICATE: Es el certificado codificado en Base64 para el IdP.IDP_SAML_ENTITY_ID: Es la URL o el URI para identificar de forma única el IdP.IDP_SAML_SSO_URI: Es el URI del emisor del IdP.IDP_USER_ATTRIBUTE: Es el atributo del usuario del IdP, como un correo electrónico.IDP_USER_PREFIX: Es el nombre de la reclamación en el token del IdP para el usuario.

Aplica el recurso personalizado

IdentityProviderConfigal servidor de la API global:kubectl --kubeconfig GLOBAL_API_SERVER_KUBECONFIG apply -f pa-idp-saml.yamlReemplaza la variable

GLOBAL_API_SERVER_KUBECONFIGpor la ruta de acceso al archivo kubeconfig del servidor de la API global.

Cómo borrar un proveedor de identidad existente

Para borrar un proveedor de identidad existente con la consola de GDC, haz lo siguiente:

- Accede a la consola de GDC.

- En el selector de proyectos, selecciona la organización en la que deseas borrar el proveedor de identidad.

- En el menú de navegación, haz clic en Identidad y acceso > Identidad.

Marca la casilla junto al nombre de uno o más proveedores de identidad.

Aparecerá un mensaje con la cantidad de proveedores de identidad que seleccionaste y un botón Borrar.

Haz clic en Borrar.