Cloud NAT – Übersicht

Cloud NAT ist die Weiterentwicklung der Standardkonfiguration für ausgehenden Traffic von Projekten. Cloud NAT ist ein zonenbasierter Dienst auf Projektebene, der auf IPv4-Traffic beschränkt ist und die folgenden Funktionen bietet:

- Mehrere Gateways pro Projekt, über die der ausgehende Traffic von verschiedenen Endpunkten geleitet werden kann.

- Mehrere konfigurierbare ausgehende IP-Adressen pro Gateway.

- Mehrere konfigurierbare Endpunktlabel-Selektoren pro Gateway.

- Konfigurierbare Zeitlimits für Verbindungen pro Gateway.

- Höhere Zuverlässigkeit und geringerer Blast-Radius im Falle eines Ausfalls des Egress-Knotens.

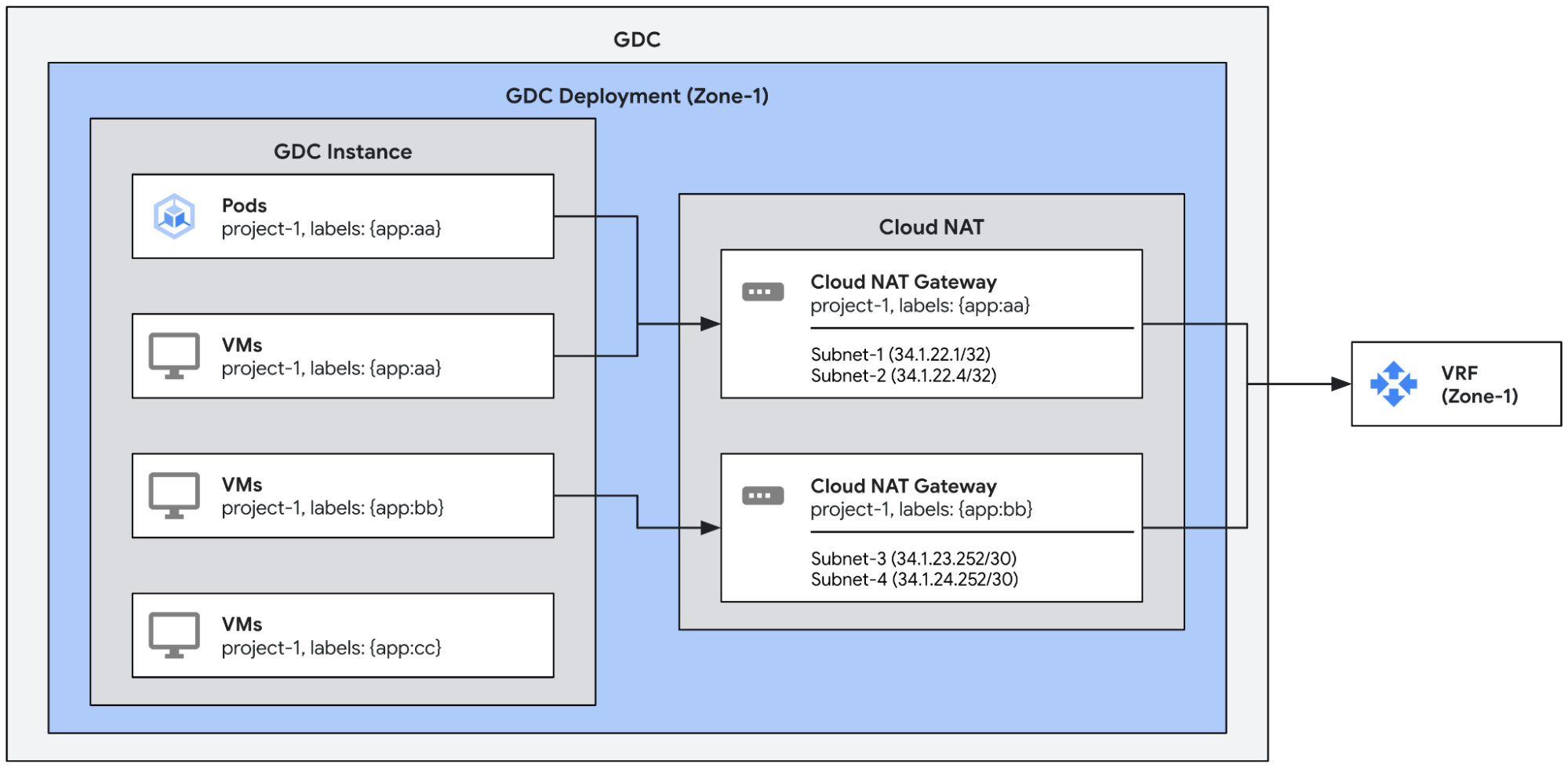

Das folgende Diagramm zeigt ein Beispiel für Cloud NAT. Über jedes Gateway wird der gesamte Traffic, der an nicht interne IPs gerichtet ist, von Endpunkten aus Pods oder VMs (im selben Projekt wie das Gateway) weitergeleitet, die alle Labels im Gateway-Label-Selektor haben (UND-Abgleich). Endpunkte in anderen Projekten oder Endpunkte, die nicht vollständig mit dem Label-Selektor übereinstimmen, können keinen Traffic über das Gateway senden. Gateways weisen jedem Endpunkt, über den Traffic ausgeht, statisch eine ihrer Egress-IPs zu. IP-Adressen aus Blatt-Subnetzen werden verwendet, um die Menge der Egress-IP-Adressen anzugeben, die jedes Cloud NAT-Gateway verwenden kann.

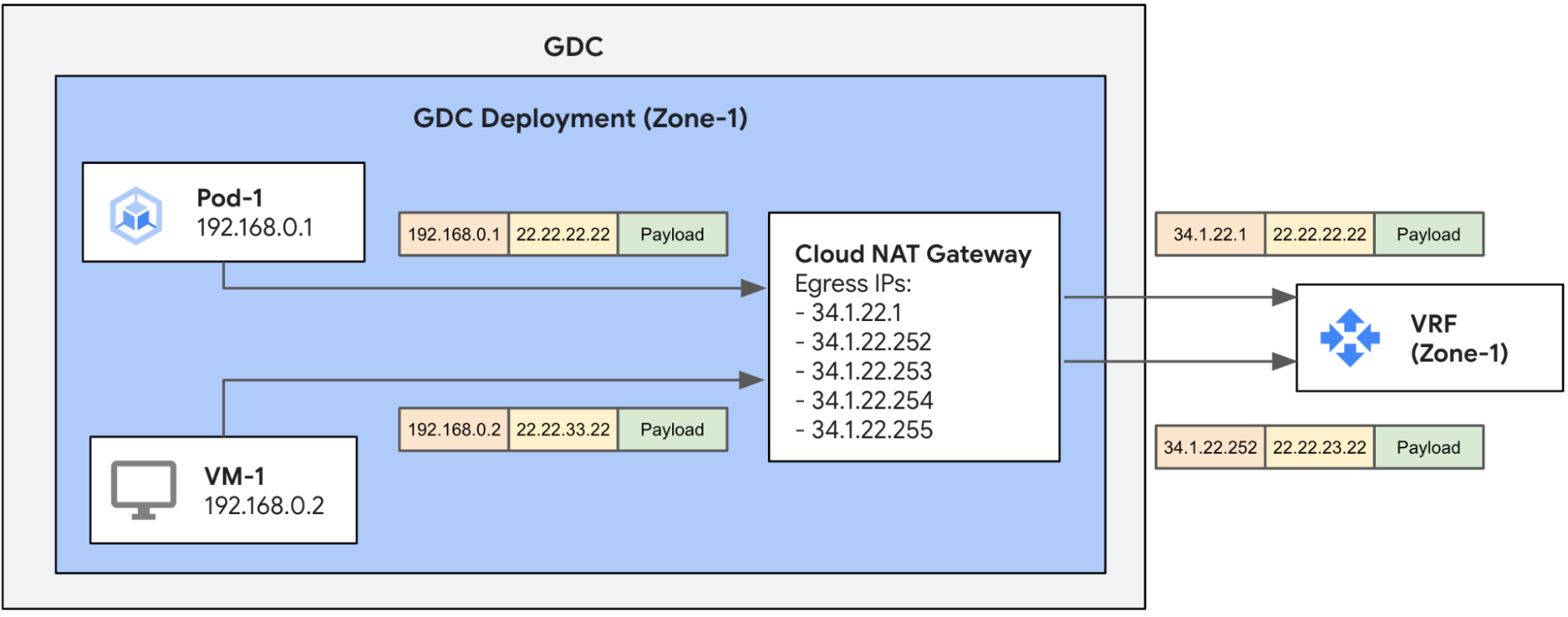

Wenn beispielsweise ein Pod in project-1 mit dem Label app:aa und der IP-Adresse 192.168.0.1 ein Paket mit der Ziel-IP-Adresse 22.22.22.22 ausgibt, wird es an das Cloud NAT-Gateway weitergeleitet. Das Gateway tauscht die Quell-IP gegen die Egress-IP, die dem Endpunkt des Pods (34.1.22.1) zugewiesen ist, und leitet sie an das Daten-VRF weiter. Wenn eine Antwort von diesem VRF zurückkommt, wird die umgekehrte Operation ausgeführt und das resultierende Paket an den Endpunkt des Pods weitergeleitet. Derselbe Mechanismus gilt für VMs in diesem Projekt und mit diesem Label.

Standardmäßig haben die über ein Cloud NAT-Gateway erstellten ausgehenden Verbindungen die folgenden Zeitlimits. Sie können bei Bedarf manuell konfiguriert werden.

Zeitlimit |

Standardwert (Sekunden) |

Nicht-TCP-Verbindungen |

60 |

Inaktive TCP-Verbindungen |

8000 |

Abbau von TCP-Verbindungen |

10 |

TCP-Verbindungsaufbau |

60 |

Beschränkungen

- Jeder Endpunkt kann nur über ein einzelnes Cloud NAT-Gateway mit einer einzelnen Egress-IP-Adresse ausgehenden Traffic senden. Diese IP-Adresse wird automatisch vom Gateway jedem Endpunkt zugewiesen. Diese Zuweisung ändert sich nur, wenn sich die Konfiguration des Endpunkts oder des Gateways ändert.

- Damit das Routing zwischen Endpunkten und Gateways deterministisch ist, dürfen Cloud NAT-Gateways keine sich überschneidenden Labelselektoren haben und Endpunkte dürfen keine Labels haben, die mit mehreren Gateways übereinstimmen.

- Wenn der Endpunkt auch Routen von VPN-Gateways hat, haben diese Vorrang vor den Routen von Cloud NAT-Gateways.

Grenzen der Skalierung

- Die maximale Anzahl von IP-Adressen für ausgehenden Traffic pro Projekt beträgt 100. Wenn die dem Cloud NAT-Gateway zugewiesenen Subnetze 100 überschreiten, werden nur die ersten 100 IPs vom Gateway verwendet.

- Die maximale Anzahl paralleler Verbindungen pro Egress-IP-Adresse und Protokoll zu einer bestimmten Ziel-IP-Adresse und einem bestimmten Zielport ist auf 32.000 begrenzt. Eine Überschreitung dieses Limits führt dazu, dass Verbindungen fehlschlagen.

- Die maximale Anzahl von NAT-Zuordnungen beträgt 1.000 pro VPC und Zone. Für jeden Endpunkt, der jedem Cloud NAT-Gateway zugewiesen ist, wird eine Zuordnung erstellt. Da ein Endpunkt nur einem einzelnen NAT-Gateway zugewiesen werden kann, beträgt die maximale Anzahl von Endpunkten, die Cloud NAT in einer Zone verwenden können, 1.000. NAT-Zuweisungen werden NICHT mit der Anzahl der Verbindungen skaliert.

Failover-Verhalten

Wenn ein Knoten für ausgehenden Traffic nicht mehr verfügbar ist, werden die externen IP-Adressen der Cloud NAT-Gateways, die diesen Knoten verwenden, automatisch vom nicht verfügbaren Knoten zu anderen verfügbaren Knoten für ausgehenden Traffic migriert. Die Gateways konfigurieren das System dann neu, um den ausgehenden Traffic über die anderen verfügbaren Knoten weiterzuleiten. Sobald die Neukonfiguration abgeschlossen ist, können die Endpunkte, die den nicht verfügbaren Knoten verwendet haben, die Egress-Verbindungen wiederherstellen.