Pré-requisitos

Antes de configurar um gateway, tem de obter as autorizações de gestão de identidade e de acesso (IAM) adequadas, certificar-se de que o seu projeto tem uma política de rede adequada e ativar a saída.

Consulte a secção Antes de começar a usar o Cloud NAT para ver detalhes.

O gateway Cloud NAT usa sub-redes leaf externas como entradas. Para mais

informações sobre a configuração de sub-redes externas para o Cloud NAT, consulte o artigo

Crie sub-redes externas para o Cloud NAT.

Crie e faça a gestão de gateways de NAT da nuvem com limites de tempo de ligação

Este documento descreve como criar e gerir gateways NAT da nuvem com limites de tempo de ligação. Este exemplo de utilização cria uma configuração semelhante à do primeiro cenário, mas especifica limites de tempo para as ligações estabelecidas através do gateway Cloud NAT.

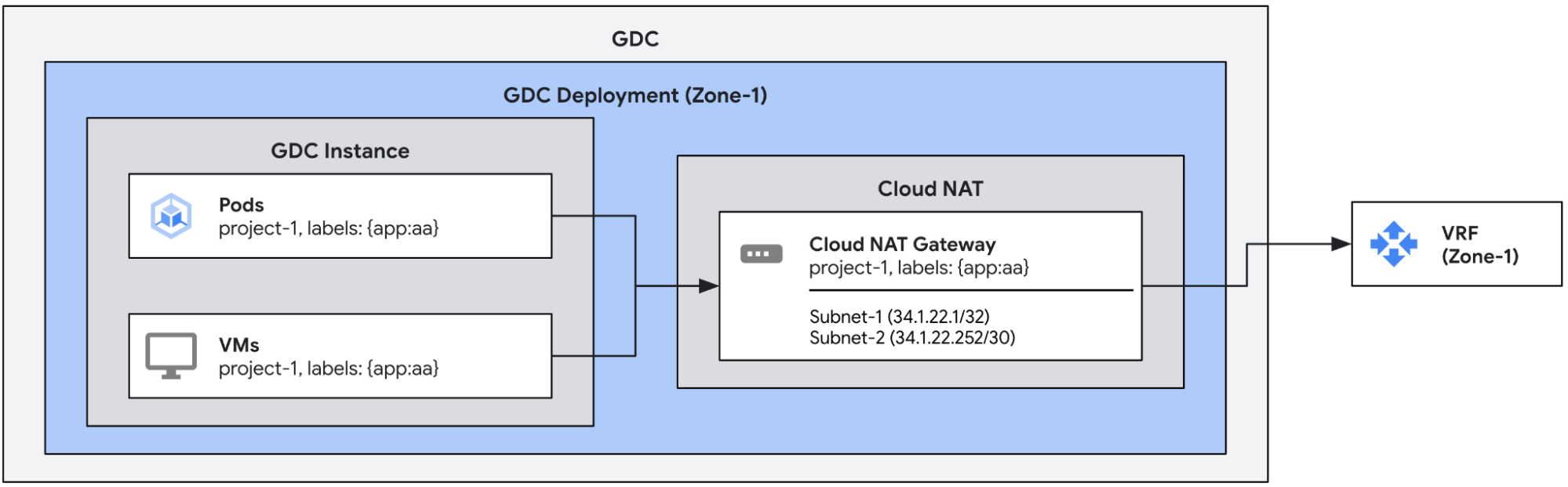

O diagrama seguinte mostra um exemplo de configuração de gateway com vários IPs de saída:

Por predefinição, as ligações de saída criadas através de um gateway de NAT da nuvem têm os seguintes limites de tempo. Se necessário, pode configurá-los manualmente.

| Intervalo de tempo | Predefinição (segundos) |

| Ligações não TCP | 60 |

| Ligações TCP inativas | 8000 |

| Encerramento de ligações TCP | 10 |

| Estabelecimento de ligação TCP | 60 |

Crie uma gateway do Cloud NAT com limites de tempo

Este exemplo define uma única gateway do Cloud NAT com limites de tempo de ligação.

Tal como no exemplo anterior, esta configuração atribui os IPs de saída de subnet-1 e subnet-2 ao tráfego de saída de pontos finais com a etiqueta app:aa.

Além disso, esta configuração substitui os limites de tempo predefinidos por valores personalizados.

apiVersion: networking.gdc.goog/v1

kind: CloudNATGateway

metadata:

namespace: project-1

name: gateway-1

spec:

workloadSelector: # Immutable

labelSelector:

workloads:

matchLabels:

app: aa

subnetRefs: # Mutable

- subnet-1

- subnet-2

connectionOptions: # Mutable

nonTCPTimeoutSeconds: 10 # All non-TCP connections. 60 by default

tcpTimeoutSeconds: 900 # Established TCP connections. 8000 by default

tcpTeardownTimeoutSeconds: 10 # TCP connection teardown. 10 by default

tcpEstablishmentTimeoutSeconds: 10 # TCP connection establishment. 60 by default

Pode verificar o estado dos gateways através do seguinte comando:kubectl

export MGMT_KUBECONFIG=<path_to_management_kubeconfig>

kubectl get cloudnatgateways gateway-1 -n project-1 --kubeconfig "${MGMT_KUBECONFIG:?}"

Se estiver configurado corretamente, o campo de condição de estado do gateway Cloud NAT mostra a condição do tipo Ready definida como true e as sub-redes marcadas como OK, conforme mostrado no seguinte exemplo de saída.

apiVersion: networking.gdc.goog/v1

kind: CloudNATGateway

metadata:

namespace: project-1

name: gateway-1

spec:

workloadSelector: # Immutable

labelSelector:

workloads:

matchLabels:

app: aa

subnetRefs: # Mutable

- subnet-1

- subnet-2

connectionOptions: # Mutable

nonTCPTimeoutSeconds: 10

tcpTimeoutSeconds: 900

tcpTeardownTimeoutSeconds: 10

tcpEstablishmentTimeoutSeconds: 10

status:

conditions:

- lastTransitionTime: "2025-08-20T21:31:36Z"

message: ""

observedGeneration: 1

reason: Ready

status: "True"

type: Ready

- lastTransitionTime: "2025-08-20T21:31:36Z"

message: ""

observedGeneration: 1

reason: Ready

status: "True"

type: SubnetsReady

- lastTransitionTime: "2025-08-20T21:31:36Z"

message: ""

observedGeneration: 1

reason: Ready

status: "True"

type: PerimeterConfigurationReady

- lastTransitionTime: "2025-08-20T21:31:36Z"

message: ""

observedGeneration: 1

reason: Ready

status: "True"

type: EgressRoutesReady

subnets:

- name: subnet-1

status: OK

- name: subnet-2

status: OK

Para verificar se a nova configuração está em vigor, pode Verificar o estado das gateways.