En este instructivo, se explica el proceso de ejecutar una base de datos de MySQL en una red privada en Google Cloud para permitir el acceso remoto y seguro a la base de datos con Compute Engine.

Usa este instructivo si deseas instalar tu propia base de datos de MySQL en Compute Engine y quieres que solo tengan acceso los clientes de MySQL autorizados que también se ejecuten en Compute Engine. Se recomienda que administres tu propia instancia de MySQL en lugar de usar el servicio administrado, debido a las instancias entre regiones, el uso avanzado de parámetros y las necesidades de rendimiento específicas.

En este instructivo, se describe cómo configurar tu app del servidor MySQL para aceptar el tráfico remoto de un cliente MySQL instalado en una instancia de Compute Engine en la misma red privada.

Para obtener información sobre cómo elegir la opción de implementación de MySQL adecuada, consulta Cómo instalar MySQL en Compute Engine.

En este instructivo, se supone que estás familiarizado con los siguientes sistemas:

- Comandos básicos de Linux

- Ubuntu-server 18.04

- MySQL 5.7

- Compute Engine

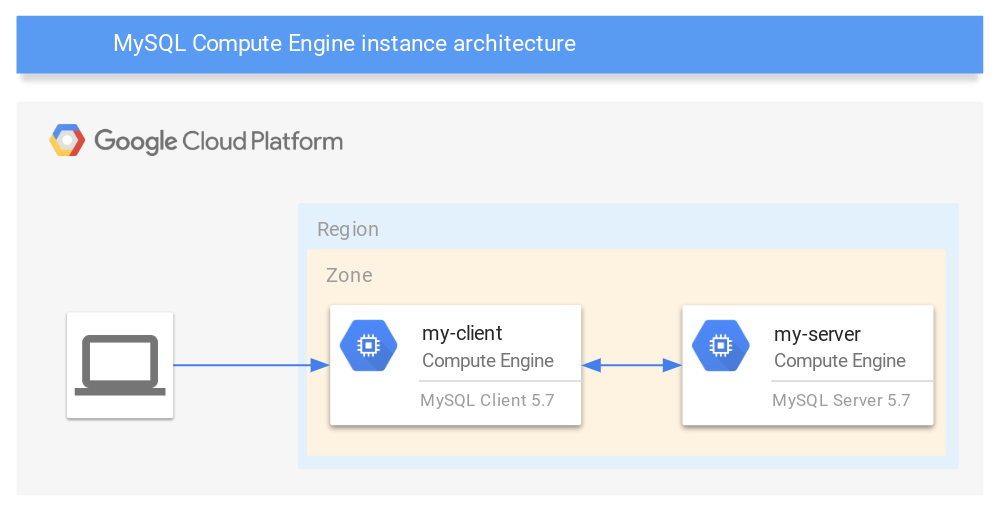

Arquitectura

En este instructivo, implementarás dos instancias de Compute Engine. Una instancia es el servidor y la otra es el cliente, como se muestra en el siguiente diagrama:

Crea instancias de Compute Engine

Crea dos instancias para MySQL: una instancia de cliente y una de servidor.

Crea una instancia de cliente de Compute Engine

-

Name the instance

my-client. -

Establece la marca

--zoneen la zona en la que deseas crear tu instancia. -

Establece la marca

--image-projectenubuntu-os-cloud. -

Establece la marca

--image-familyenubuntu-1804-lts. -

Establece la marca

--scopesenhttps://www.googleapis.com/auth/cloud-platform. -

Create a Compute Engine instance. Configure the instance as follows:

-

Name the instance

my-server. -

Establece la marca

--zoneen la zona en la que deseas crear tu instancia. -

Establece la marca

--image-projectenubuntu-os-cloud. -

Establece la marca

--image-familyenubuntu-1804-lts. -

Establece la marca

--scopesenhttps://www.googleapis.com/auth/cloud-platform. - Para conectarte a la instancia

my-client, usa el comandossh. - Actualiza el administrador de paquetes

apt-get.sudo apt-get update

- Instala el paquete de cliente MySQL.

sudo apt-get -y install mysql-client-5.7

- Para conectarte a la instancia

my-server, usa el comandossh. - Actualiza el administrador de paquetes

apt-get.sudo apt-get update

- Instala el paquete del servidor MySQL.

sudo apt-get -y install mysql-server-5.7

En la sesión de SSH para tu instancia de

my-server, usa el siguiente comando para mejorar la seguridad de tu instalación de MySQL.sudo mysql_secure_installationPresiona

enterpara omitir la configuración del complementoVALIDATE PASSWORD.Ingresa una contraseña raíz nueva dos veces.

Para quitar usuarios anónimos, ingresa

Y; luego, presionaenter.Para evitar el acceso raíz remoto, ingresa

Y; luego, presionaenter.Para quitar la base de datos de prueba, ingresa

Y; luego, presionaenter.Para volver a cargar las tablas de privilegios, ingresa

Y; luego, presionaenter.En Cloud Shell, usa SSH para conectarte a la instancia

my-server.Actualiza el archivo de configuración

/etc/mysql/mysql.conf.d/mysqld.cnfcon la siguiente información:LOCAL_IP=$(curl http://metadata.google.internal/computeMetadata/v1/instance/network-interfaces/0/ip \ -H "Metadata-Flavor: Google") sudo sed -i "s|bind-address.*|bind-address = $LOCAL_IP|" /etc/mysql/mysql.conf.d/mysqld.cnfReinicia el servicio de MySQL para aplicar los cambios al servidor en ejecución.

sudo service mysql restartVerifica que el servidor se ejecute de forma local. Reemplaza

[ROOT_PASSWORD]por la contraseña raíz del servidor de MySQL que estableciste en un paso anterior.sudo mysql --user=root -p[ROOT_PASSWORD] -e "show databases"El resultado es similar al que se muestra a continuación:

+--------------------+ | Database | +--------------------+ | information_schema | | mysql | | performance_schema | | sys | +--------------------+

En Cloud Shell, crea una variable de entorno para la dirección IP interna

my-client.CLIENT_IP=$(gcloud compute instances describe my-client \ --zone=ZONE \ --format='value(networkInterfaces[0].networkIP)')Crea un usuario de MySQL nuevo con una contraseña. Reemplaza

[MY_PASSWORD]por la contraseña y[ROOT_PASSWORD]por la contraseña del usuario raíz de MySQL.sudo mysql -uroot -p[ROOT_PASSWORD] \ -e "CREATE USER 'TESTUSER'@'${CLIENT_IP}' IDENTIFIED BY '[MY_PASSWORD]';"Otorga al usuario de MySQL nuevo permiso para acceder al servidor desde la dirección IP interna de

my-client.sudo mysql -uroot -p[ROOT_PASSWORD] -e \ "GRANT ALL PRIVILEGES ON *.* TO 'TESTUSER'@'${CLIENT_IP}' \ IDENTIFIED BY '[MY_PASSWORD]';"Para quitar la dirección IP externa, actualiza los parámetros de configuración en Cloud Shell. Reemplaza

[ZONE]por tu Google Cloud zona.gcloud compute instances delete-access-config my-server \ --access-config-name "external-nat" \ --zone="ZONE"- En Cloud Shell, usa SSH para conectarte a la instancia

my-client. Para probar tu conexión, enumera las bases de datos.

sudo mysql --host=my-server --user=TESTUSER \ --password=[MY_PASSWORD] -e "SHOW DATABASES;"El resultado es similar al que se muestra a continuación:

+--------------------+ | Database | +--------------------+ | information_schema | | mysql | | performance_schema | | sys | +--------------------+

En Cloud Shell, crea una regla de firewall para permitir las comunicaciones de

mysql-clientamysql-server.gcloud compute firewall-rules create "mysql-remote-access" \ --allow tcp:3306 --source-tags "mysql-client" \ --target-tags "mysql-server"- Agrega una dirección IP externa a

my-serverpara permitir la conectividad externa. - Agrega la dirección IP de origen del cliente externo a las reglas de firewall.

- Modifica la cuenta

TESTUSERo crea una cuenta de usuario vinculada a la dirección IP de origen del cliente externo.

gcloud compute instances create my-server --zone=ZONE --image-project=ubuntu-os-cloud --image-family=ubuntu-1804-lts --scopes=https://www.googleapis.com/auth/cloud-platform

Instala el cliente MySQL

Con los siguientes pasos, se describe cómo instalar MySQL en una instancia de Compute Engine.

Instala el servidor MySQL

Con los siguientes pasos, se describe cómo instalar MySQL en una instancia de Compute Engine.

Mejora la seguridad en la instalación de MySQL

Debes establecer una contraseña raíz para MySQL y realizar un mantenimiento de seguridad básico en la configuración del servidor MySQL. Para obtener más información, consulta la documentación de MySQL sobre

mysql_secure_installation.Configura el servidor MySQL

Antes de conectarte de forma remota al servidor MySQL, debes configurarlo para que escuche en su dirección IP interna. Luego, crea una cuenta de usuario no raíz para que el cliente MySQL se conecte al servidor.

Todos los comandos del cliente MySQL deben incluir ciertas marcas de línea de comandos (por ejemplo, para autenticar). Los comandos de MySQL en esta sección incluyen las siguientes marcas:

--userpara el nombre de usuario,-pdestinado a la contraseña y-ea fin de ejecutar la declaración determinada y salir de inmediato. Para obtener más información, consulta la referencia de opciones de comando de MySQL 5.7.Crea un usuario de MySQL

La conexión remota como usuario raíz se inhabilitó con el comando

mysql_secure_installationanterior. Debes crear un usuario nuevo con los permisos necesarios para permitir conexiones remotas.Quita la dirección IP externa de

my-serverLa instancia

my-serverno necesita una dirección IP externa porque el cliente puede acceder amy-servera través de una dirección IP interna.Verifica el acceso remoto de la instancia de cliente a servidor

En los siguientes pasos, se describe cómo conectarte al servidor de MySQL en

my-serverdesde la instanciamy-client.Con estos pasos, se verifica que el cliente de MySQL pueda conectarse de forma correcta al servidor de MySQL a través de la dirección IP interna.

Consideraciones de firewall en entornos de producción

La configuración de red predeterminada en Google Cloud incluye una regla de firewall,

default-allow-internal, que permite el tráfico interno entre instancias de Compute Engine en un rango amplio de puertos, incluido el puerto de MySQL, el puerto3306. En entornos no predeterminados con una huella de seguridad establecida, es posible que debas crear una regla de firewall para permitir que la instanciamy-clientse comunique con la instanciamy-servera través de la red. De lo contrario, las dos instancias no pueden comunicarse entre sí.Puedes basar las reglas de firewall en rangos de direcciones IP o etiquetas. Los rangos de direcciones IP son útiles si deseas otorgar acceso a un rango amplio de direcciones IP internas. Como alternativa, si deseas otorgar acceso a instancias específicas en la red, las etiquetas proporcionan una solución más flexible. Las etiquetas facilitan la incorporación de clientes nuevos sin otorgar acceso a un rango amplio de direcciones IP. Solo debes asignar la etiqueta adecuada a la instancia de cliente MySQL nueva. Por ejemplo, puedes crear una regla de firewall nueva que permita el tráfico desde todas las instancias de cliente con la etiqueta

mysql-client.Para admitir reglas de firewall mediante etiquetas, puedes asignar las etiquetas adecuadas a las VM

my-clientymy-serveren Cloud Shell.gcloud compute instances add-tags my-client --tags mysql-client --zone=ZONE gcloud compute instances add-tags my-server --tags mysql-server --zone=ZONEAgrega una regla de firewall nueva

En los siguientes pasos, se describe cómo crear una regla de firewall nueva para permitir que las instancias con la etiqueta

my-clientse comuniquen con las instancias que tengan la etiquetamy-servermediante el puerto3306.Ahora puedes conectarte a MySQL desde

my-client.Consideraciones de acceso desde clientes externos

En este instructivo, se describe el acceso de los clientes MySQL a los servidores MySQL que se ejecutan en Compute Engine. En este instructivo, no se trata cómo permitir el acceso de un cliente que no se ejecuta en Compute Engine. Si necesitas permitirlo, realiza las siguientes modificaciones:

-

Name the instance

gcloud compute instances create my-client --zone=ZONE --image-project=ubuntu-os-cloud --image-family=ubuntu-1804-lts --scopes=https://www.googleapis.com/auth/cloud-platform