借助 Cloud Workstations,您可以为工作站创建和使用自定义映像。使用自定义映像后,最好自动重新构建自定义映像,以便拉取基础映像中提供的修复和更新。

在本教程中,您将学习如何构建自动化流水线,以帮助确保在自定义工作站映像中包含安全更新和补丁。

目标

在本教程中,您将按照以下步骤为基础映像构建自动化流水线:

- 创建 Artifact Registry 制品库以存储和扫描自定义映像。

- 使用 Google Cloud 配置 GitHub 以存储映像配置。

- 创建 Cloud Build 触发器,以自动创建自定义映像并将其部署到 Artifact Registry。

- 配置 Cloud Scheduler 以定期启动 build。

- 查看自动化流程的结果。

费用

在本文档中,您将使用 Google Cloud的以下收费组件:

如需根据您的预计使用量来估算费用,请使用价格计算器。

完成本文档中描述的任务后,您可以通过删除所创建的资源来避免继续计费。如需了解详情,请参阅清理。

准备工作

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator role

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry, Container Scanning API, Cloud Build, and Cloud Scheduler APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

如果您使用的是外部身份提供方 (IdP),则必须先 使用联合身份登录

gcloudCLI。 -

如需初始化

gcloudCLI,请运行以下命令:gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator role

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry, Container Scanning API, Cloud Build, and Cloud Scheduler APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

如果您使用的是外部身份提供方 (IdP),则必须先 使用联合身份登录

gcloudCLI。 -

如需初始化

gcloudCLI,请运行以下命令:gcloud init 设置您计划使用的云项目的项目 ID:

PROJECT_ID=$PROJECT_ID设置您计划存储代码库的 GitHub 用户名:

GITHUB_USER=$GITHUB_ID设置要在整个过程中使用的

PROJECT_NUMBER和REGION变量:PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID \ --format='value(projectNumber)') REGION=$REGION在前面的示例中,将 $REGION 替换为您计划使用的区域名称,例如

us-central1。如需详细了解可用区域,请参阅 Cloud Workstations 位置。

使用以下命令创建代码库:

gcloud artifacts repositories create custom-images \ --repository-format=docker \ --location=$REGION \ --description="Docker repository"将 $REGION 替换为您计划使用的区域名称。

将 Docker 配置为在访问 Artifact Registry 时使用

gcloudCLI 凭据。gcloud auth configure-docker $REGION-docker.pkg.dev如需关闭 Artifact Analysis,请运行以下命令:

gcloud services disable containerscanning.googleapis.com- 点击此链接可创建

software-delivery-workshop代码库的新分支。 - 如果系统提示,请登录 GitHub。

- 选择您的 GitHub 用户名为所有者。代码库名称显示为

software-delivery-workshop。 - 点击创建 Fork,然后等待几秒钟,让该流程完成。

gcloudCLI 命令会在 Cloud Build 中创建一个名为custom-image-trigger的手动触发器,如第二行的name标志所示。- 接下来的三行包含与源 GitHub 代码库相关的标志:

- 代码库的路径

- 代码库的类型

- 要构建的 Git 分支

build-config标志表示 Git 代码库中 Cloud Build 文件的路径。如需使作业成为动态作业,请使用

substitutions标志。对于此作业,该命令会传入以下变量:- 地区,

$_REGION - Artifact Registry 制品库名称,

$_AR_REPO_NAME - 容器映像名称,

$_AR_IMAGE_NAME - 要构建的 Dockerfile 的位置,

$_IMAGE_DIR

查看 cloudbuild.yaml 文件,了解这些变量在流程中的使用方式。

- 地区,

创建触发器后,系统会检索触发器的唯一名称并将其存储在

$TRIGGER_ID环境变量中,以供日后使用。向默认服务账号授予调用 Cloud Build 触发器所需的角色:

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member="serviceAccount:$PROJECT_NUMBER-compute@developer.gserviceaccount.com" \ --role="roles/cloudbuild.builds.editor"向 Cloud Build 服务账号授予所需的角色,以便将映像上传到 Artifact Registry:

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member=serviceAccount:$PROJECT_NUMBER@cloudbuild.gserviceaccount.com \ --role="roles/artifactregistry.admin"使用以下命令创建 Cloud Scheduler 作业:

gcloud scheduler jobs create http run-build \ --schedule='0 1 * * *' \ --uri=https://cloudbuild.googleapis.com/v1/projects/$PROJECT_ID/locations/global/triggers/$TRIGGER_ID:run \ --location=us-central1 \ --oauth-service-account-email=$PROJECT_NUMBER-compute@developer.gserviceaccount.com \ --oauth-token-scope=https://www.googleapis.com/auth/cloud-platform该作业设置为每天执行一次;不过,如需立即测试该功能,请从 Cloud Scheduler 手动运行该作业:

- 在 Cloud Scheduler 页面上,找到您刚刚创建的名为 run-build 的条目。

- 在“操作”列中,点击相应行的 more_vert更多选项菜单。

- 点击强制运行作业,手动测试系统。

命令成功执行后,切换到 Cloud Build 历史记录页面以查看进度:

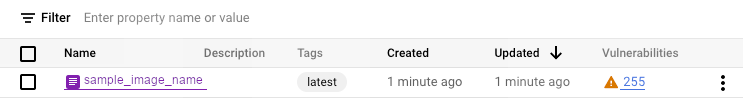

打开 Artifact Registry 代码库页面:

在代码库列表中,点击一个代码库。

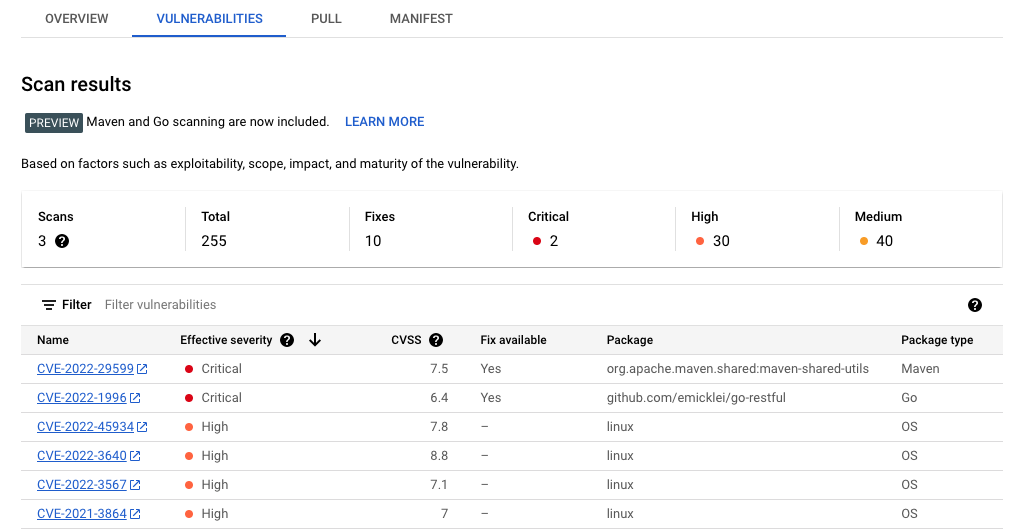

点击映像名称。每个映像摘要的漏洞总数会显示在漏洞列中。

如需查看映像的漏洞列表,请点击漏洞列中的链接。漏洞列表会显示漏洞的严重级别、可修复情况以及包含此漏洞的软件包的名称。

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

- 查看可用的预配置基本映像列表。

- 自定义容器映像。

- 查看可用的机器类型。

- 设置安全性最佳实践。

- 探索有关 Google Cloud 的参考架构、图表和最佳做法。查看我们的 Cloud 架构中心。

准备环境

在继续操作之前,请务必设置以下环境变量。

创建 Artifact Registry 仓库

在本教程中,您将使用 Artifact Registry 来存储和扫描映像。

配置 GitHub 代码库

实际上,您会将自定义映像的 Dockerfile 保存在 Git 代码库中。自动化流程会在构建流程中访问该代码库,以拉取相关配置和 Dockerfile。

克隆示例代码库

如需派生提供容器定义的示例代码库,请按以下步骤操作:

将 Cloud Build 连接到 GitHub

接下来,使用内置的 GitHub 连接功能将该代码库连接到 Cloud Build。点击指向 GitHub 代码库的链接,然后按照说明完成相应流程。您无需在向导的最后一步中创建触发器,可以跳过最后几步,因为您稍后可以通过命令行执行此操作。

如果您使用其他 Git 代码库解决方案,也可以按照说明将 Cloud Build 连接到 GitLab 或 Bitbucket。

创建 Cloud Build 触发器

示例代码库包含用于构建容器映像的容器定义和 Cloud Build 配置。在此步骤中,您将创建一个 Cloud Build 触发器,该触发器会运行 labs/cloudbuild-scheduled-jobs/code-oss-java 文件夹中的 cloudbuild.yaml 文件中的指令。

gcloud builds triggers create manual \

--name=custom-image-trigger \

--repo=$GITHUB_USER/software-delivery-workshop \

--repo-type=GITHUB \

--branch=main \

--build-config=labs/cloudbuild-scheduled-jobs/code-oss-java/cloudbuild.yaml \

--substitutions=_REGION=$REGION,_AR_REPO_NAME=custom-images,_AR_IMAGE_NAME=code-oss-java,_IMAGE_DIR=labs/cloudbuild-scheduled-jobs/code-oss-java

TRIGGER_ID=$(gcloud builds triggers list \

--filter=name="custom-image-trigger" --format="value(id)")

此示例配置了以下内容:

配置 Cloud Scheduler

为了帮助确保映像及时更新到最新版本,并包含最新的更新和补丁,请使用 Cloud Scheduler 以设定的频率执行 Cloud Build 触发器。在本教程中,作业每天运行一次。在实践中,请根据组织需求设置此频率,以确保始终包含最新更新。

查看结果

由于您在设置过程中启用了 Container Scanning API,因此 Artifact Registry 会自动扫描映像,以查找安全漏洞。

如需查看漏洞,请执行以下操作:

清理

为避免因本教程中使用的资源导致您的 Google Cloud 账号产生费用,请删除包含这些资源的项目,或者保留项目但删除各个资源。

为避免因本页面中使用的资源导致您的 Google Cloud 账号产生费用,请务必记得删除不再需要的资源。

如需从 Google Cloud 控制台或 gcloud CLI 中删除 Google Cloud 项目,请执行以下操作:

控制台

gcloud