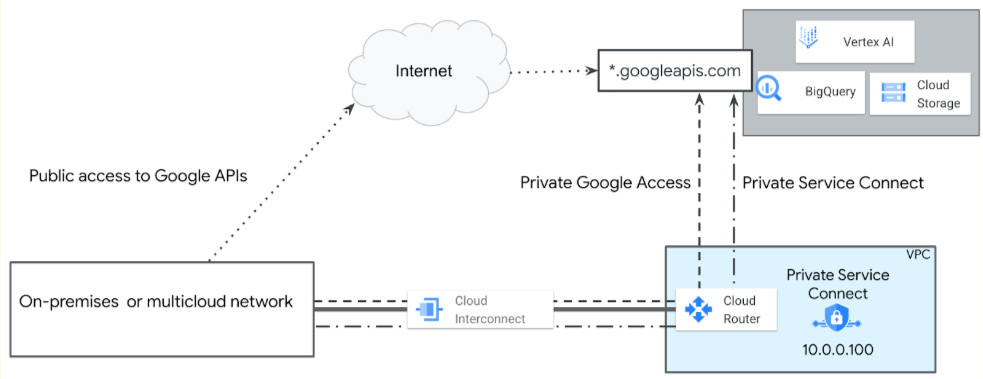

As suas aplicações podem ligar-se a APIs no ambiente de produção da Google a partir de Google Cloud redesGoogle Cloud híbridas (no local e em várias nuvens) ou a partir destas. O Google Cloud oferece as seguintes opções de acesso público e privado, que oferecem acessibilidade global e segurança SSL/TLS:

- Acesso público à Internet: envie tráfego para

REGION-aiplatform.googleapis.com. - Pontos finais do Private Service Connect para APIs Google: use um endereço IP interno definido pelo utilizador, como

10.0.0.100, para aceder aREGION-aiplatform.googleapis.comou a um nome DNS atribuído, comoaiplatform-genai1.p.googleapis.com.

O diagrama seguinte ilustra estas opções de acesso.

Alguns produtores de serviços da Vertex AI requerem que se ligue aos respetivos serviços através de pontos finais do Private Service Connect ou interfaces do Private Service Connect. Estes serviços estão listados na tabela Opções de acesso privado para o Vertex AI.

Escolher entre pontos finais regionais e globais da Vertex AI

O ponto final regional da Vertex AI (REGION-aiplatform.googleapis.com) é a forma padrão de aceder às APIs Google. Para aplicações implementadas em várias Google Cloud

regiões, deve considerar seriamente a utilização do ponto final global

(aiplatform.googleapis.com) para uma chamada API consistente e um design mais robusto,

a menos que o modelo ou a funcionalidade desejada só esteja disponível regionalmente. As vantagens

da utilização do ponto final global incluem o seguinte:

- Disponibilidade de modelos e funcionalidades: alguns dos modelos e funcionalidades mais recentes, especializados ou

específicos da região no Vertex AI são inicialmente,

ou permanentemente, oferecidos apenas através de um ponto final regional

(por exemplo,

us-central1-aiplatform.googleapis.com). Se a sua aplicação depender de um destes recursos específicos, tem de usar o ponto final regional correspondente à localização desse recurso. Esta é a restrição principal ao determinar a estratégia de ponto final. - Simplificação do design multirregional: se um modelo suportar o ponto final global, a sua utilização elimina a necessidade de a sua aplicação mudar dinamicamente o ponto final da API com base na respetiva região de implementação atual. Uma configuração estática única funciona para todas as regiões, o que simplifica muito a implementação, os testes e as operações.

- Mitigação da limitação de taxa (evitar erros

429): para modelos suportados, o encaminhamento de pedidos através do ponto final global distribui o tráfego internamente pela rede da Google para o serviço regional disponível mais próximo. Esta distribuição pode ajudar a aliviar o congestionamento do serviço localizado ou os erros de limite de taxa regional (429), tirando partido da infraestrutura da Google para o equilíbrio de carga interno.

Para verificar a disponibilidade global dos modelos de parceiros, consulte o separador Global na Google Cloud tabela de localizações dos pontos finais dos modelos, que também apresenta localizações regionais.

Considerações sobre a VPC partilhada do Vertex AI

A utilização de uma VPC partilhada é uma Google Cloud prática recomendada para estabelecer uma governação organizacional e de rede forte. Este modelo separa as responsabilidades através da designação de um projeto anfitrião central, gerido por administradores de segurança de rede, e vários projetos de serviço, consumidos por equipas de aplicações.

Esta separação permite aos administradores de rede gerir e aplicar centralmente a segurança de rede (incluindo regras de firewall, sub-redes e trajetos), ao mesmo tempo que delegam a criação e a gestão de recursos (por exemplo, VMs, clusters do GKE e faturação) nos projetos de serviço.

Uma VPC partilhada desbloqueia uma abordagem de segmentação de várias camadas ao permitir o seguinte:

- Segmentação administrativa e de faturação: cada projeto de serviço (por exemplo, "Finance-AI-Project" ou "Marketing-AI-Project") tem a sua própria faturação, quotas e propriedade de recursos. Isto impede que uma única equipa consuma a quota de toda a organização e fornece uma atribuição de custos clara.

- IAM e segmentação de acesso: pode aplicar autorizações da

gestão de identidade e de acesso (IAM) detalhadas ao nível do projeto, por exemplo:

- Ao grupo Google "Finance Users" é concedida a função roles/aiplatform.user apenas no "Finance-AI-Project".

- O grupo Google "Marketing Users" recebe a mesma função apenas no "Marketing-AI-Project".

- Esta configuração garante que os utilizadores no grupo de finanças só podem aceder aos pontos finais, aos modelos e aos recursos da Vertex AI associados ao respetivo projeto. Estes estão completamente isolados das cargas de trabalho de IA da equipa de marketing.

Aplicação ao nível da API: o ponto final da API Vertex AI foi concebido para aplicar esta segmentação baseada em projetos. Conforme mostrado na estrutura da chamada API, o ID do projeto é uma parte obrigatória do URI:

https://aiplatform.googleapis.com/v1/projects/${PROJECT_ID}/locations/global/publishers/google/models/${MODEL_ID}:streamGenerateContent

Quando um utilizador faz esta chamada, o sistema valida se a identidade autenticada tem as autorizações de IAM necessárias para o ${PROJECT_ID} específico fornecido no URL. Se o utilizador tiver autorizações apenas para "Finance-AI-Project", mas tentar chamar a API com o ID "Marketing-AI-Project", o pedido é recusado. Esta abordagem oferece uma estrutura robusta e escalável, garantindo que, à medida que a sua organização adota a IA, mantém uma separação clara de funções, custos e limites de segurança.

Acesso público à Internet à API Vertex AI

Se a sua aplicação usar um serviço Google listado na

tabela de métodos de acesso suportados para a Vertex AI

como Internet pública,

a sua aplicação pode aceder à API executando uma pesquisa de DNS no

ponto final do serviço

(REGION-aiplatform.googleapis.com ou aiplatform.googleapis.com),

que devolve

endereços IP virtuais encaminháveis publicamente. Pode usar a API a partir de qualquer localização no mundo, desde que tenha uma ligação à Internet.

No entanto, o tráfego enviado de Google Cloud recursos para esses endereços IP

permanece na rede da Google. Para restringir o acesso público à

API Vertex AI,

são necessários os VPC Service Controls.

Pontos finais do Private Service Connect para a API Vertex AI

Com o Private Service Connect, pode criar pontos finais privados

usando endereços IP internos globais na sua rede VPC.

Pode atribuir nomes DNS a estes endereços IP internos com nomes significativos, como aiplatform-genai1.p.googleapis.com e bigtable-adsteam.p.googleapis.com. Estes nomes e endereços IP são

internos à sua rede VPC e a quaisquer redes no local

que estejam ligadas a ela através de serviços de rede híbrida.

Pode controlar que tráfego é encaminhado para que ponto final e demonstrar que o tráfego permanece dentro do Google Cloud.

- Pode criar um endereço IP de ponto final do Private Service Connect global definido pelo utilizador (/32). Para mais informações, consulte os requisitos de endereço IP.

- Cria o ponto final do Private Service Connect na mesma rede VPC que o Cloud Router.

- Pode atribuir nomes DNS a estes endereços IP internos com nomes

significativos, como

aiplatform-prodpsc.p.googleapis.com. Para mais informações, consulte o artigo Acerca do acesso às APIs Google através de pontos finais. - Numa VPC partilhada, implemente o ponto final do Private Service Connect no projeto anfitrião.

Considerações sobre a implementação

Seguem-se algumas considerações importantes que afetam a forma como usa o acesso privado à Google e o Private Service Connect para aceder à API Vertex AI.

Acesso privado do Google

Como prática recomendada, deve ativar o acesso privado à Google nas sub-redes VPC para permitir que os recursos de computação (como as instâncias de VMs do Compute Engine e do GKE) que não têm endereços IP externos alcancem Google Cloud APIs e serviços (como o Vertex AI, o Cloud Storage e o BigQuery).

Publicidade de IP

Tem de anunciar o intervalo de sub-rede de acesso privado à Google ou o endereço IP do ponto final do Private Service Connect aos ambientes no local e de várias nuvens a partir do Cloud Router como uma rota anunciada personalizada. Para mais informações, consulte o artigo Anuncie intervalos de IP personalizados.

Regras de firewall

Tem de garantir que a configuração da firewall dos ambientes no local e de várias nuvens permite o tráfego de saída dos endereços IP do acesso privado à Google ou das sub-redes do Private Service Connect.

Configuração de DNS

- A sua rede no local tem de ter zonas e registos DNS configurados para que um pedido para

REGION-aiplatform.googleapis.comouaiplatform.googleapis.comseja resolvido para o endereço IP da sub-rede de acesso privado à Google ou do ponto final do Private Service Connect. - Pode criar zonas privadas geridas do Cloud DNS e usar uma política de servidor de entrada do Cloud DNS, ou pode configurar servidores de nomes no local. Por exemplo, pode usar o BIND ou o DNS do Microsoft Active Directory.

- Se a sua rede no local estiver ligada a uma rede VPC, pode usar o Private Service Connect para aceder às APIs Google e aos serviços a partir de anfitriões no local através do endereço IP interno do ponto final. Para mais informações, consulte o artigo Aceda ao ponto final a partir de anfitriões no local.