このドキュメントでは、VPC Service Controls の境界内のデータを Sensitive Data Protection で検出してプロファイリングする方法について説明します。組織で VPC Service Controls を使用して、Sensitive Data Protection でスキャンするプロジェクトのサービスを制限している場合は、このドキュメントのタスクを実行します。

詳細については、機密データの検出の概要をご覧ください。

Sensitive Data Protection に対する VPC Service Controls のサポートについては、VPC Service Controls のドキュメントのサポートされているプロダクトの表をご覧ください。

始める前に

Make sure that you have the following role or roles on the organization:

Access Context Manager Editor

(roles/accesscontextmanager.policyEditor).

Check for the roles

-

In the Google Cloud console, go to the IAM page.

Go to IAM - Select the organization.

-

In the Principal column, find all rows that identify you or a group that you're included in. To learn which groups you're included in, contact your administrator.

- For all rows that specify or include you, check the Role column to see whether the list of roles includes the required roles.

Grant the roles

-

In the Google Cloud console, go to the IAM page.

[IAM] に移動 - 組織を選択します。

- [ アクセスを許可] をクリックします。

-

[新しいプリンシパル] フィールドに、ユーザー ID を入力します。 これは通常、Google アカウントのメールアドレスです。

- [ロールを選択] をクリックし、ロールを検索します。

- 追加のロールを付与するには、 [別のロールを追加] をクリックして各ロールを追加します。

- [保存] をクリックします。

- スキャンするプロジェクト。

- 検出スキャンの構成。

- 検出スキャン構成で指定されたサービス エージェント。

- サービス エージェントをホストするサービス エージェント コンテナ(ドライバ プロジェクトとも呼ばれます)。

- 検出スキャン構成で指定された検査テンプレート。

- 一元化された検出スキャン構成で指定されたサービス エージェント ID

- 一元化された検出スキャン構成を含むプロジェクト

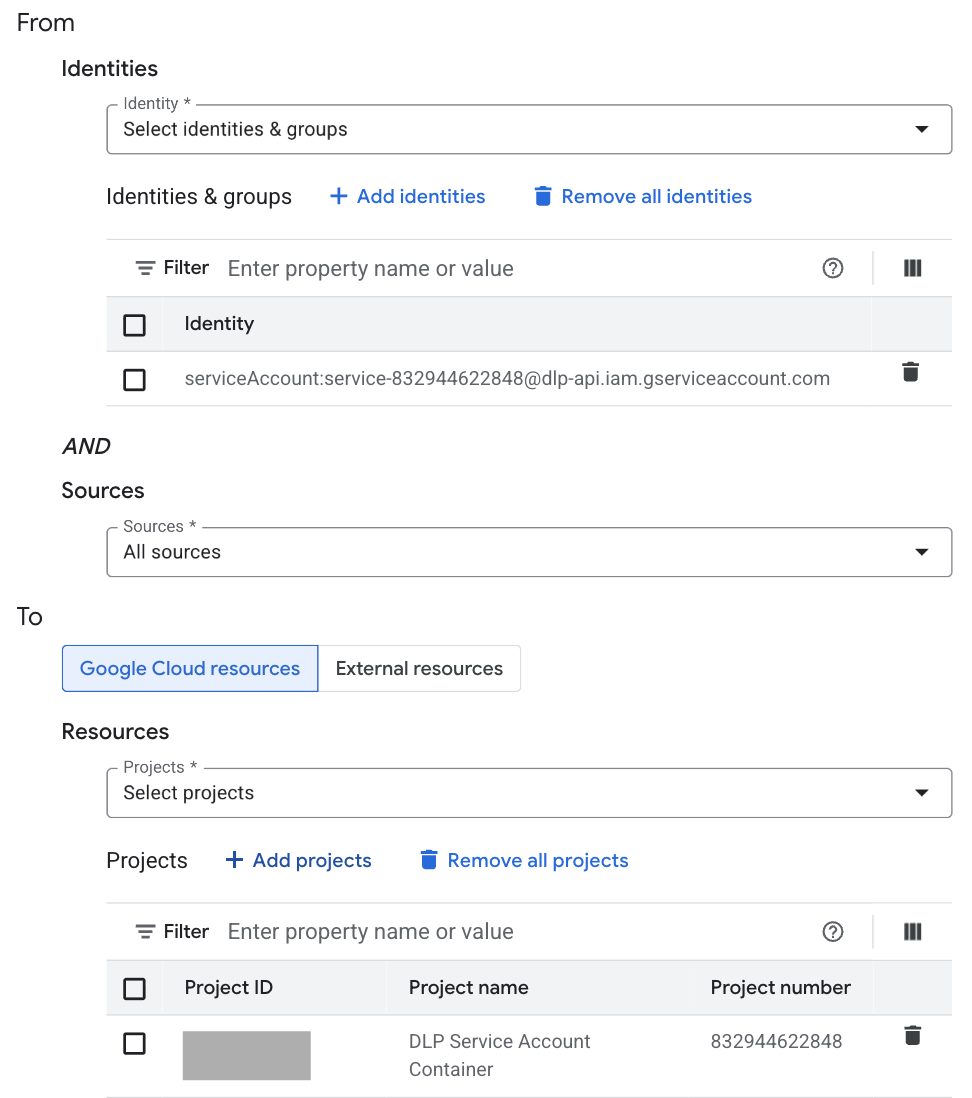

サービス エージェント ID を使用するには、[開始] セクションで、[ID] を [選択されている ID とグループ] に設定します。一元化された検出スキャン構成で指定されたサービス エージェント ID を追加して選択します。サービス エージェントの ID は次の形式です。

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comPROJECT_NUMBERは、サービス エージェント コンテナの数値 ID に置き換えます。プロジェクトを使用するには、[From] セクションで、[Sources] を一元化された検出スキャン構成を含むプロジェクトに設定します。

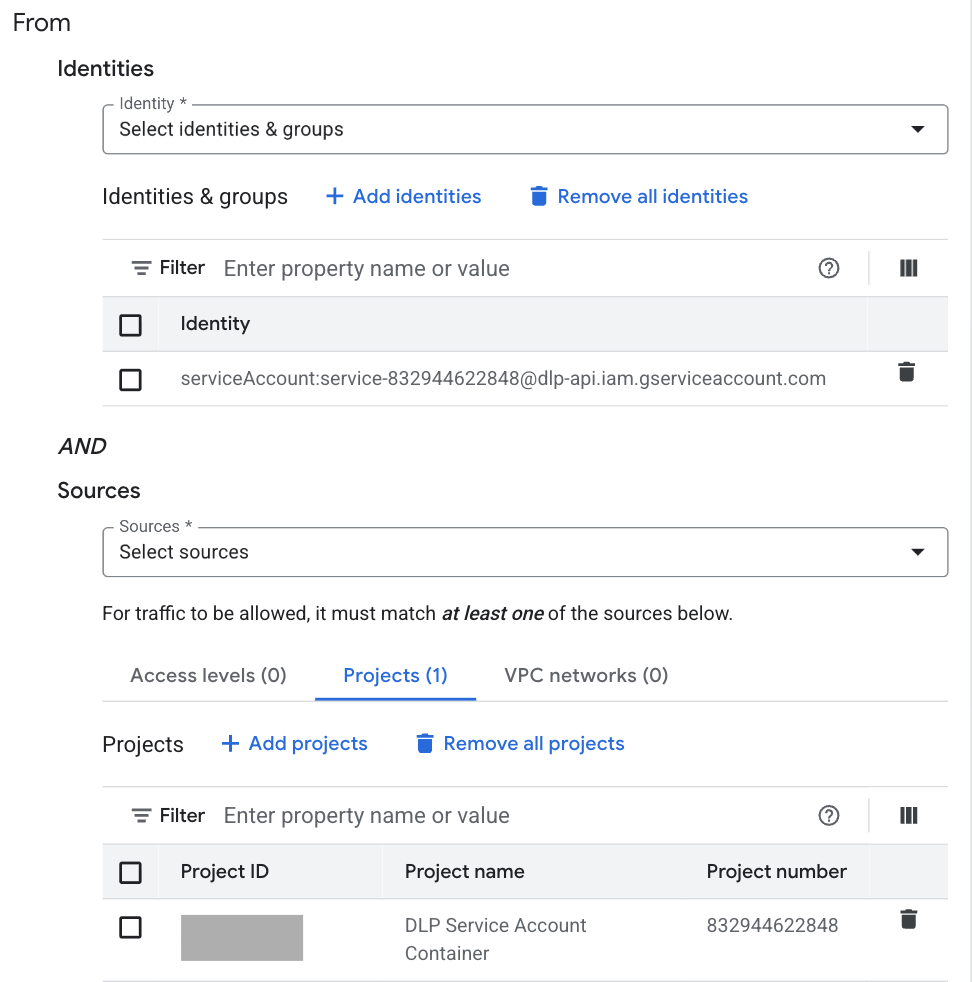

サービス エージェント ID を使用するには、[開始] セクションで、[ID] を [選択されている ID とグループ] に設定します。一元化された検出スキャン構成で指定されたサービス エージェント ID を追加して選択します。サービス エージェントの ID は次の形式です。

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comPROJECT_NUMBERは、サービス エージェント コンテナの数値 ID に置き換えます。プロジェクトを使用するには、[宛先] セクションで、[リソース] を [プロジェクトを選択] に設定します。一元化された検出スキャン構成を含むプロジェクトを追加して選択します。

VPC Service Controls 内で機密データの検出を構成する

次のいずれかのアーキテクチャ アプローチを使用して、VPC Service Controls 境界内で Sensitive Data Protection の検出を構成できます。

オプション 1: スキャンするデータと同じ境界内のすべての必須リソース

検出オペレーションに関与するすべてのコンポーネントが同じ境界内にあることを確認します。つまり、これらのコンポーネントはすべて同じ境界内に存在する必要があります。

複数の VPC Service Controls 境界がある場合は、各境界内に専用のコンポーネントを作成します。

このオプションを選択すると、機密データの検出用の上り(内向き)ルールと下り(外向き)ルールを作成する必要がなくなります。

オプション 2: 上り(内向き)ルールと下り(外向き)ルールを使用した一元化された検出構成

組織全体または複数の境界にまたがる複数のプロジェクトに対して、一元化された検出スキャン構成を作成します。

この一元化された検出スキャン構成が、スキャンするデータと同じ境界内に存在しない場合は、上り(内向き)ルールと下り(外向き)ルールを作成します。

上り(内向き)ルールと下り(外向き)ルールを作成する

オプション 2 を選択し、スキャンするデータが集中型検出スキャン構成とは異なる境界内にある場合は、これらの上り(内向き)ルールと下り(外向き)ルールを作成します。

詳細については、VPC Service Controls ドキュメントのサービス境界の上り(内向き)ポリシーと下り(外向き)ポリシーの更新をご覧ください。

上り(内向き)ルールと下り(外向き)ルールを定義するには、次のいずれかまたは両方を使用します。

上り(内向き)ルール

スキャンするデータを含む境界ごとに、上り(内向き)ポリシーを更新して、機密データ検出オペレーションの上り(内向き)ルールを追加します。

次の例では、サービス エージェント ID とプロジェクトの両方を使用して上り(内向き)ルールを定義しています。

下り(外向き)ルール

スキャンするデータを含む境界ごとに、下り(外向き)ポリシーを更新して、機密データ検出オペレーションの下り(外向き)ルールを追加します。

次の例では、サービス エージェント ID とプロジェクトの両方を使用して下り(外向き)ルールを定義しています。