In diesem Dokument wird beschrieben, wie Sie Sensitive Data Protection so konfigurieren, dass Daten in Ihren VPC Service Controls-Perimetern erkannt und profiliert werden. Wenn Ihre Organisation VPC Service Controls verwendet, um Dienste in Projekten einzuschränken, die von Sensitive Data Protection gescannt werden, führen Sie die Aufgaben in diesem Dokument aus.

Weitere Informationen finden Sie unter Übersicht über die Erkennung sensibler Daten.

Informationen zur Unterstützung von VPC Service Controls für Sensitive Data Protection finden Sie in der Tabelle der unterstützten Produkte in der Dokumentation zu VPC Service Controls.

Hinweise

Make sure that you have the following role or roles on the organization:

Access Context Manager Editor

(roles/accesscontextmanager.policyEditor).

Check for the roles

-

In the Google Cloud console, go to the IAM page.

Go to IAM - Select the organization.

-

In the Principal column, find all rows that identify you or a group that you're included in. To learn which groups you're included in, contact your administrator.

- For all rows that specify or include you, check the Role column to see whether the list of roles includes the required roles.

Grant the roles

-

In the Google Cloud console, go to the IAM page.

IAM aufrufen - Wählen Sie die Organisation aus.

- Klicken Sie auf Zugriffsrechte erteilen.

-

Geben Sie im Feld Neue Hauptkonten Ihre Nutzer-ID ein. Das ist in der Regel die E‑Mail-Adresse eines Google-Kontos.

- Klicken Sie auf Rolle auswählen und suchen Sie nach der Rolle.

- Klicken Sie auf Weitere Rolle hinzufügen, wenn Sie weitere Rollen zuweisen möchten.

- Klicken Sie auf Speichern.

- Die zu scannenden Projekte.

- Die Konfiguration des Erkennungsscans.

- Der in der Konfiguration des Erkennungsscans angegebene Dienst-Agent.

- Der Dienst-Agent-Container (auch als Treiberprojekt bezeichnet), in dem der Dienst-Agent gehostet wird.

- Alle in der Konfiguration des Erkennungsscans angegebenen Inspektionsvorlagen.

- Dienst-Agent-ID, die in der zentralen Konfiguration für den Erkennungsscan angegeben ist

- Projekt, das die zentralisierte Konfiguration für Datenerkennungsscan enthält

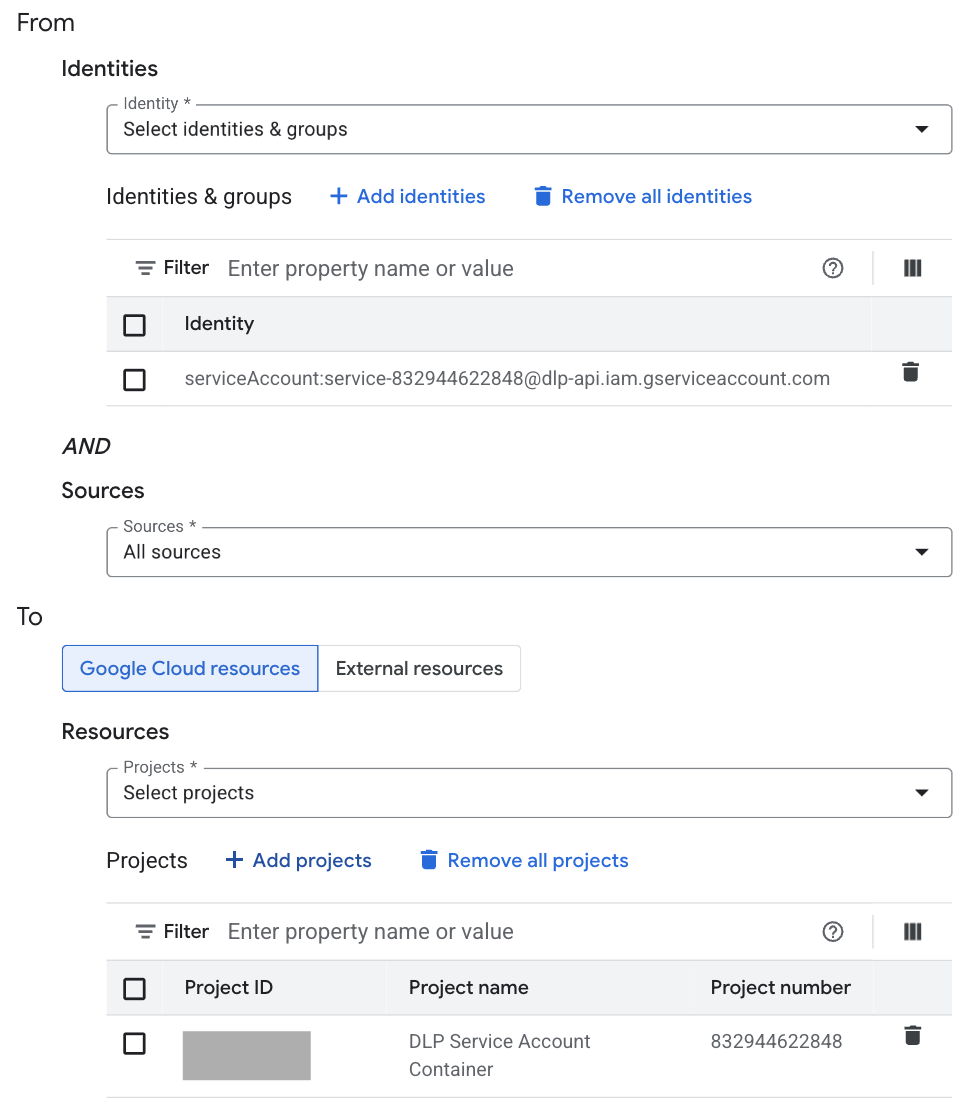

Wenn Sie die Dienst-Agent-ID verwenden möchten, legen Sie im Abschnitt Von die Option Identitäten auf Identitäten und Gruppen auswählen fest. Fügen Sie die Dienst-Agent-ID hinzu, die in der zentralen Ermittlungs-Scankonfiguration angegeben ist, und wählen Sie sie aus. Die ID des Dienst-Agents hat das folgende Format:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comErsetzen Sie

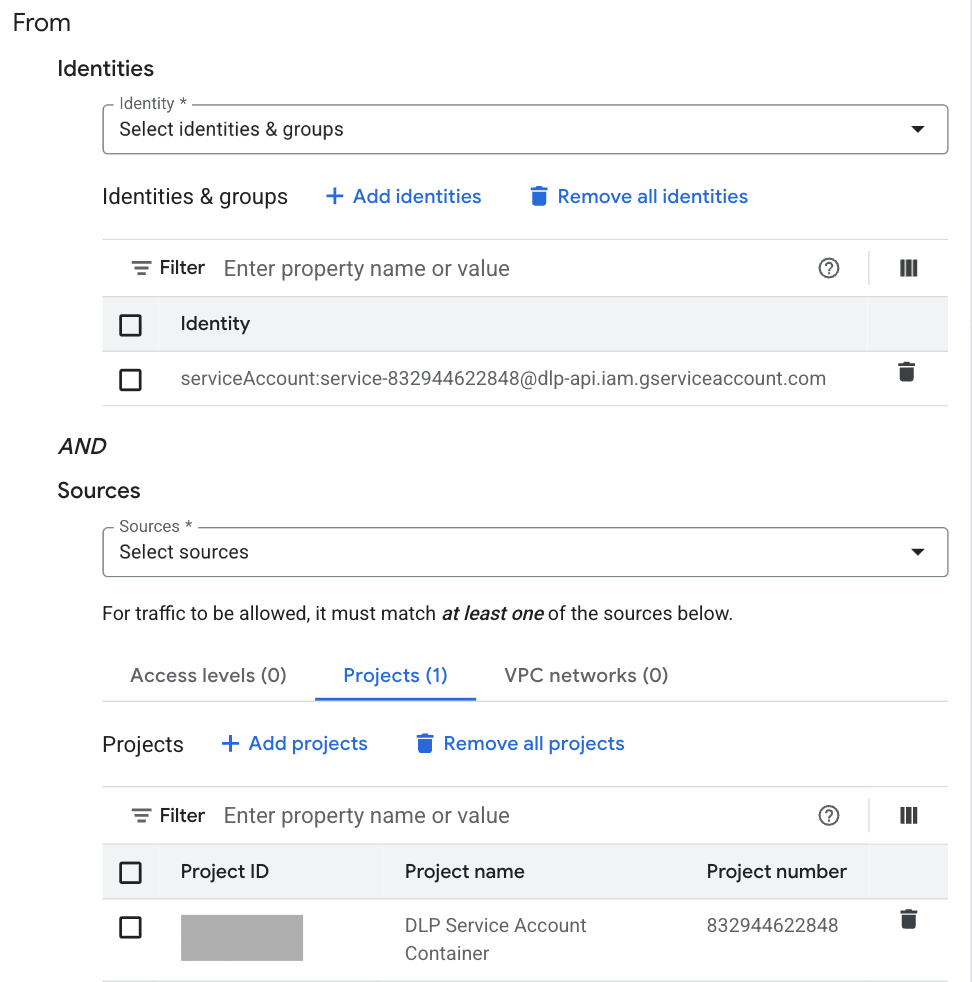

PROJECT_NUMBERdurch die numerische Kennzeichnung des Service-Agent-Containers.Wenn Sie das Projekt verwenden möchten, legen Sie im Abschnitt Von für Quellen das Projekt fest, das die zentralisierte Konfiguration für Erkennungsscans enthält.

Wenn Sie die Dienst-Agent-ID verwenden möchten, legen Sie im Abschnitt Von die Option Identitäten auf Identitäten und Gruppen auswählen fest. Fügen Sie die Dienst-Agent-ID hinzu, die in der zentralen Ermittlungs-Scankonfiguration angegeben ist, und wählen Sie sie aus. Die ID des Dienst-Agents hat das folgende Format:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comErsetzen Sie

PROJECT_NUMBERdurch die numerische Kennzeichnung des Service-Agent-Containers.Wenn Sie das Projekt verwenden möchten, legen Sie im Bereich An die Option Ressourcen auf Projekte auswählen fest. Fügen Sie das Projekt hinzu, das die zentralisierte Scan-Konfiguration für die Erkennung enthält, und wählen Sie es aus.

Erkennung sensibler Daten in VPC Service Controls konfigurieren

Sie können die Sensitive Data Protection-Erkennung innerhalb eines VPC Service Controls-Perimeters mit einem dieser Architekturansätze konfigurieren.

Option 1: Alle erforderlichen Ressourcen befinden sich im selben Perimeter wie die zu scannenden Daten.

Achten Sie darauf, dass sich alle an der Erkennung beteiligten Komponenten innerhalb desselben Perimeters befinden. Das bedeutet, dass sich alle diese Komponenten im selben Perimeter befinden müssen:

Wenn Sie mehrere VPC Service Controls-Perimeter haben, erstellen Sie dedizierte Komponenten in jedem dieser Perimeter.

Wenn Sie diese Option auswählen, müssen Sie keine Regeln für eingehenden und ausgehenden Traffic für die Erkennung sensibler Daten erstellen.

Option 2: Zentralisierte Konfiguration der Erkennung mit Regeln für ein- und ausgehenden Traffic

Erstellen Sie eine zentrale Konfiguration für Discovery-Scans für Ihre gesamte Organisation oder für mehrere Projekte in mehreren Perimetern.

Wenn sich diese zentrale Konfiguration für den Erkennungsscan nicht im selben Perimeter wie die zu scannenden Daten befindet, erstellen Sie Regeln für eingehenden und ausgehenden Traffic.

Regeln für ein- und ausgehenden Traffic erstellen

Erstellen Sie diese Regeln für eingehenden und ausgehenden Traffic, wenn Sie Option 2 auswählen und sich die zu scannenden Daten in einem anderen Perimeter als die zentralisierte Konfiguration für den Erkennungsscan befinden.

Weitere Informationen finden Sie unter Richtlinien für ein- und ausgehenden Traffic für einen Dienstperimeter aktualisieren in der Dokumentation zu VPC Service Controls.

Sie können die Regeln für eingehenden und ausgehenden Traffic mit einer oder beiden der folgenden Optionen definieren:

Regeln für eingehenden Traffic

Aktualisieren Sie für jeden Perimeter, der zu scannende Daten enthält, die Ingress-Richtlinie, um eine Ingress-Regel für Vorgänge zur Erkennung vertraulicher Daten hinzuzufügen.

Im folgenden Beispiel werden sowohl die Dienst-Agent-ID als auch das Projekt verwendet, um die Eingangsregel zu definieren.

Regeln für ausgehenden Traffic

Aktualisieren Sie für jeden Perimeter, der zu scannende Daten enthält, die Richtlinie für ausgehenden Traffic, um eine Regel für ausgehenden Traffic für Vorgänge zur Erkennung vertraulicher Daten hinzuzufügen.

Im folgenden Beispiel werden sowohl die Dienst-Agent-ID als auch das Projekt verwendet, um die Ausgangsregel zu definieren.