Questo documento descrive come consentire a Sensitive Data Protection di rilevare e profilare i dati nei perimetri dei Controlli di servizio VPC. Se la tua organizzazione utilizza i Controlli di servizio VPC per limitare i servizi nei progetti che eseguono scansioni Sensitive Data Protection, esegui le attività descritte in questo documento.

Per maggiori informazioni, consulta Panoramica del rilevamento dei dati sensibili.

Per informazioni sul supporto dei Controlli di servizio VPC per la protezione dei dati sensibili, consulta la tabella Prodotti supportati nella documentazione dei Controlli di servizio VPC.

Prima di iniziare

Make sure that you have the following role or roles on the organization:

Access Context Manager Editor

(roles/accesscontextmanager.policyEditor).

Check for the roles

-

In the Google Cloud console, go to the IAM page.

Go to IAM - Select the organization.

-

In the Principal column, find all rows that identify you or a group that you're included in. To learn which groups you're included in, contact your administrator.

- For all rows that specify or include you, check the Role column to see whether the list of roles includes the required roles.

Grant the roles

-

In the Google Cloud console, go to the IAM page.

Vai a IAM - Seleziona l'organizzazione.

- Fai clic su Concedi l'accesso.

-

Nel campo Nuove entità, inserisci il tuo identificatore dell'utente. In genere si tratta dell'indirizzo email di un Account Google.

- Fai clic su Seleziona un ruolo, quindi cerca il ruolo.

- Per concedere altri ruoli, fai clic su Aggiungi un altro ruolo e aggiungi ogni ruolo successivo.

- Fai clic su Salva.

- I progetti da scansionare.

- La configurazione della scansione di rilevamento.

- L'agente di servizio specificato nella configurazione di scansione del rilevamento.

- Il container dell'agente di servizio (noto anche come progetto driver), che ospita l'agente di servizio.

- Qualsiasi modello di ispezione specificato nella configurazione di scansione del rilevamento.

- ID service agent specificato nella configurazione della scansione di rilevamento centralizzata

- Progetto che contiene la configurazione della scansione di rilevamento centralizzata

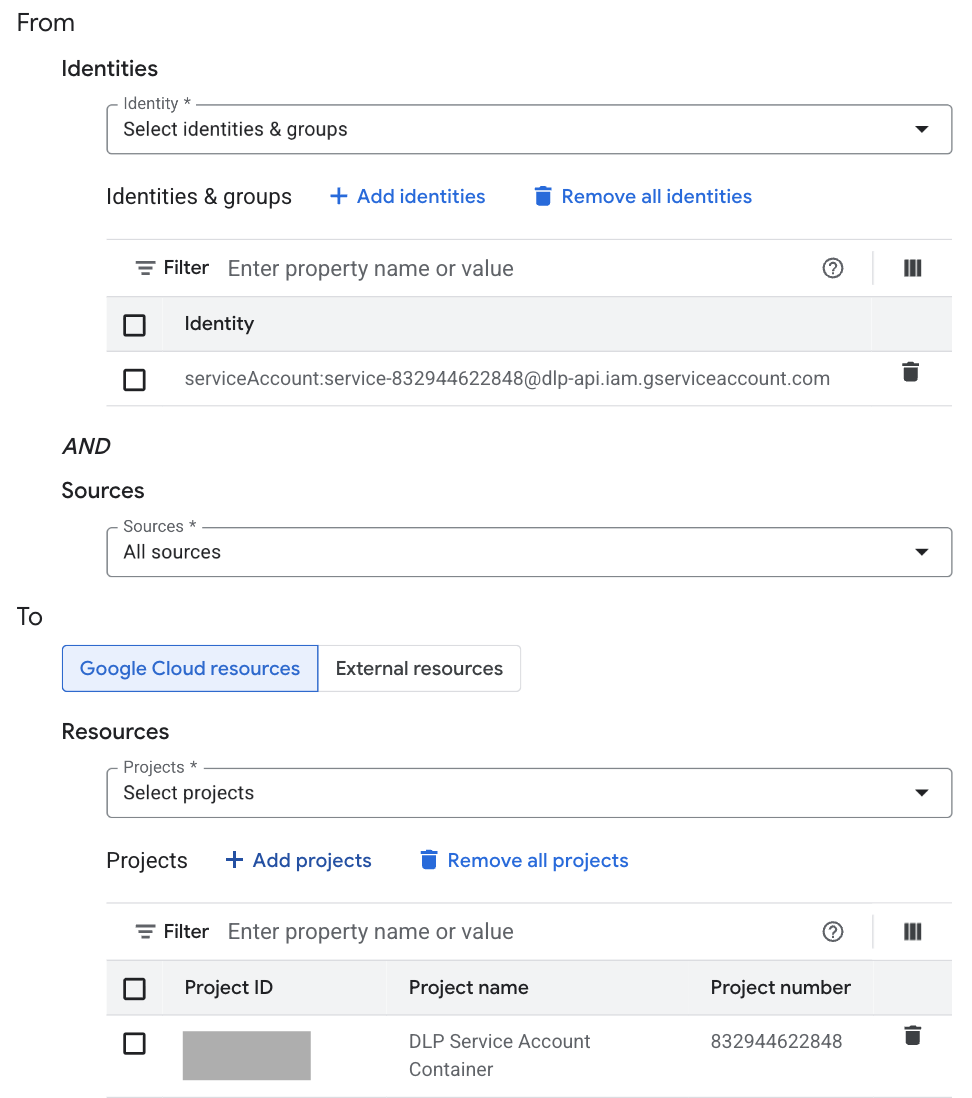

Per utilizzare l'ID agente di servizio, nella sezione Da, imposta Identità su Seleziona identità e gruppi. Aggiungi e seleziona l'ID agente di servizio specificato nella configurazione della scansione di rilevamento centralizzata. L'ID del service agent ha il seguente formato:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comSostituisci

PROJECT_NUMBERcon l'identificatore numerico del contenitore dell'agente di servizio.Per utilizzare il progetto, nella sezione Da, imposta Origini sul progetto che contiene la configurazione della scansione di rilevamento centralizzata.

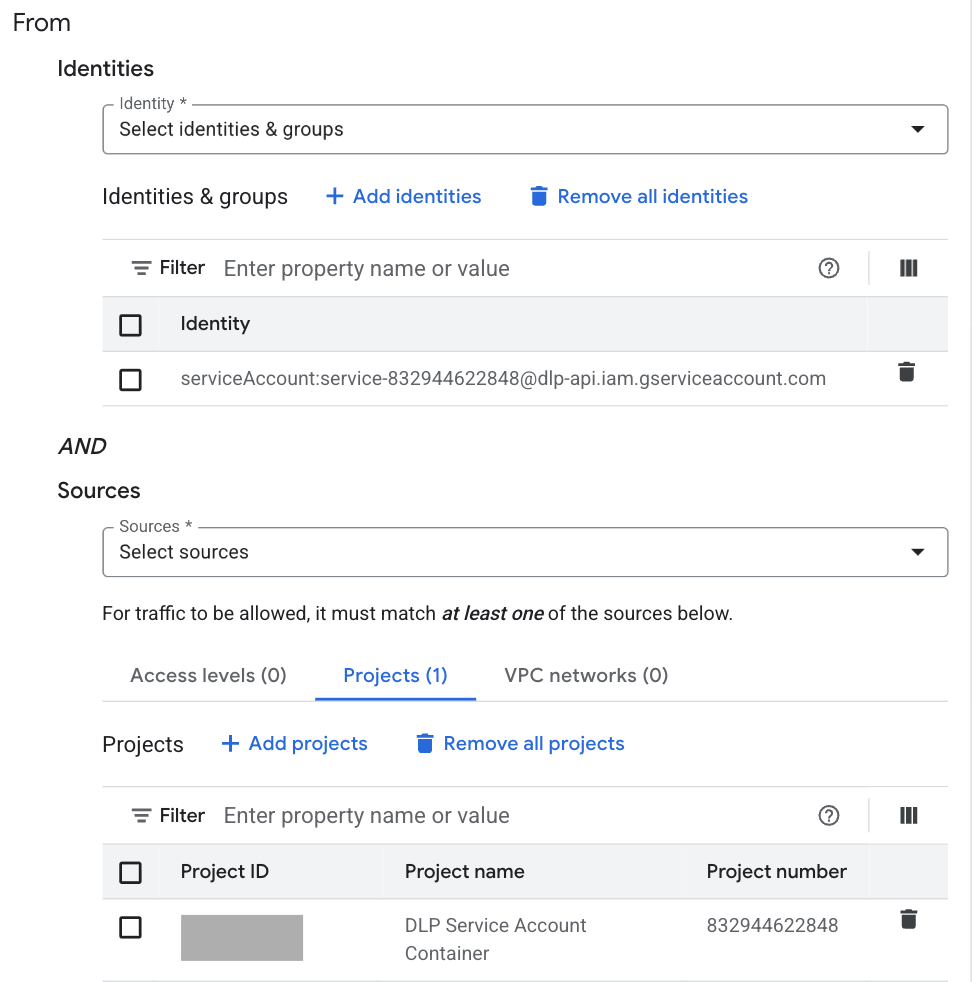

Per utilizzare l'ID agente di servizio, nella sezione Da, imposta Identità su Seleziona identità e gruppi. Aggiungi e seleziona l'ID agente di servizio specificato nella configurazione della scansione di rilevamento centralizzata. L'ID del service agent ha il seguente formato:

service-PROJECT_NUMBER@dlp-api.iam.iam.gserviceaccount.comSostituisci

PROJECT_NUMBERcon l'identificatore numerico del contenitore dell'agente di servizio.Per utilizzare il progetto, nella sezione A, imposta Risorse su Seleziona progetti. Aggiungi e seleziona il progetto che contiene la configurazione della scansione di rilevamento centralizzato.

Configura il rilevamento di dati sensibili all'interno dei Controlli di servizio VPC

Puoi configurare il rilevamento della protezione dei dati sensibili all'interno di un perimetro dei Controlli di servizio VPC utilizzando uno di questi approcci architetturali.

Opzione 1: tutte le risorse richieste nello stesso perimetro dei dati da analizzare

Assicurati che tutti i componenti coinvolti nell'operazione di rilevamento si trovino all'interno dello stesso perimetro. ovvero devono trovarsi tutti nello stesso perimetro:

Se hai più perimetri Controlli di servizio VPC, crea componenti dedicati all'interno di ciascun perimetro.

Se scegli questa opzione, non devi creare regole di ingresso e uscita per il rilevamento dei dati sensibili.

Opzione 2: configurazione centralizzata del rilevamento con regole in entrata e in uscita

Crea una configurazione di scansione di rilevamento centralizzata per l'intera organizzazione o per più progetti in più perimetri.

Se questa configurazione della scansione di rilevamento centralizzata non si trova nello stesso perimetro dei dati da scansionare, crea regole per il traffico in entrata e in uscita.

Crea le regole in entrata e in uscita

Crea queste regole di ingresso e uscita se scegli l'opzione 2 e i dati da analizzare si trovano in un perimetro diverso dalla configurazione della scansione di rilevamento centralizzata.

Per saperne di più, consulta Aggiornamento delle policy in entrata e in uscita per un perimetro di servizio nella documentazione dei Controlli di servizio VPC.

Per definire le regole in entrata e in uscita, puoi utilizzare uno o entrambi i seguenti elementi:

Regole in entrata

Per ogni perimetro che contiene dati da analizzare, aggiorna il criterio di ingress per aggiungere una regola di ingresso per le operazioni di rilevamento dei dati sensibili.

L'esempio seguente utilizza sia l'ID agente di servizio sia il progetto per definire la regola in entrata.

Regole in uscita

Per ogni perimetro che contiene dati da analizzare, aggiorna il criterio di uscita per aggiungere una regola di uscita per le operazioni di rilevamento dei dati sensibili.

L'esempio seguente utilizza sia l'ID agente di servizio sia il progetto per definire la regola di uscita.