Neste documento, descrevemos como ativar o Model Armor para o NotebookLM Enterprise. O Model Armor é um Google Cloud serviço que aumenta a segurança dos seus aplicativos de IA, verificando proativamente os comandos e as respostas fornecidas usando o NotebookLM Enterprise. Isso ajuda a proteger contra vários riscos e garante práticas de IA responsável. O Model Armor é compatível com o NotebookLM Enterprise sem custo adicional.

A resposta do Model Armor a possíveis problemas em consultas ou respostas de usuários do NotebookLM Enterprise é regida pelo tipo de aplicação do modelo.

Se o tipo de aplicação for Inspecionar e bloquear, o NotebookLM Enterprise vai bloquear a solicitação e mostrar uma mensagem de erro. Esse é o tipo de aplicação padrão quando você cria um modelo do Model Armor usando o console.

Se o tipo de aplicação for Somente inspeção, o NotebookLM Enterprise não vai bloquear as solicitações ou respostas.

Para mais informações, consulte Definir o tipo de aplicação.

Antes de começar

Verifique se você tem os papéis necessários atribuídos:

Para ativar o Model Armor no NotebookLM Enterprise, você precisa da função de Administrador do Discovery Engine (

roles/discoveryengine.admin).Para criar os modelos do Model Armor, você precisa do papel de Administrador do Model Armor (

roles/modelarmor.admin).Para chamar as APIs do Model Armor, você precisa da função Usuário do Model Armor (

roles/modelarmor.user).

Criar um modelo do Model Armor

É possível criar e usar o mesmo modelo do Model Armor para comandos do usuário e respostas do assistente ou criar dois modelos separados. Para mais informações, consulte Criar e gerenciar modelos do Model Armor.

Ao criar um modelo de proteção de modelo para o NotebookLM Enterprise, considere estas configurações:

Selecione Multirregional no campo Regiões. A tabela a seguir mostra como mapear regiões de modelos do Model Armor para regiões do NotebookLM Enterprise:

NotebookLM Enterprise multirregional Model Armor multirregional Global - EUA (várias regiões nos Estados Unidos)

- UE (várias regiões na União Europeia)

EUA (várias regiões nos Estados Unidos) EUA (várias regiões nos Estados Unidos) UE (várias regiões na União Europeia) UE (várias regiões na União Europeia) O Google não recomenda configurar o Cloud Logging no modelo do Model Armor para o NotebookLM Enterprise. Essa configuração pode expor dados sensíveis a usuários com o papel do IAM de Leitor de registros particulares (

roles/logging.privateLogViewer). Em vez disso, considere as seguintes opções:Se você precisar registrar os dados que passam pelo modelo do Model Armor, trace novo trajeto para os registros para um armazenamento seguro, como o BigQuery, que oferece controles de acesso mais rigorosos. Para obter mais informações, consulte Rotear registros para destinos compatíveis.

É possível configurar os registros de auditoria de acesso a dados para analisar e gerar relatórios sobre os veredictos de triagem de solicitação e resposta gerados pelo Model Armor. Para mais informações, consulte Configurar registros de auditoria.

Configurar o NotebookLM Enterprise com os modelos do Model Armor

As etapas a seguir descrevem como adicionar os modelos do Model Armor ao NotebookLM Enterprise.

REST

Para adicionar os modelos do Model Armor ao NotebookLM Enterprise, execute o comando a seguir :

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE"

}

}

}

}'

Substitua:

PROJECT_ID: ID do projeto.PROJECT_NUMBER: o número do seu projeto Google Cloud .ENDPOINT_LOCATION: a multirregião da sua solicitação de API. Atribua um dos seguintes valores:us-para a multirregião dos EUAeu-para a multirregião da UEglobal-para o local global

QUERY_PROMPT_TEMPLATE: o nome do recurso dos modelos do Model Armor que você criou.

Para acessar o Nome do recurso, siga as etapas na documentação Visualizar um modelo do Model Armor e copie o valor do Nome do recurso.RESPONSE_PROMPT_TEMPLATE: o nome do recurso dos modelos do Model Armor que você criou.

Testar se o modelo do Model Armor está ativado

Depois de configurar o modelo do Model Armor, teste se o NotebookLM Enterprise analisa e bloqueia proativamente os comandos e as respostas do usuário de acordo com os níveis de confiança definidos nos filtros do Model Armor.

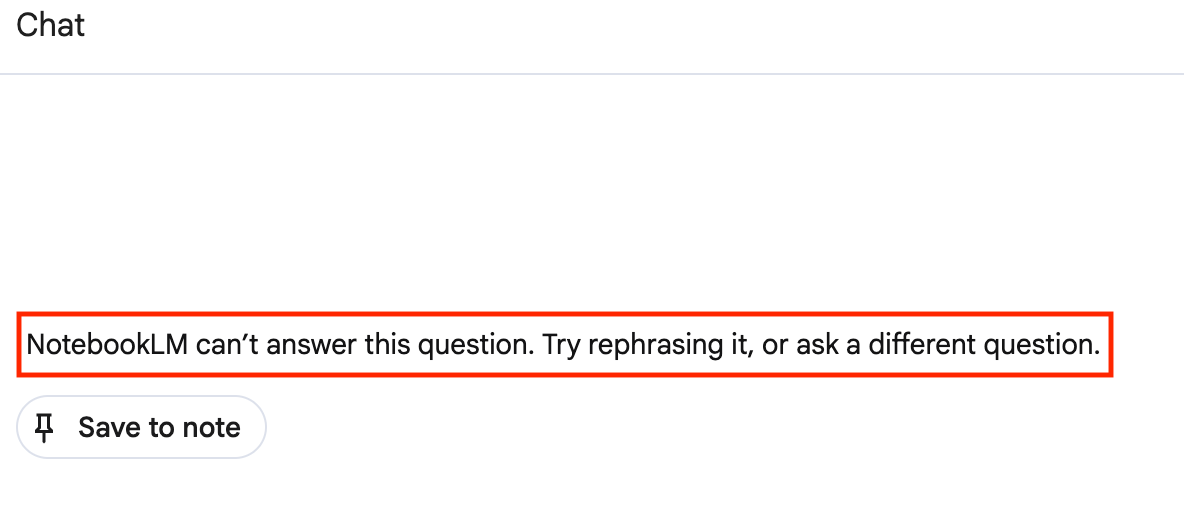

Quando o modelo do Model Armor é configurado para Inspecionar e bloquear solicitações que violam a política, a seguinte mensagem de violação da política é mostrada:

Console

Por exemplo, você vê a mensagem de violação da política:

REST

Uma resposta JSON que inclui o seguinte:

Por exemplo:

json

"answer.state": "SKIPPED",

"answer.assist_skipped_reasons": "CUSTOMER_POLICY_VIOLATION_REASON"

Remover os modelos do Model Armor do NotebookLM Enterprise

Para remover os modelos do Model Armor do NotebookLM Enterprise, execute o seguinte comando:

REST

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customer_provided_config" \

-d '{

"customer_provided_config": {

"notebooklm_config": {

}

}

}'

Substitua:

PROJECT_ID: ID do projeto.PROJECT_NUMBER: o número do seu projeto Google Cloud .ENDPOINT_LOCATION: a multirregião da sua solicitação de API. Atribua um dos seguintes valores:us-para a multirregião dos EUAeu-para a multirregião da UEglobal-para o local global

Configurar registros de auditoria

O Model Armor registra registros de auditoria de acesso a dados que podem ser usados para analisar os veredictos de filtragem de solicitações e respostas. Esses registros não contêm as consultas do usuário nem as respostas do NotebookLM Enterprise, sendo seguros para relatórios e análises. Para mais informações, consulte Registro de auditoria do Model Armor.

Para acessar esses registros, você precisa ter o papel do IAM de

Leitor de registros particulares

(roles/logging.privateLogViewer).

Ativar registros de auditoria de acesso a dados

Para ativar os registros de auditoria de acesso a dados, siga estas etapas:

No console do Google Cloud , acesse IAM e administrador > Registros de auditoria.

Selecione a API Model Armor.

Na seção Tipo de permissão, selecione Leitura de dados.

Clique em Salvar.

Examinar registros de auditoria de acesso a dados

Para examinar os registros de auditoria de acesso a dados, siga estas etapas:

No console do Google Cloud , acesse a Análise de registros.

Procure nos registros os seguintes nomes de métodos:

google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPromptpara ver os pedidos de usuários que foram analisados.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponsepara ver as respostas que foram filtradas.