Dokumen ini menjelaskan cara mengaktifkan Model Armor untuk NotebookLM Enterprise. Model Armor adalah layanan yang meningkatkan keamanan dan keselamatan aplikasi AI Anda dengan secara proaktif menyaring perintah dan respons yang diberikan menggunakan NotebookLM Enterprise. Google Cloud Hal ini membantu melindungi dari berbagai risiko dan memastikan praktik AI yang bertanggung jawab. Model Armor didukung di NotebookLM Enterprise tanpa biaya tambahan.

Respons Model Armor terhadap potensi masalah dalam kueri pengguna atau respons dari NotebookLM Enterprise diatur oleh jenis penegakan template.

Jika jenis penegakan adalah Periksa dan blokir, NotebookLM Enterprise akan memblokir permintaan dan menampilkan pesan error. Ini adalah jenis penerapan default saat Anda membuat template Model Armor menggunakan konsol.

Jika jenis penegakan adalah Periksa saja, NotebookLM Enterprise tidak akan memblokir permintaan atau respons.

Untuk mengetahui informasi selengkapnya, lihat Menentukan jenis penerapan.

Sebelum memulai

Pastikan Anda memiliki peran yang diperlukan yang ditetapkan kepada Anda:

Untuk mengaktifkan Model Armor di NotebookLM Enterprise, Anda memerlukan peran Admin Discovery Engine (

roles/discoveryengine.admin).Untuk membuat template Model Armor, Anda memerlukan peran Admin Model Armor (

roles/modelarmor.admin).Untuk memanggil Model Armor API, Anda memerlukan peran Pengguna Model Armor (

roles/modelarmor.user).

Membuat template Model Armor

Anda dapat membuat dan menggunakan template Model Armor yang sama untuk perintah pengguna dan respons dari asisten, atau Anda dapat membuat dua template Model Armor terpisah. Untuk mengetahui informasi selengkapnya, lihat Membuat dan mengelola template Model Armor.

Saat membuat template Model Armor untuk NotebookLM Enterprise, pertimbangkan konfigurasi berikut:

Pilih Multi-region di kolom Regions. Tabel berikut menunjukkan cara memetakan wilayah template Model Armor ke wilayah NotebookLM Enterprise:

NotebookLM Enterprise multi-region Multi-region Model Armor Global - Amerika Serikat (beberapa wilayah di Amerika Serikat)

- EU (beberapa wilayah di Uni Eropa)

Amerika Serikat (beberapa wilayah di Amerika Serikat) Amerika Serikat (beberapa wilayah di Amerika Serikat) EU (beberapa wilayah di Uni Eropa) EU (beberapa wilayah di Uni Eropa) Google tidak merekomendasikan konfigurasi Cloud Logging di template Model Armor untuk NotebookLM Enterprise. Konfigurasi ini dapat mengekspos data sensitif kepada pengguna dengan peran IAM Private Logs Viewer (

roles/logging.privateLogViewer). Sebagai gantinya, pertimbangkan opsi berikut:Jika Anda perlu mencatat data yang melewati template Model Armor, Anda dapat mengalihkan log ke penyimpanan yang aman seperti BigQuery, yang menawarkan kontrol akses yang lebih ketat. Untuk mengetahui informasi selengkapnya, lihat Merutekan log ke tujuan yang didukung.

Anda dapat mengonfigurasi log audit Akses Data untuk menganalisis dan melaporkan verdict pemeriksaan permintaan dan respons yang dihasilkan oleh Model Armor. Untuk mengetahui informasi selengkapnya, lihat Mengonfigurasi log audit.

Mengonfigurasi NotebookLM Enterprise dengan template Model Armor

Langkah-langkah berikut menjelaskan cara menambahkan template Model Armor ke NotebookLM Enterprise.

REST

Untuk menambahkan template Model Armor ke NotebookLM Enterprise, jalankan perintah berikut :

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE"

}

}

}

}'

Ganti kode berikut:

PROJECT_ID: ID project Anda.PROJECT_NUMBER: jumlah Google Cloud project Anda.ENDPOINT_LOCATION: multi-region untuk permintaan API Anda. Tentukan salah satu nilai berikut:usuntuk multi-region ASeuuntuk multi-region Uni Eropaglobaluntuk lokasi Global

QUERY_PROMPT_TEMPLATE: Nama resource template Model Armor yang Anda buat.

Untuk mendapatkan Nama resource, ikuti langkah-langkah dalam dokumentasi Melihat template Model Armor, dan salin nilai Nama resource.RESPONSE_PROMPT_TEMPLATE: Nama resource template Model Armor yang Anda buat.

Menguji apakah template Model Armor diaktifkan

Setelah mengonfigurasi template Model Armor, uji apakah NotebookLM Enterprise secara proaktif menyaring dan memblokir perintah dan respons pengguna sesuai dengan tingkat keyakinan yang ditetapkan dalam filter Model Armor.

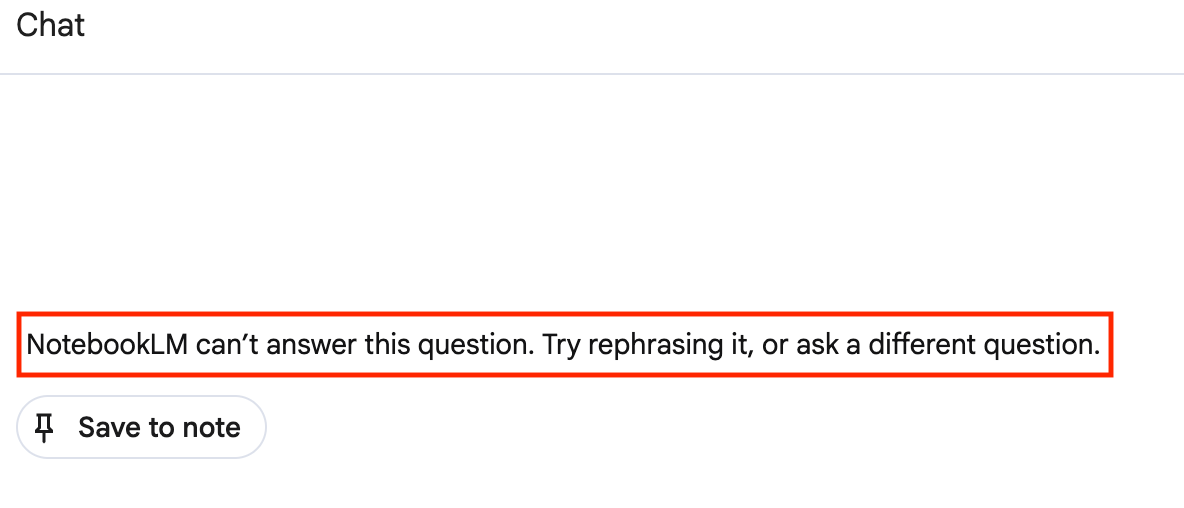

Jika template Model Armor dikonfigurasi untuk Memeriksa dan memblokir permintaan yang melanggar kebijakan, pesan pelanggaran kebijakan berikut akan ditampilkan:

Konsol

Misalnya, Anda melihat pesan pelanggaran kebijakan:

REST

Respons JSON yang mencakup hal berikut:

Contoh:

json

"answer.state": "SKIPPED",

"answer.assist_skipped_reasons": "CUSTOMER_POLICY_VIOLATION_REASON"

Menghapus template Model Armor dari NotebookLM Enterprise

Untuk menghapus template Model Armor dari NotebookLM Enterprise, jalankan perintah berikut:

REST

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

}

}

}'

Ganti kode berikut:

PROJECT_ID: ID project Anda.PROJECT_NUMBER: jumlah Google Cloud project Anda.ENDPOINT_LOCATION: multi-region untuk permintaan API Anda. Tentukan salah satu nilai berikut:usuntuk multi-region ASeuuntuk multi-region Uni Eropaglobaluntuk lokasi Global

Mengonfigurasi log audit

Model Armor mencatat log audit Akses Data yang dapat Anda gunakan untuk menganalisis hasil penyaringan permintaan dan respons. Log ini tidak berisi kueri atau respons pengguna dari NotebookLM Enterprise, sehingga aman untuk pelaporan dan analisis. Untuk mengetahui informasi selengkapnya, lihat Log audit untuk Model Armor.

Untuk mengakses log ini, Anda harus memiliki peran IAM

Private Logs Viewer

(roles/logging.privateLogViewer).

Mengaktifkan log audit Akses Data

Untuk mengaktifkan log audit Akses Data, ikuti langkah-langkah berikut:

Di konsol Google Cloud , buka IAM & Admin > Audit Logs.

Pilih Model Armor API.

Di bagian Jenis izin, pilih jenis izin Baca data.

Klik Simpan.

Memeriksa log audit Akses Data

Untuk memeriksa log audit Akses Data, ikuti langkah-langkah berikut:

Di konsol Google Cloud , buka Logs Explorer.

Telusuri log untuk menemukan nama metode berikut:

google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPromptuntuk melihat permintaan pengguna yang telah disaring.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponseuntuk melihat respons yang disaring.