Ce document explique comment activer Model Armor pour NotebookLM Enterprise. Model Armor est un service Google Cloud qui améliore la sécurité de vos applications d'IA en analysant de manière proactive les requêtes et les réponses fournies à l'aide de NotebookLM Enterprise. Cela permet de se protéger contre divers risques et d'assurer des pratiques d'IA responsable. Model Armor est compatible avec NotebookLM Enterprise sans frais supplémentaires.

La réponse de Model Armor aux problèmes potentiels dans les requêtes ou les réponses des utilisateurs de NotebookLM Enterprise est régie par le type d'application du modèle.

Si le type d'application est Inspecter et bloquer, NotebookLM Enterprise bloque la requête et affiche un message d'erreur. Il s'agit du type d'application par défaut lorsque vous créez un modèle Model Armor à l'aide de la console.

Si le type d'application est Inspection uniquement, NotebookLM Enterprise ne bloque pas les requêtes ni les réponses.

Pour en savoir plus, consultez Définir le type d'application.

Avant de commencer

Assurez-vous que les rôles requis vous sont attribués :

Pour activer Model Armor dans NotebookLM Enterprise, vous devez disposer du rôle Administrateur Discovery Engine (

roles/discoveryengine.admin).Pour créer des modèles Model Armor, vous devez disposer du rôle Administrateur Model Armor (

roles/modelarmor.admin).Pour appeler les API Model Armor, vous devez disposer du rôle Utilisateur Model Armor (

roles/modelarmor.user).

Créer un modèle Model Armor

Vous pouvez créer et utiliser le même modèle Model Armor pour les requêtes utilisateur et les réponses de l'assistant, ou vous pouvez créer deux modèles Model Armor distincts. Pour en savoir plus, consultez Créer et gérer des modèles Model Armor.

Lorsque vous créez un modèle Model Armor pour NotebookLM Enterprise, tenez compte des configurations suivantes :

Sélectionnez Multirégional dans le champ Régions. Le tableau suivant vous montre comment mapper les régions de modèle Model Armor aux régions NotebookLM Enterprise :

NotebookLM Enterprise multirégion Model Armor multirégional Monde - États-Unis (plusieurs régions aux États-Unis)

- UE (plusieurs régions dans l'Union européenne)

États-Unis (plusieurs régions aux États-Unis) États-Unis (plusieurs régions aux États-Unis) UE (plusieurs régions dans l'Union européenne) UE (plusieurs régions dans l'Union européenne) Google ne recommande pas de configurer Cloud Logging dans le modèle Model Armor pour NotebookLM Enterprise. Cette configuration peut exposer des données sensibles aux utilisateurs disposant du rôle IAM Lecteur des journaux privés (

roles/logging.privateLogViewer). Envisagez plutôt l'une des options suivantes :Si vous devez consigner les données qui transitent par le modèle Model Armor, vous pouvez rediriger les journaux vers un stockage sécurisé tel que BigQuery, qui offre des contrôles d'accès plus stricts. Pour en savoir plus, consultez Acheminer les journaux vers des destinations compatibles.

Vous pouvez configurer les journaux d'audit pour l'accès aux données afin d'analyser les verdicts de filtrage des requêtes et des réponses générés par Model Armor, et de générer des rapports à leur sujet. Pour en savoir plus, consultez Configurer les journaux d'audit.

Configurer NotebookLM Enterprise avec les modèles Model Armor

Les étapes suivantes décrivent comment ajouter les modèles Model Armor à NotebookLM Enterprise.

REST

Pour ajouter les modèles Model Armor à NotebookLM Enterprise, exécutez la commande suivante :

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE"

}

}

}

}'

Remplacez les éléments suivants :

PROJECT_ID: par l'ID du projet.PROJECT_NUMBER: numéro de votre projet Google Cloud .ENDPOINT_LOCATION: région multirégionale pour votre requête API. Attribuez l'une des valeurs suivantes :us-pour la multirégion des États-Uniseu-pour la multirégion de l'UEglobal-pour l'emplacement "Global"

QUERY_PROMPT_TEMPLATE: nom de ressource des modèles Model Armor que vous avez créés.

Pour obtenir le nom de ressource, suivez les étapes de la documentation Afficher un modèle Model Armor, puis copiez la valeur Nom de ressource.RESPONSE_PROMPT_TEMPLATE: nom de ressource des modèles Model Armor que vous avez créés.

Tester si le modèle Model Armor est activé

Après avoir configuré le modèle Model Armor, testez si NotebookLM Enterprise filtre et bloque de manière proactive les requêtes et les réponses des utilisateurs en fonction des niveaux de confiance définis dans les filtres Model Armor.

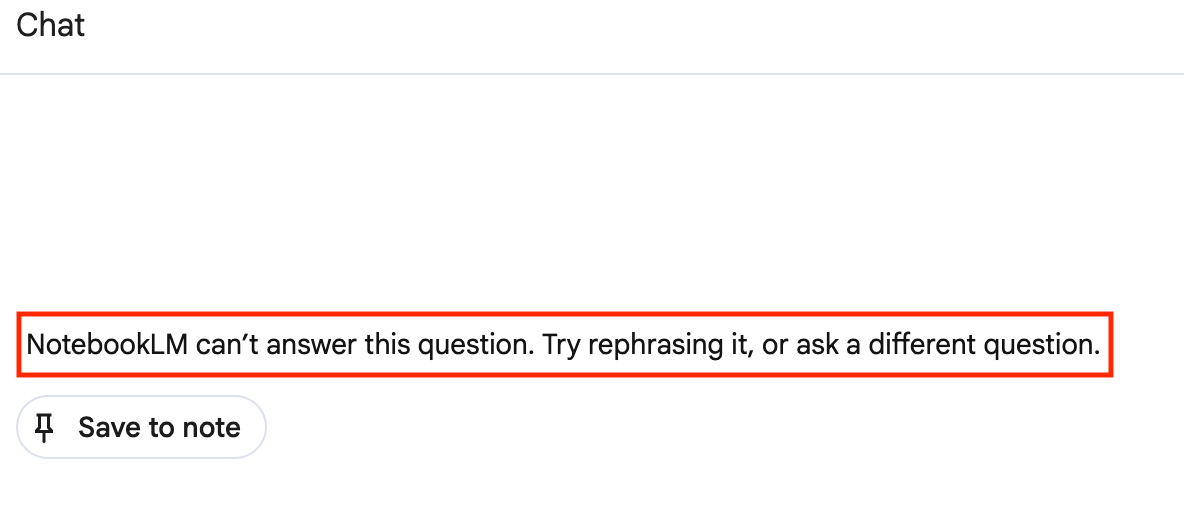

Lorsque le modèle Model Armor est configuré sur Inspecter et bloquer les requêtes qui ne respectent pas le règlement, le message suivant s'affiche :

Console

Par exemple, le message de non-respect des règles suivant s'affiche :

REST

Réponse JSON incluant les éléments suivants :

Par exemple : json

"answer.state": "SKIPPED",

"answer.assist_skipped_reasons": "CUSTOMER_POLICY_VIOLATION_REASON"

Supprimer les modèles Model Armor de NotebookLM Enterprise

Pour supprimer les modèles Model Armor de NotebookLM Enterprise, exécutez la commande suivante :

REST

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customer_provided_config" \

-d '{

"customer_provided_config": {

"notebooklm_config": {

}

}

}'

Remplacez les éléments suivants :

PROJECT_ID: par l'ID du projet.PROJECT_NUMBER: numéro de votre projet Google Cloud .ENDPOINT_LOCATION: région multirégionale pour votre requête API. Attribuez l'une des valeurs suivantes :us-pour la multirégion des États-Uniseu-pour la multirégion de l'UEglobal-pour l'emplacement "Global"

Configurer les journaux d'audit

Model Armor enregistre les journaux d'audit des accès aux données que vous pouvez utiliser pour analyser les verdicts de filtrage des requêtes et des réponses. Ces journaux ne contiennent pas les requêtes utilisateur ni les réponses de NotebookLM Enterprise. Vous pouvez donc les utiliser sans risque pour les rapports et les analyses. Pour en savoir plus, consultez Journalisation des audits pour Model Armor.

Pour accéder à ces journaux, vous devez disposer du rôle IAM Lecteur des journaux privés (roles/logging.privateLogViewer).

Activer les journaux d'audit des accès aux données

Pour activer les journaux d'audit des accès aux données, procédez comme suit :

Dans la console Google Cloud , accédez à IAM et administration > Journaux d'audit.

Sélectionnez l'API Model Armor.

Dans la section Type d'autorisation, sélectionnez le type d'autorisation Lecture des données.

Cliquez sur Enregistrer.

Examiner les journaux d'audit des accès aux données

Pour examiner les journaux d'audit pour l'accès aux données, procédez comme suit :

Dans la console Google Cloud , accédez à l'explorateur de journaux.

Recherchez les noms de méthodes suivants dans les journaux :

google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPromptpour afficher les demandes utilisateur examinées.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponsepour afficher les réponses filtrées.