Por padrão, o NotebookLM Enterprise criptografa o conteúdo do cliente em repouso. O NotebookLM Enterprise executa a criptografia, e você não precisa fazer nada. Essa opção é chamada de criptografia padrão do Google.

Se você quiser controlar suas chaves de criptografia, use chaves de criptografia gerenciadas pelo cliente (CMEKs) no Cloud KMS com serviços integrados a CMEKs, incluindo o NotebookLM Enterprise. Ao usar chaves do Cloud KMS, é possível controlar o nível de proteção, o local, a programação de rotação, as permissões de uso e acesso e os limites criptográficos. Ao usar o Cloud KMS, é possível também monitorar o uso de chaves, ver registros de auditoria e controlar ciclos de vida de chaves. Em vez de o Google ser proprietário e responsável pelo gerenciamento das chaves de criptografia de chaves (KEKs) simétricas que protegem seus dados, você controla e gerencia essas chaves no Cloud KMS.

Depois de configurar os recursos com CMEKs, a experiência de acesso aos recursos do NotebookLM Enterprise é semelhante à criptografia padrão do Google. Para saber mais sobre suas opções de criptografia, consulte Chaves de criptografia gerenciadas pelo cliente (CMEK).

Limitações do Cloud KMS no NotebookLM Enterprise

As seguintes limitações se aplicam às chaves CMEK (Cloud KMS) no NotebookLM Enterprise:

Não é possível mudar nem fazer rotação de chaves.

Não é possível aplicar restrições de política da organização ao NotebookLM para empresas.

A proteção CMEK com o NotebookLM Enterprise não é integrada à pesquisa do Inventário de recursos do Cloud.

Não é possível mudar as configurações de criptografia dos notebooks. Não é possível proteger um notebook desprotegido depois.

Depois que uma chave é registrada, ela não pode ser cancelada nem removida de um repositório de dados.

- É preciso usar repositórios de dados e apps multirregionais dos EUA ou da UE (não globais). Para mais informações sobre multirregiões e residência de dados, incluindo limites associados ao uso de locais não globais, consulte locais.

Se você precisar registrar mais de uma chave para um projeto, entre em contato com a equipe da sua conta do Google para solicitar um aumento de cota para configurações de CMEK, justificando por que você precisa de mais de uma chave.

O uso do gerenciador de chaves externas (EKM) com CMEK está em GA com lista de permissões. Para usar o EKM com a CMEK, entre em contato com a equipe da sua conta do Google.

As seguintes limitações se aplicam ao EKM ou HSM com CMEK:

Sua cota de EKM e HSM para chamadas de criptografia e descriptografia precisa ter pelo menos 1.000 QPM de headroom. Para saber como verificar suas cotas, consulte Verificar suas cotas do Cloud KMS.

Se você estiver usando o EKM, a chave precisa estar acessível por mais de 90% de qualquer período de mais de 30 segundos. Se a chave não estiver acessível por esse período, isso poderá afetar negativamente a indexação e a atualização da pesquisa.

Se houver problemas de faturamento, problemas persistentes de falta de cota ou problemas persistentes de inacessibilidade por mais de 12 horas, o serviço vai desativar automaticamente o CmekConfig associado à chave do EKM ou HSM.

- Não é possível usar o Terraform para configurar a CMEK no NotebookLM Enterprise.

Antes de começar

Verifique se você atende aos seguintes pré-requisitos:

Crie uma chave simétrica multirregional do Cloud KMS. Consulte Criar um keyring e Criar uma chave na documentação do Cloud KMS.

Defina o período de rotação como Nunca (rotação manual).

Em Local, selecione Multirregião e escolha europe ou us no menu suspenso.

O papel do IAM de criptografia/descriptografia de CryptoKey (

roles/cloudkms.cryptoKeyEncrypterDecrypter) na chave foi concedido ao agente de serviço do Discovery Engine. A conta do agente de serviço tem um endereço de e-mail com o seguinte formato:service-PROJECT_NUMBER@gcp-sa-discoveryengine.iam.gserviceaccount.com. Para instruções gerais sobre como adicionar um papel a um agente de serviço, consulte Conceder ou revogar um único papel.O papel do IAM de criptografador/descriptografador de CryptoKey (

roles/cloudkms.cryptoKeyEncrypterDecrypter) na chave foi concedido ao agente de serviço do Cloud Storage. Se essa função não for concedida, a importação de dados para repositórios de dados protegidos por CMEK vai falhar porque o Discovery Engine não consegue criar o bucket e o diretório temporários protegidos por CMEK necessários para a importação.Não crie repositórios de dados ou apps que você quer gerenciar com sua chave até concluir as instruções de registro de chave nesta página.

Registrar sua chave do Cloud KMS

Para criptografar dados usando a CMEK, registre sua chave multirregional. Se os dados precisarem de chaves de região única, por exemplo, ao usar conectores de terceiros, registre as chaves de região única.

Antes de começar

Certifique-se disto:

A região ainda não está protegida por uma chave. O procedimento abaixo falha se uma chave já estiver registrada para a região usando o comando REST. Para determinar se há uma chave ativa no NotebookLM Enterprise para um local, consulte Ver chaves do Cloud KMS.

Você tem o papel de Administrador do Discovery Engine (

roles/discoveryengine.admin).

Procedimento

REST

Para registrar sua própria chave do NotebookLM Enterprise, siga estas etapas:

Chame o método

UpdateCmekConfigcom a chave que você quer registrar.curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d '{"kmsKey":"projects/KMS_PROJECT_ID/locations/KMS_LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME"}' \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID?set_default=SET_DEFAULT"Substitua:

KMS_PROJECT_ID: o ID do projeto que contém a chave. O número do projeto não vai funcionar.KMS_LOCATION: a multirregião da sua chave:usoueurope.KEY_RING: o nome do keyring que contém a chave.KEY_NAME: o nome da chave;PROJECT_ID: o ID do projeto que contém o repositório de dados.LOCATION: a multirregião do seu repositório de dados:usoueu.CMEK_CONFIG_ID: defina um ID exclusivo para o recurso CmekConfig, por exemplo,default_cmek_config.SET_DEFAULT: defina comotruepara usar a chave como padrão para os armazenamentos de dados subsequentes criados na multirregião.

Opcional: registre o valor

nameretornado pelo método e siga as instruções em Receber detalhes sobre uma operação de longa duração para saber quando a operação será concluída.Normalmente, leva alguns minutos para registrar uma chave.

Console

Procedimento

Para registrar sua própria chave no NotebookLM Enterprise, siga estas etapas:

No console Google Cloud , acesse a página Gemini Enterprise.

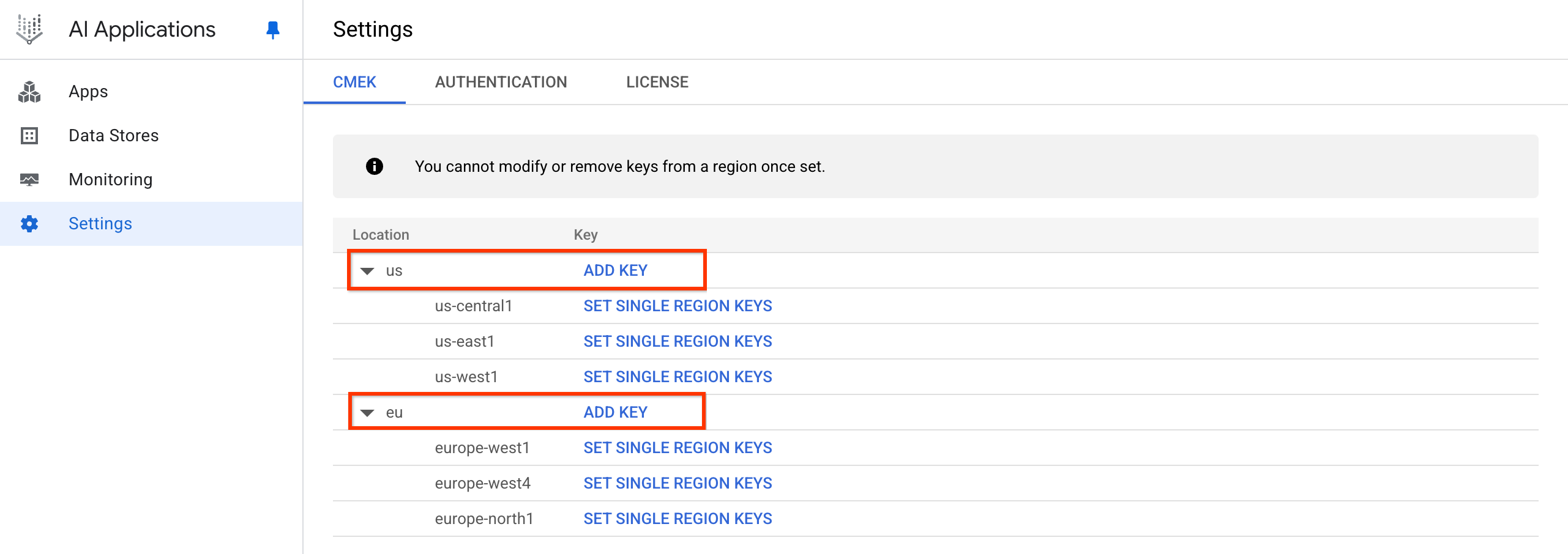

Clique em Configurações e selecione a guia CMEK.

Clique em Adicionar chave para o local us ou eu.

Clique em "Adicionar chave". Clique no menu suspenso Selecionar uma chave do Cloud KMS e escolha a chave.

Se a chave estiver em outro projeto, clique em Alternar projeto, clique no nome do projeto, digite o nome da chave que você criou e selecione a chave.

Se você souber o nome de recurso da chave, clique em Inserir manualmente, cole o nome de recurso da chave e clique em Salvar.

Clique em OK > Salvar.

Isso registra sua chave, criando um CmekResource chamado default_cmek_config.

Pode levar várias horas para que os dados ingeridos apareçam nos resultados da pesquisa.

Cancelar a inscrição da chave do Cloud KMS

Para cancelar o registro da sua chave no NotebookLM Enterprise, siga estas etapas:

Chame o método

DeleteCmekConfigcom o nome do recurso CmekConfig que você quer cancelar inscrição.curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID"Substitua:

LOCATION: a multirregião do seu repositório de dados:usoueu.PROJECT_ID: o ID do projeto que contém o repositório de dados.CMEK_CONFIG_ID: o ID do recurso CmekConfig. Se você registrou a chave usando o console, o ID édefault_cmek_config.

Exemplo de chamada e resposta do curl:

$ curl -X DELETE -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config" { "name": "projects/my-ai-app-project-123/locations/us/operations/delete-cmek-config-56789", "metadata": { "@type": "type.googleapis.com/google.cloud.discoveryengine.v1.DeleteCmekConfigMetadata" } }Opcional: registre o valor

nameretornado pelo método e siga as instruções em Receber detalhes sobre uma operação de longa duração para ver quando a operação será concluída.Normalmente, leva alguns minutos para excluir uma chave.

Verificar se o NotebookLM Enterprise está protegido por uma chave

Se quiser confirmar que o NotebookLM Enterprise está protegido pela sua chave, siga estas etapas:

Chame o método

ListCmekConfigs:curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs"Substitua:

LOCATION: a multirregião do seu repositório de dados:usoueu.PROJECT_ID: o ID do seu Google Cloud projeto que contém os dados.

Analise a saída do comando. O CmekConfig está pronto para uso se todos os itens a seguir estiverem na saída:

"state": "ACTIVE""isDefault": true"notebooklmState": NOTEBOOK_LM_READY

Se uma chave do Cloud KMS for desativada ou revogada

Se uma chave for desativada ou as permissões dela forem revogadas, o repositório de dados vai parar de ingerir e veicular dados em 15 minutos. No entanto, reativar uma chave ou restaurar permissões leva muito tempo. Pode levar até 24 horas para que o repositório de dados retome a veiculação.

Portanto, não desative uma chave a menos que seja necessário. Ativar e desativar uma chave em um repositório de dados é uma operação demorada. Por exemplo, alternar repetidamente uma chave entre desativada e ativada significa que vai levar muito tempo para o repositório de dados atingir um estado protegido. Desativar uma chave e reativá-la imediatamente depois pode resultar em dias de inatividade, porque a chave é primeiro desativada do repositório de dados e depois reativada.