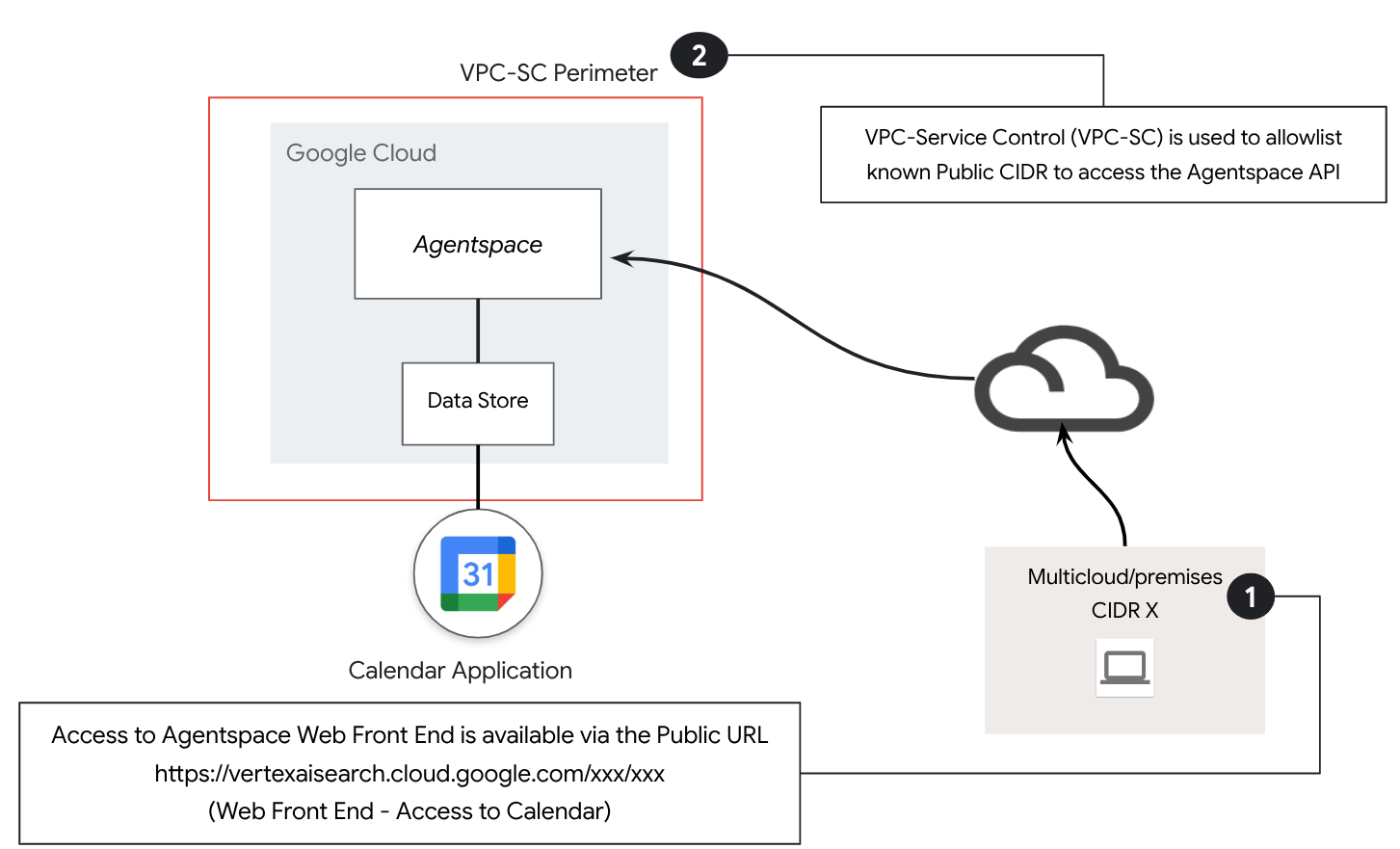

Gemini Enterprise アプリを適切に保護し、データ漏洩のリスクを軽減するには、VPC Service Controls 境界を構成する必要があります。VPC Service Controls と Access Context Manager を使用すると、Gemini Enterprise アプリと接続されたエンタープライズ データへのアクセスを保護して制御できます。

Gemini Enterprise で VPC Service Controls を設定する

VPC Service Controls を使用して Gemini Enterprise リソースを保護するには、次の操作を行います。

VPC Service Controls の境界が構成されていることを確認します。Gemini Enterprise アプリ専用の新しい境界を作成することも、関連するリソースを格納する既存の境界を使用することもできます。

サービス境界の詳細については、サービス境界の詳細と構成をご覧ください。

Gemini Enterprise アプリを含む Google Cloud プロジェクトを、サービス境界内の保護対象リソースのリストに追加します。

次の API を境界の制限付きサービスのリストに追加します。

- Discovery Engine API:

discoveryengine.googleapis.com

- Discovery Engine API:

サービス境界が有効になり、Discovery Engine API が制限付きサービスとしてリストされると、VPC Service Controls は次のセキュリティ対策を実施します。

discoveryengine.googleapis.comAPI には、公共のインターネットからアクセスできなくなります。上り(内向き)ルールで許可されている場合を除き、Gemini Enterprise ユーザー インターフェースへのアクセスはブロックされます。

Gemini Enterprise のアクションはブロックされ、Google の担当者に連絡して各サービスを許可リストに追加するよう依頼するまで、作成または使用できません。詳細については、VPC Service Controls を有効にした後にアクションを使用するをご覧ください。

Access Context Manager を使用して公開アクセスを制限する

Gemini Enterprise アプリケーションが一般公開され、一般のインターネットからアクセスできるようになります。デフォルトでは、Gemini Enterprise ではユーザーの認証とアクセス権の承認が必要です。VPC Service Controls と Access Context Manager には、アクセスを制限するために使用できる追加の制御機能が用意されています。

Access Context Manager を使用すると、 Google Cloudのプロジェクトとリソースに対してきめ細かい属性ベースのアクセス制御を定義できます。これを行うには、アクセス ポリシーを定義する必要があります。これは、アクセスレベルとサービス境界用の組織全体のコンテナです。

アクセスレベルは、リクエストが処理されるために満たす必要がある要件を示します。たとえば、次の条件に基づいてリクエストを制限できます。

- デバイスの種類とオペレーティング システム(Chrome Enterprise Premium ライセンスが必要)

- IP アドレス

- ユーザー ID

このリファレンス アーキテクチャでは、パブリック IP サブネットワーク アクセスレベルを使用して VPC Service Controls アクセス ポリシーを構築します。

Access Context Manager を使用して Gemini Enterprise へのアクセスを制御するには、ベーシック アクセスレベルを作成するの手順に沿って、ベーシック アクセスレベルを作成します。次のオプションを指定します。

[条件を作成] で、[基本モード] を選択します。

[アクセスレベルのタイトル] フィールドに、「

corp-public-block」と入力します。[条件] セクションの [条件を満たしている場合に返される値:] で、[TRUE] を選択します。

[IP サブネットワーク] で [パブリック IP] を選択します。

IP アドレス範囲には、外部 IP アドレスを指定します。

VPC Service Controls を有効にした後にアクションを使用する

VPC Service Controls の主な目的は、プロジェクトとリソースの周囲に安全なサービス境界を作成して、データ漏洩を防ぐことです。メールの送信や Jira チケットの作成などの Gemini Enterprise アクションは、データがこの安全な境界から漏洩する可能性のある経路と見なされます。これらのアクションは外部サービスとやり取りしたり、機密データにアクセスする可能性があるため、VPC Service Controls はこれらのアクションをブロックして、セキュリティ境界の完全性を確保します。

Gemini Enterprise アプリを含む Google Cloud プロジェクトで VPC Service Controls を有効にすると、Gemini Enterprise アシスタント アクションの作成と使用がデフォルトでブロックされ、UI で新しいアクションを作成できなくなります。Google の担当者に連絡して、サービスを許可リストに追加し、サービス境界内で使用できるようにするよう依頼してください。

プロジェクトの許可リストにあるデータストアとドメインのみが、セキュア境界からの下り(外向き)ネットワーク呼び出しを実行できます。重要な点として、許可リストに接続を追加すると、そのデータストアに必要な既知の重要なドメイン(graph.microsoft.com や api.atlassian.com など)も追加されます。

your-company.atlassian.net や your-company.com などの固有のドメインにも、許可リストエントリが必要です。これらのドメインは、Google 担当者に許可リストへの追加を依頼する際に提示する必要があります。