En esta página, se describe cómo configurar un parámetro de configuración de terceros antes de crear el almacén de datos de ServiceNow.

Sitios de ServiceNow

ServiceNow ofrece dos sitios principales:

-

- Configura la base de conocimiento, establece flujos de trabajo y desarrolla aplicaciones personalizadas.

- URL:

https://developer.servicenow.com. - Accede con tu ID de ServiceNow.

Sitio principal de ServiceNow [sitio de ServiceNow para la instancia de desarrollador personal (PDI)]: Es el sitio de tu instancia de ServiceNow.

- Administra usuarios, grupos y tareas de administración del sistema.

- URL: Es la URL de tu instancia de ServiceNow.

- Accede con tus credenciales de administrador.

Crea una cuenta de ServiceNow

Para crear una cuenta de ServiceNow en el sitio para desarrolladores y crear una instancia de PDI, haz lo siguiente:

Ve a developer.servicenow.com y haz clic en Sign in.

Selecciona ¿Eres un usuario nuevo? Obtén un ID de ServiceNow.

Ingresa la información necesaria y haz clic en Registrarse. Usa tu correo electrónico y verifícalo con el vínculo de confirmación que se envió a tu bandeja de entrada.

Para crear una instancia de desarrollador personal (PDI), haz lo siguiente:

- Accede al sitio para desarrolladores con las credenciales de tu cuenta y acepta las condiciones.

- Haz clic en Solicitar instancia. Después del aprovisionamiento, aparecerá un diálogo de confirmación que indicará que tu instancia está lista.

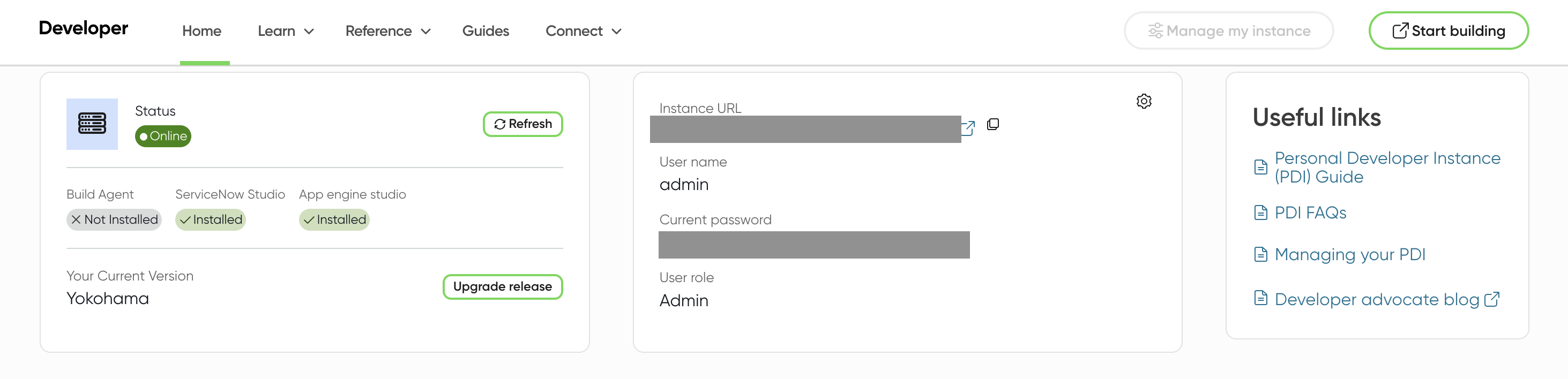

- Guarda la URL de la instancia, un nombre de usuario de administrador y una contraseña.

- Para acceder a tu nuevo entorno, haz clic en el botón Start Building en el encabezado del sitio para desarrolladores. Esto abrirá tu instancia en una pestaña nueva.

Obtén credenciales de autenticación

Para crear un extremo de OAuth y obtener las credenciales de autenticación, haz lo siguiente:

Accede a la instancia de PDI de ServiceNow con las credenciales de administrador que obtuviste en la sección Crea una cuenta de ServiceNow.

Navega a Todos > System OAuth > Registro de aplicaciones.

En la página Registros de aplicaciones, haz clic en Nuevo.

En la página Aplicación de OAuth, haz clic en Crear un extremo de API de OAuth para clientes externos.

En la página Nuevo registro, ingresa los siguientes campos obligatorios:

- Nombre: Ingresa un nombre único.

- URL de redireccionamiento: Ingresa las siguientes URLs de redireccionamiento separadas por comas:

https://vertexaisearch.cloud.google.com/console/oauth/default_oauth.htmlhttps://vertexaisearch.cloud.google.com/oauth-redirect

Haz clic en Enviar para crear la credencial.

Después de enviarla, haz clic en el nombre para ver el ID de cliente.

El secreto está enmascarado. Haz clic en el ícono de candado junto a él para desenmascarar el secreto del cliente y verlo.

Guarda el ID de cliente y el Secreto del cliente para usarlos más adelante.

Configura el rol de administrador

Para elevar tu propio rol a security_admin, haz lo siguiente:

Accede a la cuenta de ServiceNow.

Haz clic en el ícono de perfil y, luego, selecciona Elevate role.

Selecciona

security_adminy, a continuación, haz clic en Actualizar. El rolsecurity_adminayuda a crear roles y administrar usuarios.

Para otorgar el rol security_admin a otro usuario, haz lo siguiente:

Selecciona Todos y, luego, Usuarios en Administración de usuarios.

Busca y selecciona el usuario al que necesitas asignarle un rol superior.

En la pestaña Roles, haz clic en Editar.

Selecciona el rol

security_adminen Collection y agrégalo a la Roles List.

Configura roles y permisos de usuarios

Para crear un almacén de datos de ServiceNow en Gemini Enterprise, debes otorgar los roles y permisos adecuados a los usuarios.

A continuación, se indican las opciones para establecer roles y permisos de usuario en tus instancias de ServiceNow:

Para obtener más información sobre la visibilidad y el control de acceso, consulta Visibilidad de incidentes y control de acceso.

Crea un rol personalizado con reglas LCA (recomendado)

Crea un rol personalizado con el conjunto mínimo de permisos.

Ve a Todos > Administración de usuarios > Roles.

Haz clic en Nuevo.

Ingresa un nombre y haz clic en Enviar.

Ve a Seguridad del sistema > Control de acceso (ACL).

Haz clic en Nuevo para crear una regla LCA nueva.

Repite los dos pasos siguientes hasta que otorgues acceso a todas las tablas requeridas.

Usa

sys_user_rolecomo ejemplo para ver cómo se otorga el acceso a la tabla.Haz clic en Enviar y selecciona el rol.

Acceso a la tabla requerido

El conector necesita acceso a estas tablas para que se ejecute cada entidad.

| Nombre de la tabla | Descripción |

|---|---|

incidente |

Muestra los incidentes en los resultados de la búsqueda. |

sc_cat_item |

Muestra los elementos del catálogo en los resultados de la búsqueda. |

sc_cat_item_user_criteria_mtom |

Muestra los usuarios que pueden acceder a los elementos del catálogo según los criterios del usuario. |

sc_cat_item_user_criteria_no_mtom |

Muestra los usuarios que no pueden acceder a los elementos del catálogo según los criterios del usuario. |

sc_cat_item_user_mtom |

Muestra qué usuarios pueden acceder a los elementos del catálogo. |

sc_cat_item_user_no_mtom |

Muestra los usuarios que no pueden acceder a los elementos del catálogo. |

kb_knowledge |

La lista de artículos de conocimiento que se pueden mostrar en los resultados de la búsqueda. |

kb_knowledge_base |

La lista de bases de conocimiento que se pueden mostrar en los resultados de la búsqueda. |

kb_uc_can_contribute_mtom |

Muestra quién puede contribuir a las bases de conocimiento según los criterios del usuario. |

kb_uc_can_read_mtom |

Muestra quién puede leer las bases de conocimiento según los criterios del usuario. |

kb_uc_cannot_read_mtom |

Muestra quién no puede leer las bases de conocimiento según los criterios del usuario. |

sys_user_role |

La lista de roles que se pueden asignar a los usuarios. |

sys_user_has_role |

La lista de roles asignados a los usuarios. |

sys_user_group |

La lista de segmentos de grupos de usuarios. |

sys_user_grmember |

Es la lista de miembros de los grupos. |

sys_user |

La lista de todos los usuarios. |

core_company |

La lista de todos los atributos de la empresa. |

cmn_location |

Es la lista de todos los atributos de ubicación. |

cmn_department |

La lista de todos los atributos de los departamentos. |

user_criteria |

La lista de registros de criterios del usuario. |

sp_portal |

URI del portal de vínculos en los resultados de la búsqueda. |

m2m_sp_portal_knowledge_base |

URI del portal de vínculos para los artículos de conocimiento en los resultados de la búsqueda. |

m2m_sp_portal_catalog |

URI del portal de vínculos para los elementos del catálogo en los resultados de la búsqueda. |

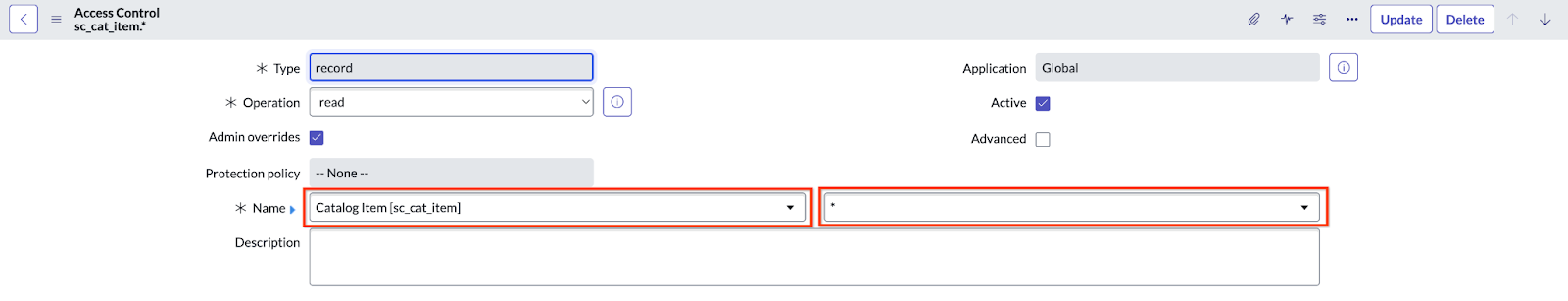

Otorga y verifica el acceso a la ACL

El conector requiere acceso a la ACL de los campos de los elementos del catálogo de la tabla sc_cat_item.

Para otorgar y verificar el acceso, haz lo siguiente:

Crea una regla LCA nueva y, luego, ingresa

sc_cat_item.*de forma manual en el campo Nombre del formulario para otorgar acceso explícito.

Ingresa `sc_cat_item.*` Verifica que se hayan actualizado las ACL.

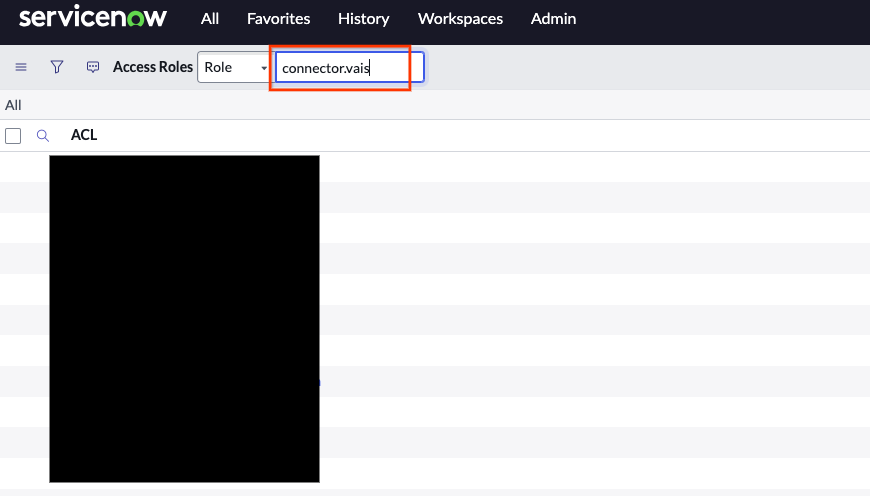

Ve a

sys_security_acl_role_list.doen la barra de búsqueda.Establece la opción Rol en el rol que deseas verificar.

Selecciona el rol que deseas verificar Verifica que las ACL requeridas estén asignadas al rol.

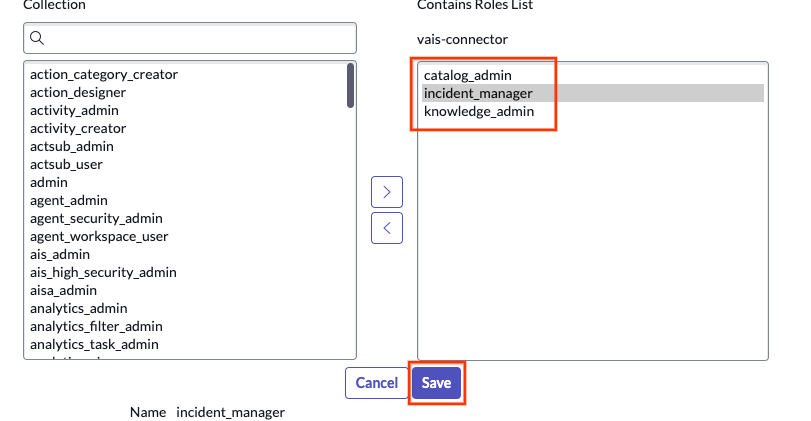

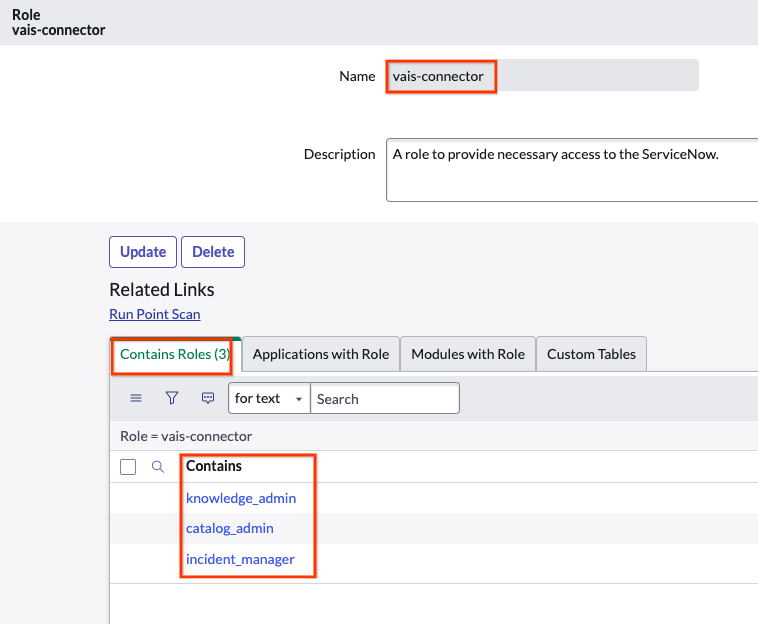

Usa un rol personalizado con administradores de entidades

Usar el rol de administrador puede no ser adecuado para los equipos o las organizaciones que desean evitar asignar permisos demasiado potentes. Esta opción proporciona un rol con tres permisos específicos que otorgan el acceso requerido.

Ve a Todos > Seguridad del sistema > Usuarios y grupos > Roles.

Selecciona Nuevo y, luego, ingresa un nombre.

Haz clic en Enviar.

Busca el rol creado en la lista.

Navega a Contains roles > Editar.

Agrega los siguientes roles al rol recién creado y, luego, haz clic en Guardar.

catalog_adminknowledge_adminincident_manager

Agrega roles y haz clic en el botón Guardar Confirma los roles actualizados.

Confirmar roles

Usa un rol de administrador

Puedes usar un rol de administrador para extraer datos. Usa el rol de administrador predeterminado configurado con la instancia o crea un usuario nuevo con un rol de administrador; para ello, haz lo siguiente:

Ve a Todos > Administración de usuarios > Usuarios.

Crea un usuario nuevo.

Habilita Solo acceso a servicios web. Cuando seleccionas Web service access only, creas un usuario no interactivo.

- Los usuarios interactivos pueden acceder a la IU y al portal de servicios de ServiceNow con credenciales estándar o SSO, con acceso completo a las páginas de la IU y a los extremos de la API.

- Los usuarios no interactivos tienen acceso restringido a la IU y solo pueden autorizar conexiones de API programáticas para la integración de servicio a servicio.

Después de crear el usuario, selecciónalo en la lista de usuarios.

Haz clic en Roles > Editar.

Agrega un administrador.

Haz clic en Guardar para agregar una lista de roles al usuario.

Haz clic en Establecer contraseña, genera una automáticamente y guárdala.

Otorga un rol a un usuario

Ve a Todos > Administración de usuarios > Usuarios.

Busca un usuario o crea uno nuevo.

Si no hay ningún usuario disponible, ve a Seguridad del sistema > Usuarios y grupos > Usuarios.

Haz clic en Nuevo.

Crea una cuenta de servicio nueva en la tabla de usuarios. Asegúrate de hacer clic en Web service access only.

Desplázate hasta Roles.

Haz clic en Editar.

Otorga el rol que creaste y asígnaselo al usuario. Según el tipo de rol que creaste en el paso anterior, selecciona el adecuado y asígnalo al usuario. Haz clic en Guardar.

Visualiza el rol personalizado con ACL.

Obtén el nombre de usuario y la contraseña del usuario, y haz clic en Establecer contraseña.

Genera automáticamente una contraseña y guárdala para usarla más adelante.

Visibilidad de incidentes y control de acceso

Para mejorar la seguridad y evitar la exposición accidental de datos, el conector de ServiceNow usa un control de acceso restrictivo para la entidad incident. Esto garantiza que los usuarios finales solo puedan ver los incidentes con los que están asociados directamente.

Como parte de este enfoque restrictivo, el conector no respeta los permisos amplios basados en roles para la visibilidad de los incidentes. Los roles estándar de ServiceNow, como itil y sn_incident_read, que pueden otorgar visibilidad a un usuario sobre todos los incidentes en la IU de ServiceNow, no otorgan el mismo nivel de acceso en Gemini Enterprise.

Los usuarios con cualquiera de los siguientes roles tienen visibilidad global de los incidentes y pueden ver todos los incidentes:

adminincident_managerchange_manager

Todos los demás usuarios solo pueden ver un incidente si lo abrieron, lo volvieron a abrir, lo resolvieron o lo cerraron. También pueden ver un incidente si se encuentran en las siguientes situaciones:

- El usuario está en el grupo de asignación del incidente.

- El usuario es el emisor asociado con el incidente.

- Se trata de un usuario asignado.

- El usuario está en una lista de seguimiento.

- El usuario está en una lista de notas de trabajo.

- El usuario está en una lista de asignados adicionales.

Este comportamiento evita que un usuario de Gemini Enterprise encuentre un incidente al que no tiene acceso. Debido a las restricciones adicionales en comparación con los permisos más amplios de ServiceNow, este comportamiento puede impedir ocasionalmente que un usuario encuentre un incidente en Gemini Enterprise al que tiene acceso en ServiceNow.