Questa pagina descrive come configurare una configurazione di terze parti prima di creare il datastore ServiceNow.

Siti ServiceNow

ServiceNow offre due siti principali:

-

- Configura la knowledge base, imposta i workflow e sviluppa applicazioni personalizzate.

- URL:

https://developer.servicenow.com. - Accedi utilizzando il tuo ID ServiceNow.

Sito principale di ServiceNow [sito ServiceNow per l'istanza di sviluppo personale (PDI)]: il sito per la tua istanza ServiceNow.

- Gestisce utenti, gruppi e attività di amministrazione di sistema.

- URL: l'URL della tua istanza ServiceNow.

- Accedi utilizzando le tue credenziali di amministratore.

Crea un account ServiceNow

Per creare un account ServiceNow nel sito per sviluppatori e creare un'istanza PDI:

Vai a developer.servicenow.com e fai clic su Accedi.

Seleziona Nuovo utente? Ottieni un ID ServiceNow.

Inserisci le informazioni necessarie e fai clic su Registrati. Utilizza la tua email e verificala utilizzando il link di conferma inviato alla tua posta in arrivo.

Per creare un'istanza di sviluppo personale (PDI):

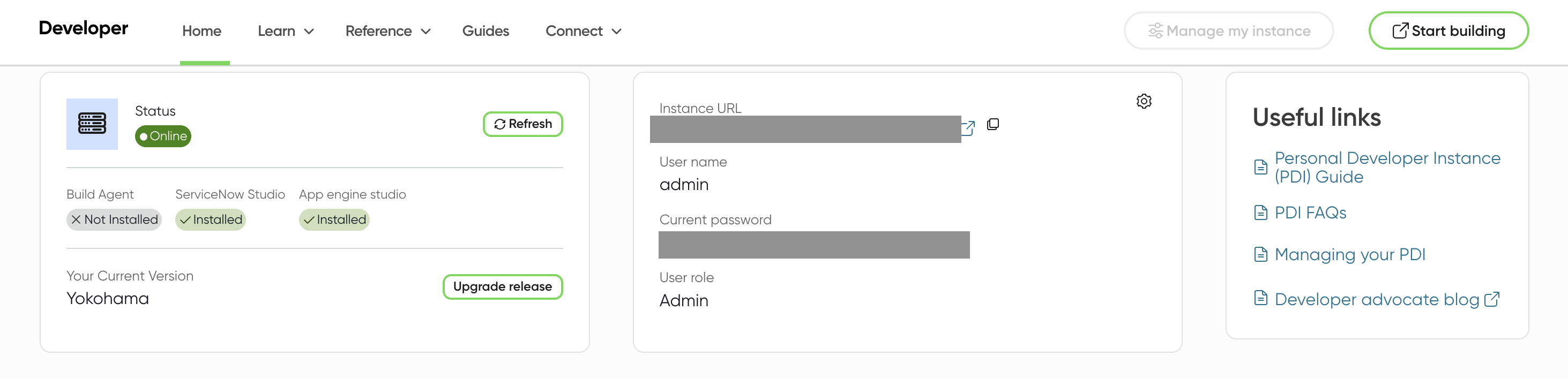

- Accedi al sito per sviluppatori utilizzando le credenziali del tuo account e accetta i termini.

- Fai clic su Richiedi istanza. Dopo il provisioning, una finestra di dialogo di conferma indica: "La tua istanza è pronta".

- Salva l'URL dell'istanza visualizzato, un nome utente amministratore e una password.

- Per accedere al nuovo ambiente, fai clic sul pulsante Inizia a creare nell'intestazione del sito per sviluppatori. La tua istanza si apre in una nuova scheda.

Ottenere le credenziali di autenticazione

Per creare un endpoint OAuth e ottenere le credenziali di autenticazione:

Accedi all'istanza ServiceNow PDI utilizzando le credenziali di amministratore ottenute nella sezione Crea account ServiceNow.

Vai a All (Tutti) > System OAuth (OAuth di sistema) > Application registry (Registro applicazioni).

Nella pagina Application registries (Registri delle applicazioni), fai clic su Nuovo.

Nella pagina Applicazione OAuth, fai clic su Crea un endpoint API OAuth per client esterni.

Nella pagina Nuovo record, inserisci i seguenti campi obbligatori:

- Nome: inserisci un nome univoco.

- URL di reindirizzamento: inserisci i seguenti URL di reindirizzamento separati da una virgola:

https://vertexaisearch.cloud.google.com/console/oauth/default_oauth.htmlhttps://vertexaisearch.cloud.google.com/oauth-redirect

Fai clic su Submit (Invia) per creare la credenziale.

Dopo l'invio, fai clic sul nome per visualizzare l'Client ID (ID client).

Il secret è mascherato. Fai clic sull'icona a forma di lucchetto accanto per visualizzare e scoprire il client secret.

Salva il Client ID (ID client) e il Client secret per utilizzarli in un secondo momento.

Configurare il ruolo di amministratore

Per elevare il tuo ruolo a security_admin:

Accedi all'account ServiceNow.

Fai clic sull'icona del tuo profilo e poi seleziona Elevate role (Promuovi ruolo).

Seleziona

security_admine poi fai clic su Update (Aggiorna). Il ruolosecurity_adminconsente di creare ruoli e gestire gli utenti.

Per concedere il ruolo security_admin a un altro utente:

Seleziona Tutti, poi Utenti in Amministrazione utenti.

Individua e seleziona l'utente per il quale devi elevare il ruolo.

Nella scheda Ruoli, fai clic su Modifica.

Seleziona il ruolo

security_adminda Raccolta e aggiungilo all'elenco dei ruoli.

Configura ruoli e autorizzazioni utente

Per creare un datastore ServiceNow in Gemini Enterprise, devi concedere i ruoli e le autorizzazioni appropriati agli utenti.

Di seguito sono riportate le opzioni per impostare ruoli e autorizzazioni utente per le istanze ServiceNow:

Per saperne di più su visibilità e controllo dell'accesso dell'accesso, consulta Visibilità degli incidenti e controllo dell'accesso.

Crea un ruolo personalizzato con regole ACL (consigliato)

Crea un ruolo personalizzato con il set minimo di autorizzazioni.

Vai a All (Tutti) > User administration (Amministrazione utenti) > Roles (Ruoli).

Fai clic su New (Nuovo).

Inserisci un nome e fai clic su Invia.

Vai a System security (Sicurezza del sistema) > Access control (ACL) (Controllo accesso (ACL)).

Fai clic su New (Nuovo) per creare una nuova regola ACL.

Ripeti i due passaggi seguenti finché non avrai concesso l'accesso a tutte le tabelle richieste.

Utilizza

sys_user_rolecome esempio per vedere come viene concesso l'accesso alla tabella.Fai clic su Submit (Invia) e seleziona il ruolo.

Accesso alla tabella richiesto

Il connettore ha bisogno dell'accesso a queste tabelle per ogni entità da eseguire.

| Nome tabella | Descrizione |

|---|---|

incidente |

Mostra gli incidenti nei risultati di ricerca. |

sc_cat_item |

Mostra gli elementi del catalogo nei risultati di ricerca. |

sc_cat_item_user_criteria_mtom |

Mostra gli utenti che possono accedere agli elementi del catalogo in base ai criteri utente. |

sc_cat_item_user_criteria_no_mtom |

Mostra gli utenti che non possono accedere agli elementi del catalogo in base ai criteri utente. |

sc_cat_item_user_mtom |

Mostra quali utenti possono accedere agli elementi del catalogo. |

sc_cat_item_user_no_mtom |

Mostra gli utenti che non possono accedere agli elementi del catalogo. |

kb_knowledge |

L'elenco degli articoli della knowledge base che possono essere mostrati nei risultati di ricerca. |

kb_knowledge_base |

L'elenco delle knowledge base che possono essere mostrati nei risultati di ricerca. |

kb_uc_can_contribute_mtom |

Mostra chi può contribuire alle knowledge base in base ai criteri utente. |

kb_uc_can_read_mtom |

Mostra chi può leggere le knowledge base in base ai criteri utente. |

kb_uc_cannot_read_mtom |

Mostra chi non può leggere le knowledge base in base ai criteri utente. |

sys_user_role |

Elenco dei ruoli che possono essere assegnati agli utenti. |

sys_user_has_role |

Elenco dei ruoli mappati agli utenti. |

sys_user_group |

Elenco dei segmenti dei gruppi di utenti. |

sys_user_grmember |

Elenco dei membri del gruppo per i gruppi. |

sys_user |

Elenco di tutti gli utenti. |

core_company |

Elenco di tutti gli attributi dell'azienda. |

cmn_location |

Elenco di tutti gli attributi della posizione. |

cmn_department |

Elenco di tutti gli attributi del reparto. |

user_criteria |

Elenco dei record dei criteri utente. |

sp_portal |

URI del portale dei link nei risultati di ricerca. |

m2m_sp_portal_knowledge_base |

URI del portale dei link per gli articoli della knowledge base nei risultati di ricerca. |

m2m_sp_portal_catalog |

URI del portale dei link per le voci del catalogo nei risultati di ricerca. |

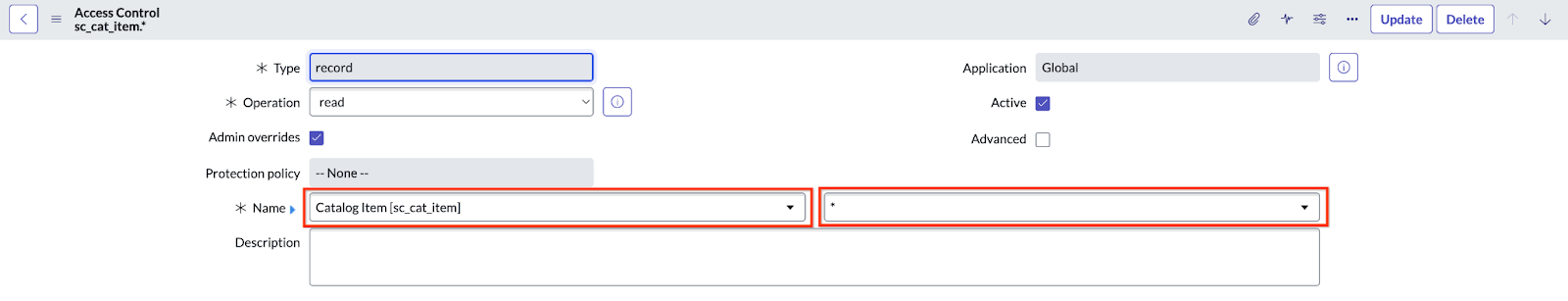

Concedi e verifica l'accesso ACL

Il connettore richiede l'accesso ACL ai campi degli elementi del catalogo della tabella

sc_cat_item.

Per concedere e verificare l'accesso:

Concedi l'accesso esplicito creando una nuova regola ACL e inserendo manualmente

sc_cat_item.*nel campo Name (Nome) del modulo.

Inserisci `sc_cat_item.*` Verifica che gli ACL siano aggiornati.

Vai a

sys_security_acl_role_list.donella barra di ricerca.Imposta Role (Ruolo) sul ruolo che vuoi verificare.

Seleziona il ruolo da verificare Verifica che gli ACL richiesti siano assegnati al ruolo.

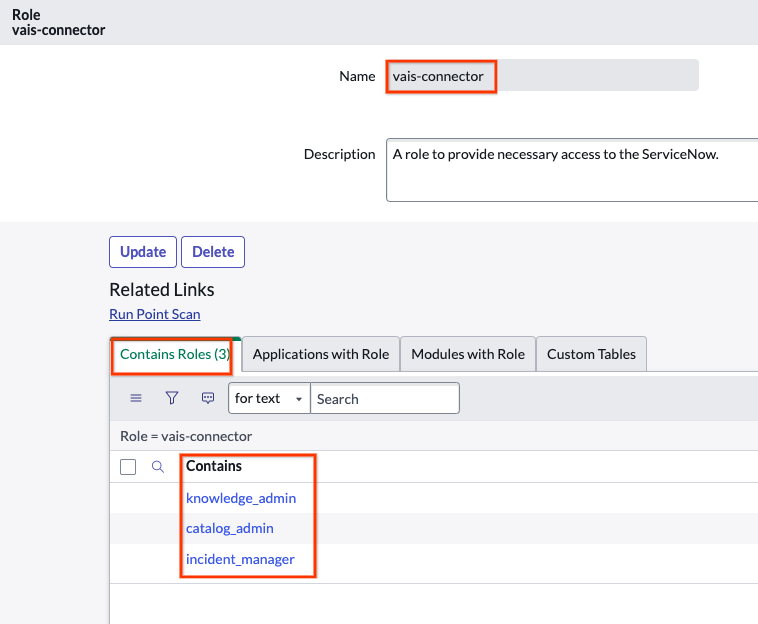

Utilizza un ruolo personalizzato con gli amministratori delle entità

L'utilizzo del ruolo di amministratore potrebbe non essere adatto a team o organizzazioni che vogliono evitare di assegnare autorizzazioni eccessivamente potenti. Questa opzione fornisce un ruolo con tre autorizzazioni specifiche che concedono l'accesso richiesto.

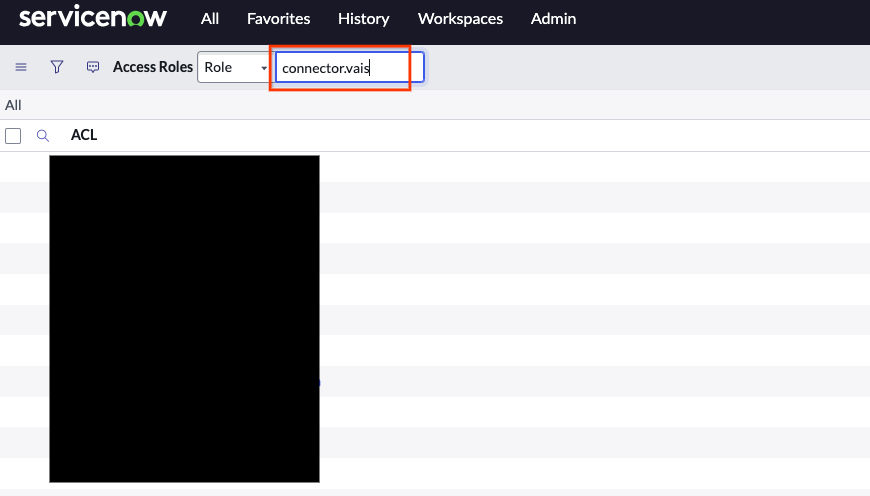

Vai a All (Tutti) > System security (Sicurezza del sistema) > Users and groups (Utenti e gruppi) > Roles (Ruoli).

Seleziona New (Nuovo e inserisci un nome.

Fai clic su Invia.

Trova il ruolo creato nell'elenco.

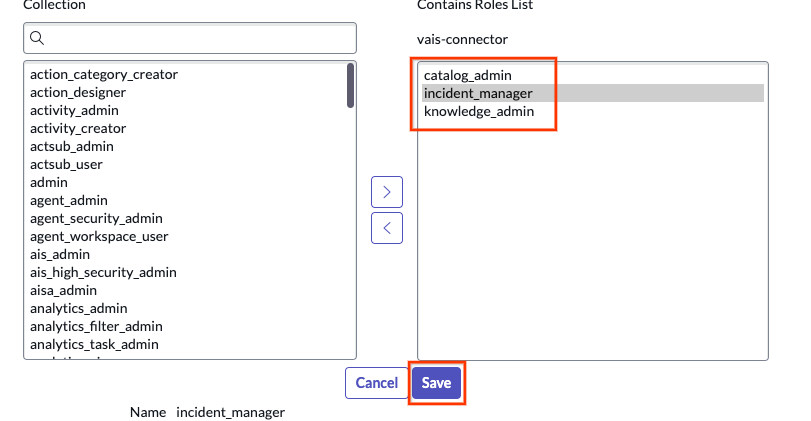

Vai a Contains roles (Contiene ruoli) > Edit (Modifica).

Aggiungi i seguenti ruoli al ruolo appena creato, quindi fai clic su Save (Salva).

catalog_adminknowledge_adminincident_manager

Aggiungi ruoli e fai clic sul pulsante Salva Conferma i ruoli aggiornati.

Conferma i ruoli

Utilizza un ruolo di amministratore

Puoi utilizzare un ruolo di amministratore per estrarre i dati. Utilizza il ruolo di amministratore predefinito configurato con l'istanza o crea un nuovo utente con un ruolo di amministratore procedendo nel seguente modo:

Vai a All (Tutti) > User administration (Amministrazione utenti) > Users (Utenti).

Crea un nuovo utente.

Attiva Web service access only (Solo accesso al servizio web). Quando selezioni Web service access only (Solo accesso al servizio web), crei un utente non interattivo.

- Gli utenti interattivi possono accedere all'interfaccia utente e al service portal di ServiceNow utilizzando credenziali standard o SSO, con accesso completo alle pagine dell'interfaccia utente e agli endpoint API.

- Gli utenti non interattivi hanno accesso limitato all'interfaccia utente e possono autorizzare solo connessioni API programmatiche per l'integrazione da servizio a servizio.

Dopo aver creato l'utente, selezionalo dall'elenco degli utenti.

Fai clic su Roles (Ruoli) > Edit (Modifica).

Aggiungi amministratore.

Fai clic su Save (Salva) per aggiungere un elenco di ruoli all'utente.

Fai clic su Imposta password, generala automaticamente e salvala.

Concedi un ruolo a un utente

Vai a All (Tutti) > User administration (Amministrazione utenti) > Users (Utenti).

Trova o crea un nuovo utente.

Se nessun utente è disponibile, vai a System security (Sicurezza del sistema) > Users and groups (Utenti e gruppi) > Users (Utenti).

Fai clic su New (Nuovo).

Crea un nuovo service account nella tabella degli utenti. Assicurati di fare clic su Web service access onl (Solo accesso al servizio web).

Scorri fino a Roles (Ruoli).

Fai clic su Modifica.

Concedi il ruolo che hai creato e assegnalo all'utente. In base al tipo di ruolo che hai creato nel passaggio precedente, seleziona quello appropriato e assegnalo all'utente. Fai clic su Salva.

Visualizza il ruolo personalizzato con ACL.

Ottieni il nome utente e la password dell'utente e fai clic su Set password (Imposta password).

Genera automaticamente una password e conservala per un utilizzo successivo.

Visibilità degli incidenti e controllo dell'accesso

Per migliorare la sicurezza e impedire l'esposizione involontaria dei dati, il connettore ServiceNow utilizza un controllo dell'accesso restrittivo per l'entità incident. In questo modo, gli utenti finali possono visualizzare solo gli incidenti a cui sono associati direttamente.

Nell'ambito di questo approccio restrittivo, il connettore non rispetta le autorizzazioni generali basate sui ruoli per la visibilità degli incidenti. I ruoli ServiceNow standard, come itil e sn_incident_read, che potrebbero concedere a un utente visibilità su tutti gli incidenti nell'interfaccia utente ServiceNow, non concedono lo stesso livello di accesso in Gemini Enterprise.

Gli utenti con uno dei seguenti ruoli hanno visibilità globale degli incidenti e possono visualizzare tutti gli incidenti:

adminincident_managerchange_manager

Tutti gli altri utenti possono visualizzare un incidente solo se lo hanno aperto, riaperto, risolto o chiuso. Possono anche visualizzare un incidente se sono:

- Nel gruppo di assegnazione per l'incidente.

- Un chiamante associato all'incidente.

- Un assegnatario.

- In una lista di titoli.

- In un elenco di note di lavoro.

- In un elenco di assegnatari aggiuntivi.

Questo comportamento impedisce a un utente di Gemini Enterprise di trovare un incidente a cui non ha accesso. A causa delle limitazioni aggiuntive rispetto alle autorizzazioni ServiceNow più ampie, questo comportamento potrebbe occasionalmente impedire a un utente di trovare in Gemini Enterprise un incidente a cui ha accesso in ServiceNow.