本頁說明如何設定及設定第三方設定,然後再建立 ServiceNow 資料儲存庫。

ServiceNow 網站

ServiceNow 提供兩個主要網站:

-

- 設定知識庫、建立工作流程,以及開發自訂應用程式。

- 網址:

https://developer.servicenow.com。 - 使用 ServiceNow ID 登入。

主要 ServiceNow 網站 [個人開發人員執行個體 (PDI) 的 ServiceNow 網站]:ServiceNow 執行個體的網站。

- 管理使用者、群組和系統管理工作。

- 網址:ServiceNow 執行個體的網址。

- 使用管理員憑證登入。

建立 ServiceNow 帳戶

如要在開發人員網站中建立 ServiceNow 帳戶,並建立 PDI 執行個體,請按照下列步驟操作:

前往 developer.servicenow.com,然後按一下「Sign in」(登入)。

選取「你是新使用者嗎?」取得 ServiceNow ID。

輸入必要資訊,然後按一下「註冊」。使用電子郵件地址,並透過收件匣中的確認連結驗證。

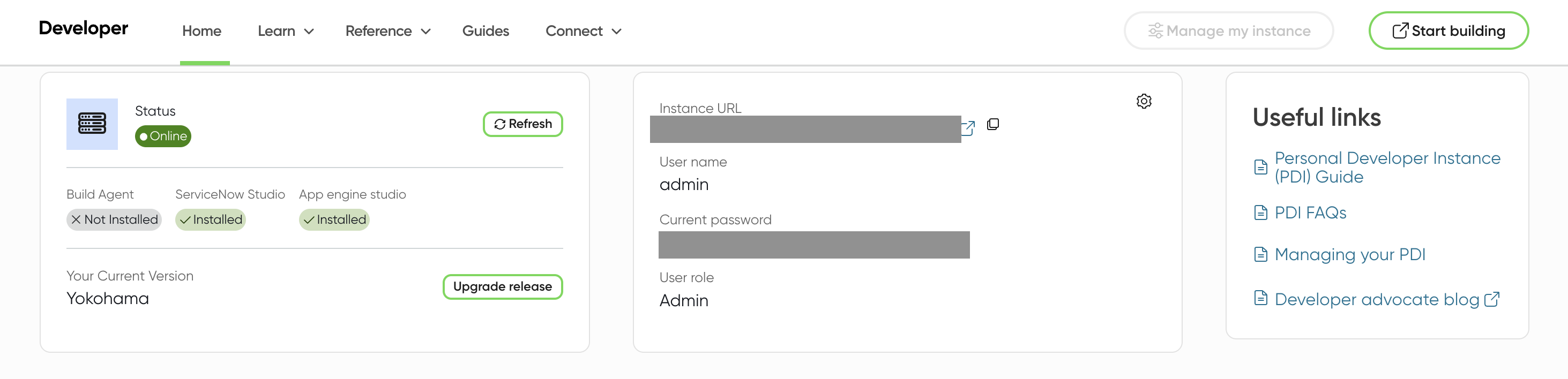

如要建立個人開發人員執行個體 (PDI):

- 使用帳戶憑證登入開發人員網站,並接受條款。

- 按一下「要求執行個體」。佈建完成後,確認對話方塊會顯示「您的執行個體已準備就緒!」。

- 儲存顯示的執行個體網址、管理員使用者名稱和密碼。

- 如要存取新環境,請按一下開發人員網站標頭中的「Start Building」按鈕。系統會在新的分頁中開啟執行個體。

取得驗證憑證

如要建立 OAuth 端點並取得驗證憑證,請按照下列步驟操作:

使用在「建立 ServiceNow 帳戶」一節中取得的管理員憑證,登入 PDI ServiceNow 執行個體。

依序前往「All」(全部) >「System OAuth」(系統 OAuth) >「Application registry」(應用程式註冊資料庫)。

在「應用程式登錄」頁面中,按一下「新增」。

在「OAuth application」(OAuth 應用程式) 頁面,按一下「Create an OAuth API endpoint for external clients」(為外部用戶端建立 OAuth API 端點)。

在「新增記錄」頁面中,輸入下列必填欄位:

- 名稱:輸入不重複的名稱。

- 重新導向網址:輸入下列重新導向網址,並以半形逗號分隔:

https://vertexaisearch.cloud.google.com/console/oauth/default_oauth.htmlhttps://vertexaisearch.cloud.google.com/oauth-redirect

按一下「Submit」(提交) 即可建立憑證。

提交後,按一下名稱即可查看「Client ID」(用戶端 ID)。

密鑰會經過遮蓋。按一下旁邊的鎖頭圖示,即可取消遮蓋並查看用戶端密鑰。

儲存「Client ID」(用戶端 ID) 和「Client secret」(用戶端密鑰),稍後會用到。

設定管理員角色

如要將自己的角色提升為「擁有者」,請按照下列步驟操作:security_admin

登入 ServiceNow 帳戶。

按一下個人資料圖示,然後選取「Elevate role」(提升角色)。

選取「

security_admin」,然後按一下「Update」(更新)。security_admin角色可協助建立角色及管理使用者。

如要將 security_admin 角色授予其他使用者:

選取「全部」,然後選取「使用者管理」下方的「使用者」。

找出並選取要提升角色的使用者。

在「角色」分頁中,按一下「編輯」。

從「Collection」(集合) 中選取

security_admin角色,然後新增至「Roles List」(角色清單)。

設定使用者角色和權限

如要在 Gemini Enterprise 中建立 ServiceNow 資料儲存庫,您必須授予使用者適當的角色和權限。

您可以透過下列選項,為 ServiceNow 執行個體設定使用者角色和權限:

如要進一步瞭解瀏覽權限和存取控管,請參閱「事件瀏覽權限和存取控管」一文。

建立含有 ACL 規則的自訂角色 (建議)

建立具有最低權限集的自訂角色。

依序前往「All」(全部) >「User administration」(使用者管理) >「Roles」(角色)。

點選「New」(新增)。

輸入名稱並點按「Submit」(提交)。

依序前往「System security」(系統安全性) >「Access control (ACL)」(存取控管 (ACL))。

按一下「New」(新增),建立新的 ACL 規則。

重複以下兩個步驟,直到授予所有必要資料表的存取權為止。

以

sys_user_role為例,說明如何授予資料表存取權。按一下「Submit」(提交),然後選取角色。

必要資料表存取權

連接器需要存取每個實體的這些資料表,才能執行作業。

| 表格名稱 | 說明 |

|---|---|

事件 |

在搜尋結果中顯示事件。 |

sc_cat_item |

在搜尋結果中顯示目錄項目。 |

sc_cat_item_user_criteria_mtom |

根據使用者條件,顯示可存取目錄項目的使用者。 |

sc_cat_item_user_criteria_no_mtom |

根據使用者條件,顯示無法存取目錄項目的使用者。 |

sc_cat_item_user_mtom |

顯示可存取目錄項目的使用者。 |

sc_cat_item_user_no_mtom |

顯示無法存取目錄項目的使用者。 |

kb_knowledge |

可顯示在搜尋結果中的知識文章清單。 |

kb_knowledge_base |

可顯示在搜尋結果中的知識庫清單。 |

kb_uc_can_contribute_mtom |

根據使用者條件,顯示可為知識庫貢獻內容的使用者。 |

kb_uc_can_read_mtom |

根據使用者條件,顯示可讀取知識庫的使用者。 |

kb_uc_cannot_read_mtom |

根據使用者條件,顯示無法讀取知識庫的使用者。 |

sys_user_role |

可指派給使用者的角色清單。 |

sys_user_has_role |

對應至使用者的角色清單。 |

sys_user_group |

使用者群組區隔清單。 |

sys_user_grmember |

群組的成員清單。 |

sys_user |

所有使用者的清單。 |

core_company |

所有公司屬性的清單。 |

cmn_location |

所有位置屬性的清單。 |

cmn_department |

所有部門屬性的清單。 |

user_criteria |

使用者條件記錄的清單。 |

sp_portal |

在搜尋結果中,連結入口網站 URI。 |

m2m_sp_portal_knowledge_base |

在搜尋結果中,連結知識文章的入口網站 URI。 |

m2m_sp_portal_catalog |

在搜尋結果中,連結目錄項目的入口網站 URI。 |

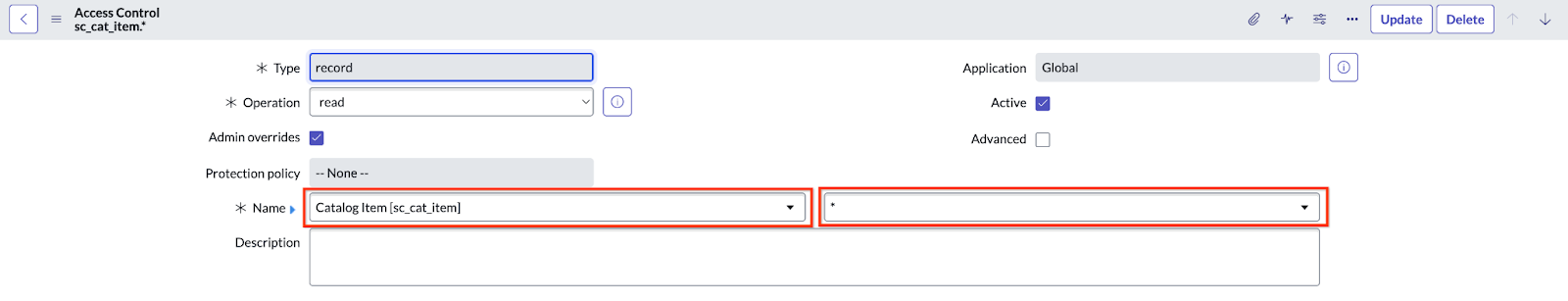

授予及驗證 ACL 存取權

連接器需要 sc_cat_item 資料表目錄項目欄位的 ACL 存取權。

按照下列步驟,授予及驗證存取權:

建立新的 ACL 規則,然後在表單的「Name」(名稱) 欄位手動輸入

sc_cat_item.*,即可授予明確存取權。

輸入 `sc_cat_item.*` 確認 ACL 已更新。

透過搜尋列前往

sys_security_acl_role_list.do。將「Role」(角色) 設為要驗證的角色。

選取要驗證的角色 確認已將必要的 ACL 指派給角色。

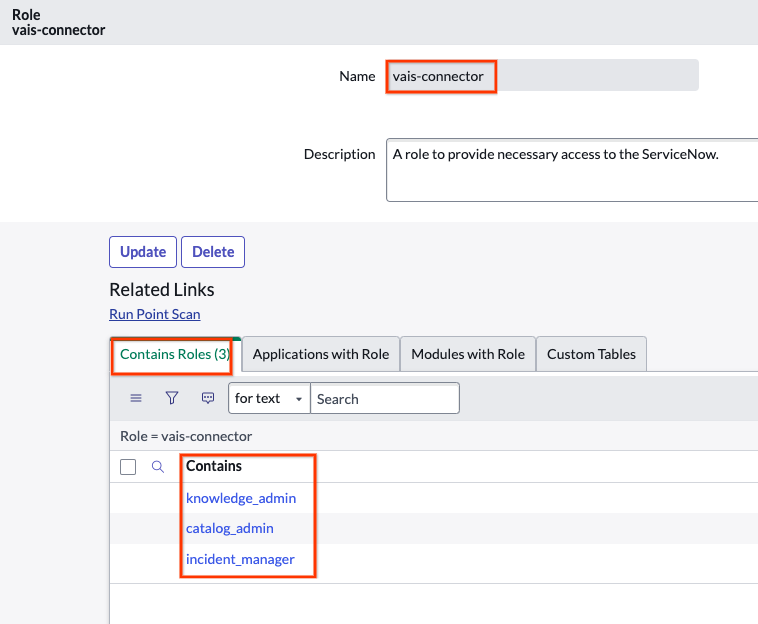

使用含有實體管理員的自訂角色

如果團隊或組織不想指派過高的權限,可能不適合使用管理員角色。這個選項會提供具備三項特定權限的角色,來授予必要存取權。

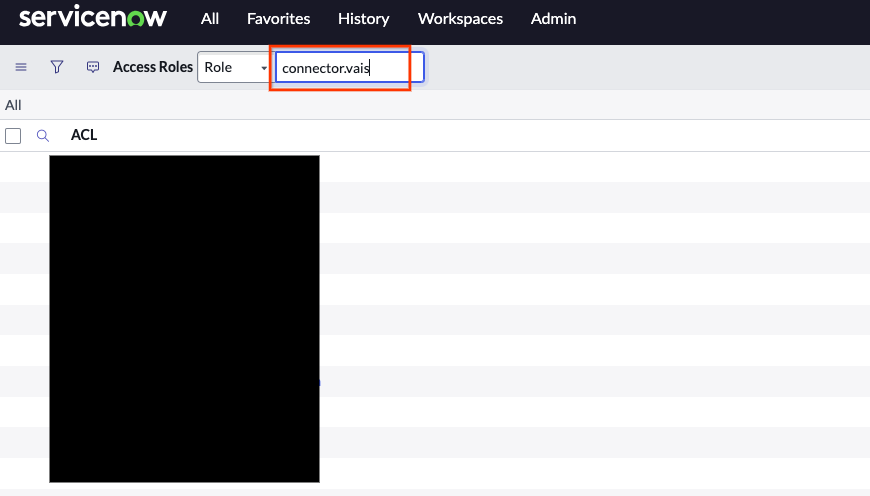

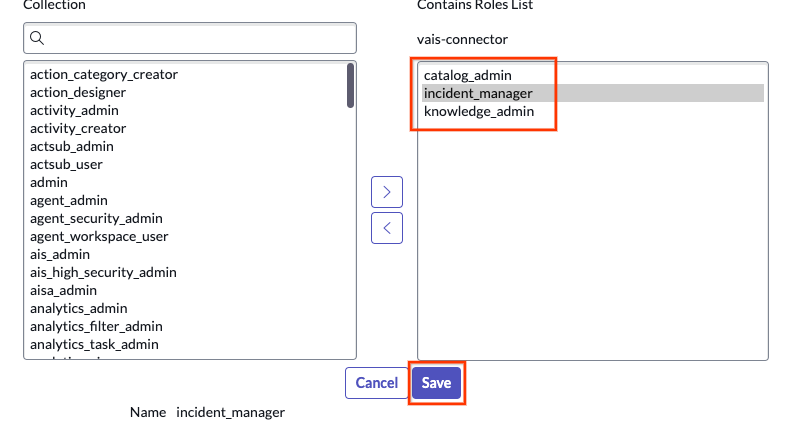

依序前往「All」(全部) >「System security」(系統安全性) >「Users and groups」(使用者和群組) >「Roles」(角色)。

選取「New」(新增),然後輸入名稱。

點選「Submit」(提交)。

在清單中找出建立的角色。

依序前往「Contains roles」(包含角色) >「Edit」(編輯)。

將下列角色新增至新建立的角色,然後點按「Save」(儲存)。

catalog_adminknowledge_adminincident_manager

新增角色,然後按一下「儲存」按鈕 確認更新後的角色。

確認角色

使用管理員角色

管理員角色可用來提取資料。您可以使用為執行個體設定的預設管理員角色,也可以建立具有管理員角色的新使用者,方法如下:

依序前往「All」(全部) >「User administration」(使用者管理) >「Users」(使用者)。

建立新使用者。

啟用「Web service access only」(僅限存取 Web 服務)。選取「Web service access only」(僅限存取 Web 服務) 時,您會建立非互動式使用者。

- 互動式使用者可以透過標準憑證或單一登入功能登入 ServiceNow UI 和服務入口網站,並完整存取 UI 頁面和 API 端點。

- 非互動式使用者只能存取受限的 UI,且只能授權服務間整合的程式化 API 連線。

建立完成後,即可從使用者清單中選取使用者。

依序點選「Roles」(角色) >「Edit」(編輯)。

新增「Admin」(管理員)。

按一下「Save」(儲存),即可為使用者新增角色清單。

按一下「Set password」(設定密碼),系統會自動產生密碼,請儲存。

將角色授予使用者

依序前往「All」(全部) >「User administration」(使用者管理) >「Users」(使用者)。

找出或建立新使用者。

如果沒有可用的使用者,請依序前往「System security」(系統安全性) >「Users and groups」(使用者和群組) >「Users」(使用者)。

點選「New」(新增)。

在使用者表格中建立新的服務帳戶。請務必點選「Web service access only」(僅限存取 Web 服務)。

捲動至「Roles」(角色)。

按一下「Edit」(編輯)。

授予您建立的角色,並指派給使用者。根據您在上一個步驟中建立的角色類型,選取適當的角色並指派給使用者。按一下 [儲存]。

查看含有 ACL 的自訂角色。

取得使用者的使用者名稱和密碼,然後按一下「Set password」(設定密碼)。

自動產生密碼並儲存,供日後使用。

事件瀏覽權限和存取控管

為提升安全性及防止意外資料暴露,ServiceNow 連接器會對「事件」實體採用限制性存取控管措施。確保使用者只能查看與自己直接相關聯的事件。

由於採取這項限制性做法,針對事件瀏覽權限,連接器不會採用廣泛的角色式權限。標準 ServiceNow 角色 (例如 itil 和 sn_incident_read) 可能會授予使用者在 ServiceNow UI 中查看所有事件的權限,但在 Gemini Enterprise 中,這類角色不會授予相同層級的存取權。

具備下列任一角色的使用者擁有全域事件瀏覽權限,且可查看所有事件:

adminincident_managerchange_manager

其他使用者只能查看自己已開啟、重新開啟、解決或結案的事件。如果使用者符合下列條件,也可以查看事件:

- 在事件的指派群組中。

- 與事件相關聯的呼叫者。

- 身為指派對象。

- 在觀察清單中。

- 在工作附註清單中。

- 在其他指派對象清單中。

這樣一來,Gemini Enterprise 使用者就無法找到自己無權存取的事件。相較於廣泛的 ServiceNow 權限,由於此行為受到額外限制,使用者有時可能無法在 Gemini Enterprise 中找到他們在 ServiceNow 中有權存取的事件。