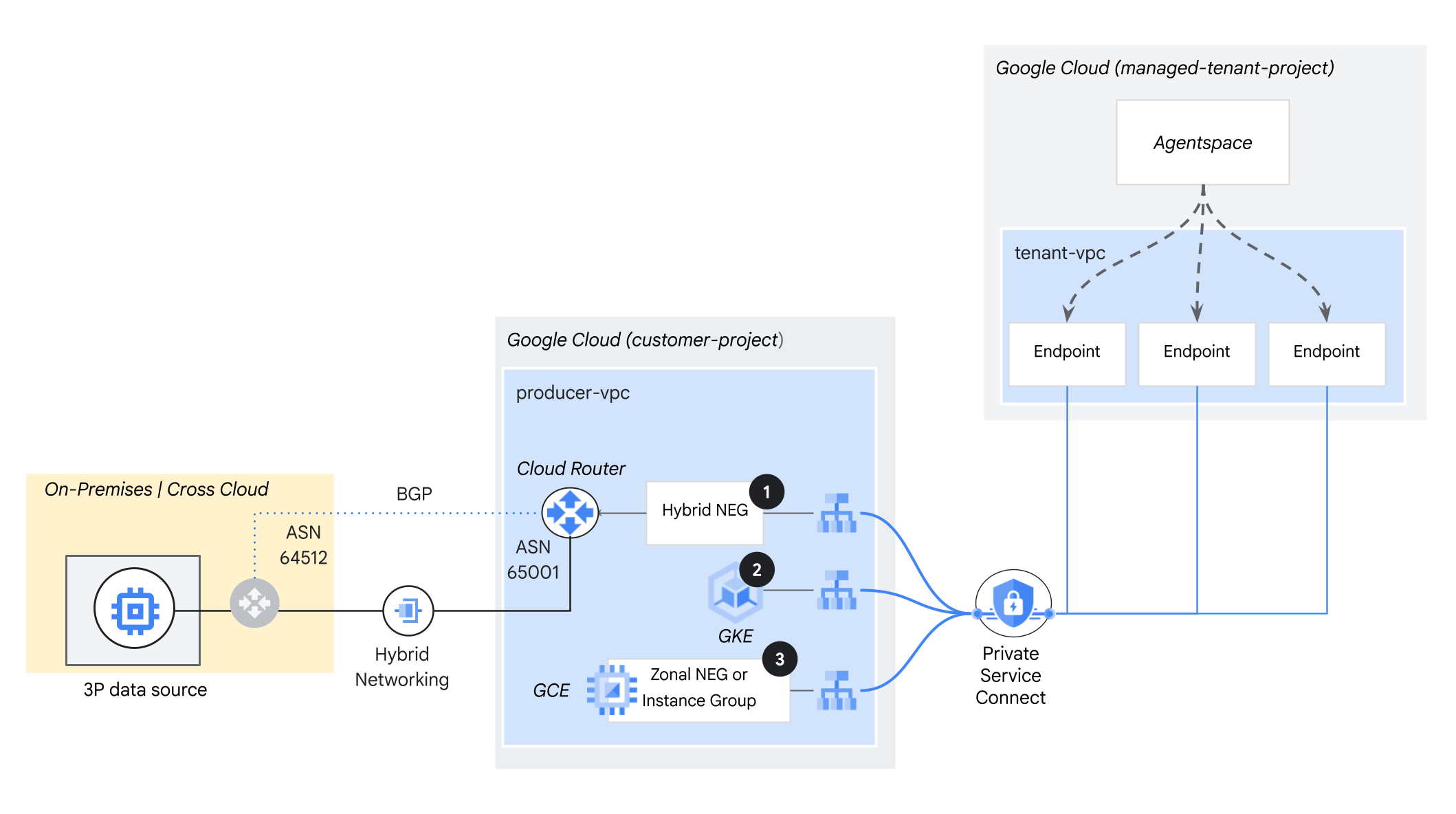

O Gemini Enterprise pode se conectar com segurança a fontes de dados gerenciadas pelo cliente, auto-hospedadas e de terceiros. Essas conexões são estabelecidas por serviços de produtor do Private Service Connect.

Esse modelo de conectividade garante que os dados sensíveis permaneçam sob seu controle e dentro dos limites da rede, permitindo que o Gemini Enterprise acesse e use as informações contidas nessas fontes de dados. Com o Private Service Connect, é possível estabelecer um canal de comunicação seguro e escalonável, ignorando a Internet pública e minimizando possíveis riscos de segurança associados às configurações de rede tradicionais.

O Gemini Enterprise é compatível com os seguintes padrões de fontes de dados autohospedadas:

Local ou multicloud:fontes de dados implantadas no seu data center ou em outro provedor de nuvem (por exemplo, Amazon Web Services EC2 ou EKS ou máquinas virtuais do Microsoft Azure), usando conectividade de rede híbrida.

Google Kubernetes Engine:fontes de dados hospedadas em clusters do GKE.

Google Cloud Compute Engine:fontes de dados implantadas em VMs do Google Compute Engine.

Como usar o Private Service Connect com serviços auto-hospedados

O Private Service Connect é um recurso de rede do Google Cloud que permite o acesso particular de uma rede de nuvem privada virtual do consumidor a serviços gerenciados. Ele cria uma conexão segura e explícita entre um consumidor de serviço e um produtor de serviços, eliminando a necessidade de peering de nuvem privada virtual, roteamento complexo ou endereços IP públicos.

É possível configurar uma implantação do Private Service Connect do Gemini Enterprise com o seguinte:

Gemini Enterprise como consumidor de serviços

Sua rede, que contém balanceadores de carga que referenciam recursos de computação locais, multicloud ou Google Cloud , como o produtor de serviços

Para informações sobre aspectos específicos do uso do Private Service Connect para conectar seu serviço autohospedado ao Gemini Enterprise, consulte as seções a seguir.

Configuração da rede e das sub-redes VPC

Lembre-se:

A alocação de proxy está no nível da VPC, não no nível do balanceador de carga. É necessário criar uma sub-rede somente proxy em cada região de uma rede virtual (VPC) em que você usa balanceadores de carga baseados em Envoy. Se você implantar vários balanceadores de carga na mesma região e rede VPC, eles vão compartilhar a mesma sub-rede somente proxy para balanceamento de carga.

As sondagens de verificação de integridade são originadas dos proxies Envoy localizados na sub-rede somente proxy da região. Para que as sondagens de verificação de integridade funcionem corretamente, crie regras de firewall no ambiente externo que permitam que o tráfego da sub-rede somente proxy alcance seus back-ends externos.

A sub-rede somente proxy é a sub-rede de origem que segmenta o banco de dados entre nuvens. Verifique se essa sub-rede é anunciada por um Cloud Router. Para mais informações, consulte Divulgação de sub-redes VPC específicas.

A sub-rede somente proxy precisa estar na lista de permissões do firewall local ou entre nuvens.

É necessário criar sub-redes somente de proxy, mesmo que sua rede VPC esteja no modo automático ou seja personalizada. Uma sub-rede somente proxy precisa fornecer 64 ou mais endereços IP. Isso corresponde a um comprimento de prefixo de /26 ou mais curto. O tamanho de sub-rede recomendado é /23 (512 endereços somente proxy).

Sub-rede NAT do Private Service Connect

Os pacotes da rede VPC do consumidor são convertidos usando NAT de origem (SNAT), para que os endereços IP de origem sejam convertidos em endereços IP de origem da sub-rede NAT na rede VPC do produtor. O Private Service Connect para sub-redes NAT não pode hospedar cargas de trabalho.

O tamanho mínimo de sub-rede para um NAT do Private Service Connect é /29. É possível adicionar outras sub-redes NAT a um anexo de serviço a qualquer momento sem interromper o tráfego.

É possível monitorar serviços publicados usando painéis predefinidos ou métricas do Google Cloud para consumo de NAT do Private Service Connect.

Configuração do balanceador de carga

Um produtor de serviços coloca o aplicativo ou serviço dele atrás de um Google Cloud balanceador de carga interno. Recomendamos que você use um balanceador de carga de proxy TCP interno. Se você estiver usando o Google Kubernetes Engine, poderá usar um balanceador de carga de rede de passagem interno.

Como o Gemini Enterprise não está disponível em todos os locais, é necessário ativar o acesso global ao criar a regra de encaminhamento do balanceador de carga interno. Se você não ativar o acesso global, a criação de endpoints para o Gemini Enterprise (o consumidor de serviços) poderá falhar. Verifique se você ativou o acesso global antes de criar o anexo de serviço do Private Service Connect. Para mais informações sobre o acesso do cliente a balanceadores de carga internos, consulte Acesso do cliente.

Configuração do anexo de serviço

Para publicar um serviço usando o Private Service Connect, um produtor de serviços cria um anexo de serviço. Esse anexo permite que os consumidores de serviços, como o Gemini Enterprise, se conectem ao serviço do produtor. Para informações sobre como publicar um serviço e criar um anexo de serviço, consulte Publicar um serviço.

O produtor de serviços tem duas opções principais para controlar as conexões do consumidor, gerenciadas usando as seguintes preferências de conexão:

Aceitar automaticamente todas as conexões: permite que qualquer consumidor se conecte sem aprovação explícita.

Aceitar conexões para projetos selecionados (aprovação explícita): exige que você aprove manualmente cada projeto que solicita uma conexão. Com essa opção, você pode aceitar ou rejeitar um projeto.

Se você usa a aprovação explícita do projeto, para estabelecer uma conexão com o anexo de serviço, faça o seguinte:

Crie um repositório de dados (por exemplo, um repositório de dados do Jira Data Center).

Na página Private Service Connect do console do Google Cloud, aceite a conexão pendente do projeto de locatário do Gemini Enterprise para seu novo repositório de dados. É possível identificar o projeto de locatário pelo ID do projeto, que termina em

-tp. Para mais informações, consulte Gerenciar solicitações de acesso a um serviço publicado.Na página Gemini Enterprise do Google Cloud console, em Repositórios de dados, clique no nome do novo repositório de dados para conferir o status dele. O status do repositório de dados é mostrado na página Dados.

Não é possível ver o ID do projeto de locatário do Gemini Enterprise até criar um repositório de dados. O status do repositório de dados permanece como Criando até que você aceite a conexão do projeto no Private Service Connect.

Ao criar um anexo de serviço, não selecione o protocolo proxy, a menos que ele seja compatível com o serviço autohospedado. Isso resulta em um erro de SSL/TLS. Para desmarcar o protocolo proxy, edite o anexo de serviço.

Configuração do firewall

Configure regras de firewall de entrada para permitir o tráfego entre a sub-rede NAT do Private Service Connect e as VMs de back-end no balanceador de carga de serviço do produtor. Se você estiver usando um NEG híbrido ou da Internet como back-end, não será necessário ter regras de firewall.

A seguir

Para mais informações sobre como o Gemini Enterprise se integra ao Private Service Connect, consulte os seguintes codelabs no Google Developer Codelabs:

Para mais informações sobre como usar um balanceador de carga interno em redes VPC no Google Kubernetes Engine, consulte Criar um balanceador de carga interno em redes VPC.