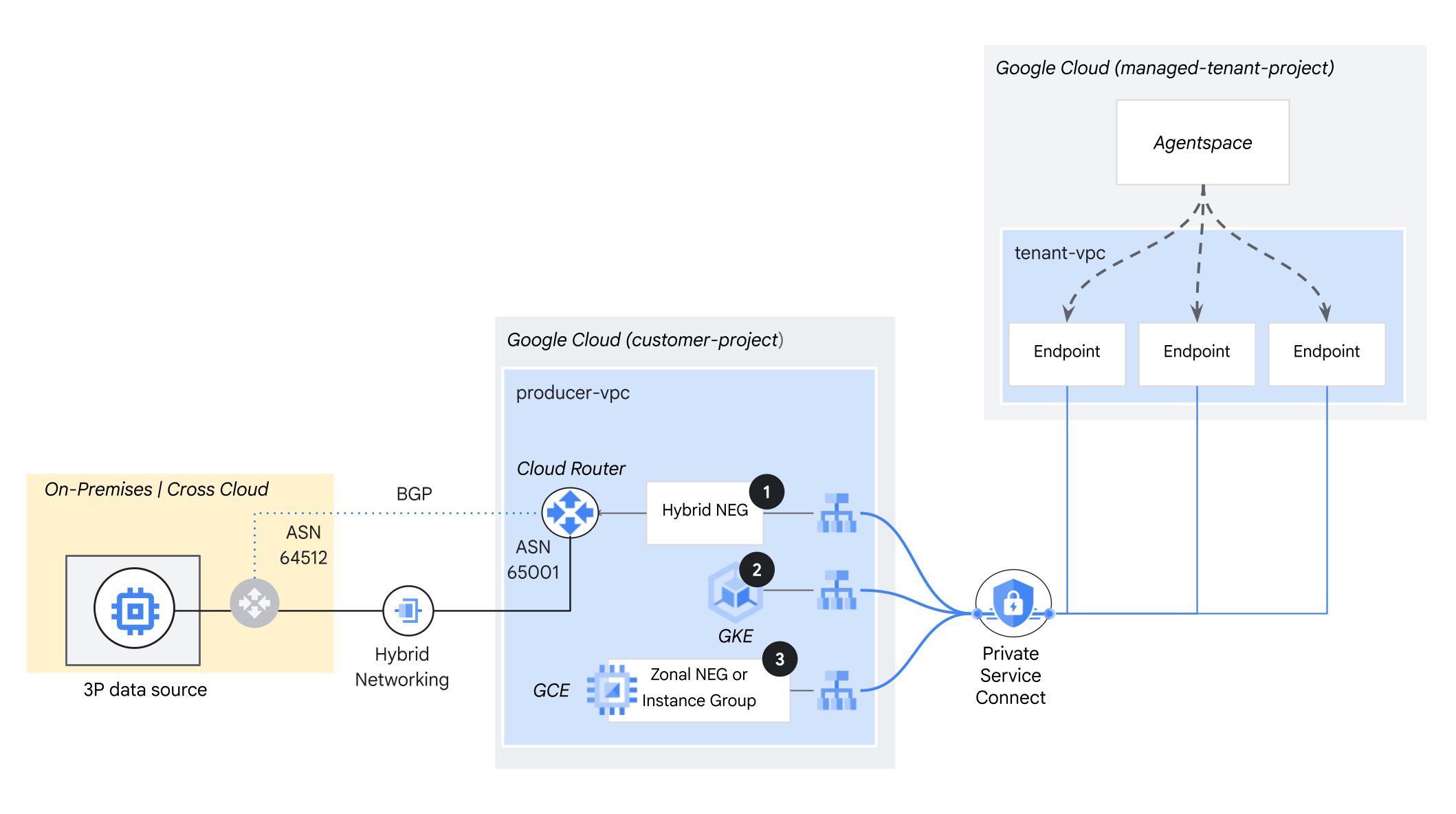

Gemini Enterprise kann eine sichere Verbindung zu kundenverwalteten, selbst gehosteten Datenquellen von Drittanbietern herstellen. Diese Verbindungen erfolgen über Private Service Connect-Erstellerdienste.

Dieses Verbindungsmodell sorgt dafür, dass sensible Daten unter Ihrer Kontrolle und innerhalb der Grenzen Ihres Netzwerks bleiben, während Gemini Enterprise auf die Informationen in diesen Datenquellen zugreifen und sie verwenden kann. Mit Private Service Connect können Sie einen sicheren und skalierbaren Kommunikationskanal einrichten, der außerhalb des öffentlichen Internets liegt und potenzielle Sicherheitsrisiken minimiert, die mit herkömmlichen Netzwerkkonfigurationen verbunden sind.

Gemini Enterprise unterstützt die folgenden Muster für selbst gehostete Datenquellen:

Lokal oder Multi-Cloud: Datenquellen, die in Ihrem Rechenzentrum oder bei einem anderen Cloud-Anbieter (z. B. Amazon Web Services EC2/EKS oder Microsoft Azure-VMs) bereitgestellt werden und eine hybride Netzwerkverbindung nutzen.

Google Kubernetes Engine: Datenquellen, die in GKE-Clustern gehostet werden.

Google Cloud Compute Engine: Datenquellen, die auf Google Compute Engine-VMs bereitgestellt werden.

Private Service Connect mit selbst gehosteten Diensten verwenden

Private Service Connect ist eine Netzwerkfunktion von Google Cloud , die den privaten Zugriff aus dem VPC-Netzwerk (Virtual Private Cloud) eines Nutzers auf verwaltete Dienste ermöglicht. Es wird eine sichere, explizite Verbindung zwischen einem Dienstnutzer und einem Dienstersteller hergestellt. Dadurch sind kein VPC-Peering, kein komplexes Routing und keine öffentlichen IP-Adressen erforderlich.

Für die Bereitstellung von Private Service Connect für Gemini Enterprise benötigen Sie:

Gemini Enterprise als Dienstnutzer

Ihr Netzwerk mit Load-Balancern, die auf lokale, Multi-Cloud- oder Rechenressourcen von Google Cloud verweisen, als Dienstersteller

Nähere Informationen, wie Sie Ihren selbst gehosteten Dienst über Private Service Connect mit Gemini Enterprise verbinden, finden Sie in den folgenden Abschnitten.

VPC-Netzwerk- und Subnetzkonfiguration

Beachten Sie Folgendes:

Die Proxyzuweisung erfolgt auf VPC-Ebene, nicht auf der Load-Balancer-Ebene. Sie müssen in jeder Region eines virtuellen Netzwerks (VPC), in dem Sie Envoy-basierte Load-Balancer verwenden, ein Nur-Proxy-Subnetz erstellen. Wenn Sie mehrere Load-Balancer in derselben Region und im selben VPC-Netzwerk bereitstellen, nutzen sie dasselbe Nur-Proxy-Subnetz für das Load-Balancing.

Systemdiagnoseprüfungen stammen von den Envoy-Proxys im Nur-Proxy-Subnetz in der Region. Damit die Systemdiagnosetests korrekt ausgeführt werden können, müssen Sie in der externen Umgebung Firewallregeln erstellen, die Traffic vom Nur-Proxy-Subnetz zu Ihren externen Backends zulassen.

Das Nur-Proxy-Subnetz ist das Quellsubnetz, das auf die cloudübergreifende Datenbank abzielt. Achten Sie darauf, dass dieses Subnetz von einem Cloud Router beworben wird. Weitere Informationen finden Sie unter Bestimmte VPC-Subnetze bewerben.

Das Nur-Proxy-Subnetz muss auf der Zulassungsliste für die lokale oder die Cross-Cloud-Firewall stehen.

Nur-Proxy-Subnetze müssen unabhängig davon erstellt werden, ob Ihr VPC-Netzwerk im automatischen oder im benutzerdefinierten Modus arbeitet. Ein Nur-Proxy-Subnetz muss mindestens 64 IP-Adressen bereitstellen. Das entspricht einer Präfixlänge von maximal /26. Als Subnetzgröße wird /23 (512 Nur-Proxy-Adressen) empfohlen.

Private Service Connect-NAT-Subnetz

Pakete aus dem VPC-Netzwerk des Nutzers werden mithilfe von Quell-NAT (SNAT) übersetzt. Dabei werden ihre ursprünglichen Quell-IP-Adressen in Quell-IP-Adressen aus dem NAT-Subnetz im VPC-Netzwerk des Erstellers umgewandelt. Private Service Connect für NAT-Subnetze kann keine Arbeitslasten hosten

Die Mindestgröße für ein Private Service Connect-NAT-Subnetz ist /29. Sie können einem Dienstanhang jederzeit zusätzliche NAT-Subnetze hinzufügen, ohne den Traffic zu unterbrechen.

Sie können veröffentlichte Dienste überwachen, entweder mit vordefinierten Dashboards oder mit Messwerten von Google Cloud für die Private Service Connect-NAT-Nutzung.

Konfiguration des Load Balancers

Ein Dienstersteller platziert seine Anwendung oder seinen Dienst hinter einem internen Load Balancer vonGoogle Cloud . Wir empfehlen die Verwendung eines internen TCP-Proxy-Load Balancers. Wenn Sie Google Kubernetes Engine verwenden, können Sie einen internen Passthrough-Network Load Balancer verwenden.

Da Gemini Enterprise nicht an allen Standorten verfügbar ist, müssen Sie beim Erstellen der Weiterleitungsregel für den internen Load-Balancer den globalen Zugriff aktivieren. Wenn Sie den globalen Zugriff nicht aktivieren, können möglicherweise keine Endpunkte für Gemini Enterprise (den Dienstnutzer) erstellt werden. Achten Sie darauf, dass der globale Zugriff aktiviert ist, bevor Sie den Private Service Connect-Dienstanhang erstellen. Weitere Informationen zum Clientzugriff für interne Load Balancer finden Sie unter Clientzugriff.

Konfiguration von Dienstanhängen

Damit ein Dienst mit Private Service Connect veröffentlicht werden kann, erstellt ein Dienstersteller einen Dienstanhang. Mit diesem Anhang können Dienstnutzer wie Gemini Enterprise eine Verbindung zum Dienst des Erstellers herstellen. Informationen zum Veröffentlichen eines Dienstes und zum Erstellen eines Dienstanhangs finden Sie unter Dienst veröffentlichen.

Der Dienstersteller hat zwei primäre Optionen zum Steuern von Nutzerverbindungen, die mit den folgenden Verbindungseinstellungen verwaltet werden:

Alle Verbindungen automatisch akzeptieren: Jeder Nutzer kann eine Verbindung herstellen, ohne dass eine explizite Genehmigung erforderlich ist.

Verbindungen für ausgewählte Projekte akzeptieren (explizite Genehmigung): Sie müssen jedes Projekt, das eine Verbindung anfordert, manuell genehmigen. Bei dieser Option können Sie ein Projekt annehmen oder ablehnen.

So stellen Sie eine Verbindung zu Ihrem Dienstanhang her, wenn Sie die explizite Projektgenehmigung verwenden:

Erstellen Sie einen Datenspeicher, z. B. einen Jira Data Center-Datenspeicher.

Akzeptieren Sie in der Google CloudConsole auf der Seite Private Service Connect die ausstehende Verbindung vom Gemini Enterprise-Mandantenprojekt für Ihren neuen Datenspeicher. Das Mandantenprojekt ist an seiner Projekt-ID erkennbar, die auf

-tpendet. Weitere Informationen finden Sie unter Anfragen für den Zugriff auf einen veröffentlichten Dienst verwalten.Klicken Sie in der Google Cloud Console auf der Seite Gemini Enterprise unter Datenspeicher auf den Namen des neuen Datenspeichers, um seinen Status zu sehen Der Status des Datenspeichers wird auf der Seite Daten angezeigt.

Sie können die ID des Gemini Enterprise-Mandantenprojekts erst sehen, wenn Sie einen Datenspeicher erstellt haben. Der Status des Datenspeichers bleibt Wird erstellt, bis Sie die Projektverbindung in Private Service Connect annehmen.

Wählen Sie beim Erstellen eines Dienstanhangs das Proxy-Protokoll nur aus, wenn es vom selbst gehosteten Dienst unterstützt wird. Ansonsten kommt es zu einem SSL/TLS-Fehler. Sie können die Auswahl des Proxy-Protokolls aufheben, indem Sie den Dienstanhang bearbeiten.

Firewallkonfiguration

Konfigurieren Sie Firewallregeln für eingehenden Traffic, um Traffic zwischen dem Private Service Connect-NAT-Subnetz und den Backend-VMs im Load-Balancer des Diensterstellers zuzulassen. Wenn Sie eine Hybrid-NEG oder eine Internet-NEG als Backend verwenden, sind keine Firewallregeln erforderlich.

Nächste Schritte

Weitere Informationen dazu, wie Gemini Enterprise in Private Service Connect eingebunden wird, finden Sie in den folgenden Codelabs auf Google Developer Codelabs:

Weitere Informationen zur Verwendung eines internen Load Balancers über VPC-Netzwerke hinweg in Google Kubernetes Engine finden Sie unter Internen Load Balancer über VPC-Netzwerke erstellen.