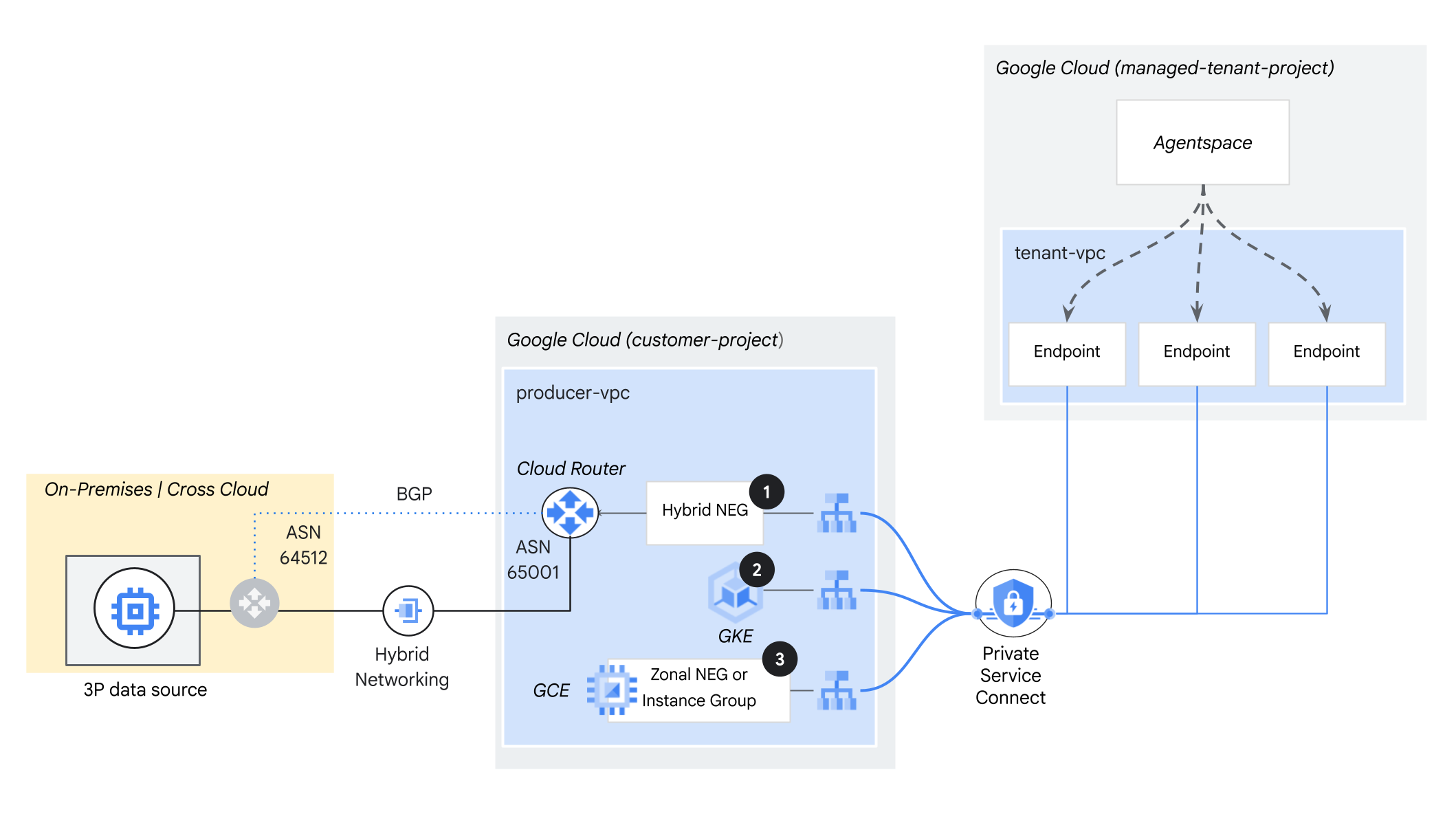

Gemini Enterprise 可安全地連結客戶管理、自行代管的第三方資料來源。這些連線是透過 Private Service Connect 生產端服務建立。

這個連線模型可確保敏感資料仍由您控管,並保留在網路界線內,同時允許 Gemini Enterprise 存取及使用這些資料來源中的資訊。使用 Private Service Connect 可建立安全且可擴充的通訊管道,避開公開網際網路,並盡量減少與傳統網路設定相關的潛在安全性風險。

Gemini Enterprise 支援下列自行代管的資料來源模式:

地端部署或多雲端:部署在資料中心或其他雲端服務供應商 (例如 Amazon Web Services EC2 或 EKS,或是 Microsoft Azure 虛擬機器) 的資料來源,使用混合式網路連線。

Google Kubernetes Engine:代管於 GKE 叢集中的資料來源。

Google Cloud Compute Engine:部署在 Google Compute Engine VM 上的資料來源。

搭配自架主機服務使用 Private Service Connect

Private Service Connect 是一項 Google Cloud 網路功能,可讓消費者從虛擬私有雲網路私下存取代管服務。這項功能會在服務消費者和服務供應商之間建立明確的安全連線,因此不需要虛擬私有雲對等互連、複雜的路由或公開 IP 位址。

您可以使用下列項目設定 Gemini Enterprise Private Service Connect 部署作業:

Gemini Enterprise 做為服務消費者

您的網路,包含參照地端部署、多雲端或 Google Cloud 運算資源的負載平衡器,做為服務供應商

如要瞭解如何使用 Private Service Connect 將自架服務連線至 Gemini Enterprise,請參閱下列章節。

虛擬私有雲網路和子網路設定

請注意以下幾點:

Proxy 分配是在 VPC 層級,而非負載平衡器層級。您必須在使用 Envoy 型負載平衡器的虛擬網路 (VPC) 的每個地區,建立一個僅限 Proxy 的子網路。如果您在同一個地區和同一個虛擬私有雲網路中部署多個負載平衡器,這些負載平衡器會共用同一個僅限 Proxy 的負載平衡子網路。

健康狀態檢查探測器來自位於區域內僅限 Proxy 子網路的 Envoy Proxy。如要讓健康狀態檢查探測正常運作,您必須在外部環境中建立防火牆規則,允許來自僅限 Proxy 子網路的流量傳送至外部後端。

僅限 Proxy 的子網路是目標子網路,用於跨雲端資料庫。 請確認 Cloud Router 會通告這個子網路。詳情請參閱「通告特定的虛擬私有雲子網路」。

Proxy 專用子網路必須位於地端或跨雲端防火牆的許可清單中。

無論虛擬私有雲網路是自動模式還是自訂,都必須建立僅限 Proxy 的子網路。僅限 Proxy 的子網路必須提供 64 個以上的 IP 位址。對應的前置字串長度為 /26 以下。建議的子網路大小為 /23 (512 個僅限 Proxy 的位址)。

Private Service Connect NAT 子網路

來自用戶端 VPC 網路的封包會使用來源 NAT (SNAT) 進行轉譯,因此原始來源 IP 位址會轉換為供應商 VPC 網路中 NAT 子網路的來源 IP 位址。NAT 子網路的 Private Service Connect 無法代管工作負載。

Private Service Connect NAT 的最小子網路大小為 /29。 您可以隨時在服務附件中新增其他 NAT 子網路,不會中斷流量。

您可以使用預先定義的資訊主頁,或 Private Service Connect NAT 用量的 Google Cloud 指標,監控已發布的服務。

負載平衡器設定

服務生產者會將應用程式或服務放在Google Cloud 內部負載平衡器後方。建議您使用內部 TCP Proxy 負載平衡器。如果使用 Google Kubernetes Engine,則可使用內部直通式網路負載平衡器。

由於 Gemini Enterprise並非在所有地區都適用,因此建立內部負載平衡器轉送規則時,必須啟用全域存取權。如果未啟用全域存取權,Gemini Enterprise (服務消費者) 的端點建立作業可能會失敗。建立 Private Service Connect 服務連結前,請務必啟用全域存取權。如要進一步瞭解內部負載平衡器的用戶端存取權,請參閱「用戶端存取權」。

服務連結設定

如要使用 Private Service Connect 發布服務,服務供應商需要建立服務連結。服務用戶 (例如 Gemini Enterprise) 可透過這個附件連線至生產者服務。如要瞭解如何發布服務及建立服務連結,請參閱「發布服務」。

服務生產者有兩種主要選項可控管消費者連線,並使用下列連線偏好設定進行管理:

自動接受所有連線:允許任何消費者連線,無須明確核准。

接受所選專案的連線 (明確核准):您必須手動核准每個要求連線的專案。使用這個選項,您可以選擇接受或拒絕專案。

如果您使用明確專案核准,則必須執行下列操作,才能與服務連結建立連線:

建立資料儲存庫 (例如 Jira Data Center 資料儲存庫)。

在 Google Cloud控制台的「Private Service Connect」(私人服務連線) 頁面中,接受 Gemini Enterprise 租戶專案傳送給新資料儲存庫的待處理連線。您可以透過專案 ID 識別租戶專案,專案 ID 結尾為

-tp。詳情請參閱「管理已發布服務的存取要求」。在 Google Cloud 控制台的「Gemini Enterprise」頁面中,按一下「資料儲存庫」下方新資料儲存庫的名稱,即可查看狀態。資料儲存庫狀態會顯示在「Data」(資料) 頁面。

您必須先建立資料存放區,才能查看 Gemini Enterprise 用戶端專案 ID。在 Private Service Connect 中接受專案連線之前,資料儲存庫狀態會維持「建立中」。

建立服務連結時,請勿選取Proxy 通訊協定,除非自架式服務支援該通訊協定。否則會導致 SSL/TLS 錯誤。如要取消選取 Proxy 通訊協定,請編輯服務連結。

防火牆設定

設定輸入防火牆規則,允許 Private Service Connect NAT 子網路與生產者服務負載平衡器中的後端 VM 之間的流量。如果您使用混合式或網際網路 NEG 做為後端,則不需要防火牆規則。

後續步驟

如要進一步瞭解 Gemini Enterprise 如何與 Private Service Connect 整合,請參閱 Google Developer Codelabs 的下列程式碼研究室:

如要進一步瞭解如何在 Google Kubernetes Engine 上跨 VPC 網路使用內部負載平衡器,請參閱「建立跨 VPC 網路的內部負載平衡器」。