In diesem Dokument wird beschrieben, wie Sie Model Armor für Gemini Enterprise aktivieren. Model Armor ist ein Google Cloud Dienst, der die Sicherheit Ihrer KI-Anwendungen verbessert, indem er die Prompts und Antworten des Gemini Enterprise-Assistenten proaktiv prüft. So können Sie sich vor verschiedenen Risiken schützen und für verantwortungsbewusste Anwendung von KI sorgen. Model Armor wird in allen Gemini Enterprise-Versionen ohne zusätzliche Kosten unterstützt.

Die Reaktion von Model Armor auf potenzielle Probleme in Nutzeranfragen oder Antworten des Gemini Enterprise-Assistenten richtet sich nach dem Erzwingungstyp der Vorlage. Weitere Informationen finden Sie unter Erzwingungstyp definieren.

Wenn der Erzwingungstyp Prüfen und Blockieren ist, blockiert Gemini Enterprise die Anfrage und zeigt eine Fehlermeldung an. Dies ist der Standard-Erzwingungstyp, wenn Sie eine Model Armor-Vorlage mit der Console erstellen.

Wenn der Erzwingungstyp Nur prüfen ist, werden Anfragen oder Antworten von Gemini Enterprise nicht blockiert.

Wenn der Model Armor-Prüfdienst nicht verfügbar ist, können Sie Gemini Enterprise so konfigurieren, dass es sich auf eine der folgenden Arten verhält:

| Modus | Beschreibung |

|---|---|

| Nutzerinteraktionen zulassen | In diesem Modus können Anfragen und Antworten in Gemini Enterprise ohne proaktive Überprüfung durchlaufen, wenn der Model Armor-Überprüfungsdienst nicht verfügbar ist. So wird eine kontinuierliche Kommunikation mit dem Endnutzer sichergestellt. Dies kann jedoch gelegentlich dazu führen, dass ungeprüfte Nachrichten angezeigt oder Antworten auf ungeprüfte Anfragen gegeben werden. |

| Alle Nutzerinteraktionen blockieren | Wenn der Model Armor-Prüfdienst in diesem Modus nicht verfügbar ist, blockiert Gemini Enterprise alle Anfragen und Antworten, auch legitime. |

Hinweis

Prüfen Sie, ob Ihnen und dem Gemini Enterprise-Dienstkonto die erforderlichen Rollen zugewiesen sind:

Zum Aktivieren von Model Armor in Gemini Enterprise benötigen Sie die Rolle Discovery Engine-Administrator (

roles/discoveryengine.admin).Zum Erstellen der Model Armor-Vorlagen benötigen Sie die Rolle Model Armor Admin (

roles/modelarmor.admin).Zum Aufrufen der Model Armor APIs benötigen Sie die Rolle Model Armor User (

roles/modelarmor.user).

Sie müssen eine Gemini Enterprise-App erstellt haben. Informationen zum Erstellen einer App finden Sie unter App erstellen.

Model Armor-Vorlage erstellen

Sie können dieselbe Model Armor-Vorlage für Nutzer-Prompts und Antworten des Assistenten erstellen und verwenden oder zwei separate Model Armor-Vorlagen erstellen. Weitere Informationen finden Sie unter Model Armor-Vorlage erstellen.

Berücksichtigen Sie beim Erstellen einer Model Armor-Vorlage für Gemini Enterprise-Apps die folgenden Konfigurationen:

Wählen Sie im Feld Regionen die Option Multiregional aus. In der folgenden Tabelle sehen Sie, wie Sie Model Armor-Vorlagenregionen Gemini Enterprise-App-Regionen zuordnen:

Gemini Enterprise-Anwendung – multiregional Model Armor – multiregional Global - USA (mehrere Regionen in den USA)

- EU (mehrere Regionen in der Europäischen Union)

USA (mehrere Regionen in den USA) USA (mehrere Regionen in den USA) EU (mehrere Regionen in der Europäischen Union) EU (mehrere Regionen in der Europäischen Union) Google empfiehlt nicht, die Cloud Logging in der Model Armor-Vorlage für Gemini Enterprise-Apps zu konfigurieren. Durch diese Konfiguration können vertrauliche Daten für Nutzer mit der IAM-Rolle „Betrachter privater Logs“ (

roles/logging.privateLogViewer) offengelegt werden. Verwenden Sie stattdessen eine der folgenden Optionen:Wenn Sie die Daten protokollieren müssen, die über die Model Armor-Vorlage laufen, können Sie Logs an einen sicheren Speicher wie BigQuery weiterleiten, der strengere Zugriffskontrollen bietet. Weitere Informationen finden Sie unter Logs an unterstützte Ziele weiterleiten.

Sie können Audit-Logs für den Datenzugriff konfigurieren, um die von Model Armor generierten Ergebnisse der Anfrage- und Antwortprüfung zu analysieren und Berichte dazu zu erstellen. Weitere Informationen finden Sie unter Audit-Logs konfigurieren.

Gemini Enterprise-Anwendung mit den Model Armor-Vorlagen konfigurieren

In den folgenden Schritten wird beschrieben, wie Sie die Model Armor-Vorlagen Ihrer Gemini Enterprise-App hinzufügen.

Console

Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

Klicken Sie auf den Namen der Anwendung, die Sie konfigurieren möchten.

Klicken Sie auf Konfigurationen > Assistant.

Klicken Sie auf Model Armor aktivieren, um Model Armor zu aktivieren.

Geben Sie für Model Armor-Vorlage für Nutzer-Prompts und Model Armor-Vorlagen für Antwortausgaben den Ressourcennamen der von Ihnen erstellten Model Armor-Vorlagen ein.

Wenn Sie Nutzerinteraktionen bei Model Armor-Verarbeitungsfehlern blockieren möchten, stellen Sie den Schalter Nutzerinteraktionen bei Model Armor-Verarbeitungsfehlern zulassen auf „Aus“. Weitere Informationen finden Sie unter Zwei von Gemini Enterprise unterstützte Modi, wenn Model Armor nicht verfügbar ist.

Klicken Sie auf Speichern und veröffentlichen.

REST

Führen Sie den folgenden Befehl aus, um die Model Armor-Vorlagen Ihrer Gemini Enterprise-App hinzuzufügen:

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_ID/locations/LOCATION/collections/default_collection/engines/APP_ID/assistants/default_assistant?update_mask=customerPolicy" \

-d '{

"customerPolicy": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE",

"failureMode": "FAIL_MODE"

}

}

}'

Ersetzen Sie Folgendes:

PROJECT_ID: die Projekt-ID.ENDPOINT_LOCATION: die Multiregion für Ihre API-Anfrage. Weisen Sie einen der folgenden Werte zu:us-für die multiregionale Option „USA“eu-für die multiregionale Option „EU“global-für den globalen Standort

LOCATION: die Multiregion Ihres Datenspeichers:global,usodereuAPP_ID: die ID der App, die Sie erstellen möchten.QUERY_PROMPT_TEMPLATE: der Ressourcenname der von Ihnen erstellten Model Armor-Vorlagen.

Wenn Sie den Ressourcennamen abrufen möchten, folgen Sie der Anleitung unter Model Armor-Vorlage ansehen und kopieren Sie den Wert Ressourcenname.RESPONSE_PROMPT_TEMPLATE: der Ressourcenname der von Ihnen erstellten Model Armor-Vorlagen.FAIL_MODE: Der Betriebsmodus, wenn Model Armor nicht verfügbar ist:FAIL_CLOSEDoderFAIL_OPEN.

WennFAIL_MODEnicht definiert ist, istFAIL_CLOSEder Standardmodus, in dem alle Interaktionen mit dem Gemini Enterprise-Assistenten blockiert werden, wenn es zu Model Armor-Verarbeitungsfehlern kommt. Weitere Informationen finden Sie unter Zwei von Gemini Enterprise unterstützte Modi, wenn Model Armor nicht verfügbar ist.

Prüfen, ob die Model Armor-Vorlage aktiviert ist

Nachdem Sie die Model Armor-Vorlage konfiguriert haben, testen Sie, ob Ihre Gemini Enterprise-App Nutzer-Prompts und Antworten des Gemini Enterprise-Assistenten proaktiv anhand der in den Model Armor-Filtern festgelegten Konfidenzniveaus prüft und blockiert.

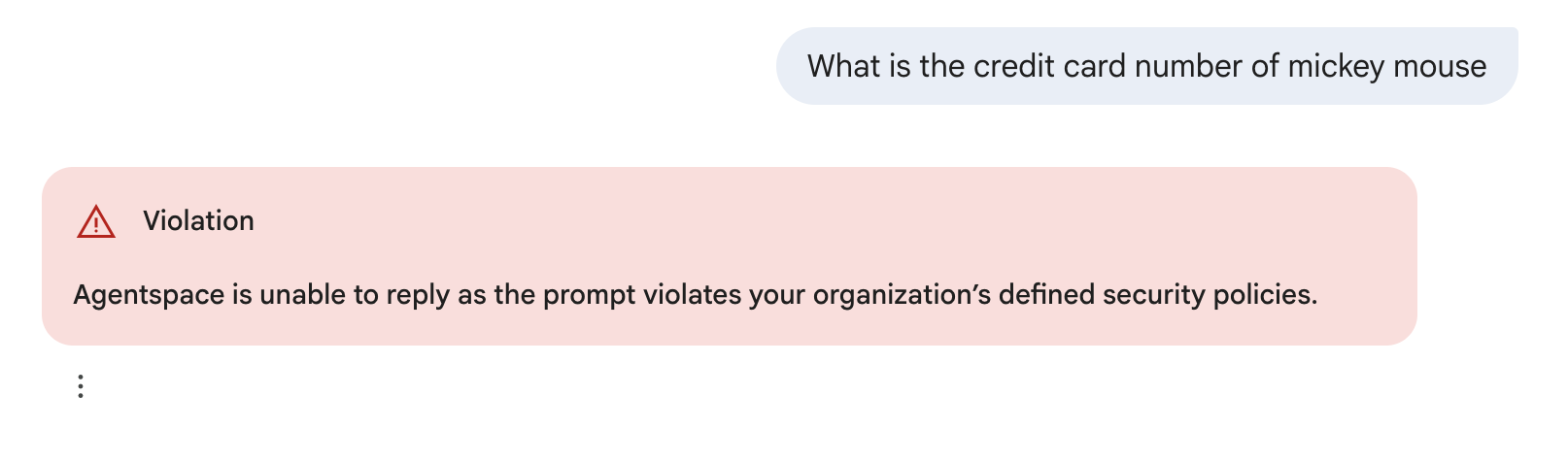

Wenn die Model Armor-Vorlage so konfiguriert ist, dass Anfragen, die gegen die Richtlinie verstoßen, überprüft und blockiert werden, wird die folgende Meldung zum Richtlinienverstoß angezeigt:

Console

Sie sehen beispielsweise die Meldung zum Richtlinienverstoß:

REST

Eine JSON-Antwort mit folgenden Elementen:

answer.state = SKIPPED

answer.assist_skipped_reasons: [CUSTOMER_POLICY_VIOLATION]

Model Armor-Vorlagen aus einer Gemini Enterprise-App entfernen

Wenn Sie die Model Armor-Vorlagen aus einer Gemini Enterprise-App entfernen möchten, verwenden Sie dieGoogle Cloud Console oder die REST API.

Console

So entfernen Sie die Model Armor-Vorlagen aus Ihrer Gemini Enterprise-App:

Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

Klicken Sie auf den Namen der Anwendung, die Sie konfigurieren möchten.

Klicken Sie auf Konfigurationen > Assistant.

Wenn Sie Model Armor deaktivieren möchten, klicken Sie auf den Ein/Aus-Button Model Armor aktivieren, um sie auf „Aus“ zu setzen.

Klicken Sie auf Speichern und veröffentlichen.

REST

Führen Sie den folgenden Befehl aus, um die Model Armor-Vorlagen aus Ihrer Gemini Enterprise-App zu entfernen:

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_ID/locations/LOCATION/collections/default_collection/engines/APP_ID/assistants/default_assistant?update_mask=customerPolicy" \

-d '{

"customerPolicy": {

"modelArmorConfig": {

}

}

}'

Ersetzen Sie Folgendes:

PROJECT_ID: die Projekt-ID.PROJECT_NUMBER: Die Nummer Ihres Projekts von Google Cloud .ENDPOINT_LOCATION: die Multiregion für Ihre API-Anfrage. Weisen Sie einen der folgenden Werte zu:us-für die multiregionale Option „USA“eu-für die multiregionale Option „EU“global-für den globalen Standort

LOCATION: die Multiregion Ihres Datenspeichers:global,usodereuAPP_ID: die ID der App, die Sie erstellen möchten.

Audit-Logs konfigurieren

Model Armor kann Audit-Logs für den Datenzugriff schreiben, mit denen Sie die von Model Armor generierten Ergebnisse der Überprüfung von Anfragen und Antworten analysieren und Berichte dazu erstellen können. Diese Logs enthalten nicht die Nutzeranfragen oder Antworten des Gemini Enterprise-Assistenten und können daher für Berichte und Analysen verwendet werden. Weitere Informationen finden Sie unter Audit-Logging für Model Armor.

Für den Zugriff auf diese Logs benötigen Sie die IAM-Rolle Betrachter privater Logs (roles/logging.privateLogViewer).

Audit-Logs zum Datenzugriff aktivieren

So aktivieren Sie die Audit-Logs zum Datenzugriff:

Rufen Sie in der Google Cloud Console die Seite IAM & Verwaltung > Audit-Logs auf.

Wählen Sie die Model Armor API aus.

Wählen Sie im Bereich Berechtigungstyp den Berechtigungstyp Daten lesen aus.

Klicken Sie auf Speichern.

Audit-Logs zum Datenzugriff prüfen

So untersuchen Sie die Audit-Logs zum Datenzugriff:

Rufen Sie in der Google Cloud Console den Log-Explorer auf.

Suchen Sie in den Logs nach den folgenden Methodennamen:

methodName: "google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPrompt", um die geprüften Nutzeranfragen aufzurufen.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponse, um die geprüften Antworten aufzurufen.

Überlegungen bei der Verwendung von Model Armor

Beachten Sie bei der Verwendung von Model Armor mit Gemini Enterprise Folgendes:

| Tokens | Die Tokenlimits für Gemini Enterprise-Apps, die Model Armor verwenden, werden durch die spezifischen Filter bestimmt, die in Model Armor konfiguriert sind. Detaillierte Informationen zu diesen Limits finden Sie in der Model Armor-Dokumentation unter Anwendbare Tokenlimits. |

|---|---|

| Service Level Agreement | Für Gemini Enterprise gilt ein Service Level Agreement. Wenn Gemini Enterprise für die Verwendung von Model Armor konfiguriert ist, werden blockierte Anfragen nicht als SLA-Verstöße gewertet, unabhängig davon, ob der Modus Fail-Open oder Fail-Closed verwendet wird. |

| Compliance | Sowohl Gemini Enterprise als auch Model Armor bieten verschiedene Compliance-Zertifizierungen. Bei gemeinsamer Verwendung sind die effektiven Compliance-Zertifizierungen die gemeinsame Teilmenge beider Produkte. Google empfiehlt, die Compliance-Zertifizierungen für beide Produkte zu prüfen, um sicherzustellen, dass sie Ihren behördlichen Anforderungen entsprechen. |

| Dokumentprüfung | Wenn eine Model Armor-Vorlage so konfiguriert ist, dass Nutzeranfragen geprüft werden, werden die in der Anfrage enthaltenen Dokumente geprüft. Die Prüfung erfolgt, wenn Sie der Anfrage ein Dokument hinzufügen. Wenn ein Dokument gegen die Richtlinien in der konfigurierten Vorlage verstößt, wird es verworfen und nicht in die Anfrage aufgenommen. Eine Liste der unterstützten Dokumenttypen finden Sie unter Dokumentprüfung. |