VPC condiviso

Questa pagina fornisce una panoramica del VPC condiviso in Google Cloud. Un VPC condiviso consente a un'organizzazione di connettere risorse di più progetti a una rete Virtual Private Cloud (VPC) comune così che possano comunicare tra loro in modo sicuro ed efficiente utilizzando indirizzi IP interni di quella rete.

Quando utilizzi un VPC condiviso, designi un progetto come progetto host e colleghi uno o più progetti di servizio. Le reti VPC nel progetto host sono chiamate reti VPC condivise. Le risorse idonee dei progetti di servizio possono utilizzare subnet della rete VPC condiviso.

Un VPC condiviso consente agli amministratori dell'organizzazione di delegare le responsabilità amministrative, ad esempio la creazione e la gestione delle istanze, agli amministratori dei progetti di servizio mantenendo al contempo il controllo centralizzato sulle risorse di rete come subnet, route e firewall. Questo modello permette alle organizzazioni di:

- Implementare una best practice di sicurezza del privilegio minimo per l'amministrazione, l'auditing e controllo dell'accesso della rete. Gli amministratori del VPC condiviso possono delegare le attività di amministrazione della rete agli amministratori di rete e della sicurezza nella rete VPC condiviso senza consentire agli amministratori dei progetti di servizio di apportare modifiche che influiscono sulla rete. Gli amministratori dei progetti di servizio possono solo creare e gestire istanze che utilizzano la rete VPC condiviso. Per ulteriori dettagli, consulta la sezione Amministratori e IAM.

- Applica e impone criteri di controllo dell'accesso coerenti a livello di rete per più progetti di servizio nell'organizzazione, delegando le responsabilità amministrative. Ad esempio, gli amministratori dei progetti di servizio possono essere amministratori delle istanze di Compute nel proprio progetto, creando ed eliminando istanze che utilizzano subnet approvate nel progetto host VPC condiviso.

- Utilizza i progetti di servizio per separare i budget o i centri di costo interni. Per ulteriori dettagli, consulta la sezione Fatturazione.

Concetti

Organizzazioni, cartelle e progetti

Il VPC condiviso connette i progetti all'interno della stessa organizzazione. I progetti collegati possono trovarsi nella stessa cartella o in cartelle diverse, ma se si trovano in cartelle diverse, l'amministratore deve disporre dei diritti di amministratore VPC condiviso per entrambe le cartelle. Consulta la Google Cloud gerarchia delle risorse per maggiori informazioni su organizzazioni, cartelle e progetti.

I progetti host e di servizio partecipanti non possono appartenere a organizzazioni diverse. L'unica eccezione si verifica durante la migrazione dei progetti da un'organizzazione a un'altra. Durante la migrazione, i progetti di servizio possono trovarsi temporaneamente in un'organizzazione diversa da quella del progetto host. Per maggiori informazioni sulla migrazione dei progetti, consulta la sezione Migrazione dei progetti.

Un progetto che partecipa a un VPC condiviso è un progetto host o un progetto di servizio:

Un progetto host contiene una o più reti VPC condivise. Un amministratore del VPC condiviso deve prima abilitare un progetto come progetto host. Dopodiché, un amministratore della rete VPC condivisa può collegarvi uno o più progetti di servizio.

Un progetto di servizio è qualsiasi progetto che è stato collegato a un progetto host da un amministratore del VPC condiviso. Questo collegamento gli consente di partecipare al VPC condiviso. È una pratica comune avere più progetti di servizio gestiti e amministrati da reparti o team diversi dell'organizzazione.

Un progetto non può essere contemporaneamente un progetto host e un progetto di servizio. Pertanto, un progetto di servizio non può essere un progetto host per altri progetti di servizio.

Puoi creare e utilizzare più progetti host, ma ogni progetto di servizio può essere collegato a un solo progetto host. Per un'illustrazione, vedi l'esempio di più progetti host.

Puoi creare reti, subnet, intervalli di indirizzi secondari, regole firewall e altre risorse di rete nel progetto host. Il progetto host può quindi condividere subnet specifiche, inclusi intervalli secondari, con i progetti di servizio. I servizi in esecuzione in un progetto di servizio possono utilizzare il VPC condiviso per comunicare con le risorse eseguite negli altri progetti di servizio.

Per chiarezza, un progetto che non partecipa a un VPC condiviso è denominato progetto autonomo. Ciò sottolinea che non si tratta né di un progetto host né di un progetto di servizio.

Una rete VPC autonoma è una rete VPC non condivisa che esiste in un progetto autonomo o in un progetto di servizio.

Reti

Una rete VPC condivisa è una rete VPC definita in un progetto host e resa disponibile come rete condivisa a livello centrale per le risorse idonee nei progetti di servizio. Le reti VPC condiviso possono essere in modalità automatica o personalizzata, ma le reti legacy non sono supportate.

Quando un progetto host è abilitato, hai due opzioni per la condivisione delle reti:

- Puoi condividere tutte le subnet del progetto host. Se selezioni questa opzione, verranno condivise anche le nuove subnet create nel progetto host, incluse le subnet nelle nuove reti.

- Puoi specificare le singole subnet da condividere. Se condividi le subnet singolarmente, vengono condivise solo quelle, a meno che tu non modifichi manualmente l'elenco.

I progetti host e di servizio sono collegati da allegati a livello di progetto. Le subnet delle reti VPC condiviso nel progetto host sono accessibili agli amministratori dei progetti di servizio come descritto nella sezione successiva, Amministratori e IAM.

Vincoli dei criteri dell'organizzazione

I criteri dell'organizzazione e le autorizzazioni IAM funzionano insieme per fornire diversi livelli di controllo dell'accesso dell'accesso. Le policy dell'organizzazione ti consentono di impostare i controlli a livello di organizzazione, cartella o progetto.

Se sei un amministratore delle policy dell'organizzazione, puoi specificare i seguenti vincoli VPC condiviso in una policy dell'organizzazione:

Puoi limitare l'insieme di progetti host a cui possono essere collegati un progetto non host o progetti non host in una cartella o un'organizzazione. Il vincolo si applica quando un amministratore VPC condiviso collega un progetto di servizio a un progetto host. Il vincolo non influisce sugli allegati esistenti. Gli allegati esistenti rimangono intatti anche se un criterio nega quelli nuovi. Per ulteriori informazioni, consulta il vincolo

constraints/compute.restrictSharedVpcHostProjects.Puoi specificare le subnet VPC condiviso a cui un progetto di servizio può accedere a livello di progetto, cartella o organizzazione. Il vincolo si applica quando crei nuove risorse nelle subnet specificate e non influisce sulle risorse esistenti. Le risorse esistenti continuano a funzionare normalmente nelle relative subnet anche se un criterio impedisce l'aggiunta di nuove risorse. Per ulteriori informazioni, consulta il vincolo

constraints/compute.restrictSharedVpcSubnetworks.

Amministratori e IAM

Il VPC condiviso utilizza i ruoli Identity and Access Management (IAM) per l'amministrazione delegata. I seguenti ruoli possono essere concessi alle entità IAM, come utenti, gruppi Google, domini Google o service account. Google Cloud Se devi contattare uno di questi amministratori, puoi cercarlo nelle norme IAM della tua organizzazione o del tuo progetto. Se non disponi delle autorizzazioni richieste, devi contattare un amministratore di rete o di progetto della tua organizzazione.

Ruoli amministrativi richiesti

| Amministratore (ruolo IAM) | Finalità |

|---|---|

Amministratore dell'organizzazione (resourcemanager.organizationAdmin)

• Entità IAM nell'organizzazione |

Gli amministratori dell'organizzazione dispongono del ruolo

resourcemanager.organizationAdmin per la tua organizzazione.

Nominano gli amministratori della rete VPC condivisa concedendo loro i ruoli di creazione ed eliminazione dei progetti appropriati e il ruolo Amministratore della rete VPC condivisa per l'organizzazione. Questi amministratori possono definire criteri a livello di organizzazione, ma azioni specifiche a livello di cartella e progetto richiedono ruoli aggiuntivi per cartelle e progetti. |

| Amministratore del VPC condiviso ( compute.xpnAdmin e resourcemanager.projectIamAdmin)

• Entità IAM nell'organizzazione o • Entità IAM in una cartella |

Gli amministratori del VPC condiviso dispongono dei ruoli

Amministratore del VPC condiviso di Compute (compute.xpnAdmin)

e

Amministratore IAM progetto

(resourcemanager.projectIamAdmin) per

l'organizzazione o una o più cartelle. Svolgono varie attività

necessarie per

configurare il VPC condiviso,

come l'attivazione dei progetti host, il collegamento dei progetti di servizio

ai progetti host e la delega dell'accesso ad alcune o a tutte le

subnet nelle reti VPC condiviso agli amministratori dei progetti di servizio. Un amministratore VPC condiviso per un determinato progetto host in genere è anche il proprietario del progetto. Un utente a cui è stato assegnato il ruolo di amministratore VPC condiviso Compute per l'organizzazione dispone di questo ruolo per tutte le cartelle dell'organizzazione. Un utente a cui è stato assegnato il ruolo per una cartella ha quel ruolo per la cartella specificata e per tutte le cartelle nidificate al suo interno. Un amministratore della rete VPC condivisa può collegare progetti in due cartelle diverse solo se dispone del ruolo per entrambe le cartelle. |

| Amministratore progetto di servizio ( compute.networkUser)

• Entità IAM nell'organizzazione oppure • Entità IAM in un progetto host oppure • Entità IAM in alcune subnet del progetto host |

Un amministratore VPC condiviso definisce un amministratore del progetto di servizio concedendo a un'entità IAM il ruolo

Network User (compute.networkUser) per l'intero progetto host o per subnet selezionate delle sue reti VPC condivise. Gli amministratori dei progetti di servizio mantengono anche la proprietà e il controllo delle risorse definite nei progetti di servizio, pertanto devono disporre del ruolo

Amministratore istanze (compute.instanceAdmin) per i progetti di servizio corrispondenti. Potrebbero avere ruoli IAM aggiuntivi per i progetti di servizio, ad esempio proprietario del progetto.

|

Amministratori progetti di servizio

Quando definisce ogni amministratore del progetto di servizio, un amministratore VPC condiviso può concedere l'autorizzazione a utilizzare l'intero progetto host o solo alcune subnet:

Autorizzazioni a livello di progetto: un amministratore del progetto di servizio può essere definito in modo da disporre dell'autorizzazione per utilizzare tutte le subnet nel progetto host se l'amministratore del VPC condiviso concede il ruolo

compute.networkUserper l'intero progetto host all'amministratore del progetto di servizio. Il risultato è che l'amministratore del progetto di servizio ha l'autorizzazione per utilizzare tutte le subnet in tutte le reti VPC del progetto host, incluse le subnet e le reti VPC aggiunte al progetto host in futuro.Autorizzazioni a livello di subnet: in alternativa, a un amministratore del progetto di servizio può essere concesso un insieme più restrittivo di autorizzazioni per utilizzare solo alcune subnet se l'amministratore VPC condiviso concede il ruolo

compute.networkUserper le subnet selezionate all'amministratore del progetto di servizio. Un amministratore del progetto di servizio che dispone solo di autorizzazioni a livello di subnet può utilizzare solo queste subnet. Dopo che al progetto host sono state aggiunte nuove reti VPC condiviso o nuove subnet, un amministratore VPC condiviso deve esaminare i binding delle autorizzazioni per il ruolocompute.networkUserper assicurarsi che le autorizzazioni a livello di subnet per tutti gli amministratori del progetto di servizio corrispondano alla configurazione prevista.

Amministratori di rete e della sicurezza

Gli amministratori del VPC condiviso hanno il controllo completo delle risorse nel progetto host, inclusa l'amministrazione della rete VPC condivisa. Se vuoi, possono delegare determinate attività amministrative di rete ad altre entità IAM:

| Amministratore | Finalità |

|---|---|

| Amministratore di rete

• Entità IAM nel progetto host oppure • Entità IAM nell'organizzazione |

L'amministratore del VPC condiviso definisce un amministratore di rete concedendo a un principal IAM il ruolo

Network Admin (compute.networkAdmin) al progetto host. Gli amministratori di rete hanno il controllo completo di tutte le risorse di rete, ad eccezione delle regole firewall e dei certificati SSL.

|

| Amministratore sicurezza

• Entità IAM nel progetto host oppure • Entità IAM nell'organizzazione |

Un amministratore del VPC condiviso può definire un Amministratore sicurezza concedendo a un principal IAM il ruolo

Amministratore della sicurezza (compute.securityAdmin) al progetto host. Gli amministratori della sicurezza gestiscono le regole firewall e i certificati SSL.

|

Specifiche

Quote e limiti

I progetti host VPC condiviso sono soggetti alle quote VPC per progetto standard. Le reti VPC condiviso sono soggette ai limiti per rete e ai limiti per istanza per le reti VPC. Inoltre, le relazioni tra i progetti host e di servizio sono regolate da limiti specifici per il VPC condiviso.

Fatturazione

La fatturazione delle risorse che partecipano a una rete VPC condiviso viene attribuita al progetto di servizio in cui si trova la risorsa, anche se la risorsa utilizza la rete VPC condiviso nel progetto host.

- Le tariffe e le regole utilizzate per calcolare gli importi di fatturazione per le risorse nei progetti di servizio che utilizzano una rete VPC condiviso sono le stesse di quelle se le risorse si trovassero nel progetto host stesso.

- La fatturazione del traffico in uscita generato da una risorsa viene attribuita al progetto in cui è definita la risorsa:

- Il traffico in uscita da un'istanza viene attribuito al progetto che contiene l'istanza. Ad esempio, se un'istanza viene creata in un progetto di servizio, ma utilizza una rete VPC condiviso, qualsiasi fatturazione per il traffico in uscita che genera viene attribuita al progetto di servizio. In questo modo, puoi utilizzare il VPC condiviso per organizzare le risorse in centri di costo per la tua organizzazione.

- I costi associati a un bilanciatore del carico vengono addebitati al progetto che contiene i componenti del bilanciatore del carico. Per maggiori dettagli sul bilanciamento del carico e sul VPC condiviso, consulta la sezione sul bilanciamento del carico.

- Il traffico in uscita verso le VPN viene attribuito al progetto contenente la risorsa gateway VPN. Ad esempio, se viene creato un gateway VPN nella rete VPC condiviso, questo è contenuto nel progetto host. Il traffico in uscita tramite il gateway VPN, indipendentemente dal progetto di servizio che avvia il trasferimento di dati in uscita, viene attribuito al progetto host.

- I costi per il traffico da una risorsa in un progetto di servizio VPC condiviso che viene trasferito tramite un collegamento VLAN vengono attribuiti al progetto proprietario del collegamento VLAN. Per saperne di più, consulta i prezzi di Cloud Interconnect.

Risorse

Risorse idonee

Puoi utilizzare la maggior parte dei prodotti e delle funzionalità nei progetti di servizio VPC condiviso. Google Cloud

Le seguenti limitazioni si applicano alle risorse idonee alla partecipazione a uno scenario VPC condiviso:

L'utilizzo di una rete VPC condiviso non è obbligatorio. Ad esempio, gli amministratori delle istanze possono creare istanze nel progetto di servizio che utilizzano una rete VPC in quel progetto. Le reti definite nei progetti di servizio non sono condivise.

Alcune risorse devono essere ricreate per poter utilizzare una rete VPC condiviso Quando un amministratore del VPC condiviso collega un progetto esistente a un progetto host, questo progetto diventa un progetto di servizio, ma le sue risorse esistenti non utilizzano automaticamente le risorse di rete condivise. Per utilizzare una rete VPC condiviso, un amministratore del progetto di servizio deve creare una risorsa idonea e configurarla per utilizzare una subnet di una reteVPC condivisosa. Ad esempio, non è possibile riconfigurare un'istanza esistente in un progetto di servizio per utilizzare una rete VPC condiviso, ma è possibile creare una nuova istanza per utilizzare le subnet disponibili in una rete VPC condiviso. Questa limitazione si applica alle zone private.

Indirizzi IP

Quando crei un'istanza in un progetto di servizio, le versioni IP che puoi configurare dipendono dalla configurazione della subnet del progetto host. Per saperne di più, vedi Crea un'istanza.

Le istanze nei progetti di servizio collegati a un progetto host che utilizza la stessa rete VPC condiviso possono comunicare internamente tra loro utilizzando i rispettivi indirizzi IPv4 interni o i rispettivi indirizzi IPv6 interni o esterni, in base alle regole firewall applicabili.

Gli amministratori del progetto di servizio possono assegnare uno dei seguenti tipi di indirizzo IP alle risorse di un progetto di servizio:

Indirizzi IPv4 e IPv6 temporanei:un indirizzo IP temporaneo può essere assegnato automaticamente a un'istanza in un progetto di servizio. Ad esempio, quando gli amministratori dei progetti di servizio creano istanze, selezionano la rete VPC condiviso e una subnet condivisa disponibile. Per le istanze con indirizzi IPv4, l'indirizzo IPv4 interno principale proviene dall'intervallo di indirizzi IP disponibili nell'intervallo di indirizzi IPv4 principale della subnet condivisa selezionata. Per le istanze con indirizzi IPv6, l'indirizzo IPv6 proviene dall'intervallo di indirizzi IP disponibili nell'intervallo di subnet IPv6 della subnet condivisa selezionata.

Gli indirizzi IPv4 temporanei possono anche essere assegnati automaticamente ai bilanciatori del carico interni. Per ulteriori informazioni, consulta creare un bilanciatore del carico di rete passthrough interno o creare un bilanciatore del carico delle applicazioni interno.

Indirizzi IPv4 e IPv6 interni statici: un indirizzo IPv4 o IPv6 interno statico può essere prenotato in un progetto di servizio. L'oggetto indirizzo IPv4 o IPv6 interno deve essere creato nello stesso progetto di servizio della risorsa che lo utilizza, anche se il valore dell'indirizzo IP proviene dagli indirizzi IP disponibili della subnet condivisa selezionata in una rete VPC condiviso. Per saperne di più, consulta Prenota indirizzi IP4 e IPv6 interni statici nella pagina "Provisioning di VPC condiviso".

Indirizzi IPv4 esterni statici:gli oggetti indirizzo IPv4 esterno definiti nel progetto host possono essere utilizzati dalle risorse nel progetto host o in qualsiasi progetto di servizio collegato. I progetti di servizio possono anche utilizzare i propri oggetti indirizzo IPv4 esterni. Ad esempio, un'istanza in un progetto di servizio può utilizzare un indirizzo IPv4 esterno regionale definito nel progetto di servizio o nel progetto host.

Indirizzi IPv6 esterni statici:un amministratore del progetto di servizio può anche scegliere di prenotare un indirizzo IPv6 esterno statico. L'oggetto indirizzo IPv6 esterno deve essere creato nello stesso progetto di servizio della risorsa che lo utilizza, anche se il valore dell'indirizzo IP proviene dagli indirizzi IPv6 disponibili della subnet condivisa selezionata in una rete VPC condiviso. Per saperne di più, consulta Prenota un indirizzo IPv6 esterno statico nella pagina Provisioning del VPC condiviso.

DNS interno

Le VM nello stesso progetto di servizio possono raggiungersi a vicenda utilizzando i nomi DNS interni creati automaticamente da Google Cloud . Questi nomi DNS utilizzano l'ID progetto del progetto di servizio in cui vengono create le VM, anche se i nomi puntano a indirizzi IP interni nel progetto host. Per una spiegazione completa, consulta Nomi DNS interni e VPC condiviso nella documentazione DNS interno.

Zone private di Cloud DNS

Puoi utilizzare le zone private Cloud DNS in una rete VPC condiviso. Puoi creare la zona privata nel progetto host e autorizzare l'accesso alla zona per la rete VPC condiviso oppure configurare la zona in un progetto di servizio utilizzando il binding tra progetti.

Bilanciamento del carico

VPC condiviso può essere utilizzato in combinazione con Cloud Load Balancing. Nella maggior parte dei casi, crei le istanze di backend in un progetto di servizio. In questo caso, tutti i componenti del bilanciatore del carico vengono creati in questo progetto. Sebbene sia possibile creare istanze di backend nel progetto host, una configurazione di questo tipo non è adatta ai deployment tipici di VPC condiviso, in quanto non separa le responsabilità di amministrazione della rete e di sviluppo dei servizi.

Utilizza i link nella tabella seguente per scoprire di più sulle architetture VPC condiviso supportate per ogni tipo di bilanciatore del carico.

Esempi e casi d'uso

Concetti di base

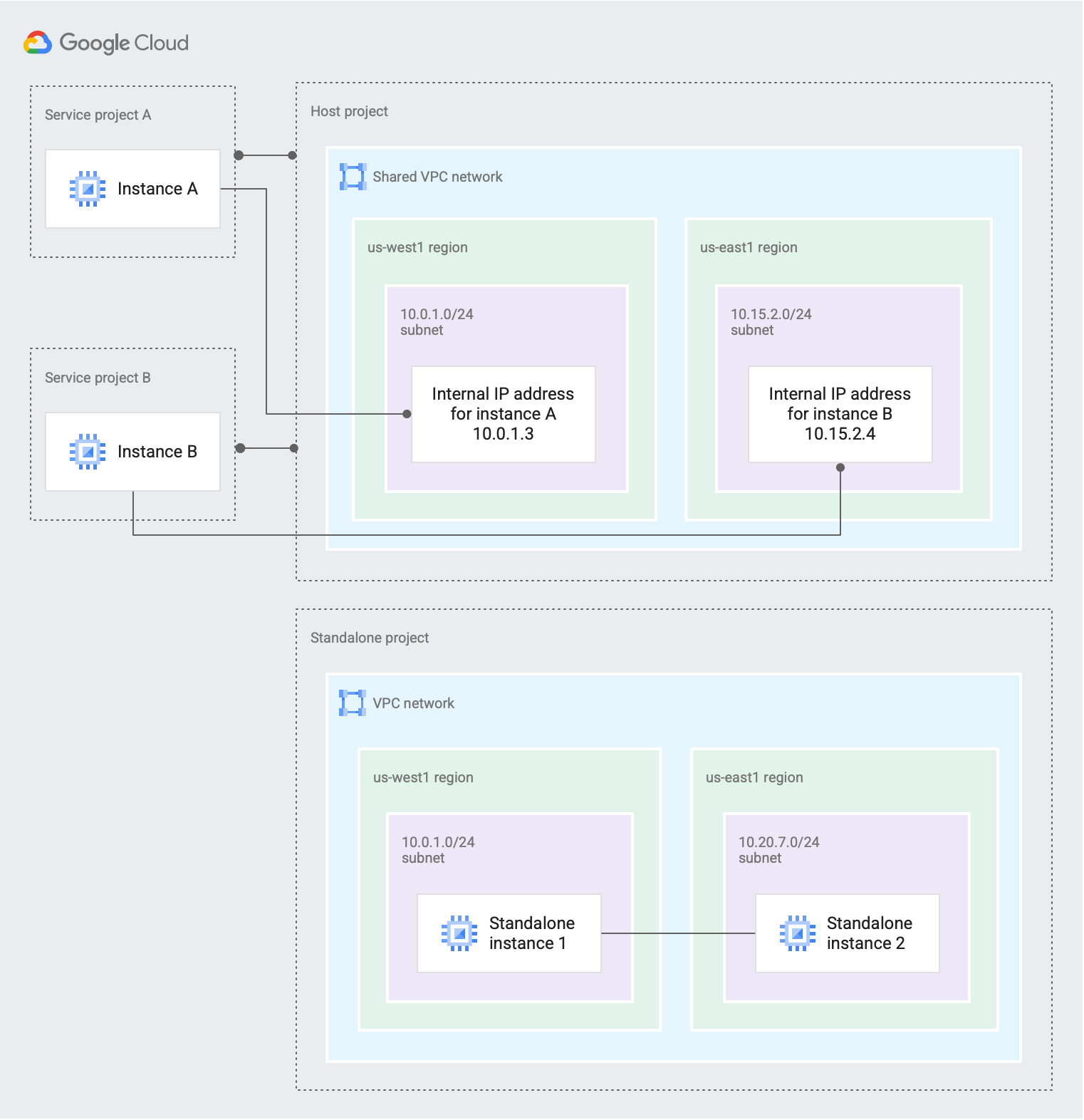

La figura 1 mostra uno scenario semplice di VPC condiviso:

Figura 1. Un progetto host con una rete VPC condivisa fornisce connettività interna per due progetti di servizio, mentre un progetto autonomo non utilizza il VPC condiviso (fai clic per ingrandire).

Un amministratore VPC condiviso per l'organizzazione ha creato un progetto host e vi ha collegato due progetti di servizio:

Gli amministratori dei progetti di servizio in

Service project Apossono essere configurati per accedere a tutte o ad alcune delle subnet nella rete VPC condiviso. Un amministratore del progetto di servizio con autorizzazioni almeno a livello di subnet per10.0.1.0/24 subnetha creatoInstance Ain una zona della regioneus-west1. Questa istanza riceve il suo indirizzo IP interno,10.0.1.3, dal blocco CIDR10.0.1.0/24.Gli amministratori dei progetti di servizio in

Service project Bpossono essere configurati per accedere a tutte o ad alcune delle subnet nella rete VPC condiviso. Un amministratore del progetto di servizio con autorizzazioni almeno a livello di subnet per10.15.2.0/24 subnetha creatoInstance Bin una zona della regioneus-east1. Questa istanza riceve il suo indirizzo IP interno,10.15.2.4, dal blocco CIDR10.15.2.0/24.

Il progetto autonomo non partecipa al VPC condiviso; non è un progetto host né un progetto di servizio. Le istanze autonome vengono create da entità IAM che dispongono almeno del ruolo

compute.InstanceAdminper il progetto.

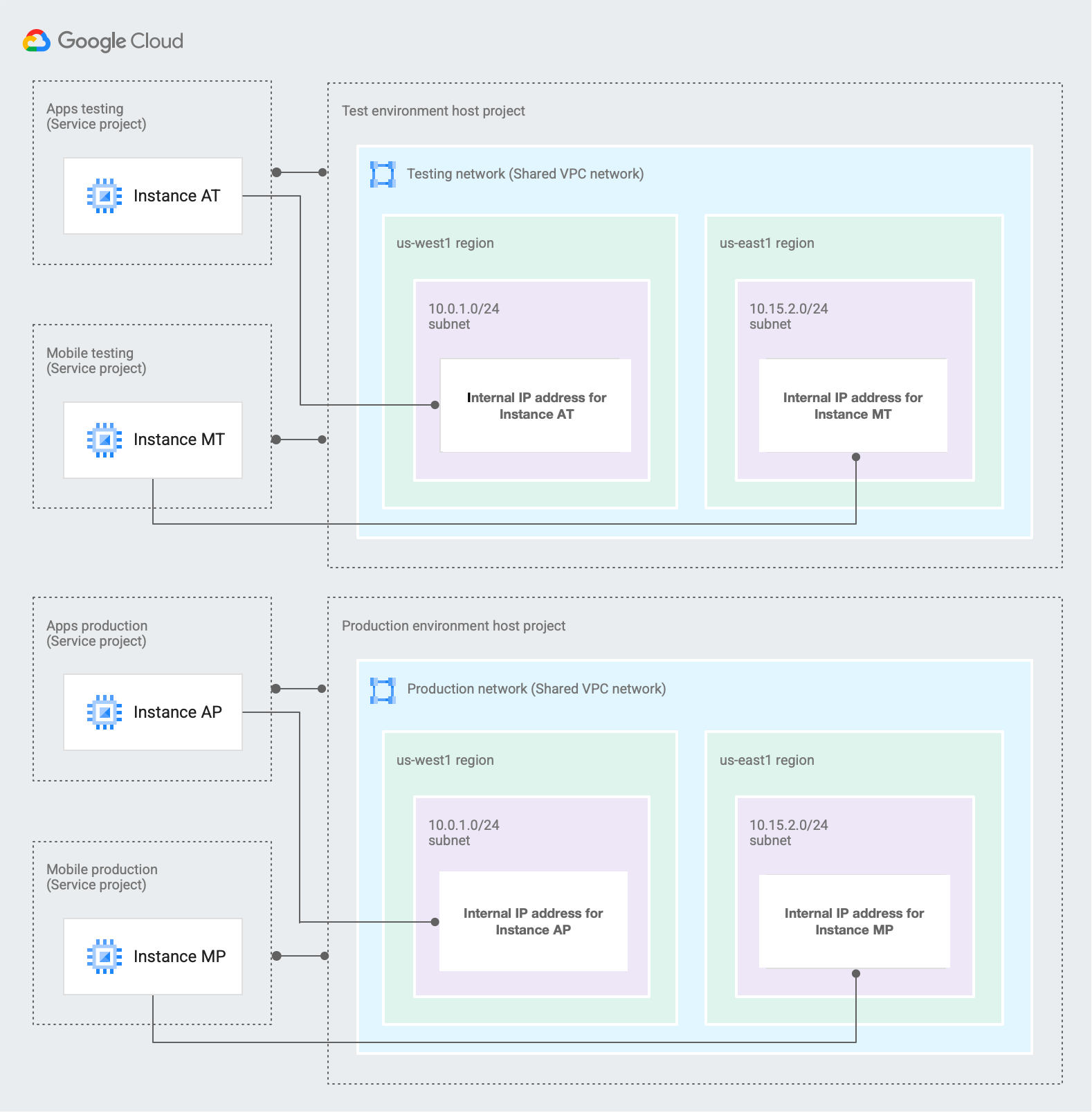

Più progetti host

La figura 2 mostra come è possibile utilizzare il VPC condiviso per creare ambienti di test e produzione separati. In questo caso, un'organizzazione ha deciso di utilizzare due progetti host separati, un ambiente di test e un ambiente di produzione.

Figura 2. Un progetto host dell'ambiente di test e un progetto host dell'ambiente di produzione utilizzano il VPC condiviso per creare ambienti di produzione e test distinti (fai clic per ingrandire).

Un amministratore del VPC condiviso per l'organizzazione ha creato due progetti host e ha collegato due progetti di servizio come segue:

I progetti di servizio

Apps testingeMobile testingsono collegati al progetto hostTest environment. Gli amministratori dei progetti di servizio in ogni progetto possono essere configurati per accedere a tutte o ad alcune delle subnet inTesting network.I progetti di servizio

Apps productioneMobile productionsono collegati al progetto hostProduction environment. Gli amministratori dei progetti di servizio in ogni progetto possono essere configurati per accedere a tutte o ad alcune delle subnet inProduction network.

Entrambi i progetti host hanno una rete VPC condiviso con subnet configurate per utilizzare gli stessi intervalli CIDR. Sia in

Testing networkche inProduction network, le due subnet sono:10.0.1.0/24 subnetnella regioneus-west110.15.2.0/24 subnetnella regioneus-east1

Prendi in considerazione

Instance ATnel progetto di servizioApps testingeInstance APnel progetto di servizioApps production:Gli amministratori dei progetti di servizio possono creare istanze come quelle fornite a condizione che dispongano almeno delle autorizzazioni a livello di subnet per

10.0.1.0/24 subnet.Tieni presente che entrambe le istanze utilizzano l'indirizzo IP

10.0.1.3. Questo è accettabile perché ogni istanza esiste in un progetto di servizio collegato a un progetto host univoco contenente la propria rete VPC condiviso. Le reti di test e di produzione sono state configurate intenzionalmente nello stesso modo.Le istanze che utilizzano

10.0.1.0/24 subnetdevono trovarsi in una zona della stessa regione della subnet, anche se la subnet e le istanze sono definite in progetti separati. Poiché10.0.1.0/24 subnetsi trova nella regioneus-west1, gli amministratori di progetto di servizio che creano istanze utilizzando quella subnet devono scegliere una zona nella stessa regione, ad esempious-west1-a.

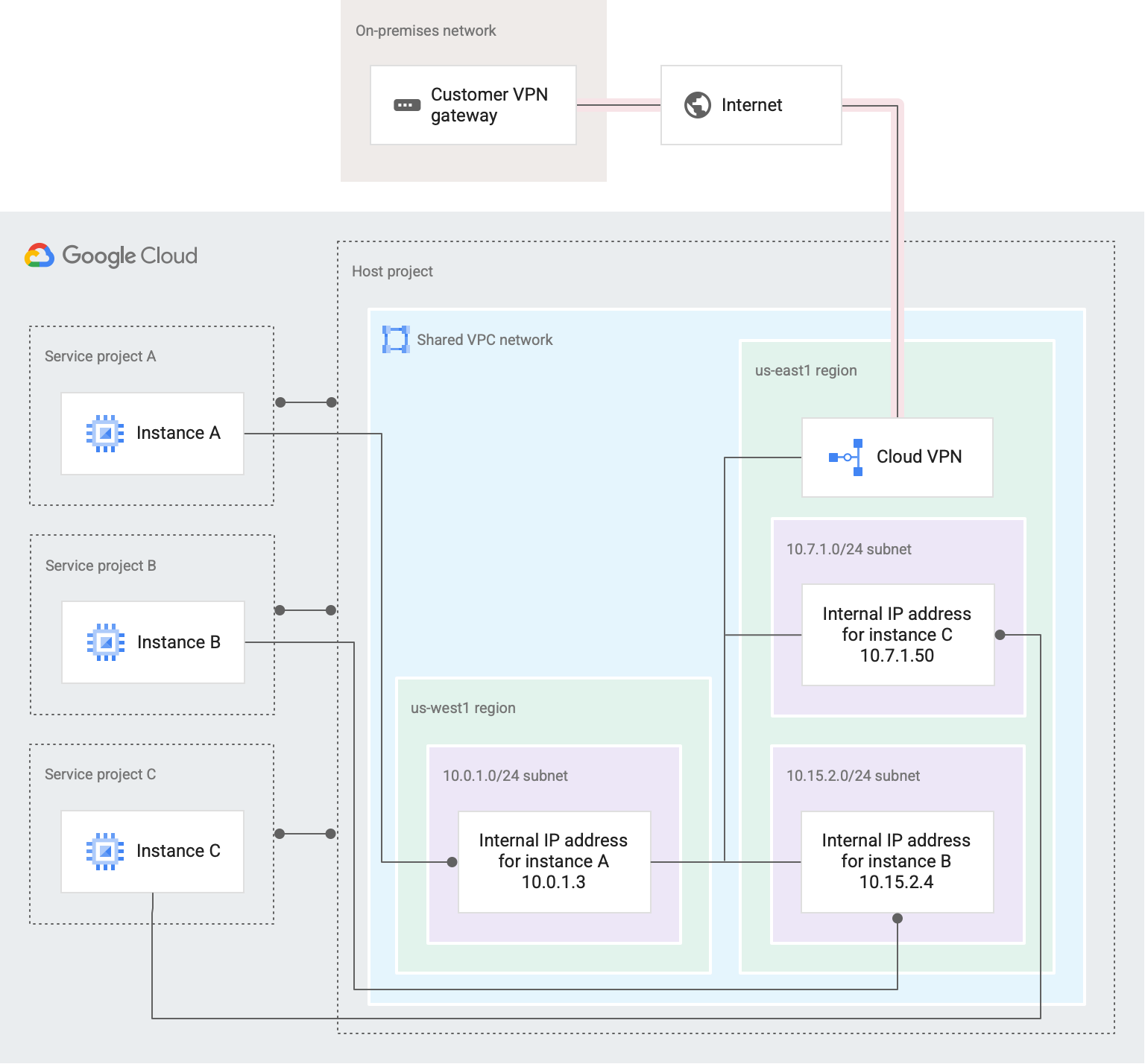

Scenario di cloud ibrido

La figura 3 mostra come è possibile utilizzare il VPC condiviso in un ambiente ibrido.

Figura 3. Una rete VPC condiviso è connessa a una rete on-premise e a tre progetti di servizio (fai clic per ingrandire).

Per questo esempio, un'organizzazione ha creato un singolo progetto host con una singola rete VPC condiviso. La rete VPC condivisa è connessa tramite Cloud VPN a una rete on-premise. Alcuni servizi e applicazioni sono ospitati in Google Cloud , mentre altri sono mantenuti on-premise:

Un amministratore del VPC condiviso ha attivato il progetto host e vi ha collegato tre progetti di servizio:

Service project A,Service project BeService project C.Team separati possono gestire ciascuno dei progetti di servizio. Le autorizzazioni IAM sono state configurate in modo che un amministratore del progetto di servizio per un progetto non disponga di autorizzazioni per gli altri progetti di servizio.

L'amministratore del VPC condiviso ha concesso autorizzazioni a livello di subnet o di progetto agli amministratori dei progetti di servizio necessari, in modo che possano creare istanze che utilizzano la rete VPC condivisa:

Un amministratore del progetto di servizio per

Service project Ache dispone di autorizzazioni a livello di subnet per10.0.1.0/24 subnetpuò creareInstance A. L'amministratore del progetto di servizio deve scegliere una zona nella regioneus-west1per l'istanza, perché è la regione che contiene10.0.1.0/24 subnet.Instance Ariceve il suo indirizzo IP,10.0.1.3, dall'intervallo di indirizzi IP liberi in10.0.1.0/24 subnet.Un amministratore del progetto di servizio per

Service project Bche dispone di autorizzazioni a livello di subnet per10.15.2.0/24 subnetpuò creareInstance Bal suo interno. L'amministratore del progetto di servizio deve scegliere una zona nella regioneus-east1per l'istanza, perché è la regione che contiene10.15.2.0/24 subnet.Instance Briceve il suo indirizzo IP,10.15.2.4, dall'intervallo di indirizzi IP liberi in10.15.2.0/24 subnet.Un amministratore del progetto di servizio per

Service project Cche dispone di autorizzazioni a livello di progetto per l'intero progetto host può creare istanze in qualsiasi subnet di qualsiasi rete VPC nel progetto host. Ad esempio, l'amministratore del progetto di servizio può creareInstance Cin10.7.1.0/24 subnet, scegliendo una zona nella regioneus-east1in modo che corrisponda alla regione della subnet.Instance Criceve il suo indirizzo IP,10.7.1.50, dall'intervallo di indirizzi IP liberi in10.7.1.0/24 Subnet.

Gli amministratori dei progetti di servizio di ogni progetto sono responsabili della creazione e della gestione delle risorse.

Un amministratore del VPC condiviso ha delegato le attività di amministrazione della rete ad altri principal IAM che sono amministratori di rete e sicurezza per la rete VPC condivisa.

Un amministratore di rete ha creato un gateway Cloud VPN e configurato un tunnel VPN tramite internet a un gateway on-premise. Cloud VPN scambia e riceve route con la sua controparte on-premise perché è stato configurato un router Cloud corrispondente nella stessa

us-east1regione .Se la modalità di routing dinamico del VPC è globale, il router Cloud applica le route apprese alla rete on-premise in tutte le subnet della rete VPC e condivide le route con tutte le subnet VPC con la sua controparte on-premise.

Gli amministratori della sicurezza creano e gestiscono le regole firewall nella rete VPC condiviso per controllare il traffico tra le istanze in Google Cloud e la rete on-premise.

In base alle regole firewall applicabili, le istanze nei progetti di servizio possono essere configurate per comunicare con servizi interni, come server di database o directory, che si trovano on-premise.

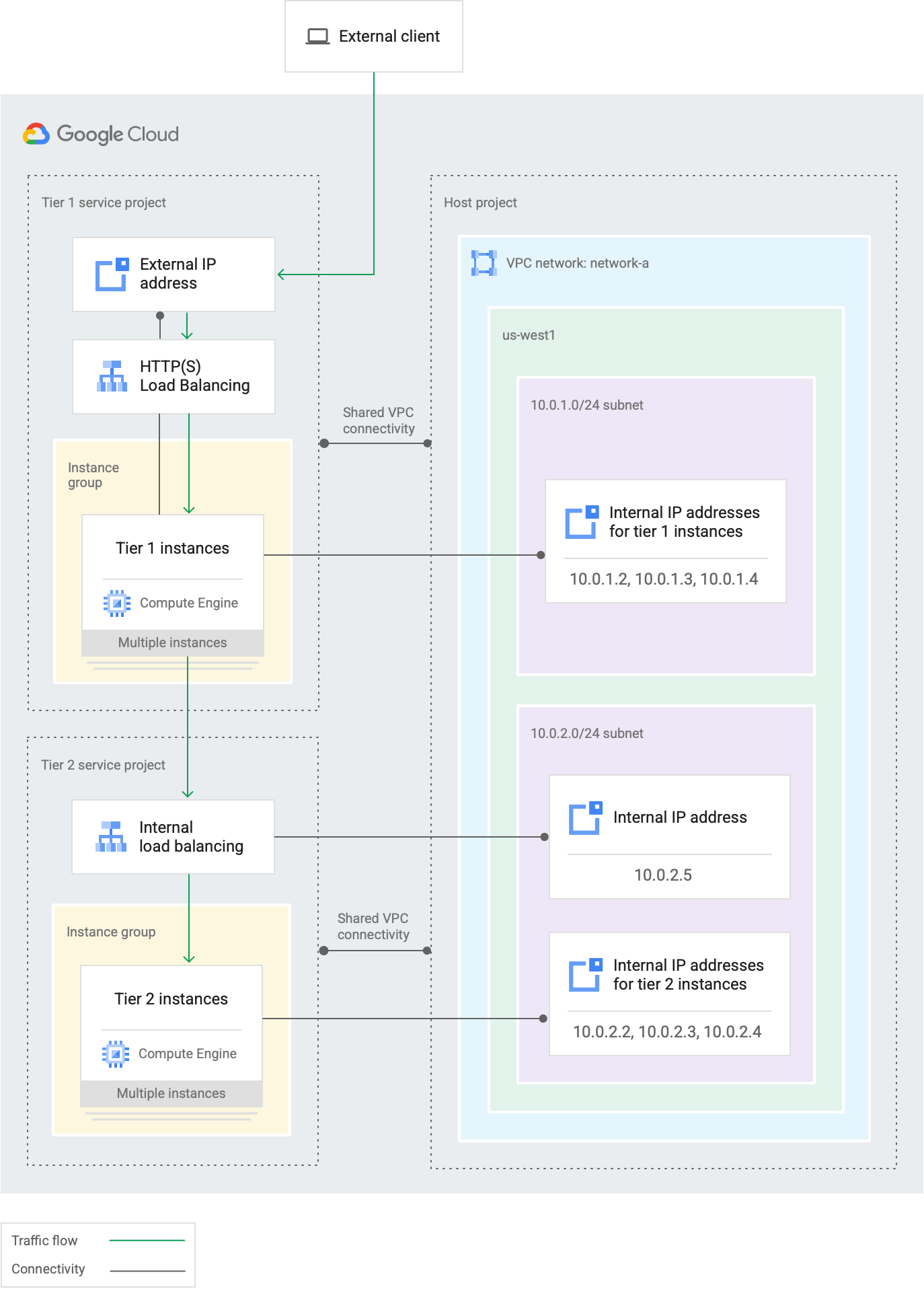

Servizio web a due livelli

La figura 4 mostra come è possibile utilizzare il VPC condiviso per delegare le responsabilità amministrative e mantenere il principio del privilegio minimo. In questo caso, un'organizzazione ha un servizio web suddiviso in due livelli e team diversi gestiscono ogni livello. Il livello 1 rappresenta il componente rivolto verso l'esterno, dietro un bilanciatore del carico HTTP(S). Il livello 2 rappresenta un servizio interno su cui si basa il livello 1 ed è bilanciato utilizzando un bilanciatore del carico TCP/UDP interno.

Immagine 4. In questo servizio web a due livelli, un componente rivolto all'esterno e un servizio interno sono connessi a una rete VPC condiviso comune e gestiti da team diversi (fai clic per ingrandire).

Il VPC condiviso consente di mappare ogni livello del servizio web a progetti diversi in modo che possano essere gestiti da team diversi condividendo una rete VPC comune:

Le risorse, come le istanze e i componenti del bilanciatore del carico, per ogni livello vengono inserite in singoli progetti di servizio gestiti da team diversi.

Ogni progetto di servizio del livello è stato collegato al progetto host da un amministratore del VPC condiviso. L'amministratore della rete VPC condivisa ha abilitato anche il progetto host.

Team separati possono gestire ogni livello del servizio web in quanto amministratori del progetto di servizio nel progetto di servizio appropriato.

Gli amministratori dei progetti di servizio di ogni progetto sono responsabili della creazione e della gestione delle risorse.

Controllo dell'accesso alla rete è delineato come segue:

Le entità IAM che lavorano solo sul livello 1 sono amministratori del progetto di servizio per

Tier 1 service projecte dispongono di autorizzazioni a livello di subnet solo per10.0.1.0/24 subnet. In questo esempio, un amministratore del progetto di servizio ha creato treTier 1 instancesin questa subnet.Le entità IAM che lavorano solo al livello 2 sono amministratori del progetto di servizio per

Tier 2 service projecte dispongono delle autorizzazioni a livello di subnet solo per10.0.2.0/24 subnet. In questo esempio, un altro amministratore del progetto di servizio ha creato treTier 2 instancesin quella subnet insieme a un bilanciatore del carico interno la cui regola di forwarding utilizza un indirizzo IP dell'intervallo disponibile in quella subnet.Le entità IAM che supervisionano l'intero servizio web sono amministratori del progetto di servizio in entrambi i progetti di servizio e dispongono delle autorizzazioni a livello di progetto per il progetto host, in modo da poter utilizzare qualsiasi subnet definita al suo interno.

Facoltativamente, un amministratore VPC condiviso può delegare le attività di amministrazione della rete agli amministratori di rete e della sicurezza.

Passaggi successivi

- Per configurare il VPC condiviso, consulta Provisioning del VPC condiviso.

- Per configurare cluster Kubernetes Engine con VPC condiviso, consulta Configurazione di cluster con VPC condiviso.

- Per eliminare una configurazione del VPC condiviso, consulta Deprovisioning del VPC condiviso.