Diese Anleitung richtet sich an Data Scientists, Forscher und Netzwerkadministratoren in Unternehmen. Sie erfahren, wie Sie eine Vertex AI Workbench-Instanz sichern, indem Sie sie in einem VPC-Netzwerk (Virtual Private Cloud) erstellen.

Ein VPC-Netzwerk ist eine virtuelle Version eines physischen Netzwerks, die innerhalb des Produktionsnetzwerks von Google implementiert wurde. Es handelt sich um ein privates Netzwerk mit eigenen privaten IP-Adressen, Subnetzen und Netzwerk-Gateways. Im Unternehmen werden VPC-Netzwerke zum Schutz von Daten und Instanzen verwendet, indem der Zugriff darauf von anderen Netzwerken und aus dem Internet gesteuert wird.

Das VPC-Netzwerk in dieser Anleitung ist ein eigenständiges Netzwerk. Sie können ein VPC-Netzwerk jedoch von einem Projekt (als Hostprojekt bezeichnet) für andere Projekte in Ihrer Google Cloud -Organisation freigeben. Weitere Informationen zur Verwendung des richtigen VPC-Netzwerktyps finden Sie unter Einzelnes VPC-Netzwerk und freigegebene VPC.

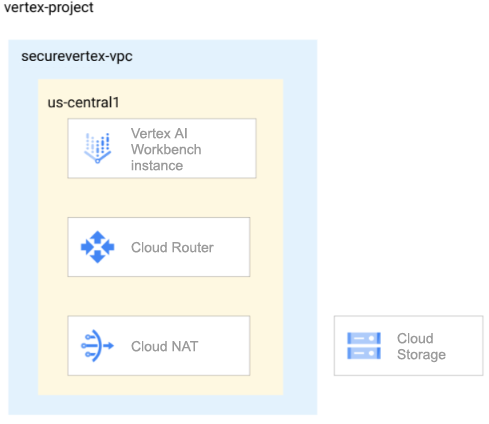

Gemäß den Best Practices für die Netzwerksicherheit verwendet das VPC-Netzwerk in dieser Anleitung eine Kombination aus Cloud Router, Cloud NAT und privatem Google-Zugriff, um die Instanz zu sichern:

- Die Vertex AI Workbench-Instanz hat keine externe IP-Adresse.

- Die Instanz hat ausgehenden Internetzugriff über einen regionalen Cloud Router und ein Cloud NAT-Gateway, sodass Sie Softwarepakete oder andere Abhängigkeiten installieren können. Cloud NAT ermöglicht ausgehende Verbindungen und die eingehenden Antworten auf diese Verbindungen. Unerwünschte eingehende Anfragen aus dem Internet werden nicht zugelassen.

- Die Instanz verwendet den privaten Google-Zugriff, um die externen IP-Adressen von Google APIs und Diensten zu erreichen.

Außerdem lernen Sie in der Anleitung Folgendes:

- Post-Startscript erstellen, um automatisch ein GitHub-Repository in die neu erstellte Vertex AI Workbench-Instanz zu klonen.

- Verwenden Sie Cloud Monitoring, um die Vertex AI Workbench-Instanz zu überwachen.

- Mit der Compute Engine API die Instanz automatisch starten und stoppen, um die Kosten zu optimieren.

Ziele

- Erstellen Sie ein VPC-Netzwerk und fügen Sie ein Subnetz hinzu, für das der private Google-Zugriff aktiviert ist.

- Erstellen Sie einen Cloud Router und ein Cloud NAT für das VPC-Netzwerk.

- Erstellen Sie im Subnetz eine Vertex AI Workbench-Instanz mithilfe eines Post-Startscripts, das das Google Cloud Generative AI-GitHub-Repository klont.

- Aktivieren Sie Cloud Monitoring für die Instanz.

- Erstellen Sie einen VM-Instanzzeitplan und hängen Sie ihn an die Instanz an.

Kosten

In diesem Dokument verwenden Sie die folgenden kostenpflichtigen Komponenten von Google Cloud:

Mit dem Preisrechner können Sie eine Kostenschätzung für Ihre voraussichtliche Nutzung vornehmen.

Nach Abschluss der in diesem Dokument beschriebenen Aufgaben können Sie weitere Kosten vermeiden, indem Sie die erstellten Ressourcen löschen. Weitere Informationen finden Sie unter Bereinigen.

Hinweise

-

In the Google Cloud console, go to the project selector page.

-

Select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator role

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

- Öffnen Sie Cloud Shell, um die in dieser Anleitung aufgeführten Befehle auszuführen. Cloud Shell ist eine interaktive Shell-Umgebung für Google Cloud , mit der Sie Projekte und Ressourcen über Ihren Webbrowser verwalten können. Zu Cloud Shell

- Legen Sie in Cloud Shell das aktuelle Projekt auf Ihre Google Cloud -Projekt-ID fest und speichern Sie dann dieselbe Projekt-ID in der Shell-Variablen

projectid:projectid="PROJECT_ID" gcloud config set project ${projectid} -

Enable the IAM, Compute Engine, Notebooks, Cloud Storage, and Vertex AI APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Wenn Sie nicht der Projektinhaber sind, bitten Sie den Projektinhaber, Ihnen die Rolle Projekt-IAM-Administrator (roles/resourcemanager.projectIamAdmin) zuzuweisen. Sie benötigen diese Rolle, um im nächsten Schritt IAM-Rollen zuzuweisen.

-

Make sure that you have the following role or roles on the project: roles/aiplatform.user, roles/compute.networkAdmin, roles/compute.securityAdmin, roles/compute.instanceAdmin, roles/monitoring.viewer, roles/notebooks.admin, roles/resourcemanager.projectIamAdmin, roles/iam.serviceAccountAdmin, roles/iam.serviceAccountUser, roles/storage.Admin

Check for the roles

-

In the Google Cloud console, go to the IAM page.

Go to IAM - Select the project.

-

In the Principal column, find all rows that identify you or a group that you're included in. To learn which groups you're included in, contact your administrator.

- For all rows that specify or include you, check the Role column to see whether the list of roles includes the required roles.

Grant the roles

-

In the Google Cloud console, go to the IAM page.

IAM aufrufen - Wählen Sie das Projekt aus.

- Klicken Sie auf Zugriffsrechte erteilen.

-

Geben Sie im Feld Neue Hauptkonten Ihre Nutzer-ID ein. Das ist in der Regel die E‑Mail-Adresse eines Google-Kontos.

- Klicken Sie auf Rolle auswählen und suchen Sie nach der Rolle.

- Klicken Sie auf Weitere Rolle hinzufügen, wenn Sie weitere Rollen zuweisen möchten.

- Klicken Sie auf Speichern.

-

Eigenständige VPC erstellen und konfigurieren

Erstellen Sie ein VPC-Netzwerk mit dem Namen

securevertex-vpc:gcloud compute networks create securevertex-vpc --subnet-mode=customErstellen Sie ein Subnetz mit dem Namen

securevertex-subnet-aund den primären IPv4-Bereich10.10.10.0/29:gcloud compute networks subnets create securevertex-subnet-a --range=10.10.10.0/29 --network=securevertex-vpc --region=us-central1 --enable-private-ip-google-accessSie können für den Parameter

--rangeeinen anderen Wert angeben. Die Mindestpräfixlänge für ein einzelnes Notebook ist jedoch 29. Weitere Informationen finden Sie unter IPv4-Subnetzbereiche.Erstellen Sie einen regionalen Cloud Router mit dem Namen

cloud-router-us-central1:gcloud compute routers create cloud-router-us-central1 --network securevertex-vpc --region us-central1Erstellen Sie ein regionales Cloud NAT-Gateway mit dem Namen

cloud-nat-us-central1:gcloud compute routers nats create cloud-nat-us-central1 --router=cloud-router-us-central1 --auto-allocate-nat-external-ips --nat-all-subnet-ip-ranges --region us-central1

Cloud Storage-Bucket erstellen

In diesem Abschnitt erstellen Sie einen Cloud Storage-Bucket für ein Script, das nach dem Start ausgeführt wird, wenn Sie eine neue Vertex AI Workbench-Instanz erstellen.

Erstellen Sie den Cloud Storage-Bucket:

gcloud storage buckets create --location=us-central1 --uniform-bucket-level-access gs://BUCKET_NAMEErsetzen Sie BUCKET_NAME durch einen eindeutigen Bucket-Namen.

Legen Sie die Shell-Variable

BUCKET_NAMEfest und prüfen Sie, ob sie korrekt eingegeben wurde:BUCKET_NAME=BUCKET_NAME echo $BUCKET_NAME

Post-Startscript erstellen und hochladen

In diesem Abschnitt erstellen Sie ein Post-Start-Script, um ein GitHub-Repository in eine neue Vertex AI Workbench-Instanz zu klonen.

Erstellen Sie das Script mit einem Texteditor wie

vimodernano, um einepoststartup.shDatei zu erstellen. Sie müssensudovoranstellen, um die Berechtigung zum Schreiben in die Datei zu erhalten. Beispiel:sudo vim poststartup.shFügen Sie das folgende Shell-Script in die Datei ein:

#! /bin/bash echo "Current user: id" >> /tmp/notebook_config.log 2>&1 echo "Changing dir to /home/jupyter" >> /tmp/notebook_config.log 2>&1 cd /home/jupyter echo "Cloning generative-ai from github" >> /tmp/notebook_config.log 2>&1 su - jupyter -c "git clone https://github.com/GoogleCloudPlatform/generative-ai.git" >> /tmp/notebook_config.log 2>&1 echo "Current user: id" >> /tmp/notebook_config.log 2>&1 echo "Installing python packages" >> /tmp/notebook_config.log 2&1 su - jupyter -c "pip install --upgrade --no-warn-conflicts --no-warn-script-location --user \ google-cloud-bigquery \ google-cloud-pipeline-components \ google-cloud-aiplatform \ seaborn \ kfp" >> /tmp/notebook_config.log 2>&1Speichern Sie die Datei so:

- Wenn Sie

vimverwenden, drücken Sie die TasteEscund geben Sie dann:wqein, um die Datei zu speichern und zu beenden. - Wenn Sie

nanoverwenden, geben SieControl+Oein und drücken SieEnter, um die Datei zu speichern. Geben Sie dann zum BeendenControl+Xein.

- Wenn Sie

Laden Sie die Datei in Ihren Cloud Storage-Bucket hoch:

gcloud storage cp poststartup.sh gs://BUCKET_NAME

Benutzerdefiniertes Dienstkonto erstellen

Wenn Sie eine Vertex AI Workbench-Instanz erstellen, sollten Sie unbedingt das Kästchen Compute Engine-Standarddienstkonto verwenden deaktivieren und ein benutzerdefiniertes Dienstkonto angeben. Wenn Ihre Organisation die Einschränkung der Organisationsrichtlinie iam.automaticIamGrantsForDefaultServiceAccounts nicht erzwingt, wird dem Compute Engine-Standarddienstkonto (und damit jedem, den Sie als Instanznutzer angeben) die Rolle "Bearbeiter" (roles/editor) für Ihr Projekt zugewiesen. Wie Sie dieses Verhalten deaktivieren, erfahren Sie unter Standarddienstberechtigungen für Standarddienstkonten deaktivieren.

Erstellen Sie ein benutzerdefiniertes Dienstkonto mit dem Namen

workbench-sa:gcloud iam service-accounts create workbench-sa \ --display-name="workbench-sa"Weisen Sie dem Dienstkonto die IAM-Rolle „Storage Object Viewer“ zu:

gcloud projects add-iam-policy-binding $projectid \ --member="serviceAccount:workbench-sa@$projectid.iam.gserviceaccount.com" \ --role="roles/storage.objectViewer"Weisen Sie dem Dienstkonto die IAM-Rolle „Monitoring-Messwert-Autor“ zu:

gcloud projects add-iam-policy-binding $projectid \ --member="serviceAccount:workbench-sa@$projectid.iam.gserviceaccount.com" \ --role="roles/monitoring.metricWriter"Weisen Sie dem Dienstkonto die IAM-Rolle „Vertex AI User“ zu:

gcloud projects add-iam-policy-binding $projectid \ --member="serviceAccount:workbench-sa@$projectid.iam.gserviceaccount.com" \ --role="roles/aiplatform.user"

Vertex AI Workbench-Instanz erstellen

In diesem Abschnitt erstellen Sie die Vertex AI Workbench-Instanz. Beim Erstellen der Instanz wird das von Ihnen erstellte Post-Startscript automatisch ausgeführt.

Rufen Sie in der Google Cloud Console auf der Seite Vertex AI Workbench den Tab Instanzen auf.

Klicken Sie auf Neu erstellen und wählen Sie Erweiterte Optionen aus.

Die Seite Neue Instanz wird geöffnet.

Geben Sie auf der Seite Neue Instanz im Abschnitt Details die folgenden Informationen für Ihre neue Instanz ein und klicken Sie dann auf Weiter:

- Name: Geben Sie einen Namen für Ihre neue Instanz ein oder übernehmen Sie die Standardeinstellung.

- Region: Wählen Sie us-central1 aus.

- Zone: Wählen Sie us-central1-a aus.

Geben Sie im Abschnitt Umgebung Folgendes an und klicken Sie dann auf Weiter:

- Post-Startskript: Klicken Sie auf Suchen, dann auf Untergeordnete Ressourcen ansehen neben dem Bucket-Namen auf

poststartup.shund dann auf Auswählen.

- Post-Startskript: Klicken Sie auf Suchen, dann auf Untergeordnete Ressourcen ansehen neben dem Bucket-Namen auf

Geben Sie im Abschnitt Maschinentyp Folgendes ein und klicken Sie dann auf Weiter:

Shielded VM: Klicken Sie die folgenden Kästchen an:

- Secure Boot

- Virtual Trusted Platform Module (vTPM)

- Integritätsmonitoring

Achten Sie darauf, dass im Abschnitt Laufwerke die Option Google-managed encryption key ausgewählt ist. Klicken Sie dann auf Weiter:

Geben Sie im Abschnitt Netzwerk Folgendes ein und klicken Sie dann auf Weiter:

Netzwerk: Wählen Sie Netzwerk in diesem Projekt aus und führen Sie die folgenden Schritte aus:

Wählen Sie im Feld Netzwerk die Option securevertex-vpc aus.

Wählen Sie im Feld Subnetzwerk die Option securevertex-subnet-a aus.

Entfernen Sie das Häkchen aus dem Kästchen Externe IP-Adresse zuweisen. Wenn Sie keine externe IP-Adresse zuweisen, kann die Instanz keine unerwünschten Nachrichten über das Internet oder andere VPC-Netzwerke mehr empfangen.

Klicken Sie auf das Kästchen Proxyzugriff zulassen.

Geben Sie im Abschnitt IAM und Sicherheit Folgendes ein und klicken Sie dann auf Weiter:

IAM und Sicherheit: Führen Sie die folgenden Schritte aus, um einem einzelnen Nutzer Zugriff auf die JupyterLab-Oberfläche der Instanz zu gewähren:

- Wählen Sie Einzelner Nutzer aus.

- Geben Sie im Feld E-Mail-Adresse des Nutzers die E-Mail-Adresse für ein einzelnes Nutzerkonto ein. Wenn Sie die Instanz für eine andere Person erstellen, gelten die folgenden Bedingungen:

- Sie (der Instanzersteller) haben keinen Zugriff auf die JupyterLab-Oberfläche der Instanz. Sie können die Instanz jedoch weiterhin steuern und sie starten, beenden oder löschen.

- Nachdem Sie die Instanz erstellt haben, müssen Sie dem Nutzer die Rolle "Service Account User" (

roles/iam.serviceAccountUser) für das Dienstkonto der Instanz zuweisen. Siehe Optional: Dem Nutzer die Rolle „Service Account User“ zuweisen.

- Entfernen Sie das Häkchen aus dem Kästchen Compute Engine-Standarddienstkonto verwenden.

Dieser Schritt ist wichtig, da dem Compute Engine-Standarddienstkonto (und damit dem soeben angegebenen einzelnen Nutzer) die Rolle "Editor" (

roles/editor) für Ihr Projekt haben könnte. Geben Sie im Feld E-Mail-Adresse des Dienstkontos Folgendes ein und ersetzen Sie PROJECT_ID durch die Projekt-ID:

workbench-sa@PROJECT_ID.iam.gserviceaccount.com(Dies ist die E-Mail-Adresse des benutzerdefinierten Dienstkontos, die Sie zuvor erstellt haben.) Dieses Dienstkonto hat eingeschränkte Berechtigungen.

Weitere Informationen zum Gewähren des Zugriffs finden Sie unter Zugriff auf die JupyterLab-Oberfläche einer Vertex AI Workbench-Instanz verwalten.

Sicherheitsoptionen: Entfernen Sie das Häkchen aus dem folgenden Kästchen:

- Root-Zugriff auf die Instanz

Klicken Sie das folgende Kästchen an:

- nbconvert: Mit

nbconvertkönnen Nutzer eine Notebookdatei als anderen Dateityp exportieren und herunterladen, z. B. HTML, PDF oder LaTeX. Diese Einstellung ist für einige Notebooks im GitHub-Repository Google Cloud Generative AI erforderlich.

Entfernen Sie das Häkchen aus dem folgenden Kästchen:

- Download von Dateien

Klicken Sie auf das folgende Kästchen, sofern Sie sich nicht in einer Produktionsumgebung befinden:

- Terminalzugriff: Dies ermöglicht den Terminalzugriff auf Ihre Instanz über die JupyterLab-Benutzeroberfläche.

Wählen Sie im Bereich Systemzustand die Option Automatisches Umgebungsupgrade aus und geben Sie Folgendes an:

Klicken Sie unter Berichterstellung die folgenden Kästchen an:

- Bericht zum Systemzustand aktivieren

- Benutzerdefinierte Messwerte an Cloud Monitoring melden

- Cloud Monitoring installieren

- DNS-Status für erforderliche Google-Domains melden

Klicken Sie auf Erstellen und warten Sie einige Minuten, bis die Vertex AI Workbench-Instanz erstellt ist.

Optional: Dem Nutzer die Rolle „Service Account User“ zuweisen

Wenn Sie die Vertex AI Workbench-Instanz für einen anderen Nutzer erstellen, müssen Sie ihm die Rolle Dienstkontonutzer (roles/iam.serviceAccountUser) für die benutzerdefiniertes workbench-sa-Dienstkonto zuweisen:

gcloud iam service-accounts add-iam-policy-binding \ workbench-sa@PROJECT_ID.iam.gserviceaccount.com \ --member="user:USER_EMAIL" \ --role="roles/iam.serviceAccountUser"

Ersetzen Sie die folgenden Werte:

- PROJECT_ID: die Projekt-ID

- USER_EMAIL: die E-Mail-Adresse des Nutzers

Prüfen, ob die Vertex AI Workbench-Instanz erstellt wurde

Vertex AI Workbench erstellt anhand der angegebenen Attribute eine Vertex AI Workbench-Instanz und startet diese Instanz automatisch.

Sobald die Instanz einsatzbereit ist, aktiviert Vertex AI Workbench den Link JupyterLab öffnen. Auf diesen Link kann nur der Nutzer zugreifen, den Sie beim Erstellen der Instanz angegeben haben.

Öffnen Sie die Instanz in JupyterLab und prüfen Sie, ob das geklonte GitHub-Repository Google Cloud Generative AI vorhanden ist.

Rufen Sie in der Google Cloud Console die Seite Vertex AI Workbench auf.

Klicken Sie in der Liste der Vertex AI Workbench-Instanzen auf den Link JupyterLab öffnen für die von Ihnen erstellte Instanz.

In der Ordnerliste wird der Ordner

generative-aiangezeigt. Dieser Ordner enthält das geklonte GitHub-Repository.

Zustand über Monitoring überwachen

Sie können die System- und Anwendungsmesswerte für Ihre Vertex AI Workbench-Instanzen über dieGoogle Cloud Console überwachen. Weitere Informationen zum Monitoring von Instanzen und zum Erstellen benutzerdefinierter Messwerte finden Sie unter Zustand überwachen.

Rufen Sie in der Google Cloud Console die Seite Vertex AI Workbench auf.

Klicken Sie auf den Namen der Vertex AI Workbench-Instanz, für die Sie die Messwerte aufrufen möchten.

Klicken Sie auf der Seite Instanzdetails auf den Tab Monitoring. Prüfen Sie die CPU-Auslastung und die Netzwerkbyte für Ihre Notebookinstanz. Informationen zum Interpretieren dieser Messwerte finden Sie unter Ressourcenmesswerte überprüfen.

Wenn Sie die Instanz gerade erstellt haben, sehen Sie nicht sofort Daten. Warten Sie einige Minuten und aktualisieren Sie dann den Tab in der Console.

Zeitplan für VM-Instanzen für Ihre Vertex AI Workbench-Instanz erstellen

Da es sich bei einer Vertex AI Workbench-Instanz um eine Compute Engine-VM-Instanz handelt, können Sie mit Compute Engine APIs einen VM-Instanzzeitplan dafür erstellen.

Verwenden Sie einen VM-Instanzzeitplan, um Ihre Vertex AI Workbench-Instanz zu starten und zu beenden. Während die Instanz beendet ist, zahlen Sie nur für die Cloud Storage-Kosten.

Sie können einen Instanzzeitplan an jede VM-Instanz in derselben Region anhängen und so denselben Instanzzeitplan verwenden, um alle nutzerverwalteten Notebookinstanzen in der Region zu steuern.

Weitere Informationen zu Zeitplänen für VM-Instanzen finden Sie unter Starten und Beenden einer VM-Instanz planen.

Benutzerdefinierte IAM-Rolle erstellen

Als Best Practice für die Sicherheit empfehlen wir, eine benutzerdefinierte IAM-Rolle mit nur den folgenden Berechtigungen zu erstellen und sie dem Compute Engine-Standarddienstkonto zuzuweisen:

compute.instances.startcompute.instances.stop

Erstellen Sie in Cloud Shell eine benutzerdefinierte Rolle mit dem Namen

Vm_Schedulerund fügen Sie die erforderlichen Berechtigungen hinzu:gcloud iam roles create Vm_Scheduler \ --project=$projectid \ --title=vm-scheduler-notebooks \ --permissions="compute.instances.start,compute.instances.stop" --stage=gaBeschreiben Sie die benutzerdefinierte Rolle:

gcloud iam roles describe Vm_Scheduler \ --project=$projectid

Rolle dem Compute Engine-Standarddienstkonto zuweisen

Um dem Compute Engine-Standarddienstkonto die Berechtigung zum Starten und Stoppen Ihrer Vertex AI Workbench-Instanzen zu erteilen, müssen Sie ihm die benutzerdefinierte Rolle Vm_Scheduler zuweisen.

Das Compute Engine-Standarddienstkonto für Ihr Projekt hat die E-Mail-Adresse PROJECT_NUMBER-compute@developer.gserviceaccount.com, wobei PROJECT_NUMBER Ihre Projektnummer ist.

Ermitteln Sie Ihre Projektnummer und speichern Sie sie in der Shell-Variablen

project_number:project_number=$(gcloud projects describe $projectid --format 'get(projectNumber)') echo $project_numberWeisen Sie dem Standarddienstkonto die benutzerdefinierte Rolle zu:

gcloud projects add-iam-policy-binding $projectid \ --member="serviceAccount:service-$project_number@compute-system.iam.gserviceaccount.com" \ --role="projects/$projectid/roles/Vm_Scheduler"

Zeitplan erstellen und anhängen

So erstellen Sie einen Instanzzeitplan, der Ihre Vertex AI Workbench-Instanz um 07:00 Uhr startet und um 18:00 Uhr beendet:

Erstellen Sie einen Start- und Beendigungszeitplan mit dem Namen

optimize-notebooks:gcloud compute resource-policies create instance-schedule optimize-notebooks \ --region=us-central1 \ --vm-start-schedule='0 7 * * *' \ --vm-stop-schedule='0 18 * * *' \ --timezone=TIME_ZONEErsetzen Sie TIME_ZONE durch die standortbasierte IANA-Zeitzone für diesen Instanzzeitplan, z. B.

America/Chicago. Wenn keine Angabe gemacht wird, wird der StandardwertUTCverwendet. Weitere Informationen finden Sie unter Zeitzone.Ermitteln Sie den Namen Ihrer Vertex AI Workbench-Instanz. Führen Sie dazu den folgenden Befehl aus und notieren Sie den zurückgegebenen

NAME-Wert:gcloud compute instances listSpeichern Sie den Namen in der Shell-Variable

notebook_vm:notebook_vm=NOTEBOOK_VM_NAME echo $notebook_vmErsetzen Sie NOTEBOOK_VM_NAME durch den Namen der Vertex AI Workbench-Instanz.

Hängen Sie den Instanzzeitplan an Ihre Vertex AI Workbench-Instanz an:

gcloud compute instances add-resource-policies $notebook_vm \ --resource-policies=optimize-notebooks \ --zone=us-central1-aBeschreiben Sie den Instanzzeitplan:

gcloud compute resource-policies describe optimize-notebooks \ --region=us-central1

Sie können überprüfen, ob der Instanzzeitplan erfolgreich ausgeführt wird. Sehen Sie sich dazu die Compute Engine-Audit-Logs für die Ressourcenrichtlinie der Instanzzeitplanung und die angehängte VM-Instanz an. Sie müssen möglicherweise bis zu 15 Minuten nach der geplanten Zeit auf jeden Vorgang warten.

Bereinigen

Damit Ihrem Google Cloud -Konto die in dieser Anleitung verwendeten Ressourcen nicht in Rechnung gestellt werden, können Sie entweder das Projekt löschen, das die Ressourcen enthält, oder das Projekt beibehalten und die einzelnen Ressourcen löschen.Sie können die einzelnen Ressourcen im Projekt so löschen. Führen Sie dazu in Cloud Shell die folgenden Befehle aus:

Entfernen Sie den Zeitplan aus der Instanz:

gcloud compute instances remove-resource-policies $notebook_vm \ --resource-policies=optimize-notebooks \ --zone=us-central1-a --quietLöschen Sie den Instanzzeitplan:

gcloud compute resource-policies delete optimize-notebooks --region=us-central1 --quietRolle

Vm_Schedulerlöschen:gcloud iam roles delete Vm_Scheduler --project=$projectidSo löschen Sie die Vertex AI Workbench-Instanz:

gcloud workbench instances delete $notebook_vm \ --location=us-central1-a \ --quietLöschen Sie das Dienstkonto:

gcloud iam service-accounts delete workbench-sa@$projectid.iam.gserviceaccount.com --quietLöschen Sie den Cloud Storage-Bucket:

gcloud storage rm -r gs://BUCKET_NAMELöschen Sie das regionale Cloud NAT-Gateway:

gcloud compute routers nats delete cloud-nat-us-central1 \ --region=us-central1 \ --router=cloud-router-us-central1 \ --quietLöschen Sie den regionalen Cloud Router:

gcloud compute routers delete cloud-router-us-central1 \ --region=us-central1 \ --quietLöschen Sie das VPC-Subnetz:

gcloud compute networks subnets delete securevertex-subnet-a \ --region=us-central1 \ --quietLöschen Sie das VPC-Netzwerk:

gcloud compute networks delete securevertex-vpc --quiet