Alcuni producer di servizi Vertex AI richiedono la connessione ai loro servizi tramite endpoint Private Service Connect. Questi servizi sono elencati nella tabella Metodi di accesso a Vertex AI. Supportano la comunicazione unidirezionale dai carichi di lavoro on-premise, multi-cloud e VPC di un consumatore di servizi ai servizi Vertex AI gestiti da Google. I client si connettono all'endpoint utilizzando indirizzi IP interni. Private Service Connect esegue Network Address Translatione (NAT) per instradare le richieste al servizio.

I consumer di servizi possono utilizzare i propri indirizzi IP interni per accedere a questi servizi Vertex AI senza uscire dalle proprie reti VPC o utilizzare indirizzi IP esterni creando un endpoint consumer. L'endpoint si connette ai servizi in un'altra rete VPC utilizzando una regola di forwarding Private Service Connect.

Sul lato producer di servizi della connessione privata, esiste una rete VPC in cui vengono eseguito il provisioning delle risorse del servizio. Questa rete è creata esclusivamente per te e contiene solo le tue risorse.

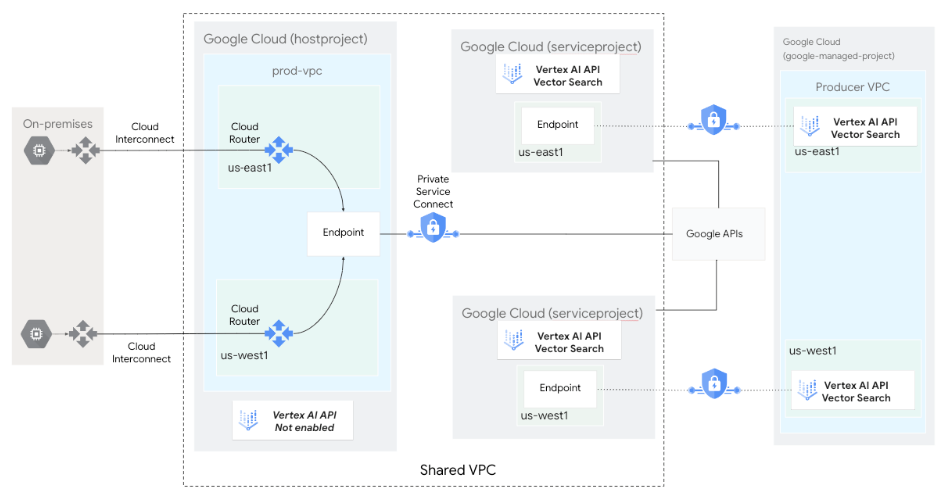

Il seguente diagramma mostra un'architettura di ricerca vettoriale in cui l'API Vector Search è abilitata e gestita in un progetto di servizio (serviceproject) nell'ambito di un deployment VPC condiviso. Le risorse Compute Engine di Vector Search

vengono implementate come Infrastructure as a Service (IaaS) gestito da Google nella

rete VPC deproducer di servizizi.

Gli endpoint Private Service Connect vengono implementati nella rete VPC del consumer di servizi (hostproject) per la query di indice, oltre agli endpoint Private Service Connect per le API di Google per la creazione di indici privati.

Per saperne di più, consulta la sezione Endpoint Private Service Connect.

Prima di configurare gli endpoint Private Service Connect, scopri di più sulle considerazioni sull'accesso.

Opzioni di deployment dell'endpoint Private Service Connect

Un collegamento di servizio Private Service Connect viene generato dal servizio producer (ad esempio Vertex AI). In qualità di consumer, puoi accedere al producer di servizi eseguendo il deployment di un endpoint consumer in una o più reti VPC.

Considerazioni sul deployment

Le seguenti sezioni illustrano le considerazioni relative alla comunicazione dai tuoi carichi di lavoro on-premise, multicloud e VPC ai servizi Vertex AI gestiti da Google.

Backend Private Service Connect

Google non supporta l'utilizzo di backend Private Service Connect con gli endpoint di previsione online di Vertex AI.

Pubblicità IP

Quando utilizzi Private Service Connect per connetterti ai servizi in un'altra rete VPC, scegli un indirizzo IP da una subnet normale nella tua rete VPC.

Per impostazione predefinita, il router Cloud annuncia le subnet VPC regolari, a meno che non sia configurata la modalità di annuncio personalizzata. Per ulteriori informazioni, consulta Modalità annuncio personalizzato.

L'indirizzo IP dell'endpoint consumer deve trovarsi nella stessa regione dell'allegato di servizio del producer di servizi. Per saperne di più, consulta Allegati di servizio e Accedere ai servizi pubblicati tramite endpoint.

Regole firewall

Devi aggiornare le regole firewall per la rete VPC che connette i tuoi ambienti on-premise e multicloud a Google Cloud per consentire il traffico in uscita alla subnet dell'endpoint Private Service Connect. Per saperne di più, consulta Regole firewall.

Co-hosting di modelli a livello di cluster

Quando i modelli vengono implementati nello stesso progetto e nella stessa regione, i relativi endpoint possono essere ospitati nello stesso cluster di produzione nel progetto di servizio.

In questo caso, avranno lo stesso ID collegamento al servizio e sarà possibile accedervi utilizzando la stessa regola di forwarding di Private Service Connect. Puoi comunque inviare richieste di inferenza a ogni endpoint utilizzando il pattern abituale. L'allegato del servizio utilizza l'ID endpoint nelle richieste per indirizzarle al modello corretto.

Quando gli endpoint ricevono lo stesso ID collegamento servizio, le regole firewall non possono essere utilizzate per separare l'accesso tra loro, poiché hanno lo stesso IP della regola di forwarding. Puoi comunque utilizzare i criteri IAM per limitare l'accesso a modelli specifici.