Alguns produtores de serviços da Vertex AI exigem que se ligue aos respetivos serviços através de pontos finais do Private Service Connect. Estes serviços estão listados na tabela Métodos de acesso à Vertex AI. Suportam a comunicação unidirecional das cargas de trabalho no local, multinuvem e VPC de um consumidor de serviços para os serviços Vertex AI geridos pela Google. Os clientes estabelecem ligação ao ponto final através de endereços IP internos. O Private Service Connect executa a tradução de endereços de rede (NAT) para encaminhar pedidos para o serviço.

Os consumidores de serviços podem usar os seus próprios endereços IP internos para aceder a estes serviços do Vertex AI sem sair das respetivas redes VPC nem usar endereços IP externos através da criação de um ponto final do consumidor. O ponto final liga-se a serviços noutra rede VPC através de uma regra de encaminhamento do Private Service Connect.

Do lado do produtor de serviços da ligação privada, existe uma rede VPC onde os recursos do seu serviço são aprovisionados. Esta rede é criada exclusivamente para si e contém apenas os seus recursos.

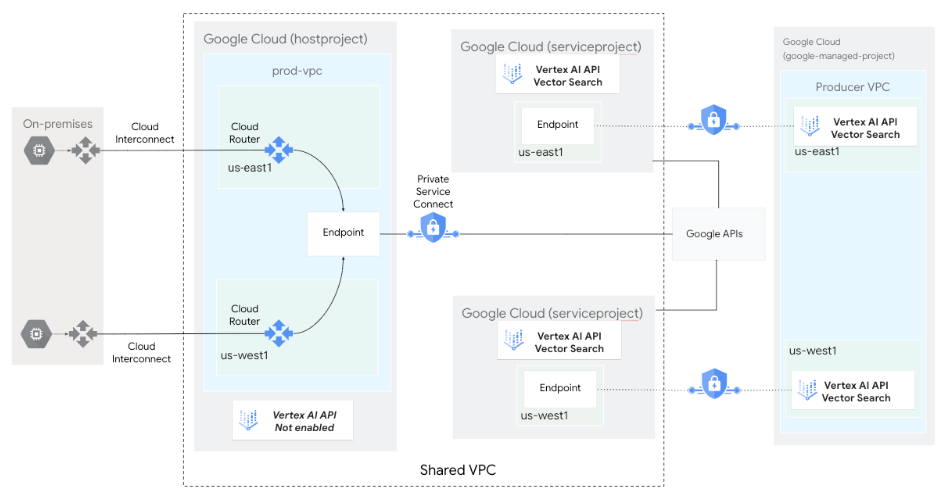

O diagrama seguinte mostra uma arquitetura de pesquisa vetorial em que a API Vector Search está ativada e é gerida num projeto de serviço (serviceproject) como parte de uma implementação de VPC partilhada. Os recursos do Vector Search Compute Engine são implementados como uma infraestrutura como serviço (IaaS) gerida pela Google na rede VPC do produtor de serviços.

Os pontos finais do Private Service Connect são implementados na rede VPC do consumidor de serviços (hostproject) para a consulta de índice, além dos pontos finais do Private Service Connect para APIs Google para a criação de índices privados.

Para mais informações, consulte o artigo Pontos finais do Private Service Connect.

Antes de configurar os pontos finais do Private Service Connect, saiba mais sobre as considerações de acesso.

Opções de implementação do ponto final do Private Service Connect

Uma associação do serviço do Private Service Connect é gerada a partir do serviço de produtor (como a Vertex AI). Enquanto consumidor, pode obter acesso ao produtor do serviço implementando um ponto final do consumidor numa ou mais redes VPC.

Considerações sobre a implementação

As secções seguintes abordam considerações para a comunicação das suas cargas de trabalho no local, multinuvem e VPC para os serviços Vertex AI geridos pela Google.

Back-ends do Private Service Connect

A Google não suporta a utilização de backends do Private Service Connect com pontos finais de previsão online do Vertex AI.

Publicidade de IP

Quando usa o Private Service Connect para se ligar a serviços noutra rede VPC, escolhe um endereço IP de uma sub-rede normal na sua rede VPC.

Por predefinição, o Cloud Router anuncia sub-redes da VPC normais, a menos que o modo de anúncio personalizado esteja configurado. Para mais informações, consulte o modo de publicidade personalizado.

O endereço IP do ponto final do consumidor tem de estar na mesma região que o anexo de serviço do produtor de serviços. Para mais informações, consulte os artigos Anexos de serviços e Aceda a serviços publicados através de pontos finais.

Regras de firewall

Tem de atualizar as regras de firewall da rede VPC que liga os seus ambientes nas instalações e de várias nuvens para permitir o tráfego de saída para a sub-rede do ponto final do Private Service Connect. Google Cloud Para mais informações, consulte o artigo Regras da firewall.

Reutilização de ServiceAttachment

Quando vários pontos finais de previsão da Vertex AI estão configurados para usar o Private Service Connect com listas de autorização de projetos idênticas, podem partilhar o mesmo recurso ServiceAttachment. Isto permite que os projetos de consumidor na lista de autorizações se associem a estes pontos finais de previsão através do mesmo ServiceAttachment. Esta reutilização não é garantida.

Se os pontos finais de previsão usarem listas de autorizações de projetos diferentes, usam recursos ServiceAttachmentdiferentes para garantir que as ligações só são aceites de projetos nas respetivas listas de autorizações.

Quando vários pontos finais de previsão partilham um ServiceAttachment, recomendamos que crie e reutilize um ponto final do Private Service Connect para esse ServiceAttachment, em vez de criar um ponto final do Private Service Connect separado para cada ponto final de previsão.