Certains producteurs de services Vertex AI exigent que vous vous connectiez à leurs services via des points de terminaison Private Service Connect. Ces services sont répertoriés dans le tableau Méthodes d'accès à Vertex AI. Ils permettent une communication unidirectionnelle entre les charges de travail sur site, multicloud et VPC d'un client de service, et les services Vertex AI gérés par Google. Les clients se connectent au point de terminaison à l'aide d'adresses IP internes. Private Service Connect effectue une traduction d'adresse réseau (NAT) pour acheminer les requêtes vers le service.

Les clients de service peuvent utiliser leurs propres adresses IP internes pour accéder à ces services Vertex AI sans quitter leurs réseaux VPC ou utiliser d'adresses IP externes en créant un point de terminaison client. Le point de terminaison se connecte aux services d'un autre réseau VPC à l'aide d'une règle de transfert Private Service Connect.

Du côté du producteur de services de la connexion privée, il y a un réseau VPC dans lequel les ressources de votre service sont provisionnées. Ce réseau est créé exclusivement pour vous et ne contient que vos ressources.

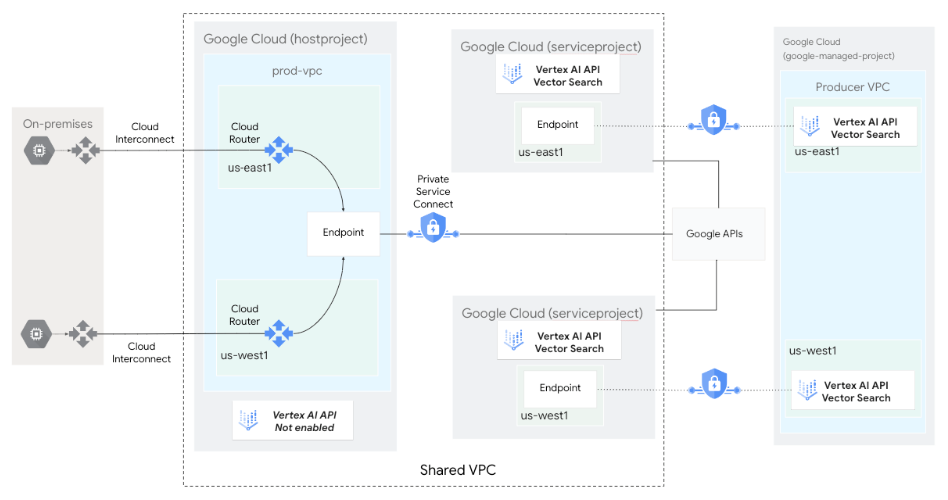

Le schéma suivant illustre une architecture Vector Search dans laquelle l'API Vector Search est activée et gérée dans un projet de service (serviceproject) lors du déploiement d'un VPC partagé. Les ressources Compute Engine de Vector Search sont déployées en tant que modèle Infrastructure-as-a-Service (IaaS) géré par Google dans le réseau VPC du producteur de services.

Les points de terminaison Private Service Connect sont déployés dans le réseau VPC du client de service (hostproject) pour la requête d'index, en plus des points de terminaison Private Service Connect pour les API Google pour la création d'index privés.

Pour en savoir plus, consultez Points de terminaison Private Service Connect.

Avant de configurer des points de terminaison Private Service Connect, consultez les considérations concernant les accès.

Options de déploiement des points de terminaison Private Service Connect

Un rattachement de service Private Service Connect est généré à partir du service producteur (tel que Vertex AI). En tant que client, vous pouvez accéder au producteur de services en déployant un point de terminaison client dans un ou plusieurs réseaux VPC.

Remarques relatives au déploiement

Les sections suivantes présentent les points à prendre en compte concernant la communication entre vos charges de travail sur site, multicloud et VPC, et les services Vertex AI gérés par Google.

Backends Private Service Connect

Google ne permet pas d'utiliser des backends Private Service Connect avec des points de terminaison de prédiction en ligne Vertex AI.

Annonce IP

Lorsque vous utilisez Private Service Connect pour vous connecter à des services sur un autre réseau VPC, vous choisissez une adresse IP d'un sous-réseau standard de votre réseau VPC.

Par défaut, le routeur Cloud Router annonce les sous-réseaux VPC standards, sauf si le mode d'annonce personnalisé est configuré. Pour en savoir plus, consultez Mode d'annonce personnalisé.

L'adresse IP du point de terminaison du client doit se trouver dans la même région que le rattachement de service du producteur de services. Pour en savoir plus, consultez les pages Rattachements de service et Accéder aux services publiés via des points de terminaison.

Règles de pare-feu

Vous devez mettre à jour les règles de pare-feu du réseau VPC qui connecte vos environnements sur site et multicloud à Google Cloud pour autoriser le trafic sortant vers le sous-réseau du point de terminaison Private Service Connect. Pour en savoir plus, consultez Règles de pare-feu.

Réutilisation de ServiceAttachment

Lorsque plusieurs points de terminaison de prédiction Vertex AI sont configurés pour utiliser Private Service Connect avec des listes d'autorisation de projet identiques, ils peuvent partager la même ressource ServiceAttachment. Cela permet aux projets clients de la liste d'autorisation de se connecter à ces points de terminaison de prédiction via le même ServiceAttachment. Ce réemploi n'est pas garanti.

Si les points de terminaison de prédiction utilisent des listes d'autorisation de projet différentes, ils utilisent des ressources ServiceAttachment différentes pour s'assurer que les connexions ne sont acceptées que depuis les projets figurant sur leurs listes d'autorisation respectives.

Lorsque plusieurs points de terminaison de prédiction partagent un ServiceAttachment, nous vous recommandons de créer et de réutiliser un point de terminaison Private Service Connect pour ce ServiceAttachment, plutôt que de créer un point de terminaison Private Service Connect distinct pour chaque point de terminaison de prédiction.