Bei einigen Vertex AI-Diensterstellern müssen Sie über Private Service Connect-Endpunkte eine Verbindung zu ihren Diensten herstellen. Diese Dienste sind in der Tabelle Vertex AI-Zugriffsmethoden aufgeführt. Sie unterstützen die unidirektionale Kommunikation von lokalen, Multicloud- und VPC-Arbeitslasten eines Dienstnutzers zu von Google verwalteten Vertex AI-Diensten. Clients stellen über interne IP-Adressen eine Verbindung zum Endpunkt her. Private Service Connect führt eine Netzwerkadressübersetzung (NAT) durch, um Anfragen an den Dienst weiterzuleiten.

Dienstnutzer können ihre eigenen internen IP-Adressen für den Zugriff auf diese Vertex AI-Dienste verwenden, ohne ihre VPC-Netzwerke zu verlassen oder externe IP-Adressen zu verwenden. Dazu müssen sie einen Nutzerendpunkt erstellen. Ein Endpunkt stellt mithilfe einer Private Service Connect-Weiterleitungsregel eine Verbindung zu Diensten in einem anderen VPC-Netzwerk her.

Auf der Diensterstellerseite der privaten Verbindung steht ein VPC-Netzwerk, in dem Ihre Dienstressourcen bereitgestellt werden. Dieses Netzwerk wird ausschließlich für Sie erstellt und enthält nur Ihre Ressourcen.

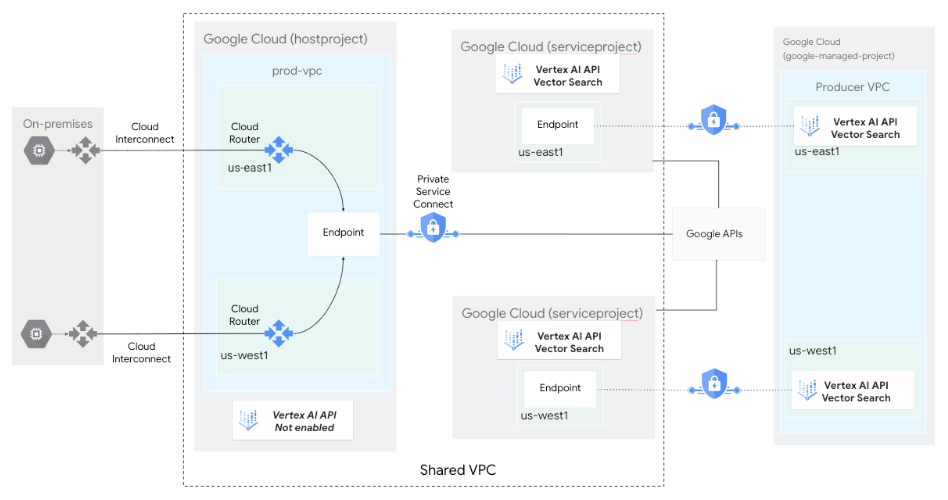

Das folgende Diagramm zeigt eine Architektur der Vektorsuche, in der die Vector Search API in einem Dienstprojekt (serviceproject) als Teil einer freigegebenen VPC-Bereitstellung aktiviert und verwaltet wird. Die Compute Engine-Ressourcen für Vector Search werden als von Google verwaltete Infrastructure-as-a-Service (IaaS) im VPC-Netzwerk des Diensterstellers bereitgestellt.

Private Service Connect-Endpunkte werden im VPC-Netzwerk des Dienstnutzers (hostproject) für die Indexabfrage bereitgestellt, zusätzlich zu den Private Service Connect-Endpunkten für Google APIs für die private Indexerstellung.

Weitere Informationen finden Sie unter Private Service Connect-Endpunkte.

Bevor Sie Private Service Connect-Endpunkte konfigurieren, sollten Sie sich mit den Hinweisen zum Zugriff vertraut machen.

Bereitstellungsoptionen für Private Service Connect-Endpunkte

Ein Private Service Connect-Dienstanhang wird aus dem Producer-Dienst (z. B. Vertex AI) generiert. Als Nutzer können Sie auf den Diensthersteller zugreifen, indem Sie einen Nutzerendpunkt in einem oder mehreren VPC-Netzwerken bereitstellen.

Überlegungen zur Bereitstellung

In den folgenden Abschnitten werden Überlegungen zur Kommunikation von Ihren lokalen, Multi-Cloud- und VPC-Arbeitslasten mit von Google verwalteten Vertex AI-Diensten erläutert.

Private Service Connect-Back-Ends

Google unterstützt die Verwendung von Private Service Connect-Backends mit Vertex AI-Onlinevorhersageendpunkten nicht.

IP-Anzeigen

Wenn Sie mit Private Service Connect eine Verbindung zu Diensten in einem anderen VPC-Netzwerk herstellen, wählen Sie eine IP-Adresse aus einem regulären Subnetz in Ihrem VPC-Netzwerk aus.

Standardmäßig bewirbt der Cloud Router reguläre VPC-Subnetze, sofern kein benutzerdefinierter Advertising-Modus konfiguriert ist. Weitere Informationen finden Sie unter Benutzerdefinierter Advertising-Modus.

Die IP-Adresse für den Verbraucherendpunkt muss sich in derselben Region wie der Dienstanhang des Diensterstellers befinden. Weitere Informationen finden Sie unter Service-Attachments und Zugriff auf veröffentlichte Dienste über Endpunkte.

Firewallregeln

Sie müssen die Firewallregeln für das VPC-Netzwerk aktualisieren, das Ihre lokalen und Multicloud-Umgebungen verbindet, Google Cloud um ausgehenden Traffic zum Subnetz des Private Service Connect-Endpunkts zuzulassen. Weitere Informationen finden Sie unter Firewallregeln.

Co-Hosting von Modellen auf Clusterebene

Wenn Modelle im selben Projekt und in derselben Region bereitgestellt werden, können ihre Endpunkte im selben Producer-Cluster im Dienstprojekt gehostet werden.

In diesem Fall haben sie dieselbe Dienstanhang-ID und können über dieselbe Private Service Connect-Weiterleitungsregel aufgerufen werden. Sie können weiterhin Inferenzanfragen an jeden Endpunkt senden, indem Sie das übliche Muster verwenden. Die Dienstanhänge verwenden die Endpunkt-ID in den Anfragen, um sie an das richtige Modell weiterzuleiten.

Wenn Endpunkte dieselbe Dienstanhang-ID erhalten, können Firewallregeln nicht verwendet werden, um den Zugriff zwischen ihnen zu trennen, da sie dieselbe IP-Adresse der Weiterleitungsregel haben. Sie können weiterhin IAM-Richtlinien verwenden, um den Zugriff auf bestimmte Modelle einzuschränken.