本頁面說明 Connectivity Tests 的下列常見用途:

- 測試從虛擬私有雲 (VPC) 網路到非Google Cloud 網路的連線

- 測試從非Google Cloud 網路到虛擬私有雲網路的連線

- 測試兩個非Google Cloud 網路之間的連線

| 符號 | 名稱 | 意義 |

|---|---|---|

|

|

Checkpoint | 決定點,連線能力測試會檢查設定,並決定是否要轉送、傳送或捨棄追蹤封包。 |

|

|

Hop | 追蹤封包轉送路徑中的一個步驟,代表將封包轉送至虛擬私人雲端網路中下一個躍點的 Google Cloud 資源,例如 Cloud Load Balancing 代理程式或 Cloud VPN 通道。 |

|

|

端點 | 追蹤封包的來源或目的地。 |

從虛擬私有雲網路到非Google Cloud 網路

您可以使用 Connectivity Tests 設定分析,透過 Cloud VPN 或 Cloud Interconnect,測試從虛擬私有雲網路到非Google Cloud網路的連線。通常非Google Cloud 網路是指您的地端部署網路或其他雲端服務供應商的網路。

設定分析評估的網路路徑,僅到對接網路中路由器或 VPN 閘道的外部 IP 位址為止。

以下範例顯示從虛擬私有雲網路中的 VM1,透過使用靜態轉送的傳統版 VPN 通道,到地端部署網路中 VM2 的追蹤記錄。

如果對接網路中存在目的地 IP 位址的相符靜態或動態路由,設定分析會根據路由優先順序比對並驗證路由。

所有目的地都有預設靜態路由,下一個躍點為網際網路閘道。除非您已移除或修改這條預設路由,否則 Connectivity Tests 就能進行比對。

如果預設靜態路由不存在,且沒有其他前往目的地的有效路由,追蹤記錄會傳回 Drop 的最終狀態。

從非Google Cloud 網路連線至虛擬私有雲網路

設定分析會驗證虛擬私有雲網路是否能接收來自地端部署網路的輸入封包,前提是該封包已抵達虛擬私有雲網路。分析也會驗證虛擬私有雲網路設定是否可能允許將這個封包傳送至預期目的地。設定分析顯示「Packet could be delivered」(可能已送出封包) (在 API 回應中,delivered 的最終狀態)。目的地視為可連線。

當虛擬私有雲網路透過 Cloud Router 與地端部署網路對接時,虛擬私有雲網路會從對接的地端部署網路接收一或多個動態路由。同時,虛擬私有雲網路也會向對接地端部署網路 advertise 自己的路由。

由於 Connectivity Tests 無法存取地端部署網路設定,因此無法驗證地端部署路由器上正確路由和防火牆規則的設定。因此,針對從地端部署網路到虛擬私有雲網路的流量,Connectivity Tests 設定分析一律會視為有效。

不過,Connectivity Tests 可以評估 VPC 設定是否允許將封包傳送至 Google Cloud中的目的地。為評估可連性,這項工具會評估下列Google Cloud 資源:

- 虛擬私有雲網路的輸入防火牆規則。

- Cloud Router 會將虛擬私有雲網路中的 IP 位址 advertise 路由 advertise 至地端部署 (對接) 網路。

一般來說,如要為來源或目的地端點指定地端部署 IP 位址,請取消勾選標示為「This is an IP address used in Google Cloud」(這是用於 Google Cloud 的 IP 位址) 的核取方塊。如要設定類似這個範例的測試,請取消勾選來源端點的核取方塊。

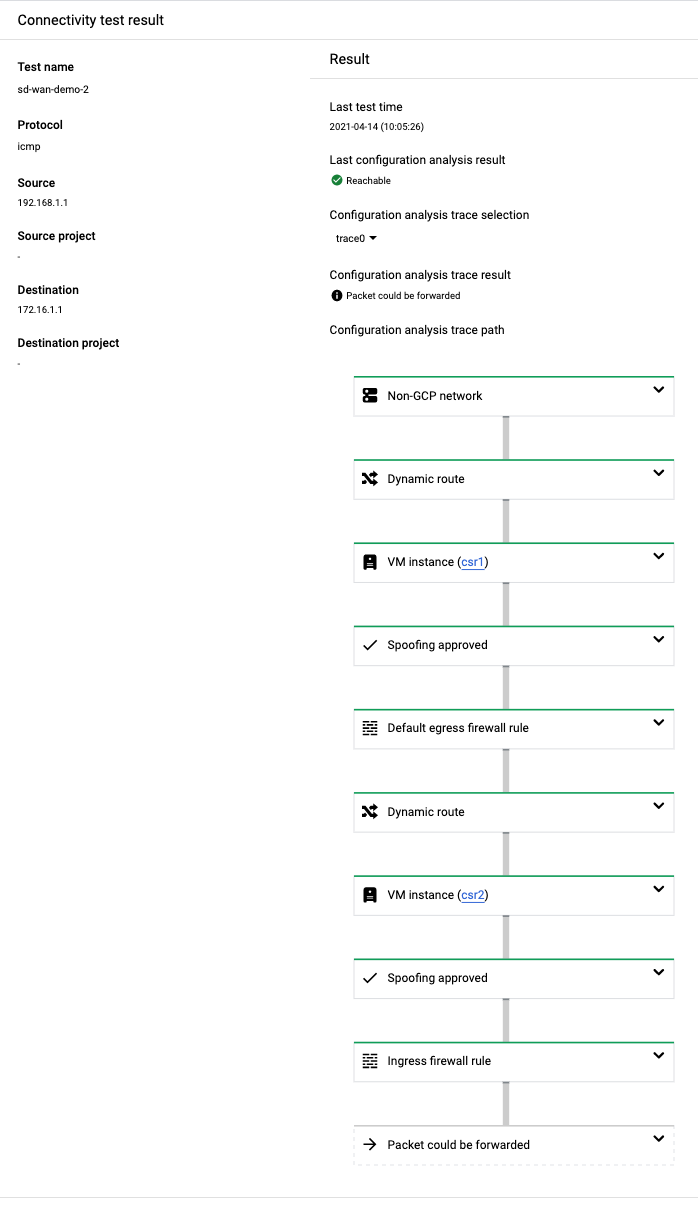

下列成功的測試結果,評估從地端部署 IP 位址經由 Cloud VPN 到 VM 執行個體的連線。此外,也評估邊界閘道通訊協定 (BGP) 工作階段、路由和 VPC 防火牆規則。

在兩個非Google Cloud 網路之間

您可以使用 Connectivity Tests 設定分析,評估透過 Network Connectivity Center 連線的兩個非Google Cloud 網路之間的可連性。在此情況下,非Google Cloud網路通常是地端部署資料中心或分公司。

由於 Connectivity Tests 無法存取地端部署網路設定,因此無法驗證地端部署路由器上的路由和防火牆規則設定。因此,Connectivity Tests 設定分析一律會將地端部署網路到虛擬私有雲網路的流量視為有效,且只會驗證 Google Cloud 內的設定。

設定分析會從與 Network Connectivity Center 輪輻相關聯的 Cloud Router,瞭解地端部署網路範圍。您可以在虛擬私有雲網路中,找出可能會影響地端部署網路間連線的設定問題。

所有 Network Connectivity Center 輪輻類型都會使用 Cloud Router,透過 BGP 工作階段交換路由。例如:

- 路由器設備輪輻:當 Cloud Router 和路由器設備執行個體位於同一區域,兩者會互相交換路由。

- Cloud VPN 和 VLAN 連結輪輻:Cloud Router 會與地端部署網路中的路由器交換 BGP 路由。

如要進一步瞭解 Network Connectivity Center,請參閱「Network Connectivity Center 總覽」。

透過路由器設備在兩個非Google Cloud 網路之間

在下列範例中,Connectivity Tests 會追蹤從一個地端部署網路到另一個地端部署網路的模擬封包。封包會從連線至第一個地端部署網路的路由器設備輪輻,進入虛擬私有雲網路。然後,封包會按照與連線至第二個地端部署網路的路由器設備輪輻相關聯的 Cloud Router 所 advertise 的動態路由,從第二個路由器設備執行個體抵達地端部署網路。

如要設定這類測試,請務必清除來源和目的地端點標示為「This is an IP address used in Google Cloud」(這是用於 Google Cloud 的 IP 位址) 的核取方塊。

下列成功的測試結果,評估透過兩個路由器設備的執行個體,從一個地端部署網路連線至另一個地端部署網路的連線能力,也評估 BGP 工作階段、路由和虛擬私有雲防火牆規則。

透過 Cloud VPN 和 Cloud Interconnect 在兩個非Google Cloud 網路之間

在下列範例中,Connectivity Tests 會追蹤從一個地端部署網路到另一個地端部署網路的模擬封包。封包會透過 VPN 閘道進入虛擬私有雲網路。封包會透過互連網路連線,抵達另一個地端部署網路。

如要設定這類測試,請務必清除來源和目的地端點標示為「This is an IP address used in Google Cloud」(這是用於 Google Cloud 的 IP 位址) 的核取方塊。

下列成功測試結果,評估透過 VPN 和 VLAN 連結輪輻,從一個地端部署網路到另一個地端部署網路的連線。