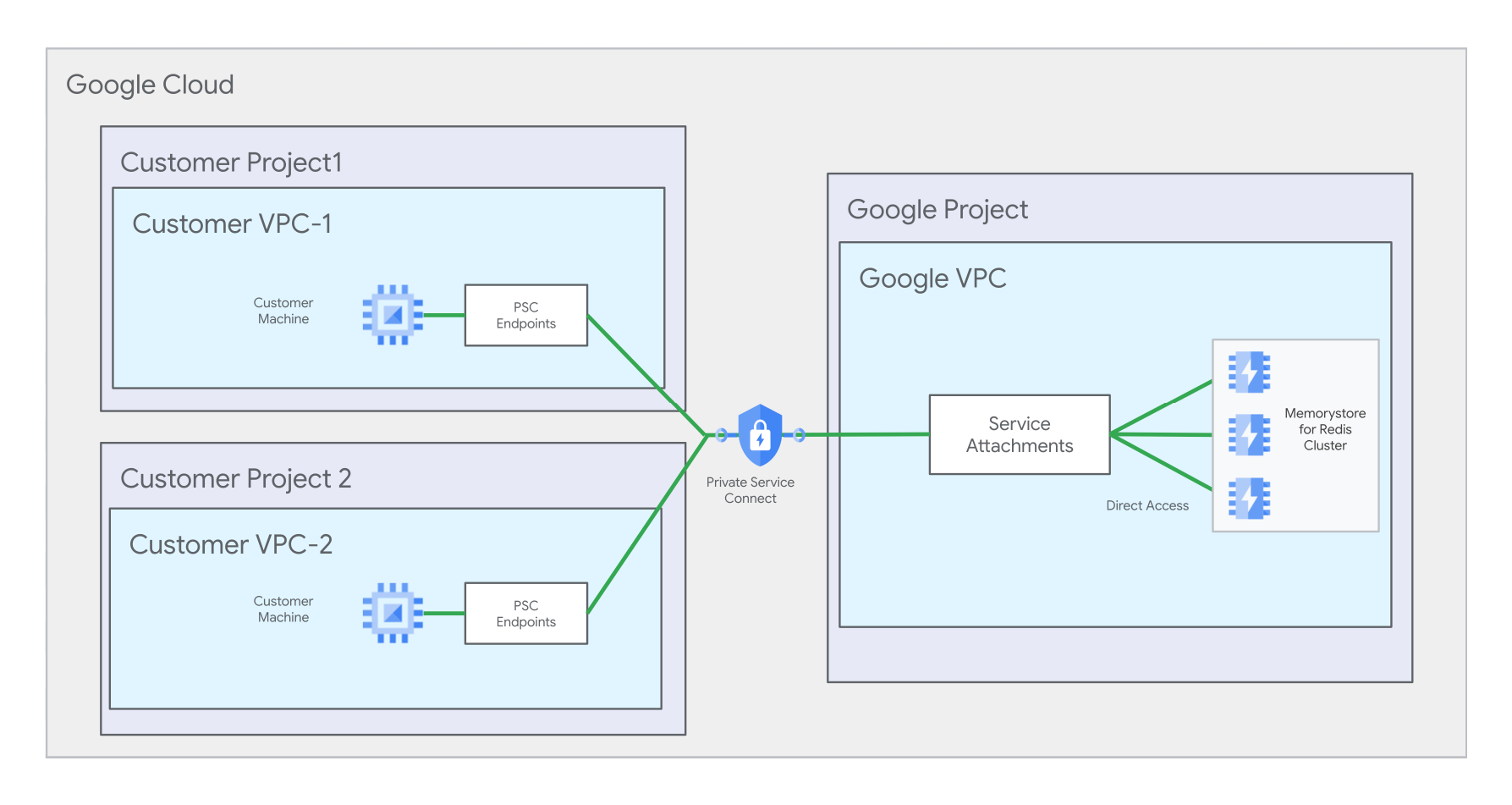

Questa pagina spiega come configurare la connettività per più reti Virtual Private Cloud (VPC) per un'istanza Memorystore for Valkey esistente che ha già alcune connessioni Private Service Connect registrate automaticamente. Questo tutorial mostra come farlo creando endpoint Private Service Connect in una rete consumer, scegliendo come target i service attachment dell'istanza Memorystore e registrando i componenti con l'istanza. Questa pagina spiega anche come connettere il client all'istanza tramite le connessioni Private Service Connect.

Per ulteriori informazioni sulla configurazione di più reti VPC per un nuovo Memorystore non sottoposto a provisioning con connessioni Private Service Connect registrate automaticamente, consulta Configurare più reti VPC utilizzando connessioni Private Service Connect registrate dall'utente.

Per ulteriori informazioni sulle configurazioni di più reti VPC, consulta Informazioni su più reti VPC.

Riepilogo dei passaggi chiave

Questa sezione fornisce un elenco riepilogativo dei passaggi chiave di questo tutorial per configurare la nuova connessione Private Service Connect. Innanzitutto, completa i passaggi descritti in Prima di iniziare.

Passaggi chiave

- Passaggio 1: annota i percorsi degli allegati di servizio.

- Passaggio 2: configura e registra le connessioni Private Service Connect per la seconda rete VPC.

- Passaggio 3: configura una connessione client.

- Passaggio 4: elimina le connessioni Private Service Connect.

- Passaggio 5: elimina l'istanza Memorystore for Valkey.

Prima di iniziare

Prima di iniziare, assicurati di disporre dei seguenti ruoli IAM e Google Cloud risorse.

Ruoli IAM richiesti

| ID risorsa di esempio | Tipo di risorsa |

|---|---|

roles/memorystore.admin

|

Fornisce il controllo completo di un'istanza Memorystore for Valkey e la controlla durante il suo ciclo di vita. |

roles/servicedirectory.editor

|

Ti concede l'autorizzazione per modificare le risorse di Service Directory. Questo ruolo è necessario per creare un endpoint Private Service Connect. |

roles/compute.networkAdmin

|

Concede il controllo completo sulla rete VPC che avvia una connessione a un'istanza Memorystore. Puoi creare e gestire indirizzi IP, regole firewall ed endpoint Private Service Connect. Questo ruolo è necessario per creare un endpoint Private Service Connect. Se utilizzi Private Service Connect per connetterti a un'istanza Memorystore da più reti VPC, ogni rete può avere il proprio amministratore. |

Risorse prerequisito

Prima di iniziare questo tutorial, crea un'istanza Memorystore e una rete Virtual Private Cloud. Inoltre, assicurati di avere un Google Cloud progetto.

Ti consigliamo di creare queste risorse con gli ID e le posizioni seguenti, ma puoi anche scegliere ID e posizioni personalizzati. Questo tutorial presuppone che tu abbia creato un'istanza Memorystore con due connessioni Private Service Connect registrate automaticamente.

| ID risorsa di esempio | Tipo di risorsa | Esempio di percorso completo | Descrizione |

|---|---|---|---|

my-memorystore-instance

|

Istanza Memorystore for Valkey | n/a | Per i comandi di esempio in questo tutorial, questo valore rappresenta l'istanza esistente che ha già una connessione Private Service Connect registrata automaticamente nella rete 1. |

my-network-1

|

Rete VPC |

projects/my-project-1/global/networks/my-network-1

|

Memorystore ha una connessione Private Service Connect registrata automaticamente su questa rete |

my-project-1

|

Google Cloud progetto | n/a | L'istanza Memorystore si trova in questo progetto |

In questo tutorial, utilizzerai le seguenti risorse per creare due connessioni Private Service Connect nella rete VPC 2:

| ID risorsa di esempio | Tipo di risorsa | Esempio di percorso completo | Descrizione |

|---|---|---|---|

my-project-2

|

Google Cloud progetto | n/a | Per questo tutorial, questo è il progetto in cui crei la seconda rete e la seconda subnet. Tuttavia, la seconda rete e la seconda subnet possono trovarsi nello stesso progetto della prima rete, se preferisci. |

my-network-2

|

Rete VPC |

projects/my-project-2/global/networks/my-network-2

|

In questo tutorial, creerai due endpoint Private Service Connect in questa rete |

my-subnet-2

|

Subnet VPC |

projects/my-project-2/regions/us-central1/subnetworks/my-subnet-2

|

In questo tutorial, prenoti due indirizzi IP in questa subnet. |

Abilita API

Abilita le seguenti API necessarie per gestire le risorse di networking di Compute Engine, Memorystore for Valkey e Private Service Connect.

gcloud

Per abilitare le API nel progetto 2, esegui questi comandi:

gcloud services enable --project=PROJECT_2_ID compute.googleapis.com gcloud services enable --project=PROJECT_2_ID memorystore.googleapis.com gcloud services enable --project=PROJECT_2_ID servicedirectory.googleapis.com

Passaggio 1: annota i percorsi degli allegati di servizio

Prendi nota dei due URI di collegamento del servizio per l'istanza Memorystore. Utilizzi questi URI di collegamento al servizio per configurare nuove connessioni Private Service Connect.

gcloud

Per visualizzare le informazioni di riepilogo su un'istanza con Private Service Connect abilitato, cerca il campo pscServiceAttachments. Questo campo mostra i due URI che puntano ai collegamenti del servizio dell'istanza. Per visualizzare queste informazioni, utilizza il comando gcloud memorystore instances describe:

gcloud memorystore instances describe INSTANCE_ID --project=PROJECT_1_ID --location=REGION_ID

Sostituisci quanto segue:

- INSTANCE_ID è il nome dell'istanza Memorystore.

- PROJECT_1_ID è l'ID del progetto 1 che contiene l'istanza Memorystore.

- REGION_ID è l'ID della regione in cui si trova l'istanza Memorystore.

Di seguito è riportato un output di esempio per questo comando:

gcloud memorystore instances describe my-memorystore-instance \ --project=my-project-1 --location=us-central1 ... pscServiceAttachments: - connectionType: CONNECTION_TYPE_DISCOVERY serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa - serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Passaggio 2: configura e registra le connessioni Private Service Connect per la seconda rete VPC

Questa sezione mostra come configurare le due connessioni Private Service Connect richieste per la seconda rete VPC.

Crea gli endpoint Private Service Connect per la rete 2

Questa sezione spiega le azioni che devi intraprendere per creare due endpoint Private Service Connect nella rete 2.

Prenota gli indirizzi IP per la rete 2

Successivamente, prenota due indirizzi IP nella rete 2.

Prenota l'indirizzo IP 1

gcloud

Per prenotare l'indirizzo IP 1, esegui il comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_1_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_1 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Sostituisci quanto segue:

- IP_ADDRESS_1_ID è l'ID che assegni al tuo indirizzo IP.

- PROJECT_2_ID è l'ID del progetto 2.

- IP_ADDRESS_1 è un indirizzo IP a tua scelta all'interno dell'intervallo

SUBNET_2_IDche hai prenotato nell'ambito delle risorse prerequisito. - REGION_ID è la regione in cui si trova l'istanza Memorystore.

- SUBNET_2_ID è l'ID della subnet che hai prenotato sulla rete 2 nel progetto 2 nell'ambito delle risorse prerequisito.

Ad esempio:

gcloud compute addresses create my-ip-address-1 \ --project=my-project-1 \ --addresses=10.142.0.10 \ --region=us-central1 \ --subnet=projects/my-project-1/regions/us-central1/subnetworks/my-subnet-1 \ --purpose=GCE_ENDPOINT

Prenota l'indirizzo IP 2

gcloud

Per prenotare l'indirizzo IP 2, esegui il comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_2_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_2 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Sostituisci quanto segue:

- IP_ADDRESS_2_ID è l'ID che assegni al tuo indirizzo IP.

- PROJECT_2_ID è l'ID del progetto 2.

- IP_ADDRESS_2 è un indirizzo IP a tua scelta all'interno dell'intervallo

SUBNET_2_IDche hai prenotato nell'ambito delle risorse prerequisito. - REGION_ID è la regione in cui si trova l'istanza Memorystore.

- SUBNET_2_ID è l'ID della subnet che hai prenotato sulla rete 2 nel progetto 2 nell'ambito delle risorse prerequisito.

Aggiungi regole di forwarding per la rete 2

Successivamente, crea regole di forwarding che collegano gli indirizzi IP agli allegati di servizio dell'istanza Memorystore.

Aggiungi la regola di forwarding 1 per l'IP 1

gcloud

Per aggiungere una regola di forwarding per l'IP 1, esegui il comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_1_NAME \ --address=IP_ADDRESS_1_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_1 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Sostituisci quanto segue:

- FORWARDING_RULE_1_NAME è il nome che assegni alla regola di forwarding che stai creando.

- IP_ADDRESS_1_ID è l'ID dell'indirizzo IP che hai prenotato nella sezione Prenota indirizzi IP.

- NETWORK_2_ID è l'ID della tua seconda rete.

- REGION_ID è la regione in cui si trova l'istanza Memorystore.

- SERVICE_ATTACHMENT_1 è il primo service attachment che hai annotato in Annota i percorsi dei service attachment.

- PROJECT_2_ID è il tuo secondo progetto.

Ad esempio:

gcloud compute forwarding-rules create my-forwarding-rule-1 \ --address=my-ip-address-1 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa \ --project=my-project-2 \ --allow-psc-global-access

Aggiungi la regola di forwarding 2 per l'IP 2

gcloud

Per aggiungere una regola di forwarding per l'IP 2, esegui il comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_2_NAME \ --address=IP_ADDRESS_2_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_2 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Sostituisci quanto segue:

- FORWARDING_RULE_2_NAME è il nome che assegni alla regola di forwarding che stai creando.

- IP_ADDRESS_2_ID è l'ID dell'indirizzo IP che hai prenotato nella sezione Prenota indirizzi IP.

- NETWORK_2_ID è l'ID della tua seconda rete.

- REGION_ID è la regione in cui si trova l'istanza Memorystore.

- SERVICE_ATTACHMENT_2 è il secondo collegamento del servizio che hai annotato in Annota i percorsi dei collegamenti del servizio.

- PROJECT_2_ID è il tuo secondo progetto.

Ad esempio:

gcloud compute forwarding-rules create my-forwarding-rule-2 \ --address=my-ip-address-2 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa-2 \ --project=my-project-2 \ --allow-psc-global-access

Registra le connessioni Private Service Connect con l'istanza Memorystore per la rete 2

Questa sezione mostra i passaggi da seguire per registrare le connessioni Private Service Connect con l'istanza Memorystore. Innanzitutto, devi ottenere gli ID connessione e gli ID progetto delle tue regole di inoltro.

Poi, attiverai la connettività registrando le informazioni di connessione Private Service Connect con l'istanza Memorystore.

Recupera gli ID connessione e gli ID progetto regola di forwarding per la rete 2

Successivamente, ottieni il valore di pscConnectionId per ogni regola di forwarding. Prendi nota dei valori.

Ottieni l'ID connessione Private Service Connect 1

gcloud

Per visualizzare il valore pscConnectionId e altre informazioni di riepilogo regola di forwarding, esegui il comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_1_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Sostituisci quanto segue:

- FORWARDING_RULE_1_NAME: il nome della tua prima regola di forwarding.

- PROJECT_2_ID è l'ID del progetto Google Cloud che contiene la regola di forwarding.

Il seguente esempio mostra un output di esempio per questo comando:

gcloud compute forwarding-rules describe my-forwarding-rule-1 \ --project=my-project-2 \ --region=us-central1 ... pscConnectionId: '94710983646969729'

Ottieni l'ID connessione Private Service Connect 2

gcloud

Per visualizzare il valore pscConnectionId e altre informazioni di riepilogo regola di forwarding, esegui il comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_2_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Sostituisci quanto segue:

- FORWARDING_RULE_2_NAME è il nome della seconda regola di forwarding.

- PROJECT_2_ID è l'ID del progetto Google Cloud che contiene la regola di forwarding.

Registra le informazioni di connessione per la rete VPC 2

gcloud

Per registrare ogni connessione Private Service Connect, devi fornire l'ID connessione Private Service Connect, l'indirizzo IP, il percorso di rete, il percorso/URI della regola di forwarding e il collegamento al servizio di destinazione. A tale scopo, esegui il comando gcloud memorystore instances update --add-endpoints:

gcloud memorystore instances update INSTANCE_ID \

--location=REGION_ID \

--project=PROJECT_1_ID \

--add-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"PSC_CONNECTION_1_ID","ipAddress":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","serviceAttachment":"SERVICE_ATTACHMENT_1"}}, {"pscConnection":{"pscConnectionId":"PSC_CONNECTION_2_ID","ipAddress":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","serviceAttachment":"SERVICE_ATTACHMENT_2"}}]}]'

Sostituisci quanto segue:

- INSTANCE_ID è l'ID dell'istanza Memorystore for Valkey.

- REGION_ID è l'ID della regione in cui si trova l'istanza Memorystore.

- PROJECT_1_ID è l'ID del progetto 1 in cui si trova l'istanza Memorystore.

- PROJECT_2_ID è l'ID del progetto 2.

- PSC_CONNECTION_1_ID è la connessione Private Service Connect 1 che hai annotato quando hai recuperato gli ID connessione della regola di forwarding per la rete 2.

- IP_ADDRESS_1 è l'indirizzo del primo indirizzo IP che hai prenotato.

- NETWORK_2_ID è l'ID della rete 2.

- FORWARDING_RULE_1_NAME è il nome della prima regola di forwarding che hai creato.

- SERVICE_ATTACHMENT_1 è il primo collegamento al servizio a cui è connesso

FORWARDING RULE_1_NAME. - PSC_CONNECTION_2_ID è la connessione Private Service Connect 2 che hai annotato in Recupero dell'ID connessione della regola di forwarding per la rete 2.

- IP_ADDRESS_2 è l'indirizzo del secondo indirizzo IP che hai prenotato.

- FORWARDING_RULE_2_NAME è il nome della seconda regola di forwarding che hai creato.

- SERVICE_ATTACHMENT_2 è il secondo collegamento al servizio a cui è connesso

FORWARDING_RULE_2_NAME.

Ad esempio:

gcloud memorystore instances update my-instance \

--location=us-central-1 \

--project=my-project-1 \

--add-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"94710983646969729","ipAddress":"10.142.0.10","network":"projects/my-project-2/global/networks/my-network-2","forwardingRule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-1","serviceAttachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa"}}, {"pscConnection":{"pscConnectionId":"86510983646969993","ipAddress":"10.142.0.12","network":"projects/my-project-2/global/networks/my-network-2","forwardingRule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-2","serviceAttachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2"}}]}]'

Passaggio 3: configura una connessione client

Questa sezione spiega come configurare il client per la connettività per le reti descritte in questa guida.

Prendi nota delle informazioni sull'endpoint di connessione

Poi, prendi nota di due indirizzi IP. Il primo è l'indirizzo IP di connessione di rilevamento della connessione Private Service Connect registrata automaticamente. Viene elencato dopo il campo discoveryEndpoints:.

L'indirizzo IP di connessione di rilevamento della connessione Private Service Connect registrata dall'utente è

elencato nella sezione Endpoints:connections:pscConnection. Questo indirizzo IP

corrisponde al campo CONNECTION_TYPE_DISCOVERY.

gcloud

Per visualizzare le informazioni sull'endpoint di connessione Private Service Connect per le tue reti, esegui il comando gcloud memorystore instances describe:

gcloud memorystore instances describe INSTANCE_ID \ --location=REGION_ID \ --project=PROJECT_1_ID

Prendi nota degli indirizzi IP:

endpoints:

- connections:

- pscAutoConnection:

address: 10.128.0.55

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-1/global/networks/my-network-2

projectId: my-project-1

pscConnectionId: '24710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscAutoConnection:

address: 10.128.0.56

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-1/global/networks/my-network-2

projectId: my-project-1

pscConnectionId: '26510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

- connections:

- pscConnection:

address: 10.142.0.10

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-2/global/networks/my-network-2

projectId: my-network-2

pscConnectionId: '94710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscConnection:

address: 10.142.0.12

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-2/global/networks/my-network-2

projectId: my-project-2

pscConnectionId: '86510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Nell'output precedente, i valori dell'indirizzo IP delle connessioni Private Service Connect di rilevamento da annotare sono 10.128.0.55 (registrato automaticamente) e 10.142.0.10 (registrato dall'utente).

Configura il client

Successivamente, configura il client nel seguente modo:

Configura le connessioni client nella rete 1 utilizzando l'IP di rilevamento per la rete 1. In questo tutorial, questo è l'indirizzo IP che hai annotato e che è elencato nella voce di connessione della sezione

endpoints:corrispondente alla rete 1 e corrisponde al valoreCONNECTION_TYPE_DISCOVERY.Configura le connessioni client nella rete 2 utilizzando l'IP di rilevamento nella rete 2. In questo tutorial, questo è l'indirizzo IP che hai annotato nella voce di connessione della sezione

endpointscorrispondente alla rete 2 e che corrisponde al valoreCONNECTION_TYPE_DISCOVERY.

Per istruzioni su come connetterti a un'istanza Memorystore, consulta Connettersi da una VM Compute Engine utilizzando valkey-cli.

Passaggio 4: elimina le connessioni Private Service Connect

Prima di poter eliminare l'istanza Memorystore, devi eliminare tutte le connessioni Private Service Connect registrate dall'utente associate all'istanza. Per farlo, devi eliminare le regole di forwarding e annullare la registrazione degli endpoint che hai configurato in questo tutorial.

Inoltre, se vuoi, puoi eliminare gli indirizzi IP riservati per renderli disponibili per un uso futuro.

Elimina regole di forwarding

Questa sezione fornisce istruzioni per eliminare le regole di forwarding che hai creato in precedenza in questo tutorial.

Elimina regola di forwarding 1

gcloud

Per eliminare una regola di forwarding, esegui il comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_1_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Sostituisci quanto segue:

- FORWARDING_RULE_1_NAME: il nome della tua prima regola di forwarding.

- PROJECT_2_ID è l'ID del progetto 2.

Elimina regola di forwarding 2

gcloud

Per eliminare una regola di forwarding, esegui il comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_2_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Sostituisci quanto segue:

- FORWARDING_RULE_2_NAME è il nome della seconda regola di forwarding.

- PROJECT_2_ID è l'ID del progetto 2.

Annulla la registrazione degli endpoint Private Service Connect per la rete VPC 2

Questa sezione fornisce istruzioni per annullare la registrazione degli endpoint Private Service Connect che hai registrato in precedenza in questo tutorial.

Annulla la registrazione degli endpoint per la rete VPC 2

gcloud

Per annullare la registrazione delle informazioni sull'endpoint con l'istanza Memorystore, esegui il comando gcloud memorystore instances update --remove-endpoints:

gcloud memorystore instances update INSTANCE_ID \

--location=REGION_ID \

--project=PROJECT_1_ID \

--remove-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"PSC_CONNECTION_1_ID","ipAddress":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","serviceAttachment":"SERVICE_ATTACHMENT_1"}}, {"pscConnection":{"pscConnectionId":"PSC_CONNECTION_2_ID","ipAddress":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","serviceAttachment":"SERVICE_ATTACHMENT_2"}}]}]'

Sostituisci quanto segue:

- INSTANCE_ID è l'ID dell'istanza per cui stai annullando la registrazione degli endpoint.

- PROJECT_1_ID è l'ID del progetto 1 in cui si trova l'istanza Memorystore.

- REGION_ID è l'ID della regione in cui si trova l'istanza Memorystore.

- PSC_CONNECTION_1_ID è la connessione Private Service Connect 1 che hai annotato quando hai recuperato gli ID connessione della regola di forwarding per la rete 2.

- IP_ADDRESS_1 è l'indirizzo del primo indirizzo IP che hai prenotato.

- NETWORK_2_ID è l'ID della rete 2.

- FORWARDING_RULE_1_NAME è il nome della prima regola di forwarding che hai creato.

- SERVICE_ATTACHMENT_1 è il primo collegamento al servizio a cui è connesso

FORWARDING RULE_1_NAME. - PSC_CONNECTION_2_ID è la connessione Private Service Connect 2 che hai annotato in Recupero dell'ID connessione della regola di forwarding per la rete 2.

- IP_ADDRESS_2 è l'indirizzo del secondo indirizzo IP che hai prenotato.

- FORWARDING_RULE_2_NAME è il nome della seconda regola di forwarding che hai creato.

- SERVICE_ATTACHMENT_2 è il secondo collegamento al servizio a cui è connesso

FORWARDING_RULE_2_NAME.

Passaggio 5: elimina l'istanza Memorystore for Valkey

Facoltativamente, puoi scegliere di eliminare l'istanza Memorystore. Tuttavia, prima di poter eliminare l'istanza Memorystore, devi annullare la registrazione degli endpoint Private Service Connect.

gcloud

Per eliminare l'istanza Memorystore for Valkey, esegui il comando gcloud memorystore instances delete:

gcloud memorystore instances delete INSTANCE_ID \ --location=REGION_ID \ --project=PROJECT_1_ID

Sostituisci quanto segue:

- INSTANCE_ID è l'ID della tua istanza.

- REGION_ID è l'ID della regione in cui si trova l'istanza Memorystore.

- PROJECT_1_ID è l'ID del progetto 1. Il progetto in cui si trova l'istanza Memorystore.