根據預設,Memorystore for Redis Cluster 會加密靜態客戶內容。Memorystore for Redis Cluster 會為您處理加密作業,您不必採取其他動作。這項做法稱為「Google 預設加密」。

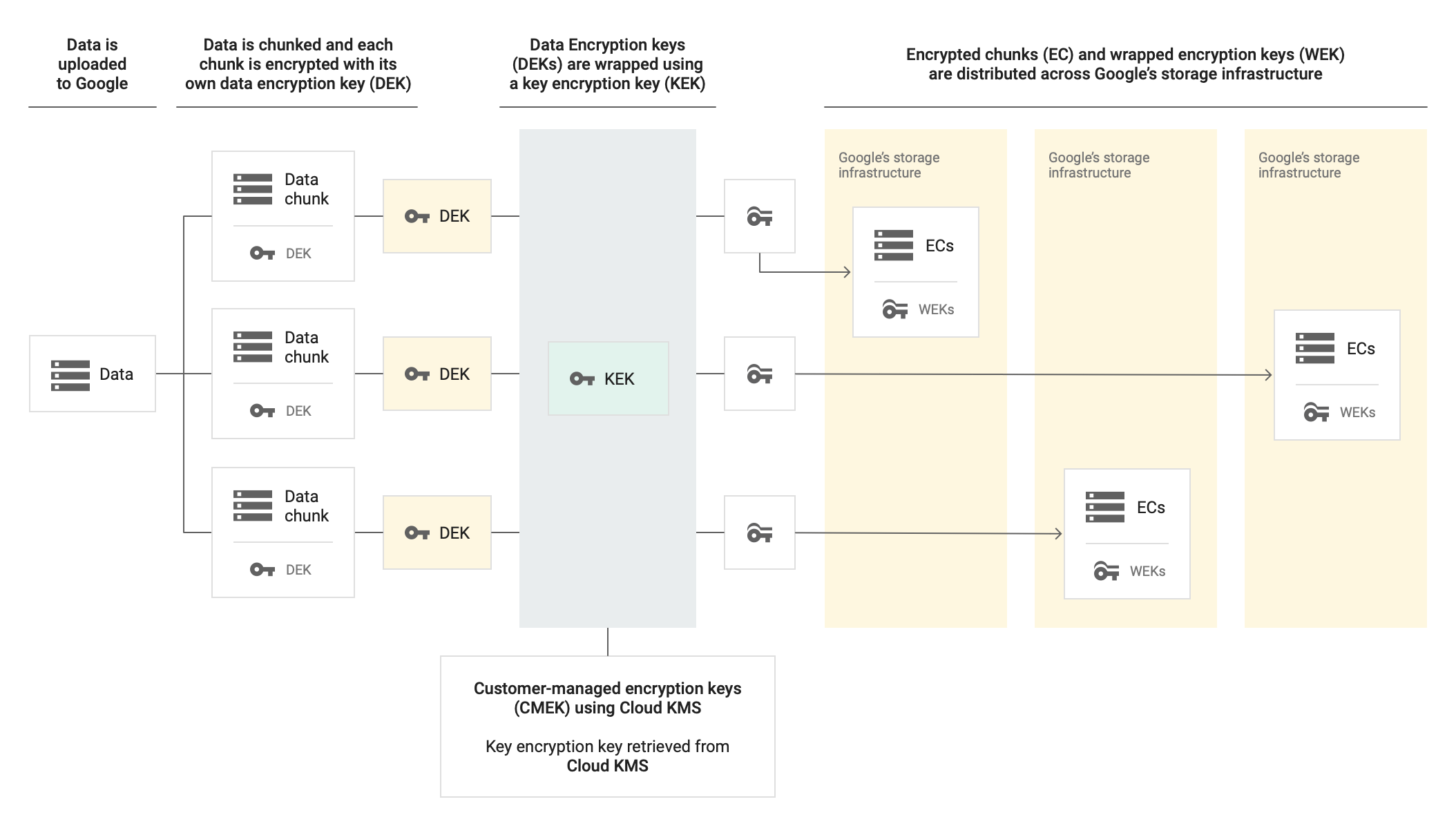

如要控管加密金鑰,您可以在 Cloud KMS 中使用客戶自行管理的加密金鑰 (CMEK),搭配整合 CMEK 的服務,包括 Memorystore for Redis Cluster。使用 Cloud KMS 金鑰可讓您控管保護等級、位置、輪替時間表、使用權限和存取權,以及加密範圍。使用 Cloud KMS 也能查看稽核記錄,並控管金鑰生命週期。您可以在 Cloud KMS 中控制及管理這些金鑰,而不是由 Google 擁有及管理用來保護您資料的對稱金鑰加密金鑰 (KEK)。

使用 CMEK 設定資源後,存取 Memorystore for Redis Cluster 資源的體驗,與使用 Google 預設加密機制類似。如要進一步瞭解加密選項,請參閱「客戶自行管理的加密金鑰 (CMEK)」。

哪些人適合使用 CMEK?

CMEK 適用於必須加密機密或管制資料的機構。如要進一步瞭解是否要使用 CMEK 加密這項資料,請參閱「決定是否要使用 CMEK」。

Google 代管的加密金鑰與客戶自行管理的加密金鑰

您可以使用 CMEK 功能,將自有的加密編譯金鑰用於 Memorystore for Redis Cluster 中的靜態資料。在 Memorystore for Redis Cluster 中啟用 CMEK 的叢集,Google 會使用您的金鑰存取所有靜態資料。

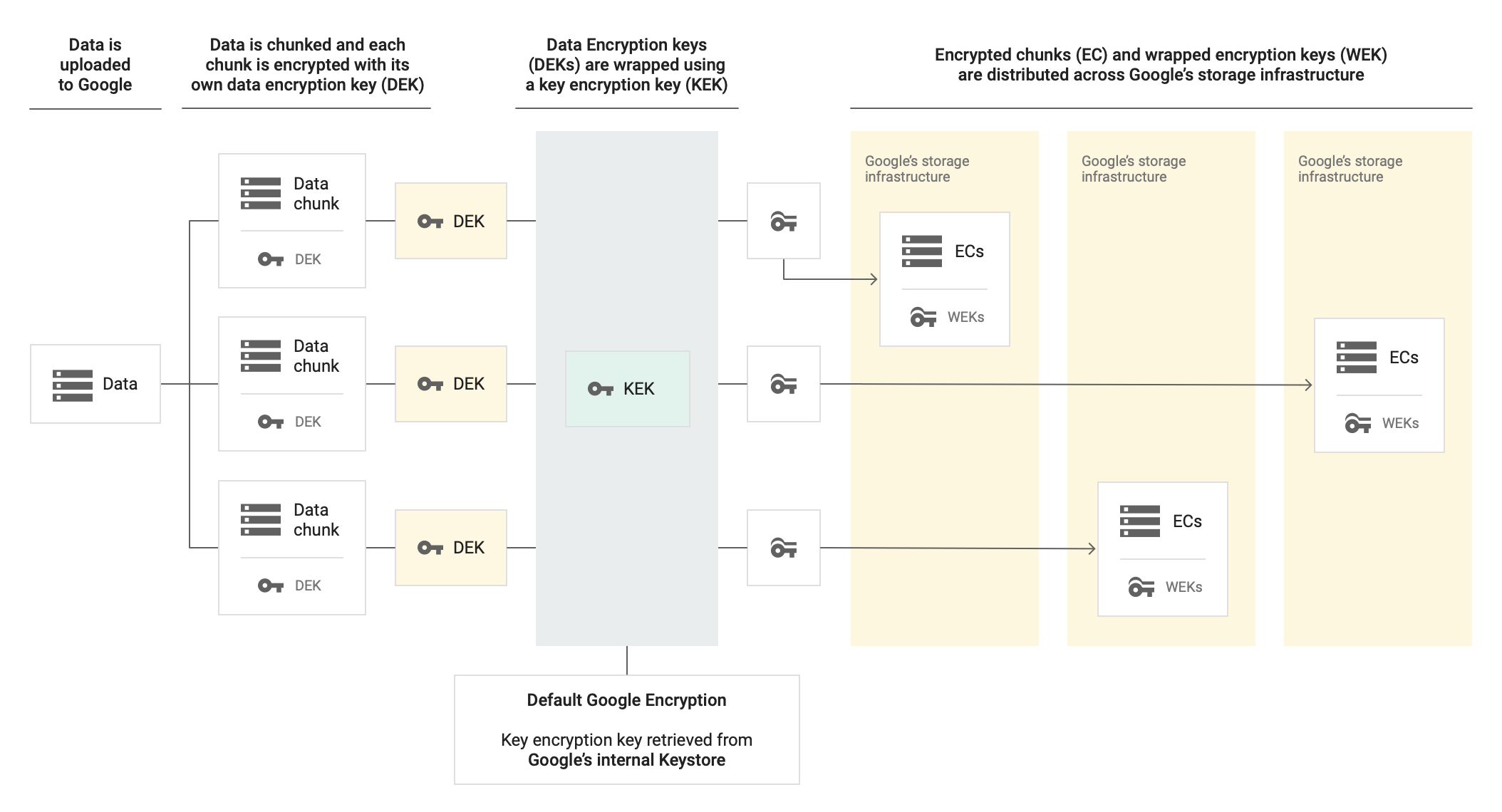

Memorystore 會使用 Google 代管的資料加密金鑰 (DEK) 和金鑰加密金鑰 (KEK),加密 Memorystore for Redis Cluster 中的資料。加密等級分為兩種:

- DEK 加密:Memorystore 會使用 DEK 加密 Memorystore for Redis Cluster 中的資料。

- KEK 加密:Memorystore 會使用 KEK 加密 DEK。

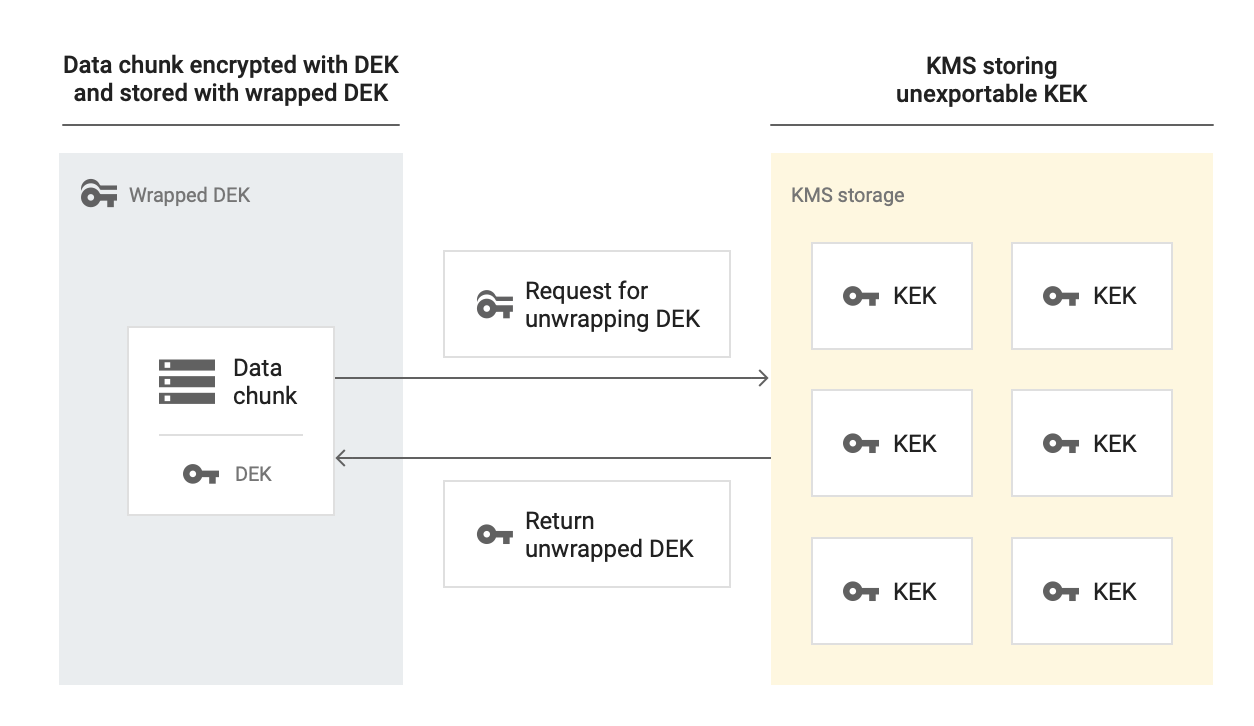

Memorystore for Redis Cluster 中的叢集會在磁碟上儲存加密的 DEK 和加密資料,而 Google 則會管理 Google KEK。CMEK 是用來包裝 DEK 的 KEK。您可以使用 CMEK 建立、停用或刪除、輪替,以及啟用或還原 KEK。

下圖顯示在叢集內使用預設的 Google 代管加密機制與 CMEK 時,靜態資料加密的運作方式。

不使用 CMEK

使用 CMEK

解密以 CMEK 包裝的資料時,Memorystore 會使用 Cloud Key Management Service 中的 KEK 解密 DEK,並使用未加密的 DEK 解密靜態資料。

定價

Memorystore for Redis Cluster 會對啟用 CMEK 的叢集計費,就像其他叢集一樣,不會產生額外費用。詳情請參閱 Memorystore for Redis Cluster 定價。

您可以使用 Cloud KMS API 管理 CMEK。 建立使用 CMEK 的叢集時,Memorystore 會定期使用金鑰加密資料。

當 Memorystore for Redis Cluster 使用金鑰時,系統會透過 Cloud KMS 向您收取金鑰費用,以及加密和解密作業的費用。詳情請參閱 Cloud KMS 定價。

哪些資料會使用 CMEK 加密?

CMEK 會加密儲存在永久儲存空間中的下列類型客戶資料:

- 備份:您可以透過備份將資料還原至特定時間點,以及匯出並分析資料。備份也適用於災難復原、資料遷移、資料共用和法規遵循情境。

- 持續性:

Memorystore for Redis Cluster 支援兩種持續性:

- RDB 持久性:Redis 資料庫 (RDB) 功能會將資料快照儲存至持久儲存空間,藉此保護資料。

- AOF 持久性:這項功能著重於資料耐用性。方法是將每項寫入指令記錄到名為「僅限附加檔案 (AOF)」的記錄檔,以持久儲存資料。如果發生系統故障或重新啟動,伺服器會依序重播 AOF 檔案指令,以還原資料。

關於服務帳戶

使用 CMEK 建立叢集時,您必須將

cloudkms.cryptoKeyEncrypterDecrypter 角色授予 Memorystore for Redis 叢集服務帳戶,該帳戶的格式如下:

service-PROJECT_NUMBER@cloud-redis.iam.gserviceaccount.com

授予這項權限後,服務帳戶就能向 Cloud KMS 要求金鑰存取權。

如要將這項權限授予服務帳戶,請參閱授予 Memorystore for Redis Cluster 服務帳戶金鑰存取權。

關於金鑰

在 Cloud KMS 中,您需要建立金鑰環,並使用對稱加密演算法建立加密編譯金鑰。在 Memorystore for Redis Cluster 中建立叢集時,請選取這個金鑰來加密叢集。您可以為金鑰和叢集建立一個專案,也可以分別建立專案。

所有叢集位置都支援 CMEK。您必須在要建立叢集的區域中建立金鑰環和金鑰。如果是多區域叢集,您必須將金鑰環和金鑰設為與叢集相同的位置。如果區域或位置不相符,建立叢集的要求就會失敗。

CMEK 會使用下列格式的金鑰資源 ID:

projects/CMEK_ENABLED_PROJECT/locations/REGION/keyRings/KEY_RING_NAME/cryptoKeys/KEY_NAME

外部金鑰

您可以使用 Cloud External Key Manager (Cloud EKM),透過您管理的外部金鑰,加密Google Cloud 中的資料。

使用 Cloud EKM 金鑰時,Google 無法控管外部代管金鑰的供應情形。如果在建立叢集時無法使用金鑰,系統就不會建立叢集。

如要進一步瞭解使用外部金鑰時的注意事項,請參閱 Cloud External Key Manager。

如何永久禁止存取以 CMEK 加密的資料?

您可能需要永久禁止存取以 CMEK 加密的資料。如要這麼做,請刪除金鑰版本。如要進一步瞭解如何刪除金鑰版本,請參閱「刪除與還原金鑰版本」一文。

CMEK 金鑰版本的行為

本節說明停用、刪除、輪替、啟用及還原金鑰版本時會發生什麼情況。

停用或刪除 CMEK 金鑰版本

如果您停用或刪除 CMEK 的主要金鑰版本,備份和持續性作業會受到下列影響。

備份

- 您無法建立隨選或自動備份。 不過,如果啟用舊版金鑰,您就能存取使用該金鑰建立的備份。

- 您必須啟用或還原主要金鑰版本,才能更新或重新啟用自動備份功能。

持續性

- 如果您將叢集設定為使用持續性,當金鑰版本無法使用時,Memorystore for Redis Cluster 會停用持續性功能。系統不會再收取這項功能的費用。

- Memorystore for Redis Cluster 不會使用 CMEK 將新資料排清至永久儲存空間。

- Memorystore for Redis Cluster 無法讀取永久儲存空間中的現有資料。

- 您必須啟用或還原主要金鑰版本,才能更新或重新啟用持續性。

如果您啟用 CMEK 的主要金鑰版本,但停用或刪除舊版金鑰,則備份和持續性作業會受到下列條件限制:

- 您可以建立備份。不過,如果備份是使用已停用或刪除的舊版金鑰加密,您就無法存取備份。

- 如果啟用持續性,這項功能會維持啟用狀態。如果用於保存的舊版金鑰遭到停用或刪除,Memorystore for Redis Cluster 會執行類似維護作業的更新,並使用主要金鑰版本重新加密資料。

輪替主要 CMEK 金鑰版本

如果您輪替 CMEK 的主要金鑰版本並建立新的主要金鑰版本,備份和持續性作業會受到下列條件限制:

- 系統會使用 CMEK 的最新主要金鑰版本加密新備份。

- 現有備份不會重新加密。

- 如要保留節點,節點不會採取任何動作。節點會繼續使用舊版金鑰,直到下一次維護事件為止。

啟用或還原主要 CMEK 金鑰版本

如果您啟用或還原 CMEK 的主要金鑰版本,備份和持續性作業會受到下列條件限制:

- 您可以再次建立隨選和自動備份。

- Memorystore for Redis Cluster 會執行類似於維護作業的更新,並重新啟用持續性。

限制

將客戶管理的加密金鑰與 Memorystore for Redis Cluster 搭配使用時,請留意下列限制:

關於 CMEK 機構政策限制

Memorystore for Redis Cluster 支援 CMEK 的機構政策限制。使用這些限制條件,即可對叢集強制執行 CMEK 保護措施,並限制可用於這項保護措施的 Cloud KMS 金鑰。

您可以設定下列組織政策限制:

constraints/gcp.restrictNonCmekServices:使用這項限制,為叢集強制執行 CMEK 保護措施。如果Memorystore for Redis Cluster API 位於這項限制的Deny政策服務清單中,您就無法建立非 CMEK 保護的叢集。constraints/gcp.restrictCmekCryptoKeyProjects:使用這項限制,限制可使用哪些 Cloud KMS 金鑰進行 CMEK 保護。如果設定這項限制,使用 CMEK 加密的叢集就必須使用允許的專案、資料夾或機構中的金鑰。