MCP 커넥터 만들기 및 구성

이 페이지에서는 Integration Connectors에서 MCP 커넥터를 만들고 구성하는 방법을 설명합니다. MCP 커넥터에 대한 자세한 내용은 MCP 커넥터 개요를 참고하세요.

시작하기 전에

MCP 커넥터를 사용하기 전에 다음 작업을 완료하세요.

- Google Cloud 프로젝트에서 다음을 실행합니다.

- 네트워크 연결이 설정되어 있는지 확인합니다. 네트워크 패턴에 대한 자세한 내용은 네트워크 연결을 참고하세요.

- 커넥터를 구성하는 사용자에게 roles/connectors.admin IAM 역할을 부여합니다.

- 커넥터에 사용할 서비스 계정에 다음 IAM 역할을 부여합니다.

roles/secretmanager.viewerroles/secretmanager.secretAccessor

서비스 계정은 인증을 거쳐야 하며 Google API의 데이터에 액세스할 수 있는 승인을 받은 사람이 아닌 사용자를 나타내는 특별한 유형의 Google 계정입니다. 서비스 계정이 없으면 서비스 계정을 만들어야 합니다. 커넥터와 서비스 계정은 동일한 프로젝트에 속해야 합니다. 자세한 내용은 서비스 계정 만들기를 참고하세요.

- 다음 서비스를 사용 설정합니다.

secretmanager.googleapis.com(Secret Manager API)connectors.googleapis.com(Connectors API)

서비스 사용 설정 방법은 서비스 사용 설정을 참조하세요. 이러한 서비스나 권한이 이전 프로젝트에서 사용 설정되지 않았으면 커넥터를 구성할 때 서비스나 권한을 사용 설정하라는 메시지가 표시됩니다.

커넥터 구성

연결은 데이터 소스와 관련이 있습니다. 즉, 데이터 소스가 많으면 데이터 소스마다 별도의 연결을 만들어야 합니다. 연결을 만들려면 다음 단계를 따르세요.

- Google Cloud 콘솔에서 Integration Connectors > Connections 페이지로 이동합니다.

- 커넥터에 사용할 프로젝트를 선택하거나 만듭니다.

- 연결 만들기를 클릭합니다.

연결 만들기 페이지가 표시됩니다.

-

위치 섹션에서 다음을 수행합니다.

- 리전을 클릭한 다음 연결 위치를 선택합니다.

지원되는 모든 리전 목록은 위치를 참조하세요.

- 다음을 클릭합니다.

- 리전을 클릭한 다음 연결 위치를 선택합니다.

- 연결 세부정보 섹션에서 다음 세부정보를 제공합니다.

- 커넥터: MCP (미리보기)를 선택합니다.

- 커넥터 버전: 사용할 커넥터 버전을 선택합니다.

- 연결 이름: 연결 이름을 입력합니다.

- 설명: (선택사항) 연결에 대한 설명을 입력합니다.

- 필요한 경우 Cloud Logging을 사용 설정한 다음 로그 수준을 선택합니다. 기본적으로 로그 수준은

Error로 설정됩니다. - 서비스 계정: 연결에 사용할 서비스 계정을 선택합니다. 서비스 계정에 관련 IAM 역할과 권한이 있는지 확인합니다.

- MCP 엔드포인트: (선택사항) 기본 엔드포인트(

/mcp)를 사용하려면 비워 둡니다. 엔드포인트가 호스트 주소와 동일한 경우/로 설정합니다. 스트림 가능 HTTP 서버에만 적용됩니다. - 연결 노드 설정: (선택사항) 연결 노드 설정을 구성합니다.

- 최소 노드 수: 최소 연결 노드 수를 입력합니다.

- 최대 노드 수: 최대 연결 노드 수를 입력합니다.

노드는 트랜잭션을 처리하는 연결의 단위(또는 복제본)입니다. 더 많은 노드는 연결에 대해 더 많은 트랜잭션을 처리하고 더 적은 노드는 더 적은 트랜잭션을 처리합니다. 노드가 커넥터 가격 책정에 미치는 영향을 파악하려면 연결 노드 가격 책정을 참고하세요. 값을 입력하지 않으면 기본적으로 최소 노드 수는 (높은 가용성을 위해) 2로 설정되고 최대 노드 수는 50으로 설정됩니다.

- 다음을 클릭합니다.

- 대상 섹션에 연결하려는 원격 호스트 (백엔드 시스템)의 세부정보를 입력합니다.

-

대상 유형: 대상 유형을 선택합니다.

- 대상 호스트 이름 또는 IP 주소를 지정하려면 호스트 주소를 선택하고 호스트 1 필드에 주소를 입력합니다.

- 비공개 연결을 설정하려면 호스트 주소를 선택하고 HTTPS 프로토콜을 사용하여 SAP 게이트웨이에 대해 생성된 엔드포인트 연결을 추가합니다.

추가 보안을 사용하여 백엔드 시스템에 공개 연결을 설정하려면 연결의 고정 아웃바운드 IP 주소를 구성한 후 방화벽 규칙을 구성하여 특정 고정 IP 주소만 허용 목록에 추가합니다.

사용할 호스트 주소의 예:

https://your-service.example.com/sse(인증 없음)https://your-oauth-provider.example.com/sse(OAuth 2.0 - 승인 코드)https://your-api-key-service.example.com/sse(API 키 인증)

- 추가 대상을 입력하려면 +대상 추가를 클릭합니다.

- 다음을 클릭합니다.

-

대상 유형: 대상 유형을 선택합니다.

- 인증 섹션에서 연결의 인증을 선택하고 구성합니다.

인증이 필요하지 않음

이 유형은 특정 인증 요구사항이 없는 호스트에 사용됩니다.

OAuth 2.0 - 승인 코드

이 유형은 OAuth 2.0 승인 코드 부여 유형을 지원하는 호스트에 사용됩니다.

- 클라이언트 ID: 외부 애플리케이션이 제공한 클라이언트 ID를 입력합니다.

- 범위: 필요한 권한 범위를 입력합니다.

- 클라이언트 보안 비밀번호: 클라이언트 보안 비밀번호가 포함된 Secret Manager 보안 비밀을 선택합니다.

- 보안 비밀 버전: 클라이언트 보안 비밀번호에 대한 Secret Manager 보안 비밀 버전을 선택합니다.

- PKCE 사용 설정: 선택사항: 인증 코드 흐름에 PKCE를 사용 설정합니다. 서버에서 PKCE를 지원하는 경우에만 사용 설정하세요.

- 승인 URL: 승인 URL을 입력합니다.

- 액세스 토큰 URL: 액세스 토큰을 가져오기 위한 URL을 입력합니다.

Authorization code인증의 경우 연결을 만든 후 인증 구성을 완료하기 위해 몇 가지 추가 단계를 완료해야 합니다. 자세한 내용은 연결 만들기 이후 추가 단계를 참고하세요.연결 생성 후 추가 단계

인증에 OAuth 2.0 - 승인 코드를 선택한 경우 연결을 만든 후 다음 추가 단계를 완료해야 합니다.

- 연결 페이지에서 새로 만든 연결을 찾습니다.

- 새 연결의 상태는 승인 필요입니다.

- 승인 필요를 클릭합니다.

승인 수정 창이 표시됩니다.

- 리디렉션 URI 값을 외부 애플리케이션에 복사합니다.

- 승인 세부정보를 확인합니다.

- 승인을 클릭합니다.

승인이 성공하면 연결 페이지에서 연결 상태가 활성으로 설정됩니다.

API 키 인증

이 유형은 인증에 API 키가 필요한 호스트에 사용됩니다.

- API 키: API 키가 포함된 Secret Manager 보안 비밀을 선택합니다. 예를 들면

projects/PROJECT_ID/secrets/your-api-key-secret/versions/1입니다. - API 키 매개변수 이름: API 키의 매개변수 이름입니다. 예를 들면

Authorization입니다. - API 키 위치: API 키가 전송되는 위치입니다. 예를 들면

Header입니다.

- 다음을 클릭합니다.

- 검토 섹션에서 연결 및 인증 세부정보를 검토합니다. 변경하려면 이전 섹션을 클릭합니다.

- 만들기를 클릭합니다.

Integration Connectors가 제공된 구성으로 연결 생성을 시작합니다. 연결을 만드는 데 몇 분 정도 걸립니다. 연결이 생성되면 시스템에서 연결 페이지로 리디렉션합니다.

통합에서 MCP 연결 사용

연결을 만들면 Application Integration에서 사용할 수 있게 됩니다. 커넥터 태스크를 통해 통합에서 연결을 사용할 수 있습니다.

- Application Integration에서 커넥터 태스크를 만들고 사용하는 방법을 이해하려면 커넥터 태스크를 참조하세요.

MCP 커넥터를 사용하여 통합 만들기

MCP 커넥터를 사용하여 통합을 만들려면 다음 단계를 수행하세요.

- 통합에 API 트리거를 추가합니다.

- Google Cloud 콘솔에서 Application Integration 페이지로 이동합니다.

- 탐색 메뉴에서 통합을 클릭합니다. 통합 목록 페이지가 나타납니다.

- 기존 통합을 선택하거나 통합 만들기를 클릭하여 새 통합을 만듭니다.

- 새 통합을 만드는 경우 다음 단계를 따르세요.

- 통합 만들기 창에 통합 이름과 설명을 입력합니다.

- 통합 리전을 선택합니다.

- 선택사항입니다. 통합을 위한 서비스 계정을 선택합니다.

- 만들기를 클릭합니다. 새로 만든 통합이 통합 편집기에서 열립니다.

- 통합 편집기 탐색 메뉴에서 트리거를 클릭하여 사용 가능한 트리거 목록을 확인합니다.

- API 트리거 요소를 클릭하여 디자이너에 배치합니다.

- 필요한 경우 데이터 매핑을 추가합니다.

- Tasks로 이동하여 위에 나열된 커넥터 중 하나 또는 직접 만든 커넥터를 선택합니다(해당하는 경우).

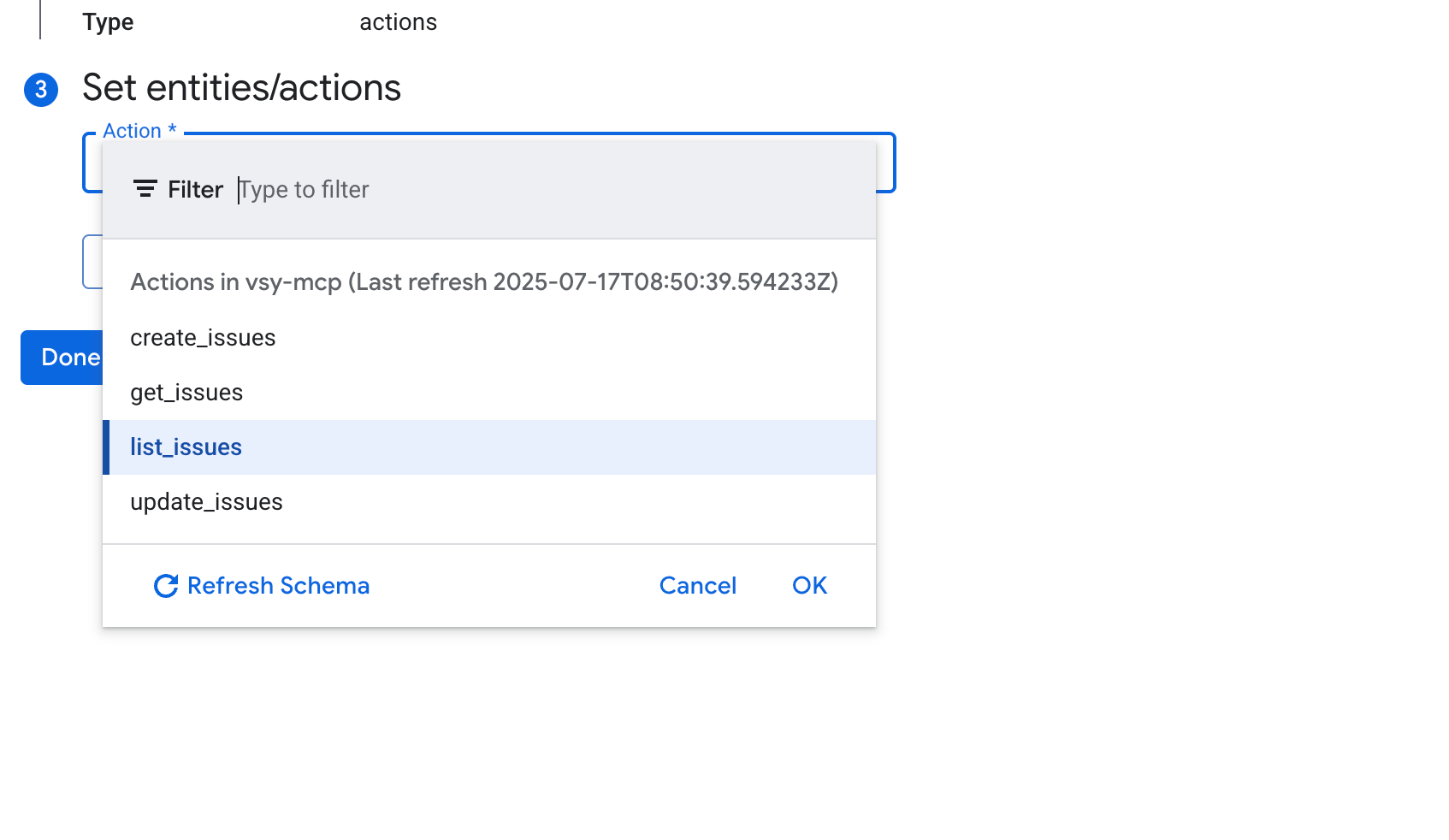

- 커넥터 구성을 클릭하고 작업을 선택합니다. 기본 설정이 미리 선택되어 있습니다.

드롭다운에 다양한 작업이 표시되며, 이러한 작업은 이 맥락에서 도구입니다.

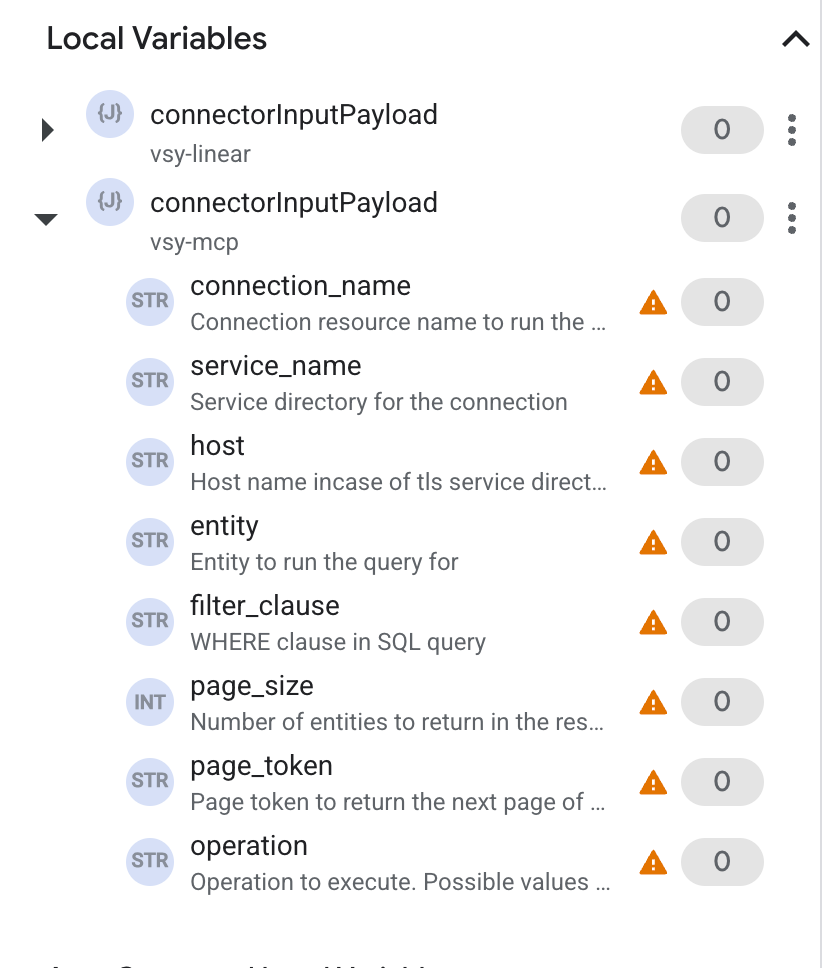

- 작업에 필요한 입력 매개변수를 구성합니다. 통합 입력으로 설정하거나, 이전 작업의 변수를 사용하거나, 기본값을 직접 지정할 수 있습니다.

- 필수 인수를 전달하고 연결을 테스트합니다.

지원되는 항목 및 작업 목록은 지원되는 항목 및 작업을 참고하세요. 지원되는 커넥터별 작업에 대한 자세한 내용은 지원되는 작업을 참고하세요.

Application Integration의 사용 사례 예시

다음 예에서는 Application Integration의 커넥터 작업을 사용하여 구성된 MCP 연결을 통해 작업을 실행하는 방법을 보여줍니다.

예 - Jira: 문제 만들기

MCP 연결을 사용하여 Jira에서 문제를 만들려면 다음 단계를 따르세요.

- 커넥터 구성 태스크 대화상자에서 Jira MCP 연결을 선택합니다 (예:

jira-connection). - 작업을 클릭합니다.

create_issue작업을 선택합니다.- 완료를 클릭합니다.

- 태스크 입력 섹션에서 다음 인수를 전달합니다.

{ "fields": { "project": { "key": "YOUR_PROJECT_KEY" }, "summary": "New issue created from Integration Connectors", "issuetype": { "name": "Task" }, "description": "This is a test issue created via the MCP Jira connector." } }

Terraform을 사용하여 연결 만들기

Terraform 리소스를 사용하여 새 연결을 만들 수 있습니다.

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요.

연결 만들기를 위한 샘플 Terraform 템플릿을 보려면 샘플 템플릿을 참조하세요.

Terraform을 사용하여 이 연결을 만들 때는 Terraform 구성 파일에서 다음 변수를 설정해야 합니다.

| 매개변수 이름 | 데이터 유형 | 필수 | 설명 |

|---|---|---|---|

| proxy_enabled | 불리언 | 거짓 | 연결의 프록시 서버를 구성하려면 true로 설정합니다. |

| proxy_auth_scheme | ENUM | False | ProxyServer 프록시에 인증하는 데 사용할 인증 유형입니다. 지원되는 값은 BASIC, DIGEST, NONE입니다. |

| proxy_user | STRING | False | ProxyServer 프록시에 인증하는 데 사용할 사용자 이름입니다. |

| proxy_password | SECRET | False | ProxyServer 프록시에 인증하는 데 사용할 비밀번호입니다. |

| proxy_ssltype | ENUM | False | ProxyServer 프록시에 연결할 때 사용할 SSL 유형입니다. 지원되는 값은 AUTO, ALWAYS, NEVER, TUNNEL입니다. |